Fidye Yazılımı Koruma 101: Bilmeniz Gereken Her Şey

Bu rehber, fidye yazılımının ne olduğunu ve kendinizi nasıl koruyabileceğinizi, fidye yazılımı kurbanı olmaktan nasıl kaçınabileceğinizi açıklayacak.

Fidye yazılımı, bilgisayar veya mobil sistemdeki dosyaları şifreleyerek onları meşru kullanıcılara erişilemez hale getirmek için tasarlanmış kötü amaçlı bir yazılımdır.

Saldırıya uğradığında, dosyaların şifresini çözmek ve sistemi orijinal haline getirmek için kurbandan fidye talep eder. Kurbana, genellikle izlenemez bitcoin işlemleri olarak ödenmesi gereken büyük miktarda bir para olan fidyeyi ödeme talimatlarını verir.

Eğer kurban, kurallara uymazsa, kurbanın hassas verilerini illegal amaçlar için üçüncü taraflara sızdırmakla bile tehdit edilebilirler.

Fidye yazılımları dünyanın dört bir yanında, sık sık yeni varyantlarla evrilmektedir. Yeterli önleyici tedbirlere sahip olmayan herhangi bir bilgisayar sistemi, fidye yazılımı saldırılarına karşı savunmasızdır.

Saldırgan, dosyaların şifresini çözmek ve sistemi orijinal durumuna getirmek için kurbandan fidye talep eder. Fidye yazılımı saldırganları, potansiyel kurbanları tanımlayarak, bilgilerini toplayarak ve kurbanların bilgisayarları ve ağlarının güvenlik açıklarını analiz ederek bu eylemi planlarlar.

Bu amaçla saldırganların kullandığı birkaç giriş yolu vardır; bunlar arasında phishing (oltalama), spear phishing (hedefli oltalama), drive-by indirmeleri, taşınabilir medya ve açık uzak masaüstü protokolü (RDP) portları bulunmaktadır. Fidye yazılımı bir sisteme ulaştığında, kurulum ve çalıştırma başlar.

Bu aşamada, veri geri yükleme işlemlerini engellemek için sistemdeki yedek dosyalarını tanımlar. Ardından sisteme gerçek zararı verir, sistem dosyalarını şifreler.

Şifreleme işlemi tamamlandığında, kurbana saldırıya uğradıklarını ve dosyaların şifresini çözmek için para ödemeleri gerektiğini bildiren bir mesaj gösterir.

Fidye ödendiğinde, saldırgan şifrelenmiş dosyaların kilidini açmak için şifre çözme anahtarını sağlar. Ancak, şirketlerin şifre çözme anahtarıyla verileri kurtaramadığı durumlar da vardır, hem parayı hem de veriyi kalıcı olarak kaybederler.

En sık, çalınan veriler dark web’de satılır.

Fidye Yazılımı Nasıl Çalışır?

Fidye yazılımı saldırganları, potansiyel kurbanları tanımlayarak, bilgilerini toplayarak ve kurbanların bilgisayarları ve ağlarının güvenlik açıklarını analiz ederek bu eylemi planlarlar.

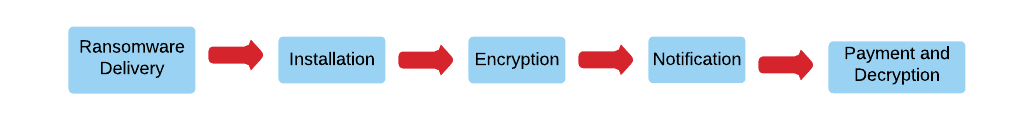

Genellikle, fidye yazılımı enfeksiyondan şifre çözmeye kadar 5 aşamadan geçer, bunları daha detaylı anlatacağız.

1. Fidye Yazılımının Teslimi

Fidye yazılımının bir sisteme girmesi için, saldırganlar kurbanı belirli bir eylemi gerçekleştirmesi için manipüle etmelidir. Saldırganlar bunun için birkaç giriş yolu kullanır.

Öncelikle, saldırganlar fidye yazılımının hedef sisteme nasıl teslim edileceğini planlarlar. Sonrasında, saldırganlar fidye yazılımının hedef sisteme nasıl teslim edileceğini planlarlar.

Fidye yazılımı bir sisteme nasıl teslim edilir?

| Fidye Yazılımı Teslim Yöntemi | Bu yöntemle fidye yazılımı nasıl teslim edilir? |

| Oltalama (Phishing) | Kurbanlar, kötü amaçlı bir bağlantı veya zararsız gibi görünen bir pdf dosyası ekli olan sosyal ağ sohbetlerinde veya e-postalarda mesajlar alır. Kullanıcı bağlantıya tıkladığında veya eki açtığında, fidye yazılımı sisteme teslim edilir. |

| Hedefli Oltalama (Spear Phishing) | Güvenilir kaynaklar gibi görünen saldırganlar, belirli bireylere veya işletmelere kötü amaçlı e-postalar gönderir. Kurbanı eylemi gerçekleştirmesi için kurnazca ikna etmek için kişiselleştirilmiş mesajlar kullanırlar. Örneğin, gönderen, yardım masanız gibi görünebilir ve şifrenizi değiştirmenizi isteyebilir. En bilgili kişi bile bu tür e-postalara kurban gidebilir. |

| Drive-by İndirmeler | Saldırganlar, kötü amaçlı kodlar ekleyen ‘exploit kitleri’ kullanarak bir web sayfasını tehlikeye atar. Kurban bu sayfayı ziyaret ettiğinde, kötü amaçlı kod çalışır ve ziyaret eden cihazı sessizce tarar. Güvenlik açığı bulunursa, exploit kitleri fidye yazılımını indirmek için saldırıyı başlatır. |

| Çıkarılabilir Medya | USB bellekler, içlerinde fidye yazılımı bulunduran promosyon hediyeleri olarak gelebilir. Bir cihaza takıldığında, fidye yazılımı bilgisayara yüklenir. |

| Açık Uzak Masaüstü Protokolü (RDP) Portları | RDP portları internete açık olduğunda, siber saldırılara karşı savunmasızdır. Saldırganlar açık RDP portlarını tarar ve çalınan kimlik bilgilerini kullanarak oturum açarlar. Erişim sağlandığında, güvenlik sistemlerini devre dışı bırakır ve fidye yazılımını yüklerler. |

2. Kurulum ve Çalıştırma

Fidye yazılımı bir sisteme teslim edildikten sonra, kurulum ve çalıştırma başlar. Bu aşamada, veri yedeklerini bulmak için sistemde tarama yaparak, yedeklerle veri kurtarmasını engeller. Bazı fidye yazılımları, kurulumlarından önce sistemdeki güvenlik yazılımlarını kaldırır.

3. Şifreleme

Özel anahtar, yani şifre çözme anahtarı, sadece saldırgan tarafından bilinir. Özel anahtar, yani şifre çözme anahtarı, sadece saldırgan tarafından bilinir.

Daha sonra, sisteme gerçek zararı verir, sistem dosyalarını şifreler. Asimetrik Şifreleme gibi askeri seviye şifreleme yöntemlerini kullanır, ki bu yöntemi çözmek imkansızdır. Bu aşamadaki bazı fidye yazılımları, Ana Önyükleme Kaydı (MBR)’ni enfekte edebilir ve sisteme tamamen erişimi engeller. (Ancak, dosyaları şifrelemeyen fidye yazılımı türleri olduğunu unutmayın, bunları fidye yazılımı türleri bölümünde tartışacağız).

4. Fidye Bildirimi

Şifreleme rutini tamamlandığında, kurbanlara saldırıya uğradıklarını ve dosyaların şifresini çözmek için para ödemeleri gerektiğini belirten bir mesaj gösterir.

Bazen, kurbanı onlara nasıl ödeme yapılacağını öğrenmek için bir dosyayı okumasını ister. Genellikle, saldırganlar fidyeyi takip etmesi zor olan bir kripto para biriminde ödeme yapmalarını ister.

Fidyenin Ödenmesinden Sonra Şifre Çözme

Fidye ödendiğinde, saldırgan şifrelenmiş dosyaların kilidini açmak için şifre çözme anahtarını sağlar. Ancak, şirketlerin şifre çözme anahtarıyla veriyi kurtaramadığı durumlar vardır, hem parayı hem de veriyi kalıcı olarak kaybederler.

Çoğu zaman, çalınan veriler karanlık ağda satılır.

Fidyeyi Ödemeli misiniz?

Fidye yazılımı için ödeme yapma kararı, verilerin ne kadar kritik ve acil olduğuna bağlıdır. Bazen fidyeyi ödeme kararı en kötü fikir olabilir çünkü Kaspersky’nin haberine göre, kurbanların yarısından fazlası fidyeyi ödüyor, ancak sadece dörtte biri verilerini geri alabiliyor.

Bu nedenle, fidyeyi ödemek verilerinizi geri alacağınızı garanti etmez. Fidye ödemek, siber suçluları bu tür saldırılara devam etmeleri için teşvik eder.

Sonuç olarak, fidyeyi ödemekten kesinlikle kaçınmalı ve saldırı hakkında sorumlu mercilere bilgi vererek onların yönlendirmesiyle hareket etmelisiniz.

Fidye Yazılım Saldırılarından Kim Sorumludur?

Fidye yazılım saldırılarının arkasında kim var ve tek motivasyonları para mı? Siber güvenlik araştırmacıları tarafından keşfedilenlere göre, fidye yazılım saldırılarının arkasında iki tür fail bulunmaktadır.

Saldırının arkasındaki farklı motivasyonlara sahipler ve gerçek kimliklerini saklamada uzmandırlar.

Organize siber suç çeteleri

Organize siber suçlular, saldırıları planlamak ve potansiyel hedefleri bulmak için gerekli tüm araçlar ve teknolojilere sahiptir.

Fidyeyi bir meslek haline getiren siber suçluların bir ağıdırlar. Saldırıları yürütmek, fidye ödemelerini yönetmek ve şifre çözme sürecini otomatikleştirmiş stratejilere sahiptirler.

Tek bir saldırıda birçok kurbanı vurmayı başarırlar, genellikle her kurbandan sadece daha küçük fidye ödemeleri isterler. Bazi terörist gruplar, terör faaliyetleri için para aklama amacıyla bu suçluları destekleyebilir.

Devletler tarafından yönlendirilen siber suçlular

Kuzey Kore, Rusya ve İran gibi, yabancı hükümetler tarafından yaptırımların uygulandığı ülkelerin fidye yazılım saldırılarının arkasında olduğuna dair raporlar bulunmaktadır. Amaçları sadece para çalmak değil, rakiplerine karşı intikam almak amacıyla ülkelerde kaos yaratmaktır. Örneğin:

- 2018’deki SamSam fidye yazılım saldırısı, iddiaya göre iki İranlı hacker tarafından yönlendirildi.

- NotPetya, Rus askeri istihbarat tarafından yönetildi.

- Wannacry saldırısı, ‘Lazarus’ adlı Kuzey Koreli bir siber suç grup tarafından yönlendirildi. Net şifre çözme eksikliği, sadece üç ödeme adresi kullanma ve kurbanlarla iletişim kurmama gibi nedenlerle, gerçek amacının mali kazanç olmadığından şüphelenmekteyiz.

Fidye Yazılımının Hedefleri

Fidye yazılımı saldırganları, kritik ve hassas verilere sahip sistemlere yönelik saldırıda bulunurlar. Hem büyük hem de küçük işletmeleri aynı şekilde hedef alırlar. Verilere hemen erişim gerekiyorsa, kurbanın fidyeyi hızla ödemeyi kabul etme olasılığı vardır.

Aynı zamanda zafiyetleri ve zayıf güvenlik uygulamaları olan güncel olmayan güvenlik sistemlerine sahip kuruluşları da hedef alırlar. Bu bölümde, en sık kurban olan 3 ana fidye yazılımı hedefini belirleyeceğiz.

Sağlık

Sağlık kurumları, hastalar için kritik olan ve hemen erişim gerektiren tıbbi kayıtları saklar. Aksi takdirde, bu durum hastalar için yaşamı tehdit edebilir. Örneğin, Wannacry fidye yazılımı, 2017’de İngiltere’nin Ulusal Sağlık Hizmeti’ni etkiledi, ameliyat ve randevularını iptal etmeye ve acil hastaları başka yerlere taşımaya zorladı.

Haber raporlarına göre, saldırı nedeniyle NHS, 19.000 randevuyu iptal ederek, IT sistemlerini güncellemek ve temizlik yapmak zorunda kaldı ve bu onlara 92 milyon sterline mal oldu.

Eğitim

Üniversiteler, okullar ve kolejler gibi eğitim kurumları, hassas araştırma verilerine, fikri mülkiyetlere ve personel kişisel ve finansal kayıtlara sahiptir.

Bütçe kısıtlamaları nedeniyle güçlü siber güvenlik ilkelere sahip olmaktan genellikle yoksundurlar. Çoğu öğrenci siber saldırılar hakkında uygun bilgiye sahip değildir ve ağla riskli bir şekilde etkileşimde bulunur.

Bu nedenle, özellikle siber saldırılara karşı savunmasızdırlar. Örneğin, 2016’da Calgary Üniversitesi, bilgisayar sistemine saldıran fidye yazılıma 20.000 dolarlık bitcoin ödedi. Özellikle eğitim sektörü, çevrimiçi öğrenmenin artması nedeniyle fidye yazılım saldırılarında bir artış görmüştür.

Hükümet kurumları

Hükümet kurumları, özellikle güvenlik bölümleri, askeri ve suçla ilgili hassas kamu bilgilerini ele alır.

Bir veri ihlali durumunda bu tür kurumların hemen harekete geçmesi gerekir ve saldırıya uğramış sistemi mümkün olan en kısa sürede geri yüklemek için fidyeyi ödemeye hazır olabilirler.

Ayrıca, bazı hizmetler için özel şirketleri ihaleye çıkarırlar. Fidye yazılımları, hükümetlerin kritik altyapısına sızmak için bu tür üçüncü tarafları hedef alabilir.

Yukarıdaki kategorilere giren işletmelerin dışında, Fidye Yazılımı aşağıdaki sektörlere de hedef olmuştur.

- Perakende ve Finans

- Elektrik Şirketleri

- Çoklu ortam sağlayıcıları

- İK departmanları

- Mobil cihazlar

- Bulut bilişim sağlayıcıları

- Avukatlık firmaları

- Petrol ve enerji firmaları

Fidye Yazılımından Nasıl Kaçınılır

Bir fidye yazılımı saldırısından kurtulana kadar olan zarar, finansal ve duygusal olarak taşınamaz olabilir. Bu nedenle, öncelikle fidye yazılımından korunmaya odaklanın çünkü korunma, fidye yazılımına karşı en iyi savunmadır. Bu bölümde, fidye yazılımının sisteminize bulaşmasını engellemek için 10 yöntemden bahsedeceğiz.

Fidye Yazılımı Önleme Yöntemleri

- Şüpheli bağlantılara tıklamaktan ve güvensiz ekleri açmaktan kaçının – Sahte e-postalar, polis teşkilatı, muhasebe firmaları veya yakın tanıdıklarınız gibi gözüken gönderenlerden gelebilir. Her zaman e-posta adresini ve gönderen bilgilerini kontrol edin. Bilinmeyen kişilerden veya yakın tanıdıklarınızdan bağlantı içeren özel mesajlar alırsanız, meşruiyetini doğrulamak için gönderenle her zaman iletişime geçin.

- Kişisel bilgilerinizi ifşa etmekten kaçının – Sisteminize sızmak için fidye yazılımları bilgilerinizi toplayabilir. Sosyal medya profillerinizden anahtar bilgileri belirlemek için araştırma yapabilirler. Bu nedenle, gerekmedikçe kişisel bilgilerinizi fazla açığa vurmayın.

- İşletim sistemlerini ve yazılımları güncel tutun – İşletim sisteminin (OS) ve yazılımın otomatik güncellemelere izin veren en son sürümde olduğundan emin olun. OS güncellemeleri sadece en yeni özellikleri içermez, aynı zamanda sistemdeki güvenlik açıkları için güvenlik yamalarını da içerir.

- Düzenli yedekler alın – Özellikle en önemli dosyaların yedek kopyalarını tutun ve bunları ağınızın dışında birden çok yerde saklayın. Çünkü daha önce belirtildiği gibi, fidye yazılımları sistemin içindeki yedeklere saldırır. Bulut platformları, son teknoloji yedekleme ve kurtarma teknolojileriyle donatıldığı için yedeklemeleri saklamak için idealdir.

- Güvenilir sitelerden indirme yapın – Güvensiz sitelerden yazılım indirmekten kaçının. URL’yi her zaman kontrol edin ve yalnızca URL’lerinde HTTPS olan veya adres çubuğunda kilit mühürleri olan siteleri ziyaret edin. Ücretsiz yazılım ve oyunları indirirken ekstra dikkatli olun.

- Gerekli güvenlik eğitimi sağlayın – Sisteminizin kullanıcılarını fidye yazılımının nedenlerinden ve eylemlerinden haberdar edin. Kullanıcılarınıza düzenli güvenlik bilinci eğitimi vererek bu tür kötü amaçlı yazılım saldırılarından kaçınmak için uymaları gereken en iyi uygulamaları ve kuralları öğretin. Bu eğitim, siber güvenlik konusunda daha fazla eğitime ihtiyaç duyan kullanıcıları belirlemek için fidye yazılımı sahte e-posta simülasyonunu içermelidir.

- E-posta korumasını yapılandırın – .exe, .vbs ve .scr gibi en yaygın fidye yazılımı dosya türlerini belirlemek için spam filtrelemesi kullanın. Sisteminizde dolaşan e-postaları, sahte e-posta saldırılarını engelleyebilen güvenli e-posta ağ geçitleri kullanarak tarayın ve izleyin. Ayrıca ProtonMail gibi şifreli e-posta hizmetlerini de kullanmalısınız.

- Fidye yazılımına karşı yazılım kullanın – Bu yazılımlar, fidye yazılımı da dahil olmak üzere kötü amaçlı yazılımları tanımlamak üzere tasarlanmıştır. Düzenli olarak bilgisayarınızı tarayan hafif fidye yazılımına karşı araçlara sahiptirler ve fidye yazılımı bulunduğunda kaldırırlar. Kişisel bilgisayarlar için ücretsiz fidye yazılımına karşı yazılımlar mevcuttur.

- Uç nokta koruması kullanın – Belirli bir trafik, fidye yazılımına yatkın olabilir. Uç nokta güvenlik çözümleri, ona bağlanan tüm uç noktalarla birlikte tüm kurumsal ağı korur. Bu, fidye yazılımına yatkın trafiğin bilgisayarınıza girmesini önleyebilir.

- Erişim Kontrolünü Tanımlayın – Sisteminizdeki kullanıcılara en az ayrıcalık ilkesine göre izin verin. Sadece daha yüksek ayrıcalıklara sahip kullanıcılar, sistemin içindeki hassas verilere erişebilir ve bu verilerle işlem yapabilir.

Farklı Fidye Yazılım Türleri

Şimdiye kadar belirlenen tüm fidye yazılımları iki kategoriye ayrılır: Kripto-Fidye Yazılımı ve Kilitli Fidye Yazılımı.

Kripto Fidye Yazılımı ve Kilitli Fidye Yazılımı

Kripto Fidye Yazılımı

Kripto fidye yazılımı genellikle kurbanın bilgisayar sistemine sızar ve dosyaları güçlü bir şifreleme yöntemiyle şifreler. Genellikle sistemi kilitlemez. Kurbanlar, şifrelenmemiş bölümlere hala erişebilirler.

Kilitli Fidye Yazılımı

Kilitli fidye yazılımı, kurbanların bilgisayarlarını kilitler ve kapatır. Bu fidye yazılımı genellikle tüm bilgisayar sistemine nüfuz etmez veya dosyaları şifrelemez. Bazen kullanıcılar, mouse’larının veya klavyelerinin donduğunu ve sadece fidye penceresiyle etkileşime girmeye izin verdiğini fark edebilir.

Popüler Fidye Yazılımı Türleri

| Fidye Yazılımı Türü | Teslimat Yöntemi | Özellikler |

| CryptoLocker | Phishing e-posta eklentileri ve Gameover Zeus adlı eşten eşe botnet aracılığıyla | 2013’te oluşturulan bu yazılım, dosyaları şifrelemek için asimetrik şifrelemeyi kullanıyordu. Kurbanlara, fidye ödenmezse anahtarın silineceği konusunda uyarıda bulunuyordu. Kurbanların dosyaları şifresini çözmek için çevrimiçi bir servis aracılığıyla özel anahtarı alması gerekiyordu. 2014’te tamamen kapatıldı. |

| CryptoWall | Kötü amaçlı PDF eklentileri ve enfekte web sitelerindeki exploit kitleri | Dosyaları şifreler ve dosya isimlerini karıştırarak kurbanların onları tanımasını zorlaştırır. CryptoWall’ın birkaç varyantı bulunmaktadır, bunlara CryptoWall 3.0 ve CryptoBit dahildir. |

| Jigsaw | Spam e-postalardaki kötü amaçlı eklentiler | Kurbanı hızla fidyeyi ödemeye ikna etmek için şifrelenmiş dosyaları kademeli olarak silen en yıkıcı fidye yazılım türlerinden biridir. 72 saat içinde, her saat dosya silecektir. 72 saat geçtikten sonra fidye ödenmezse, geri kalan şifrelenmiş dosyaları siler. |

| GoldenEye | Microsoft SMBv1 Açığı | 2017’de ortaya çıktı ve birçok Ukrayna şirketini büyük ölçüde etkiledi. Sadece dosyaları değil, aynı zamanda Ana Önyükleme Kaydını (MBR) şifreleyerek bilgisayara tamamen erişimi engeller. |

| Locky | Bir Word belgesi eklenmiş olan mızraklı phishing e-postalarıyla. | Word belgesi kötü amaçlı makrolar içerir. Kurban makroyu etkinleştirdiğinde, fidye yazılımını indirir ve dosyaları şifrelemeye başlar. |

| WannaCry | Eski Windows sürümleri için Ulusal Güvenlik Ajansı (NSA) tarafından geliştirilen EternalBlue aracılığıyla | 2017’de yayınlanan bu fidye yazılımı, Windows İşletim Sistemlerini hedef aldı. Birden çok bileşen içeriyor – başlangıçta bırakıcı, şifreleyici ve şifre çözücü. Microsoft’un Server Message Block (SMB) protokolündeki bir açığı kullanır. |

| BadRabbit | Drive-by indirme – kompromize olmuş web sitelerinde Adobe Flash Yükleyici olarak maskelenmiş | BadRabbit ilk olarak 2017’de ortaya çıktı, Rusya ve Doğu Avrupa’daki şirketleri enfekte etti. Saldırganlar saldırının 40 saati içinde 0.05 bitcoin ödenmesini talep etti, bu da 285 dolara denk geliyordu. |

| Cerber | Phishing e-postaları, enfekte web siteleri ve reklamlar | Cerber, fidye yazılımını lisanslar ve diğer siber saldırganlara fidyenin bir yüzdesi karşılığında sağlar. 2016’da ortaya çıktı ve milyonlarca Office 365 kullanıcısını hedef aldı. |

| Crysis | Çift dosya uzantılı phishing e-postaları, meşru yazılımlar ve Windows RDP Protokolü aracılığıyla | Hem AES-256 hem de RSA-1024 şifrelemelerini sabit, çıkarılabilir ve ağ sürücülerine uygular. |

| CTB-Locker aka Curve-Tor-Bitcoin Locker | Enfekte olmuş bir .zip dosyası ekli e-postalar | Kurbanların hard diskindeki dosyaları şifrelemek için eliptik eğri kriptografisini (ECC) kullanır. İlk olarak 204’te enfekte olan saldırganlar, diğer fidye yazılımlarına kıyasla CTB-Locker için daha yüksek fidye ödemeleri talep etti. |

| KeRanger | Enfekte olmuş Transmission adlı yükleyici | 2016’da ortaya çıktı, kurbanın bilgisayarında uzaktan çalıştırarak Mac Bilgisayarları başarıyla enfekte etti. |

Önemli Fidye Yazılımı Saldırıları

Fidye yazılımları birçok kuruluşu farklı ülkelerde olumsuz etkiledi. siber güvenlik istatistiklerine göre, saldırıların 2021 yılında yıllık maliyeti 6 trilyon doları bulacak.

Şimdiye kadar gerçekleşen en önemli ve etkili fidye yazılımı saldırılarından ve bu saldırıların kuruluşları nasıl mali olarak etkilediğinden bahsedelim.

Ana listemize göz atın: 2021’deki en büyük fidye yazılımı saldırıları.

WannaCry Fidye Yazılımı Salgını

Bu, tarihin gördüğü en yıkıcı fidye yazılımı saldırısı olarak bilinir. 2017’de başlatıldı ve özellikle Nisan 2017’den sonra Microsoft güvenlik güncellemelerini yüklemeyen Microsoft Windows bilgisayarlara küresel olarak hedef gösterildi.

Yayınlanan raporlara göre, 150 ülkede 200.000’den fazla bilgisayara saldırdı ve milyarlarca dolar kayba neden oldu.

En çok etkilenen ülkeler arasında Rusya, Ukrayna ve Hindistan bulunmaktadır. Etkilenen kuruluşlar arasında İngiltere’de Ulusal Sağlık Hizmetleri (NHS), Honda, Hitachi, Çin Üniversiteleri ve Hindistan’ın devlet hükümetleri bulunmaktadır.

ABD ve İngiltere, saldırının arkasında Kuzey Kore’nin olduğundan şüpheleniyor. Araştırmacı Marcus Hutchins tarafından geliştirilen durdurma anahtarı saldırının yayılmasını durdurdu ve Microsoft’un acil yazılım yamalarını yayınlamasına neden oldu.

University of California Fidye Yazılımı Saldırısı

Netwalker, Haziran 2020’de covid-19 pandemisi araştırmasında çalışan önde gelen araştırma kuruluşlarından olan San Francisco’daki University of California’ya saldıran bir fidye yazılımı çetesidir.

Raporlar, üniversitenin verileri geri alabilmek için saldırganlara 1.14 milyon dolarlık bitcoin ödediğini ortaya koydu, bu miktar aslen 3 milyon dolar olan fidye talebinin pazarlık sonucu belirlenen miktarıdır.

Fidye yazılımı, tıp fakültesinin IT ortamındaki birkaç sunucudaki dosyaları şifreledi. Bu, şifrelenen verilerin o zaman kritik olan covid-19 aşısı araştırmasıyla ilgili olduğu için fırsatçı bir saldırı olarak görülebilir.

Üniversite, ödedikleri fidyenin akademik çalışmalarını sürdürebilmeleri için verinin onlar için önemli olduğunu bildirdi.

Ryuk Fidye Yazılımı Saldırıları

Ryuk, Los Angeles Times ve Tribune gazeteleri, Universal Health Services (UHS) hastaneleri ve Paris’teki bir IT danışmanlık şirketi gibi yüksek profilli kuruluşlara başarıyla saldırdı.

Bir kez etkinleştirildiğinde, Windows’un geri yükleme özelliklerini devre dışı bırakır ve hizmetleri ve işlemleri durdurur. 5 milyon ila 12.5 milyon dolar gibi en yüksek fidye taleplerinin arkasında bulunuyor.

2018’de ortaya çıktı; ilk başta Rus siber saldırganların, Wizard Spider’ın Ryuk fidye yazılımının arkasında olduğuna inanılıyordu. Ancak en yeni soruşturmalarda saldırının arkasında iki Rus suçlunun olduğu belirlendi.

Petya ve NotPetya Saldırıları

Petya ve Not Petya fidye yazılımı varyasyonları yayılmalarına 2016 ve 2017’de başladı, başlıca kötü amaçlı eklentilere sahip phishing e-postaları aracılığıyla.

Raporlar, Petya’nın farklı varyasyonlarının başlangıcından bu yana yaklaşık 10 milyar dolar zarara neden olduğunu tahmin ediyor. Petya, MBR’yi enfekte ederek özellikle Windows işletim sistemine sahip sistemleri hedef alır. Bu, işletim sistemini tamamen engellediği anlamına gelir.

NotPetya, Chornobyl Nükleer enerji santrali gibi Ukrayna şirketlerini hedef alırken, Petya dünya genelinde farklı kuruluşları etkiledi.

Örnek olarak, ABD’deki Heritage Valley Health System, Rosneft gibi Rusya’daki petrol şirketleri ve Hobart’taki Cadbury Çikolata Fabrikası gösterilebilir.

Bu en dikkat çekici fidye yazılımı saldırılarının dışında, Conti, Maze, DopplePaymer ve Revil, 2021’de dikkat edilmesi gereken en önemli fidye yazılımlarından bazıları olup salgın haline gelebilir.

Özet

Bu rehberde, fidye yazılımı hakkında bilmeniz gereken her şeyi, en yaygın türlerini ve şimdiye kadar dünya genelinde gerçekleşen yaygın saldırıları öğreneceksiniz. Fidye yazılımı, dünyayı rahatsız etmeye devam eden güçlü bir silahtır.

Eğer bir fidye yazılımı saldırısı, bir işletmenin faaliyetlerine devam edebilmesi için kritik olan hassas verileri saklayan bir sisteme olursa, bu sistemi tamamen felç edebilir.

Sonuç olarak şirketin maddi zararlara uğramasına ve itibarının zedelenmesine neden olur. Bu nedenle, sisteminizi fidye yazılımı saldırılarından korumak için bu rehberde açıklanan önleme tekniklerini kullanın.