Bescherming tegen Ransomware 101: Alles Wat Je Moet Weten

Deze gids legt uit wat ransomware is en hoe je jezelf kunt beschermen en voorkomen dat je slachtoffer wordt van ransomware.

Ransomware is een malware die ontworpen is om bestanden op een computer of mobiel systeem te versleutelen zodat ze onbereikbaar worden voor legitieme gebruikers.

Als je wordt aangevallen, eist het losgeld van het slachtoffer om de bestanden te ontsleutelen en het systeem te herstellen naar zijn oorspronkelijke staat. Het geeft het slachtoffer instructies om het losgeld te betalen, vaak een groot bedrag dat betaald moet worden via ontraceerbare bitcoin-transacties.

Als het slachtoffer zich niet aan de regels houdt, kan het slachtoffer zelfs worden bedreigd met het lekken van gevoelige gegevens aan derden voor illegale doeleinden.

Ransomware is overal ter wereld en evolueert vaak met nieuwe varianten. Elk computersysteem dat niet over voldoende preventieve maatregelen beschikt, is vatbaar voor ransomware-aanvallen.

De aanvaller eist losgeld van het slachtoffer om de bestanden te ontsleutelen en het systeem te herstellen naar zijn oorspronkelijke staat. Ransomware-aanvallers plannen de uitvoering door potentiële slachtoffers te identificeren, hun informatie te verzamelen en de beveiligingslekken van slachtoffers’ computers en netwerken te analyseren.

Er zijn verschillende toegangspaden die aanvallers gebruiken voor dit doel, waaronder phishing, spear phishing, drive-by downloads, verwijderbare media en blootgestelde Remote Desktop Protocol (RDP) poorten. Nadat de ransomware in een systeem is geleverd, beginnen installatie en uitvoering.

In deze fase identificeert het backup-bestanden in het systeem om gegevensherstel via backups te voorkomen. Daarna zal het de echte schade aan het systeem aanrichten door de systeembestanden te versleutelen.

Na het voltooien van de versleutelingsroutine, toont het een bericht aan het slachtoffer dat ze zijn gecompromitteerd en dat ze geld moeten betalen om de bestanden te ontsleutelen.

Wanneer het losgeld wordt betaald, zal de aanvaller de ontsleutelingssleutel verstrekken om de versleutelde bestanden te ontgrendelen. Echter, er zijn gevallen waarin bedrijven de gegevens niet konden herstellen met de encryptiesleutel, waardoor ze zowel het geld als de gegevens permanent verloren.

Meestal worden gestolen gegevens verkocht op het dark web.

Hoe Werkt Ransomware?

Ransomware-aanvallers plannen de uitvoering door potentiële slachtoffers te identificeren, hun informatie te verzamelen en de beveiligingslekken van slachtoffers’ computers en netwerken te analyseren.

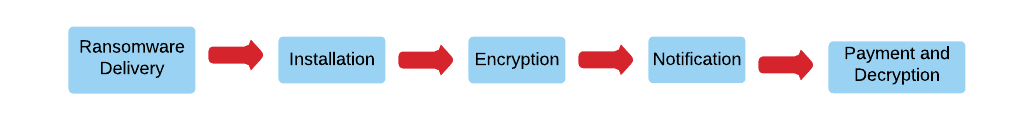

Typisch doorloopt ransomware 5 fases, van infectie tot ontsleuteling, die we in meer detail zullen uitleggen.

1. Levering van Ransomware

Om ransomware in een systeem te krijgen, moeten aanvallers het slachtoffer manipuleren om een bepaalde actie uit te voeren. Er zijn verschillende toegangspaden die aanvallers gebruiken voor dit doel.

Ten eerste bedenken aanvallers hoe de ransomware in het doelsysteem wordt afgeleverd. Daarna plannen aanvallers hoe de ransomware in het doelsysteem wordt geleverd.

Hoe wordt Ransomware in een systeem afgeleverd?

| Manier van Ransomware Levering | Hoe wordt ransomware via deze methode afgeleverd? |

| Phishing | Slachtoffers ontvangen e-mails of berichten in sociale netwerkchats met een kwaadaardige link of bijlage, zoals een pdf-document dat onschadelijk lijkt. Wanneer de gebruiker op de link klikt of de bijlage opent, wordt de ransomware in het systeem afgeleverd. |

| Spear Phishing | Aanvallers die zich voordoen als betrouwbare bronnen sturen kwaadaardige e-mails naar specifieke personen of bedrijven. Ze gebruiken gepersonaliseerde berichten om het slachtoffer slim te overtuigen de actie uit te voeren en de ransomware te injecteren. Bijvoorbeeld, de afzender kan zich voordoen als je helpdesk die je vraagt je wachtwoord te veranderen, anders verlies je de toegang. Zelfs de meest geïnformeerde persoon kan slachtoffer worden van dergelijke e-mails. |

| Drive-by Downloads | Aanvallers compromitteren een webpagina met ‘exploit kits’ die kwaadaardige codes bevatten. Wanneer het slachtoffer die pagina bezoekt, wordt de kwaadaardige code uitgevoerd en scant het in stilte het bezoekende apparaat op beveiligingslekken. Indien gevonden, lanceren de exploit kits de exploit en downloaden de ransomware. |

| Verwijderbare Media | USB-sticks kunnen als promotionele geschenken komen die ransomware kunnen bevatten. Eenmaal aangesloten op een apparaat, wordt de ransomware in de computer geïnstalleerd. |

| Blootgestelde Remote Desktop Protocol (RDP) Poorten | Zodra RDP-poorten openstaan voor het internet, zijn ze kwetsbaar voor cyberaanvallen. Aanvallers scannen naar blootgestelde RDP-poorten en gebruiken gestolen inloggegevens om in te loggen. Zodra het toegang krijgt, schakelt het beveiligingssystemen uit en levert de ransomware payload. |

2. Installatie en uitvoering

Nadat ransomware in een systeem is afgeleverd, beginnen installatie en uitvoering. Tijdens deze fase zal het backup-bestanden in het systeem identificeren om gegevensherstel via backups te voorkomen. Sommige ransomware verwijdert beveiligingssoftware in het systeem voor de installatie.

3. Versleuteling

De privésleutel, de ontsleutelingssleutel, is alleen bekend bij de aanvaller. De privésleutel, de ontsleutelingssleutel, is alleen bekend bij de aanvaller.

Daarna zal het echte schade aan het systeem aanrichten door de systeembestanden te versleutelen. Het gebruikt een militaire versleutelingsmethode zoals Asymmetrische Versleuteling, die onmogelijk te kraken is. Sommige ransomware kan in deze fase het Master Boot Record (MBR) infecteren, waardoor volledige toegang tot het systeem wordt geblokkeerd. (Maar hou er rekening mee dat er soorten ransomware zijn die geen bestanden versleutelen, wat we zullen bespreken in het gedeelte over ransomwaretypen).

4. Ransom melding

Na het voltooien van de versleutelingsroutine zal het een bericht weergeven aan het slachtoffer dat ze gecompromitteerd zijn en geld moeten betalen om de bestanden te ontsleutelen.

Soms vraagt het het slachtoffer een bestand te lezen om te weten hoe ze moeten betalen. Meestal verzoeken aanvallers de losgeld te betalen in een cryptocurrency omdat dit moeilijk te traceren is.

Ontsleuteling na betaling van het losgeld

Wanneer het losgeld wordt betaald, zal de aanvaller de ontsleutelingssleutel verstrekken om de versleutelde bestanden te ontgrendelen. Echter, er zijn gevallen waarin bedrijven niet in staat waren om de gegevens te herstellen met de ontsleutelingssleutel, waardoor ze zowel het geld als de gegevens permanent verloren.

Meestal worden gestolen gegevens verkocht op de dark web.

Moet Je Het Lösegeld Betalen?

Of je wel of niet het lösegeld moet betalen hangt af van hoe cruciaal en urgent de data is. Soms kan de beslissing om het lösegeld te betalen het slechtste idee zijn, omdat nieuws van Kaspersky heeft onthuld dat meer dan de helft van de slachtoffers het lösegeld betaalt, maar slechts een kwart van hen hun data terugkrijgt.

Daarom garandeert het betalen van het lösegeld niet dat je je data terugkrijgt. Door het lösegeld te betalen, moedig je cybercriminelen aan om deze aanvallen voort te zetten.

Daarom moet je het lösegeld absoluut niet betalen en in plaats daarvan de verantwoordelijke instanties informeren over de aanval en handelen volgens hun aanbevelingen.

Wie is Verantwoordelijk voor Ransomware-aanvallen?

Wie zit er achter ransomware-aanvallen en is geld hun enige motief? Zoals ontdekt door cyberbeveiligingsonderzoekers, zijn er twee soorten daders achter ransomware-aanvallen.

Ze hebben verschillende motieven voor de aanval en zijn doorgaans experts in het verbergen van hun ware identiteit.

Georganiseerde cybercriminele bendes

Georganiseerde cybercriminelen beschikken over alle noodzakelijke tools en technologieën om aanvallen te plannen en potentiële doelwitten te vinden.

Het is een netwerk van cybercriminelen die van ransomware hun beroep maken. Ze hebben geautomatiseerde strategieën om de aanvallen uit te voeren, het lösegeld te innen en het ontsleutelingsproces te hanteren.

Ze slagen erin meerdere slachtoffers in één aanval te raken, en vragen doorgaans slechts kleinere lösegeldbedragen van elk slachtoffer. Sommige worden zelfs gesteund door terroristische groepen om geld wit te wassen voor terroristische activiteiten.

Cybercriminelen gesteund door staten

Er zijn meldingen dat landen zoals Noord-Korea, Rusland en Iran, die sancties hebben opgelegd gekregen door buitenlandse regeringen, achter ransomware-aanvallen zitten. Hun doel is niet alleen geld stelen maar ook chaos veroorzaken binnen landen als wraak tegen hun tegenstanders. Bijvoorbeeld:

- De SamSam ransomware-aanval in 2018 werd naar verluidt geleid door twee Iraanse hackers.

- NotPetya werd geleid door de Russische militaire inlichtingendienst.

- De Wannacry-aanval werd geleid door een Noord-Koreaanse cybercriminele groep genaamd ‘Lazarus’. Er zijn verschillende redenen zoals het ontbreken van duidelijke ontsleuteling, het gebruik van slechts drie betaaladressen en het gebrek aan communicatie met de slachtoffers, waardoor we kunnen vermoeden dat het werkelijke motief niet financiële winst is.

Doelwitten van Ransomware

Ransomware-aanvallers richten zich op systemen met kritieke en gevoelige gegevens. Zowel grote als kleine bedrijven zijn doelwitten. Als er directe toegang tot de data nodig is, is er een kans dat het slachtoffer snel akkoord gaat met het betalen van het lösegeld.

Ze richten zich ook op organisaties met verouderde beveiligingssystemen vol kwetsbaarheden en slechte beveiligingsgewoonten. In dit deel zullen we de top 3 doelwitten van Ransomware belichten die vaak slachtoffer worden.

Gezondheidszorg

Zorginstellingen bewaren medische dossiers die essentieel zijn voor patiënten en waar ze direct toegang toe moeten hebben. Anders kan dit levensbedreigend zijn voor de patiënten. De Wannacry ransomware heeft bijvoorbeeld in 2017 de Britse National Health Service getroffen, waardoor ze operaties en afspraken moesten annuleren en spoedpatiënten moesten verplaatsen.

Nieuwsberichten melden dat de NHS door de aanval 19.000 afspraken moest annuleren, IT-systemen moest upgraden en opruimwerkzaamheden moest uitvoeren, wat hen 92 miljoen pond kostte.

Onderwijs

Onderwijsinstellingen zoals universiteiten, scholen en hogescholen hebben gevoelige onderzoeksgegevens, intellectueel eigendom en persoonlijke en financiële gegevens van medewerkers.

Vaak ontbreekt het hen aan sterke cybersecurity-principes vanwege budgettaire beperkingen. De meeste studenten hebben niet de juiste kennis over cyberaanvallen en gaan risicovol om met het netwerk.

Daarom zijn ze bijzonder kwetsbaar voor cyberaanvallen. Bijvoorbeeld, in 2016 heeft de Universiteit van Calgary $20.000 in bitcoin betaald aan ransomware die hun computersysteem aanviel. Met name de onderwijssector heeft een toename van ransomware-aanvallen gezien door de groei van online leren.

Overheidsinstanties

Overheidsinstanties, vooral veiligheidsafdelingen, beheren gevoelige publieke informatie zoals militaire en criminele informatie.

Deze instanties moeten direct actie ondernemen bij een datalek en zijn bereid om het lösegeld te betalen om het aangevallen systeem zo snel mogelijk te herstellen.

Bovendien besteden ze bepaalde diensten uit aan particuliere bedrijven. Ransomware kan dergelijke derde partijen als doelwit gebruiken om de kritieke infrastructuur van overheden te infiltreren.

Buiten de bedrijven die onder bovenstaande categorieën vallen, heeft Ransomware de volgende sectoren als doelwit genomen.

- Retail en Financiën

- Nutsbedrijven

- Multimediaproviders

- HR-afdelingen

- Mobiele apparaten

- Aanbieders van cloud computing

- Advocatenkantoren

- Olie- en energiebedrijven

Hoe Ransomware te Voorkomen

Van een ransomware-aanval tot je herstel, de schade kan financieel en emotioneel ondraaglijk zijn. Focus je daarom in de eerste plaats op het voorkomen van ransomware, want voorkomen is de beste verdediging tegen ransomware. In dit gedeelte bespreken we 10 manieren om te voorkomen dat ransomware in je systeem terechtkomt.

Methoden om Ransomware te Voorkomen

- Klik niet op verdachte links en open geen onveilige bijlagen – Phishing-mails kunnen afkomstig zijn van afzenders die zich voordoen als wetshandhavingsinstanties, accountantskantoren of bekenden. Controleer altijd het e-mailadres en de informatie van de afzender. Als je privéberichten ontvangt van onbekenden of bekenden met links erin, check dan altijd bij de afzender om de legitimiteit te bevestigen.

- Voorkom het delen van te veel persoonlijke informatie – Om toegang te krijgen tot je systeem kan ransomware jouw gegevens verzamelen. Ze kunnen je sociale media profielen doorzoeken om essentiële informatie te vinden. Deel dus niet te veel persoonlijke informatie tenzij het nodig is.

- Houd besturingssystemen en software actueel – Zorg ervoor dat het besturingssysteem en de software up-to-date zijn en sta automatische updates toe. Updates bevatten niet alleen de nieuwste functies, maar ook beveiligingspatches voor eventuele beveiligingsfouten in het systeem.

- Maak regelmatig back-ups – Bewaar kopieën van de bestanden, vooral van de belangrijkste, en sla ze op buiten je netwerk op meerdere locaties. Zoals eerder vermeld, richt ransomware zich op back-ups binnen het systeem. Cloudplatforms zijn ideaal voor het maken van back-ups omdat ze zijn uitgerust met geavanceerde back-up- en hersteltechnologieën.

- Download alleen van betrouwbare sites – Download geen software van onbetrouwbare sites. Controleer altijd de URL en bezoek alleen sites die HTTPS in de URL’s hebben of een sloticoon in de adresbalk tonen. Wees extra voorzichtig bij het downloaden van gratis software en spelletjes.

- Bied noodzakelijke beveiligingstraining aan – Maak de gebruikers van je systeem bewust van de oorzaken en gevolgen van ransomware. Geef je gebruikers voorlichting over de beste werkwijzen en regels die ze moeten volgen om dergelijke malware-aanvallen te voorkomen door regelmatig beveiligingsbewustzijnstrainingen te geven. Deze trainingen moeten ook ransomware phishing-simulaties bevatten om te identificeren welke gebruikers meer training op het gebied van cyberbeveiliging nodig hebben.

- Configureer e-mailbeveiliging – Gebruik spamfilters om de meest voorkomende ransomware-bestandstypes zoals .exe, .vbs en .scr te identificeren. Scan en controleer de e-mails in je systeem met behulp van beveiligde e-mail gateways, die phishing-aanvallen kunnen blokkeren. Gebruik ook versleutelde e-mailservices zoals ProtonMail.

- Gebruik anti-ransomware software – Deze software is ontworpen om malware, inclusief ransomware, te identificeren. Ze hebben lichtgewicht anti-ransomware tools die je pc regelmatig scannen en ransomware verwijderen als die wordt gevonden. Voor persoonlijke pc’s is er gratis anti-ransomware software beschikbaar.

- Gebruik endpoint beveiliging – Bepaald verkeer kan gevoelig zijn voor ransomware. Endpoint-beveiligingsoplossingen bieden beveiliging voor het hele bedrijfsnetwerk en alle aangesloten apparaten. Het kan je apparaat beschermen tegen ransomware-gevoelig verkeer dat je pc binnenkomt.

- Stel toegangscontrole in – Gebruik het principe van minimale bevoegdheid waarbij systeemgebruikers het minimale niveau van toestemming krijgen. Alleen gebruikers met hogere privileges kunnen gevoelige gegevens in het systeem benaderen en bewerken.

Verschillende Typen Ransomware

Alle ransomware die tot nu toe is geïdentificeerd, valt onder twee categorieën: Crypto-Ransomware en Locker Ransomware.

Crypto Ransomware en Locker Ransomware

Crypto Ransomware

Crypto ransomware dringt meestal het computersysteem van het slachtoffer binnen en versleutelt bestanden met een sterke encryptiemethode. Meestal wordt het systeem niet vergrendeld. Slachtoffers kunnen nog steeds toegang krijgen tot de niet-versleutelde delen.

Locker Ransomware

Locker ransomware vergrendelt en sluit de computers van de slachtoffers af. Deze ransomware dringt meestal niet door tot het hele computersysteem of versleutelt de bestanden niet. Soms merken gebruikers zelfs dat hun muis of toetsenbord is bevroren en alleen interactie met het ransom-venster toestaat.

Populaire Ransomware Typen

| Type Ransomware | Leveringsmethode | Kenmerken |

| CryptoLocker | Phishing e-mailbijlagen en via het peer-to-peer botnet Gameover Zeus | Gecreëerd in 2013, gebruikte asymmetrische encryptie om bestanden te versleutelen. De ransomware notitie waarschuwde de slachtoffers dat de sleutel zou worden verwijderd tenzij ze het losgeld betaalden. Slachtoffers moesten de privésleutel verkrijgen om de bestanden te ontcijferen via een online service. Het werd in 2014 volledig uitgeschakeld. |

| CryptoWall | Kwaadaardige pdf-bijlagen en exploit kits op geïnfecteerde websites | Versleutelt bestanden en verandert de bestandsnamen waardoor het voor slachtoffers moeilijker is deze te herkennen. Er zijn meerdere varianten van CryptoWall, waaronder CryptoWall 3.0 en CryptoBit. |

| Jigsaw | Kwaadaardige bijlagen in spam e-mails | Een van de meest destructieve soorten ransomware die de versleutelde bestanden geleidelijk verwijdert om het slachtoffer te overtuigen snel het losgeld te betalen. Binnen 72 uur zal het elk uur bestanden verwijderen. Na 72 uur, als het losgeld niet is betaald, verwijdert het de rest van de versleutelde bestanden. |

| GoldenEye | Microsoft SMBv1 Kwetsbaarheid | Verscheen in 2017 en trof veel Oekraïense bedrijven hard. Het versleutelt niet alleen bestanden, maar ook de Master Boot Record (MBR), waardoor er volledig geen toegang meer is tot de computer. |

| Locky | Gerichte phishing e-mails met een Word-document als bijlage. | Het Word-document bevat kwaadaardige macro’s. Wanneer het slachtoffer de macro activeert, downloadt het de ransomware en begint het de bestanden te versleutelen. |

| WannaCry | Via EternalBlue ontwikkeld door het National Security Agency (NSA) voor oudere Windows-versies | Uitgebracht in 2017, richtte deze ransomware zich op Windows-besturingssystemen. Bevatte meerdere componenten: initieel dropper, encryptor en decryptor. Het maakt gebruik van een kwetsbaarheid in Microsoft’s Server Message Block (SMB) protocol. |

| BadRabbit | Drive-by download – vermomd als een Adobe Flash Installer op gecompromitteerde websites | BadRabbit dook voor het eerst op in 2017 en infecteerde bedrijven in Rusland en Oost-Europa. Aanvallers eisten 0,05 bitcoin, wat neerkwam op $285 binnen 40 uur na de aanval. |

| Cerber | Phishing e-mails, geïnfecteerde websites en advertenties | Cerber is een ransomware-as-a-service die de ransomware in licentie geeft en aanbiedt aan andere cyberaanvallers in ruil voor een percentage van het losgeld. Het verscheen in 2016 en richtte zich op miljoenen Office 365-gebruikers. |

| Crysis | Phishing e-mails met dubbele bestandsextensies, legitieme software, en via Windows RDP Protocol | Gebruikt zowel AES-256 als RSA-1024 encrypties toegepast op vaste, verwijderbare en netwerkstations. |

| CTB-Locker aka Curve-Tor-Bitcoin Locker | E-mails met een geïnfecteerd .zip-bestand als bijlage | Maakt gebruik van elliptische kromme cryptografie (ECC) om bestanden op de harde schijf van de slachtoffers te versleutelen. Eerst geïnfecteerd in 204, eisten aanvallers hogere losgeldbetalingen voor CTB-Locker in vergelijking met andere ransomware. |

| KeRanger | Geïnfecteerde Installer genaamd Transmission | Verscheen in 2016, infecteerde succesvol Mac Computers en voerde op afstand uit op de computer van het slachtoffer. |

Grote Ransomware-aanvallen

Ransomware heeft veel organisaties in verschillende landen getroffen. Volgens cybersecurity statistieken worden de aanvallen geschat op $6 biljoen per jaar tegen 2021.

Laten we de meest prominente en impactvolle ransomware-aanvallen bespreken die tot nu toe hebben plaatsgevonden en hoe ze financieel invloed hebben gehad op de organisaties.

Bekijk onze hoofdlijst van de grootste ransomware-aanvallen in 2021.

WannaCry Ransomware-uitbraak

Dit staat bekend als de meest verwoestende ransomware-aanval die de geschiedenis ooit heeft gezien. Het werd in 2017 gelanceerd en richtte zich op Microsoft Windows computers wereldwijd, vooral op Windows systemen die na april 2017 geen Microsoft beveiligingsupdates hadden geïnstalleerd.

Volgens gepubliceerde rapporten heeft het meer dan 200.000 computers in 150 landen aangevallen, waardoor ze miljarden dollars zijn verloren.

De meest getroffen landen zijn Rusland, Oekraïne en India. Getroffen organisaties zijn onder andere de National Health Services (NHS) in het VK, Honda, Hitachi, universiteiten in China en staatsregeringen in India.

De VS en het VK vermoeden dat Noord-Korea achter de aanval zit. De kill switch, ontwikkeld door onderzoeker Marcus Hutchins, stopte de verspreiding van Wannacry en Microsoft bracht noodpatches uit.

Universiteit van Californië Ransomware-aanval

Netwalker is een ransomware-bende die de Universiteit van Californië in San Francisco aanviel, een van de toonaangevende onderzoeksinstituten die werken aan onderzoek naar de covid-19 pandemie, in juni 2020.

Uit de rapporten bleek dat de universiteit $1,14 miljoen in bitcoin moest betalen aan de aanvallers om de gegevens terug te krijgen, wat een onderhandeld bedrag was ten opzichte van het oorspronkelijke losgeld van 3 miljoen Amerikaanse dollars.

De ransomware versleutelde bestanden op verschillende servers in de IT-omgeving van de medische faculteit. Dit kan worden gezien als een opportunistische aanval omdat de versleutelde gegevens gerelateerd waren aan covid-19 vaccinonderzoek, wat destijds cruciaal was.

De universiteit meldde dat ze ermee instemden het losgeld te betalen omdat de gegevens belangrijk voor hen waren om het academische werk voort te zetten.

Ryuk Ransomware-aanvallen

Ryuk heeft met succes hooggeplaatste organisaties zoals Los Angeles Times en Tribune kranten, Universal Health Services (UHS) ziekenhuizen, en een IT-adviesbureau in Parijs aangevallen.

Eenmaal geactiveerd, schakelt het Windows herstelfuncties uit en sluit het diensten en processen af. Het zit achter enkele van de hoogste losgeldeisen, zoals 5 miljoen tot 12,5 miljoen Amerikaanse dollars.

Het verscheen in 2018; aanvankelijk werd geloofd dat de Russische cyberaanvallers bekend als Wizard Spider achter Ryuk ransomware zaten. Maar recente onderzoekers hebben twee Russische criminelen geïdentificeerd achter de aanval.

Petya en NotPetya Aanvallen

Petya en Not Petya ransomware varianten begonnen hun verspreiding in 2016 en 2017, voornamelijk via phishing e-mails met kwaadaardige bijlagen.

Rapporten schatten dat verschillende varianten van Petya ongeveer 10 miljard Amerikaanse dollars hebben veroorzaakt sinds hun introductie. Petya richt zich specifiek op systemen met Windows besturingssystemen door de MBR te infecteren. Dit betekent dat het het besturingssysteem volledig blokkeert.

Terwijl NotPetya zich richtte op Oekraïense bedrijven zoals de kerncentrale van Tsjernobyl, heeft Petya verschillende organisaties wereldwijd getroffen.

Bijvoorbeeld Heritage Valley Health System USA, oliebedrijven zoals Rosneft, Rusland, en voedselbedrijven zoals Cadbury Chocolate Factory Hobart.

Naast deze meest opmerkelijke ransomware-aanvallen zijn Conti, Maze, DopplePaymer, en Revil top ransomware om op te letten in 2021 die uitbraken zouden kunnen worden.

Samenvatting

In deze gids leer je alles wat je moet weten over ransomware, inclusief de meest voorkomende soorten en wijdverspreide aanvallen die tot nu toe wereldwijd hebben plaatsgevonden. Ransomware is een krachtig wapen dat de wereld blijft lastigvallen.

Als er een ransomware-aanval plaatsvindt op een systeem dat gevoelige gegevens opslaat die cruciaal zijn voor een bedrijf om zijn activiteiten voort te zetten, kan het volledig worden verlamd.

Dit leidt tot ernstige financiële verliezen en schade aan de reputatie van het bedrijf. Gebruik daarom de preventietechnieken beschreven in deze gids om je systeem te beveiligen tegen ransomware-aanvallen.