كيفية إعداد تصفية عناوين الـ IP وحجب DNS باستخدام pfBlockerNG على pfSense

pfSense هو حل قوي لجدار الحماية والموجه المفتوح المصدر. يتميز pfSense، الذي يستند إلى FreeBSD، بتركيز قوي على الأمان. حتى في تكوين “الفانيلا”، سيكون pfSense أكثر أمانًا بكثير من أي موجه جاهز يمكنك شراؤه.

مباشرةً من الصندوق، يوفر pfSense العديد من الأدوات لتخصيص إعداد الشبكة الأمنية الخاصة بك. ولكن، بالإضافة إلى أدواته الافتراضية، يستضيف pfSense أيضًا مستودعًا للحزم الإضافية التي يمكنك تثبيتها لتعزيز إعدادك بشكل أكبر.

دليل ذو صلة: كيفية حجب الإعلانات على جميع أجهزتك باستخدام pfSense، Squid & SquidGuard

ملخص المقال القصير:

pfSense هو حل قوي لجدار الحماية والموجه المفتوح المصدر يستند إلى FreeBSD، ويقدم مستوى أعلى من الأمان مقارنة بالموجهات الجاهزة.

بالإضافة إلى أدواته الافتراضية، يقدم pfSense حزمًا إضافية مثل pfBlockerNG، والتي تعزز وظائف جدار الحماية من خلال تمكين ضبط دقيق للاتصالات الواردة والصادرة باستخدام قوائم حجب IP وDNS.تشمل الاستخدامات الرئيسية لـ pfBlockerNG تصفية حركة المرور الواردة والصادرة ضد قوائم IP وتطبيق قيود GeoIP، وحجب الإعلانات والمواقع الضارة من خلال تصفية DNS.

من خلال فحص طلبات DNS ضد قوائم الحجب، يمنع pfBlockerNG الوصول إلى المحتوى الضار ويعمل كحل فعال لحجب الإعلانات دون الحاجة إلى خادم وكيل.

ما هو pfBlockerNG؟

لدى pfBlockerNG استخدامان رئيسيان:

تصفية حركة المرور الواردة والصادرة

يمكن لـ pfBlockerNG تصفية حركة المرور الواردة والصادرة ضد قوائم IP وتطبيق قيود GeoIP عن طريق السماح أو منع الحركة إلى/من دول محددة. يمكن أن تكون هذه الوظيفة مفيدة جدًا إذا قمت بفتح منافذ على شبكتك الواسعة (WAN).

حجب الإعلانات والمواقع الضارة من خلال حجب DNS

يمكن لـ pfBlockerNG حجب الإعلانات والوصول إلى المواقع الضارة من خلال تصفية DNS. عند تصفح الويب، يتم فحص طلبات DNS الخاصة بك ضد قائمة حجب. إذا تم العثور على تطابق، يتم حجب الطلب. إنها طريقة رائعة لحجب الإعلانات دون استخدام خادم وكيل.

سننظر في كلا الحالتين وسنتعمق أكثر في التفاصيل ونحن نتعامل مع كل منهما.

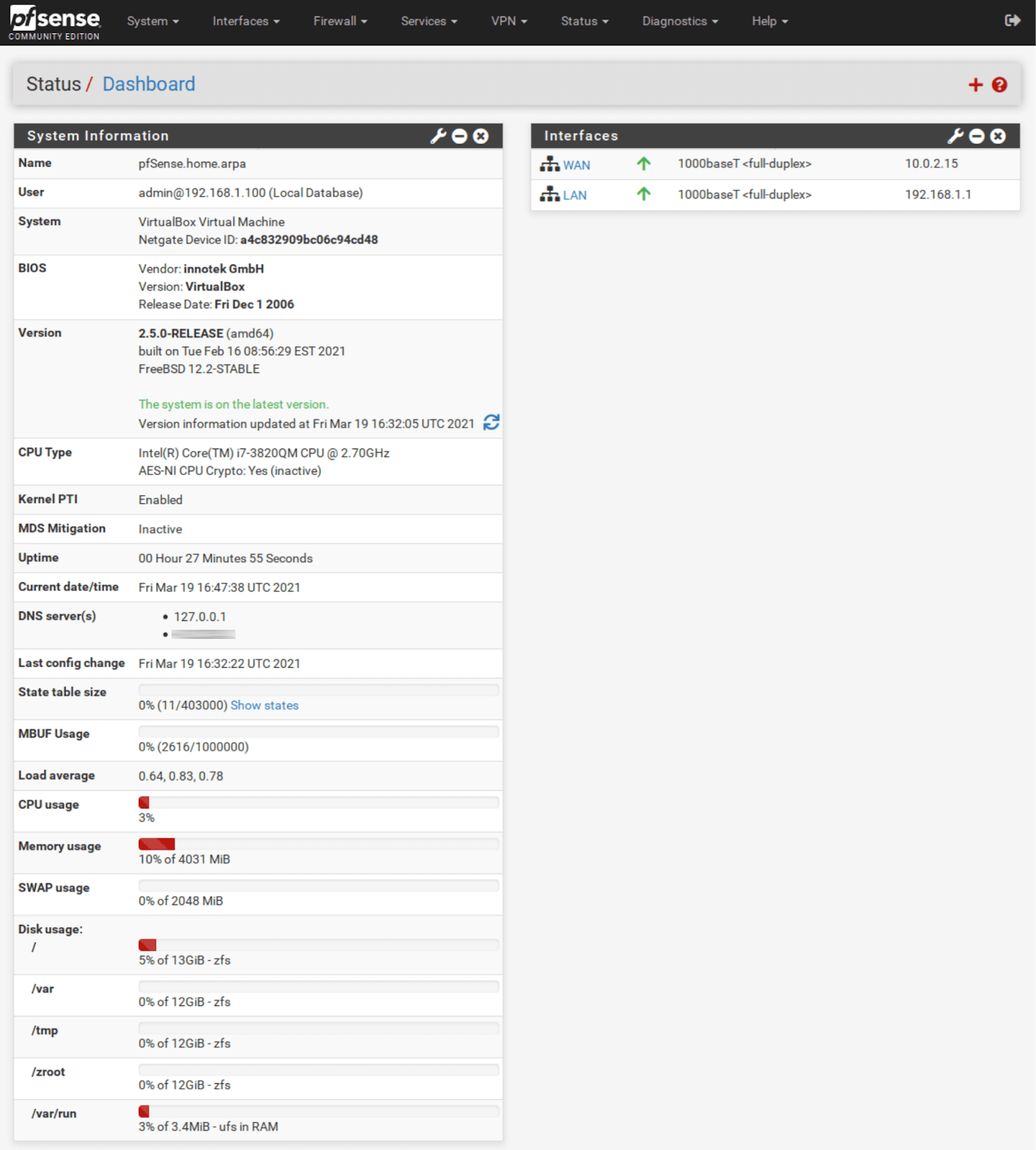

يفترض هذا الدليل أنك قد قمت بالفعل بإعداد pfSense مع واجهات شبكة واسعة (WAN) وشبكة محلية (LAN) فعالة.

هيا بنا نبدأ.

تثبيت pfBlockerNG-devel

أول شيء نحتاج إلى القيام به هو تثبيت pfBlockerNG.

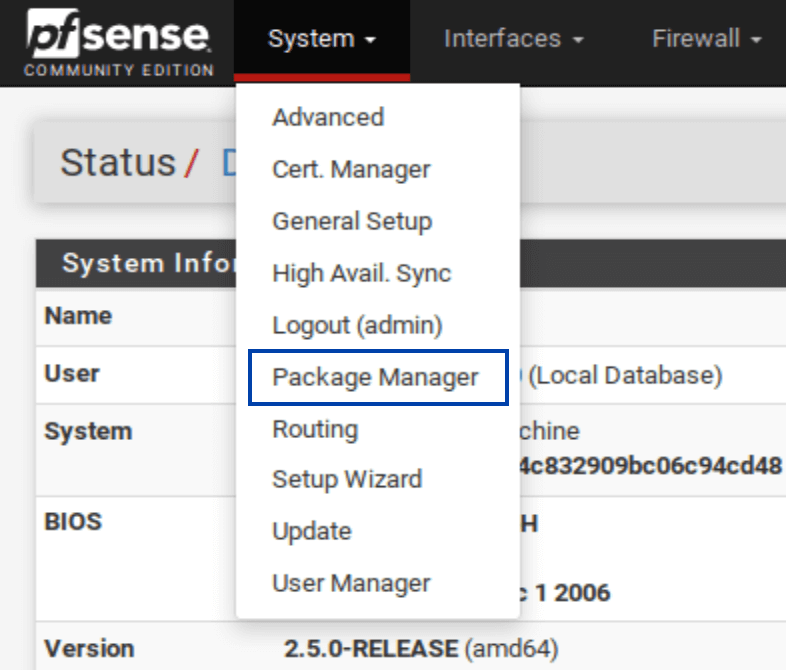

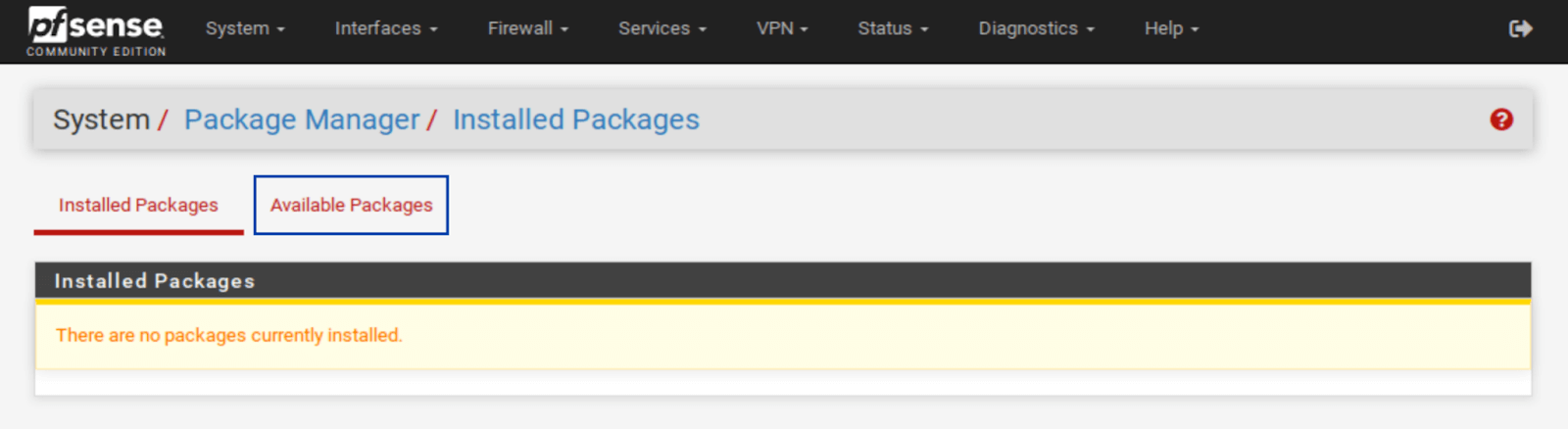

- من القائمة العلوية، اختر النظام > مدير الحزم. ستُنقل إلى تبويب الحزم المثبتة في مدير الحزم.

.

. - اختر الحزم المتاحة. سيتم عرض قائمة الحزم المتاحة.

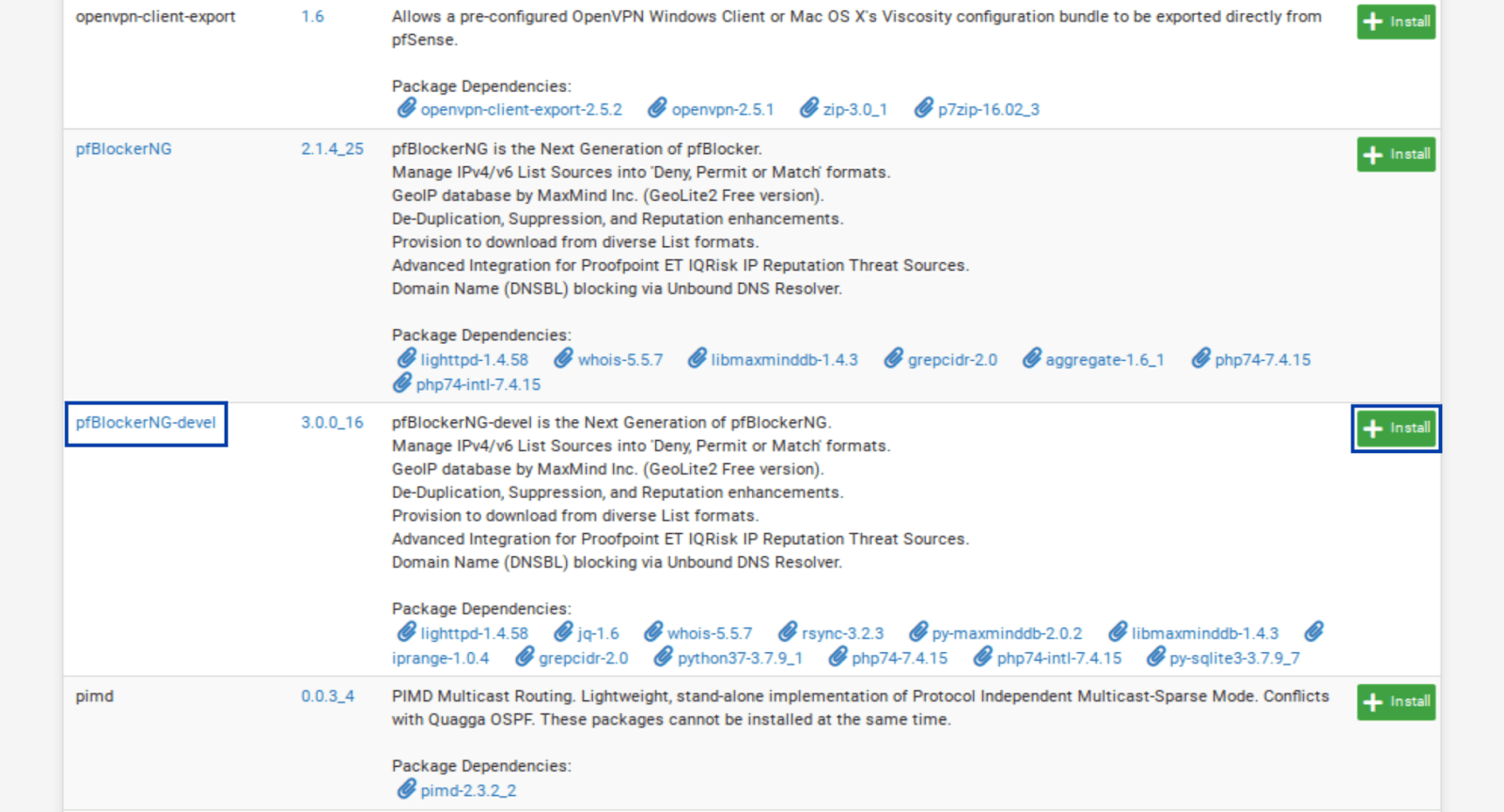

- قم بالتمرير لأسفل حتى ترى pfBlockerNG. هناك إدخالان لـ pfBlockerNG: pfBlockerNG و pfBlockerNG-devel. سنقوم بتثبيت pfBlockerNG-devel. بينما يشير لاحقة “devel” إلى نسخة التطوير (أي، البرمجيات التجريبية)، إلا أنها فعالة ويتم تطويرها بنشاط. ستبقى في مرحلة تجريبية دائمة حيث يعتقد مطور الحزمة أنه من الأفضل اعتبارها برمجيات تجريبية وهو يضيف باستمرار وظائف جديدة للحزمة.

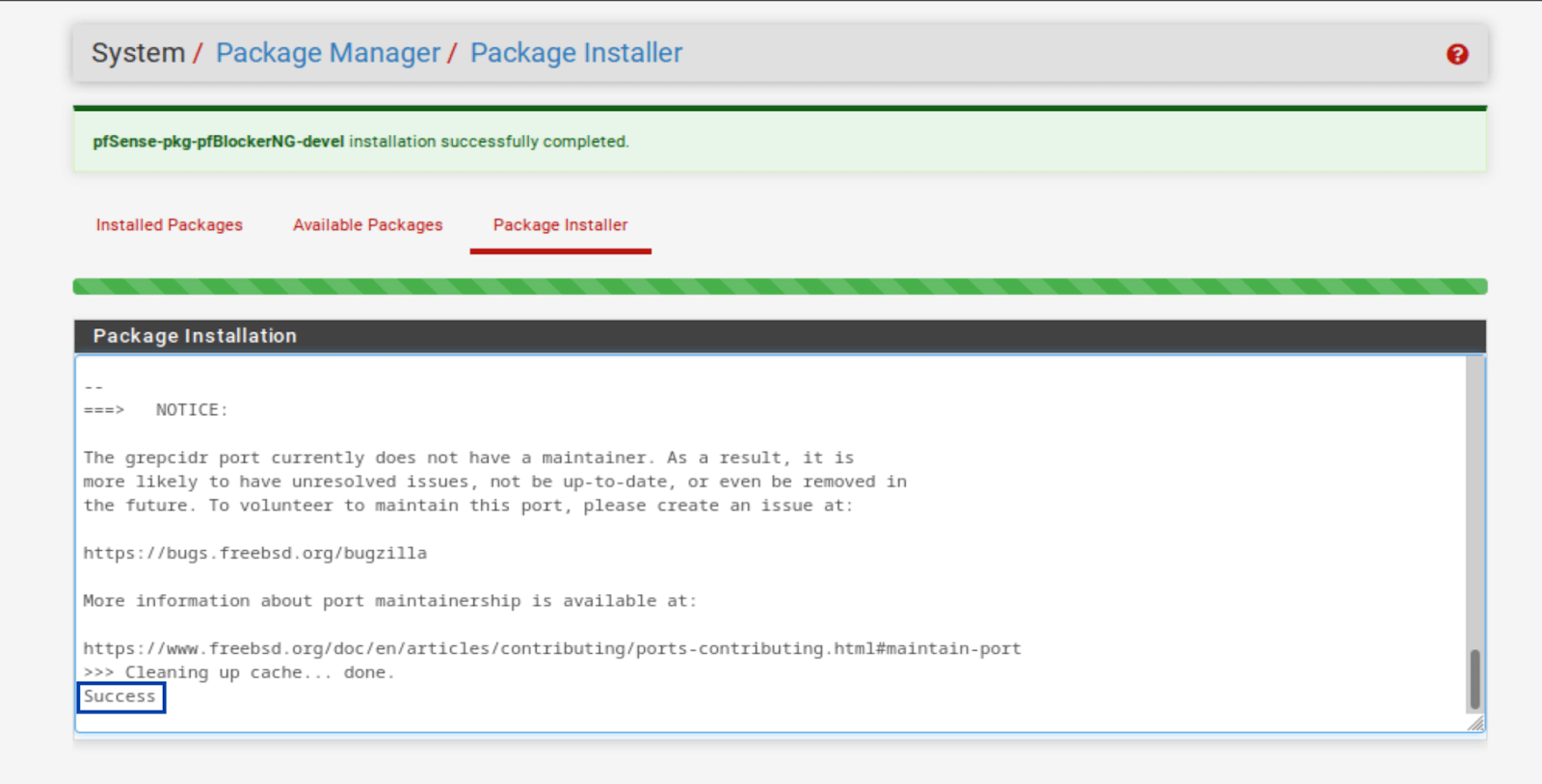

- انقر على تثبيت، بجوار pfBlockerNG-devel. سيتم عرض نافذة مثبت الحزم.

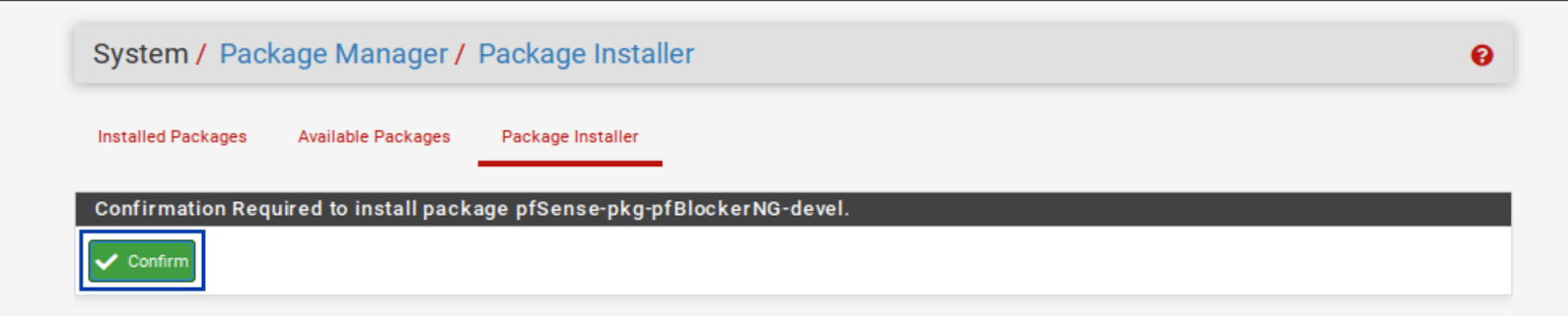

- انقر على تأكيد. ستبدأ عملية التثبيت.

- بمجرد اكتمال التثبيت، يجب أن ترى نجاح في أسفل نافذة مثبت الحزم. الآن تم تثبيت pfBlockerNG-devel.

الإعداد الأساسي

الآن بعد أن تم تثبيت pfBlockerNG-devel، نحتاج إلى تكوين الحزمة. وسنبدأ بتصفية IP وGeoIP.

سنقوم بتكوين pfBlockerNG قسمًا تلو الآخر. أي إعدادات لم يتم ذكرها يجب تركها على قيمها الافتراضية.

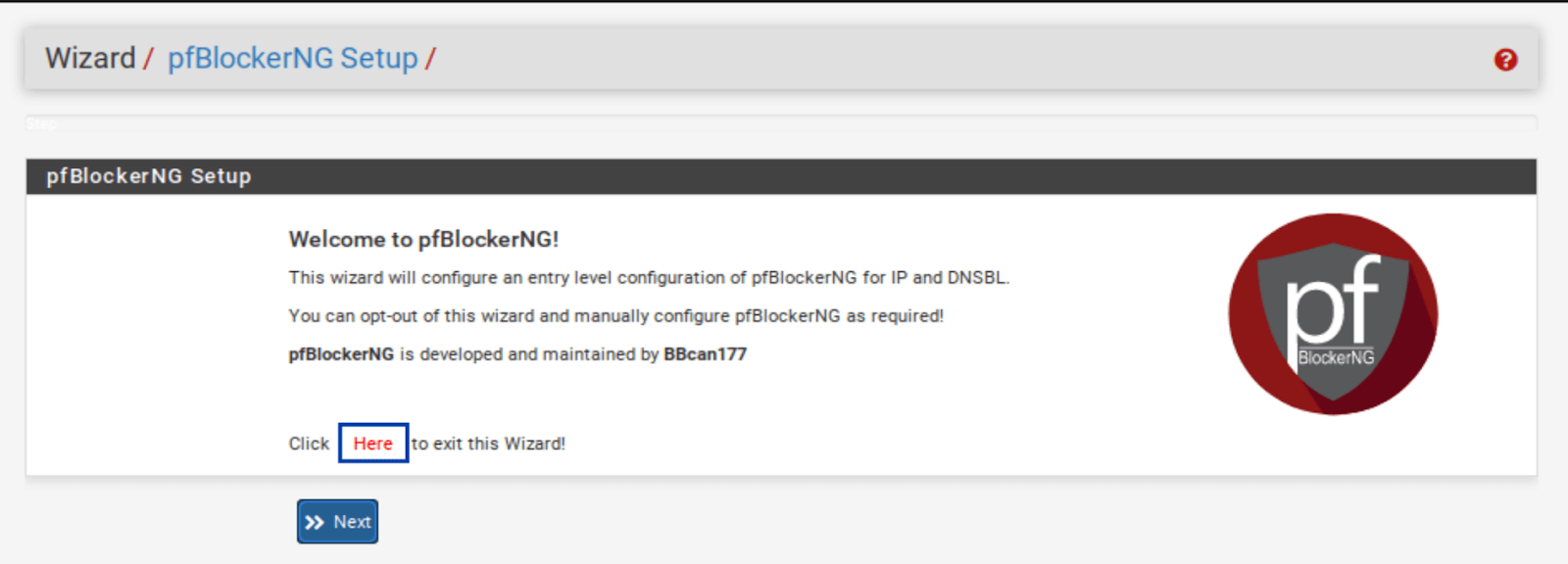

- من القوائم العلوية، اختر جدار الحماية > pfBlockerNG. سيظهر معالج تكوين pfBlocker.

- يمكنك إما تشغيل معالج التكوين أو تكوين pfBlockerNG يدويًا. سنقوم بتكوينه يدويًا، لذا يمكنك النقر على الرابط الأحمر هنا لإغلاق المعالج. بعد ذلك، ستنتقل إلى صفحة العام في إعدادات pfBlocker.

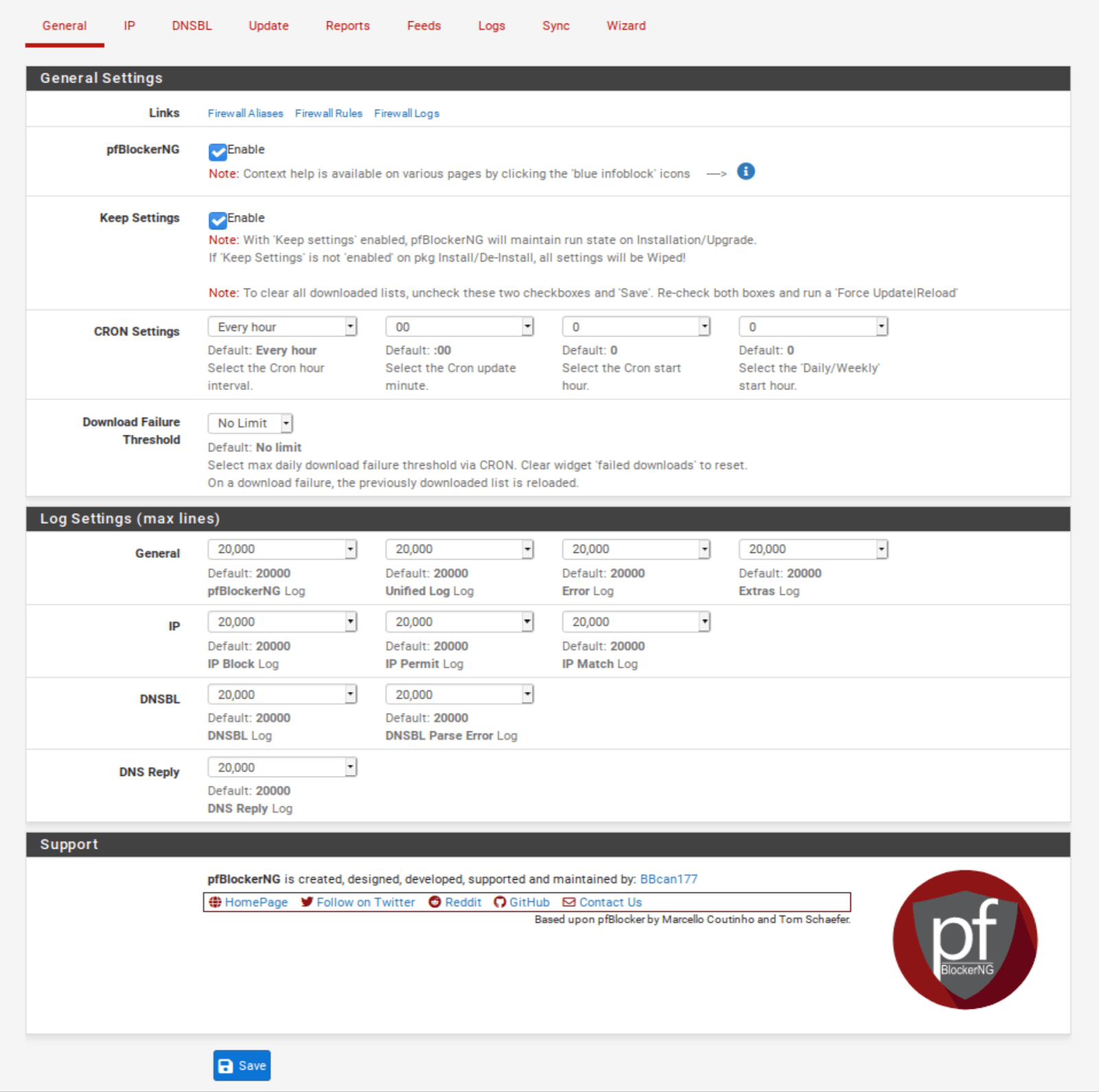

العام / الإعدادات العامة

- قم بتحديد خانة تفعيل الموجودة إلى يمين pfBlockerNG. هذا يفعل الخدمة.

- انقر على حفظ في أسفل الصفحة.

- سنترك الإعدادات الأخرى على هذه الصفحة على قيمها الافتراضية.

تصفية IPv4

IP / إعدادات IP

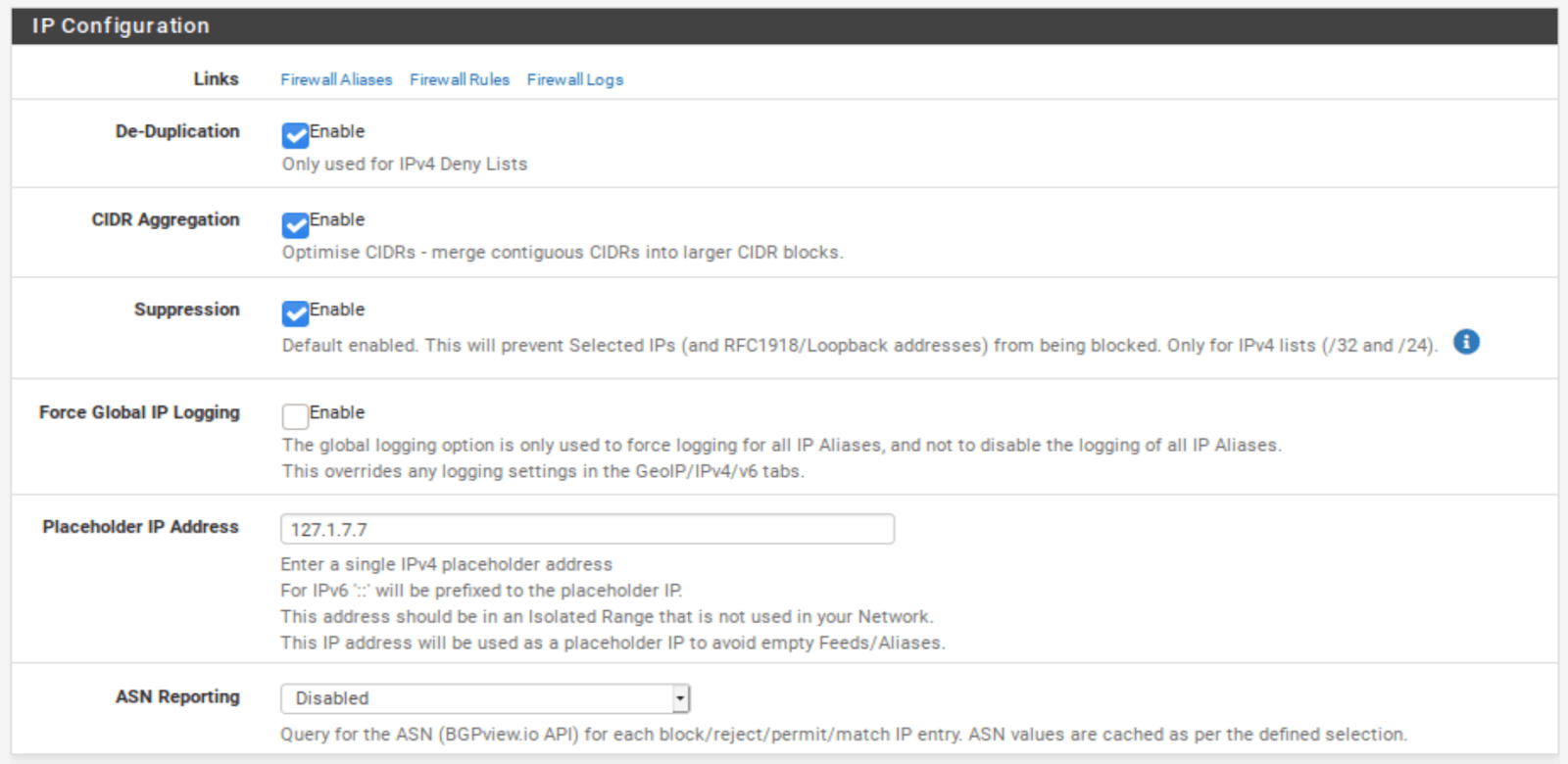

- اختر تبويب IP للوصول إلى صفحة إعدادات IP. لا تلمس القوائم الفرعية التي تظهر أدناه للحظة.

- فعّل إزالة التكرار. هذا سيزيل المدخلات المكررة إذا كنت تستخدم عدة مصادر لقوائم IP.

- فعّل تجميع CIDR.

- فعّل الحجب. يضمن الحجب أنه لن يتم حظر الشبكات الفرعية المحلية الخاصة بك.

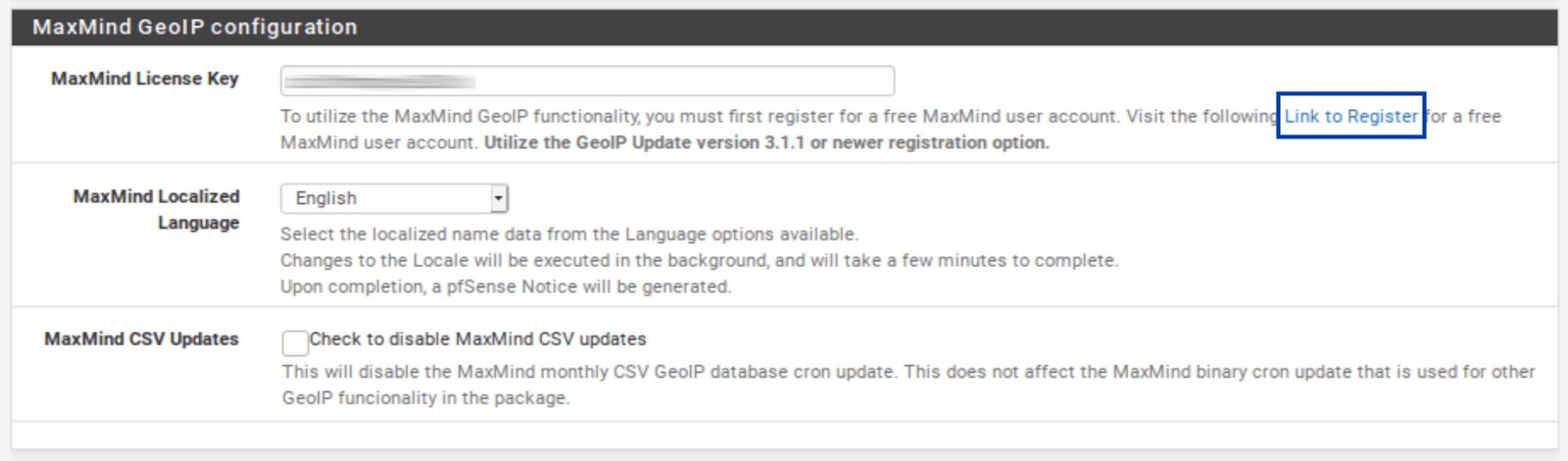

IP / تكوين GeoIP من MaxMind

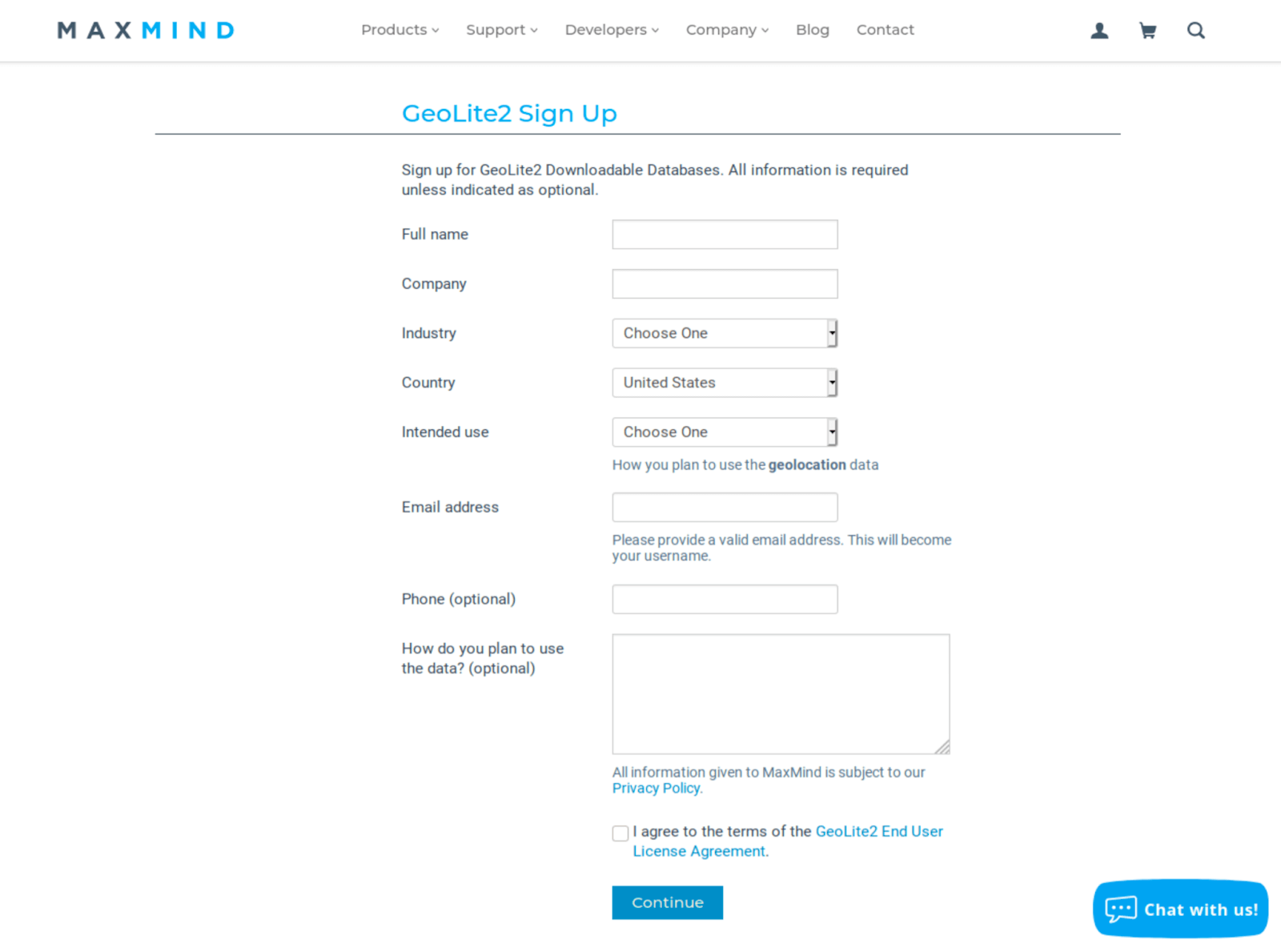

كما ذكرت أعلاه، تتيح لك ميزة GeoIP في pfBlockerNG تصفية حركة المرور من وإلى دول أو قارات بأكملها. لهذا الغرض، يستخدم pfBlocker قاعدة بيانات GeoIP من MaxMind، التي تتطلب مفتاح ترخيص. هناك رابط في وصف حقل مفتاح ترخيص MaxMind يأخذك إلى صفحة تسجيل MaxMind. مفتاح ترخيص MaxMind مجاني.

املأ نموذج التسجيل للحصول على مفتاح الترخيص الخاص بك. بمجرد حصولك على مفتاح الترخيص، أدخله في حقل مفتاح ترخيص MaxMind.

و:

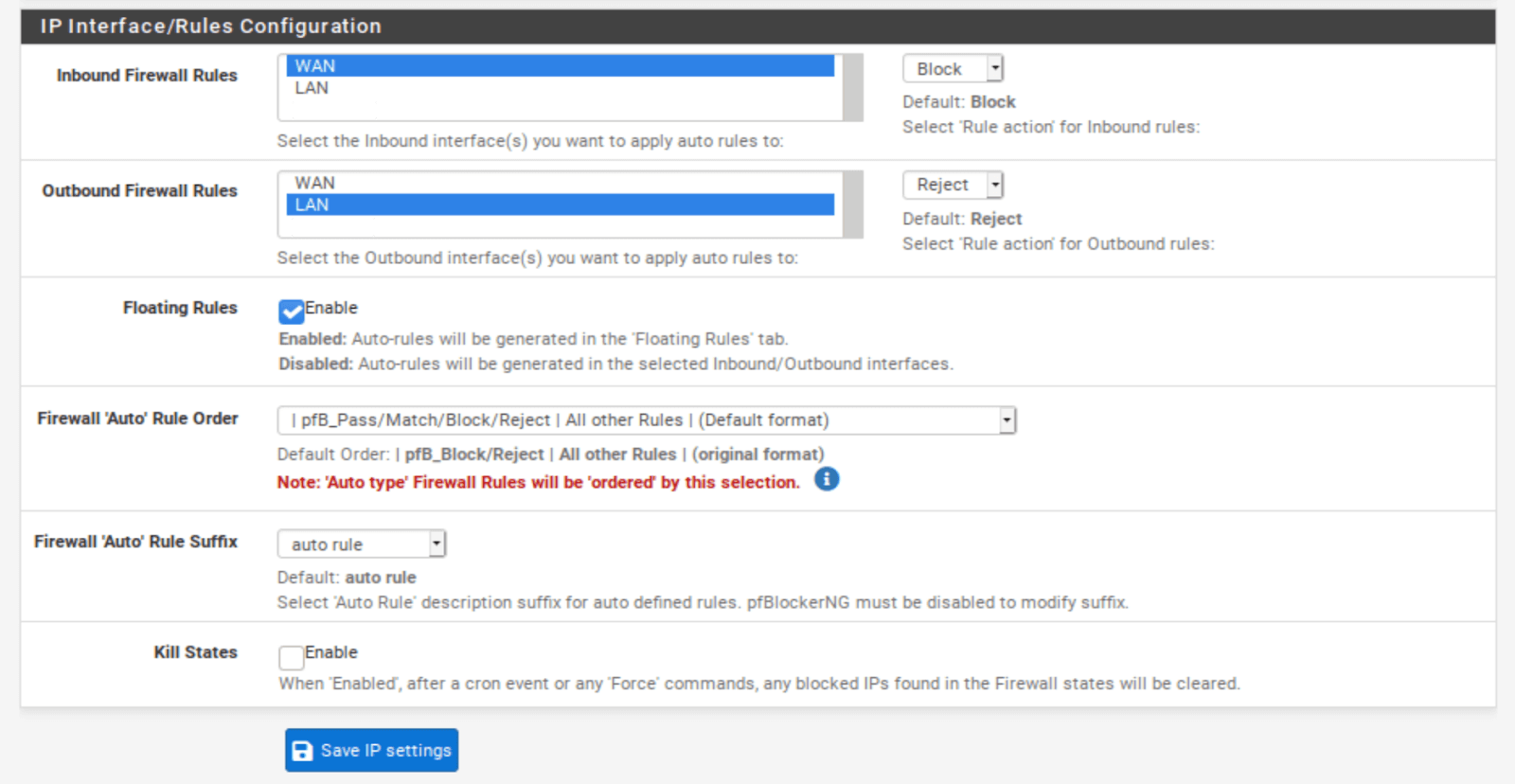

IP / تكوين واجهة/قواعد IP

هذا القسم يحدد أي واجهات الحركة الواردة والصادرة التي يتم تطبيق تصفية IPv4، IPv6، وGeoIP الخاصة بـ pfBlockerNG عليها.

- اختر WAN من حقل قواعد جدار الحماية الواردة (وأي واجهات WAN أخرى قد تمتلكها وترغب في تصفيتها).

- اختر LAN من حقل قواعد جدار الحماية الصادرة (وأي واجهات من نوع LAN أخرى قد تمتلكها وترغب في تصفيتها).

- فعّل القواعد العائمة. القواعد العائمة هي قواعد جدار حماية خاصة تطبق قبل القواعد العادية. هذا يضمن أن تصفية pfBlockerNG تحدث بمجرد وصول الحركة إلى جدار الحماية. الفائدة الأخرى هي أن pfBlockerNG سيقوم تلقائيًا بإنشاء القواعد العائمة لك.

- انقر على حفظ في أسفل الصفحة.

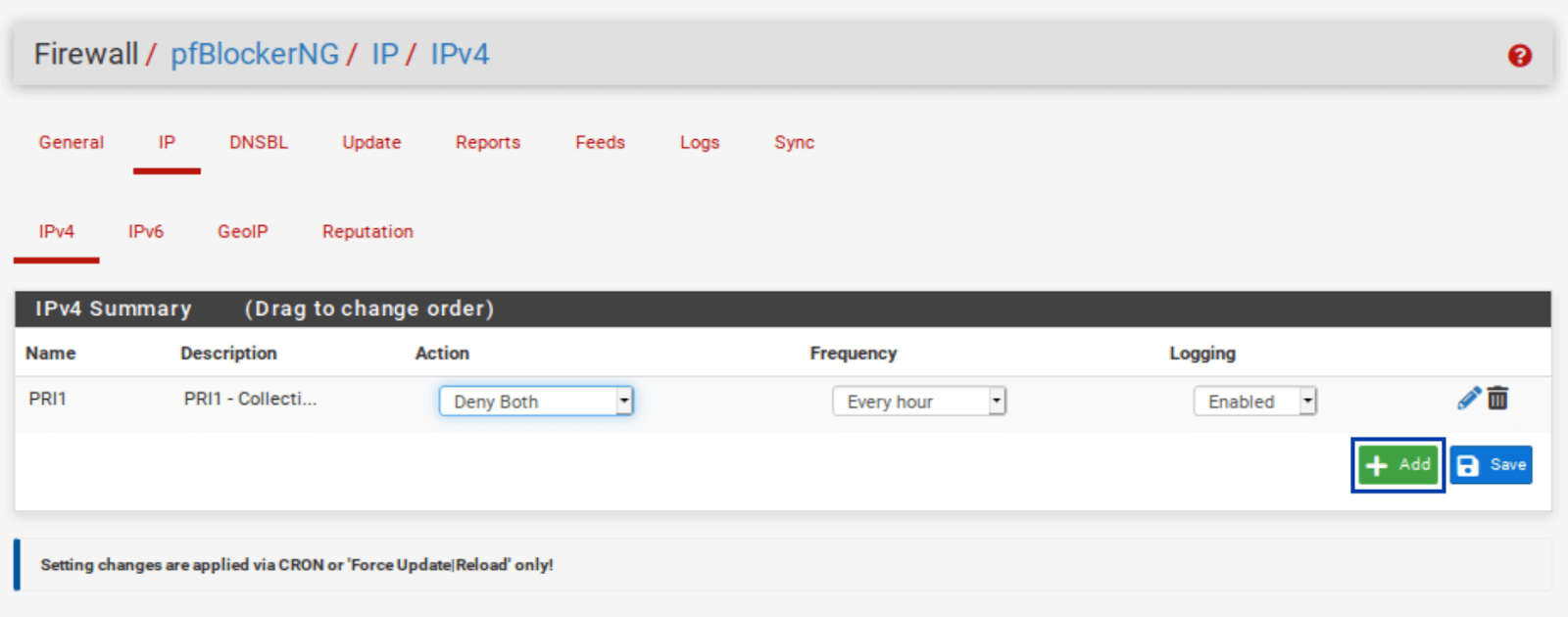

إضافة قوائم IPv4

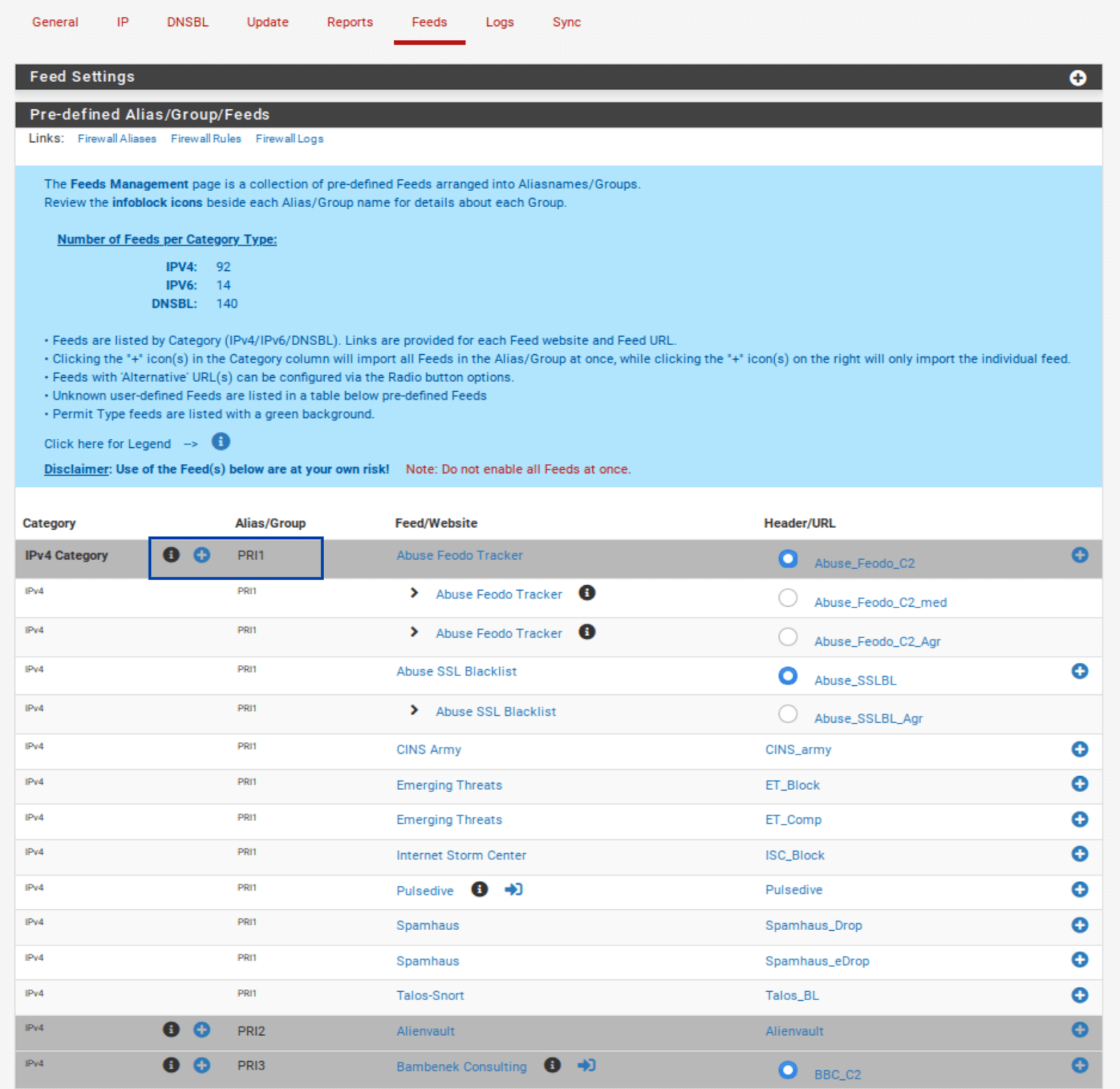

حان الوقت الآن لإضافة بعض قوائم الحجب إلى pfBlockerNG. بينما أنت حر في إضافة قوائمك الخاصة، يوجد في pfBlockerNG بعض القوائم المدمجة التي يمكننا تفعيلها (المصطلحات قائمة ومصدر قابلة للتبادل في هذا السياق).

هذا عملي للغاية لأن البحث عن قوائم الحجب على الإنترنت يستغرق وقتًا طويلاً، والكثير منها لا يعمل أو لم يعد يتم صيانته. القوائم داخل pfBlocker هي قوائم حية يتم تحديثها بانتظام، لذلك سنستخدم تلك.

- اختر تبويب المصادر.

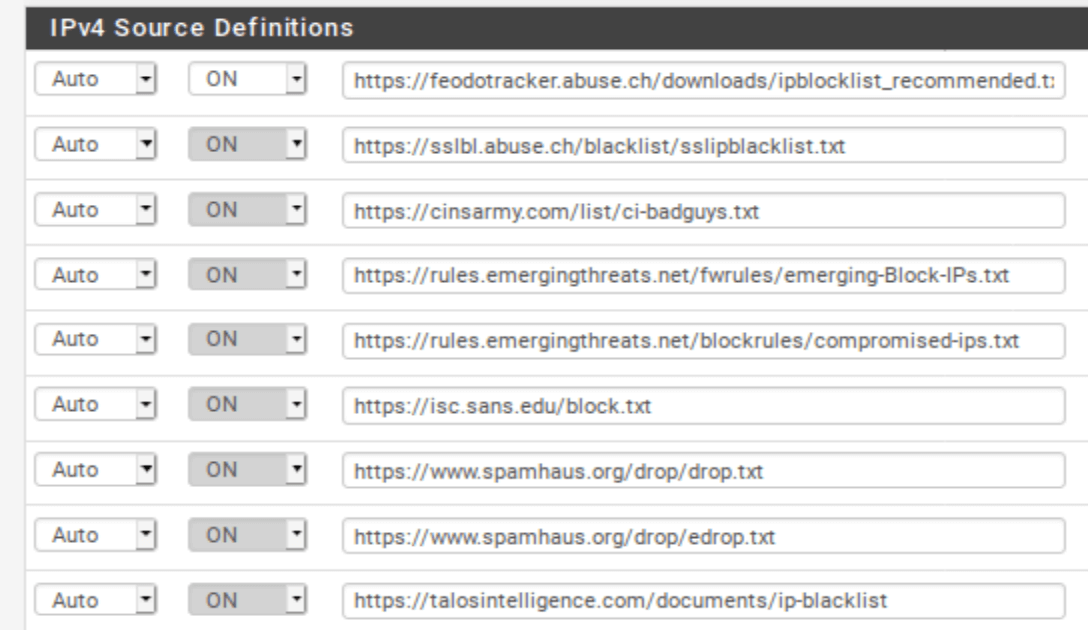

- انقر على الزر الأزرق +، بجوار PRI1. إنها القائمة الأولى. PRI1 عبارة عن مجموعة من المصادر، لذا فهي تشتمل على عدة مصادر، كما سنرى في لحظة. بمجرد النقر على الزر الأزرق +، ستنتقل إلى صفحة IP / IPv4، حيث يتم سرد المصادر التي اخترتها. وتتم تعبئة معظم الحقول ذات الصلة تلقائيًا.

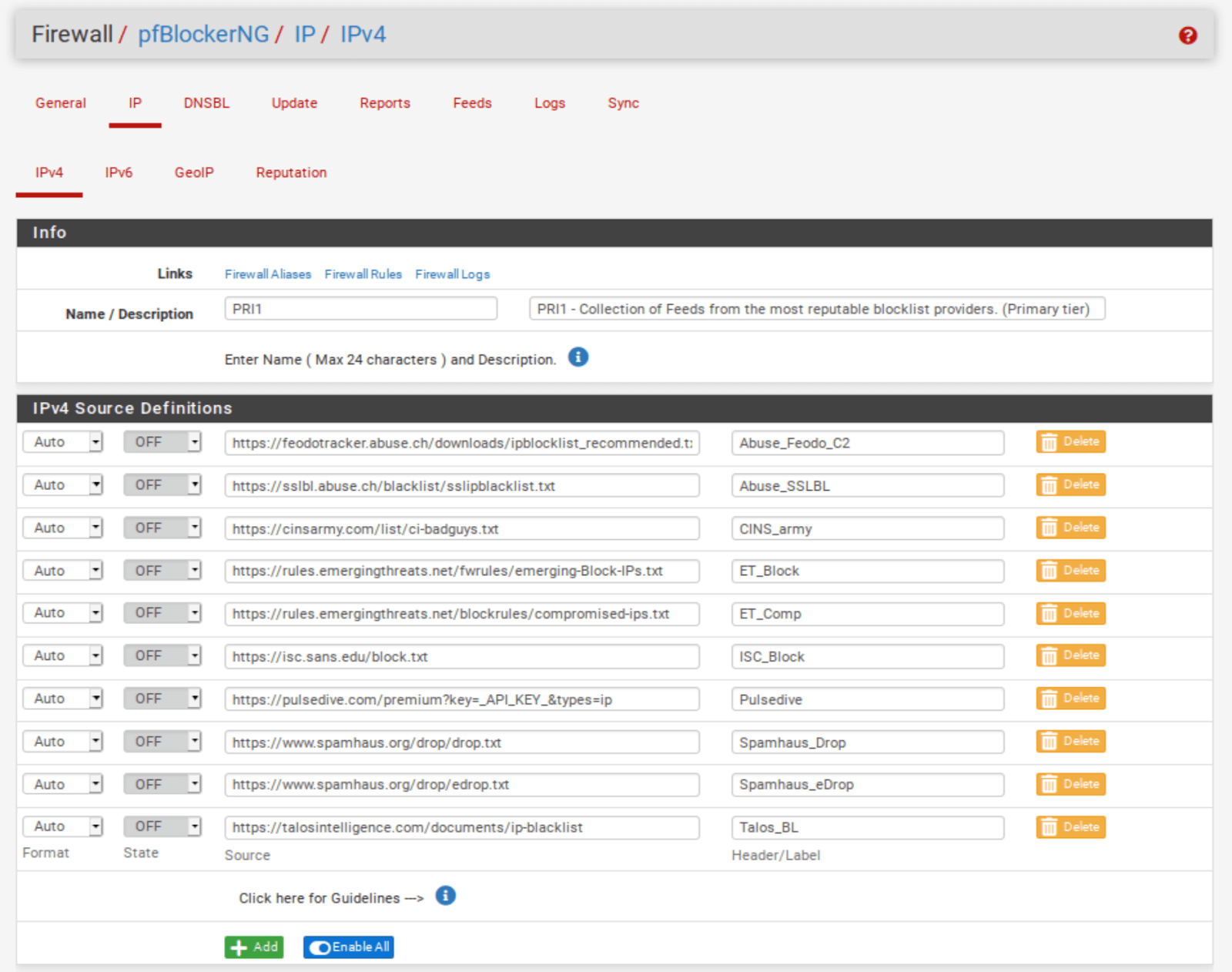

IP / IPv4

يتم تعبئة اسم مجموعة المصادر مع وصفها. كما يتم تعبئة عناوين URL للمصادر المضمنة في المجموعة وأوصافها المرتبطة. ومع ذلك، تم ضبط مصادرنا على إيقاف افتراضيًا. نحتاج إلى تفعيلها.

ولكن قبل القيام بذلك، نحتاج إلى حذف إحدى المصادر من مجموعة PRI1. Pulsedive، وهي المصدر السابع من الأعلى، هي قائمة متميزة تتطلب مفتاح API مدفوع. لن نحصل على مفتاح API لهذا البرنامج التعليمي. انقر على زر حذف.

- بمجرد حذفك لـ Pulsedive، ضع كل المصادر على وضع تشغيل.

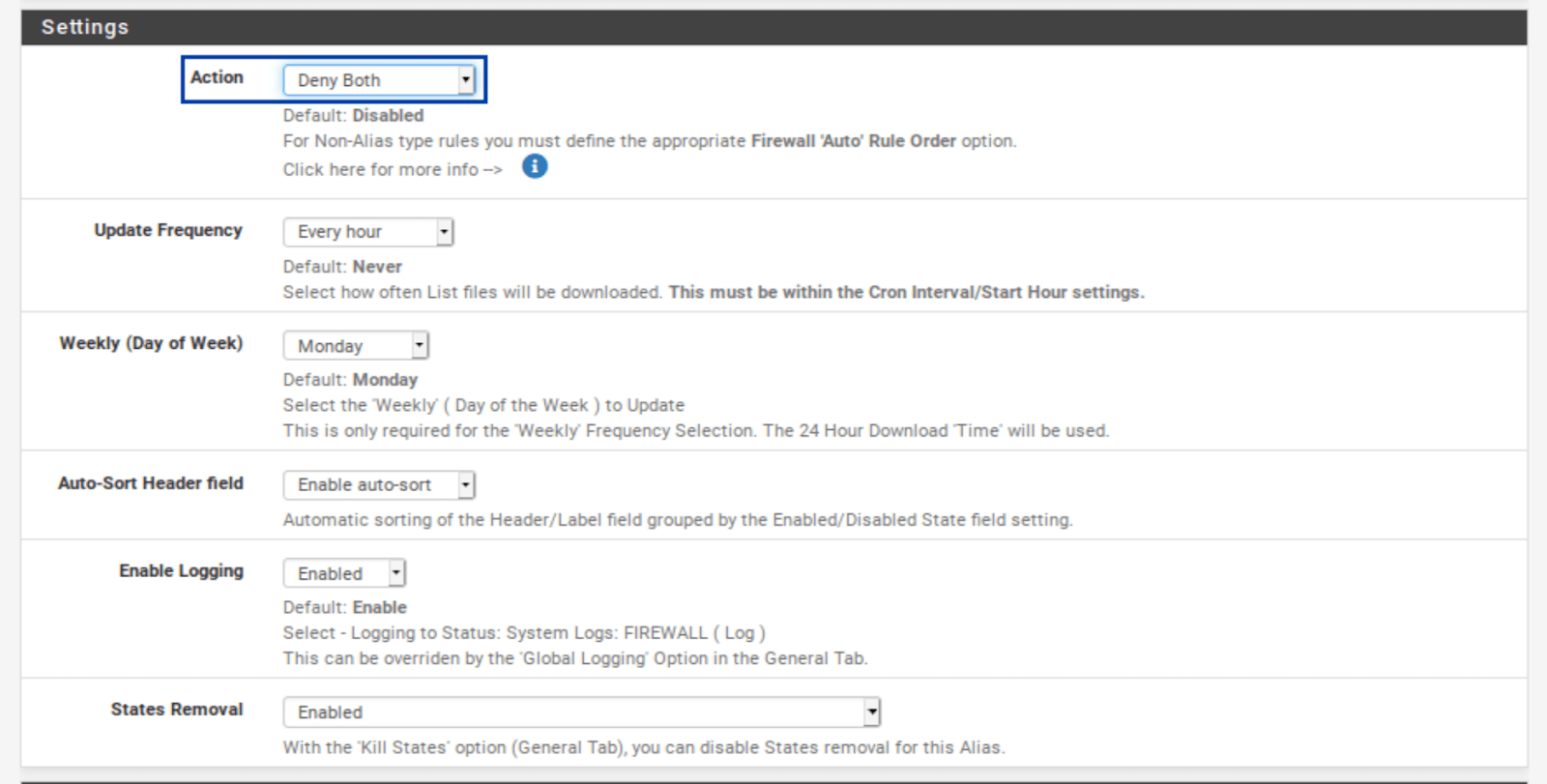

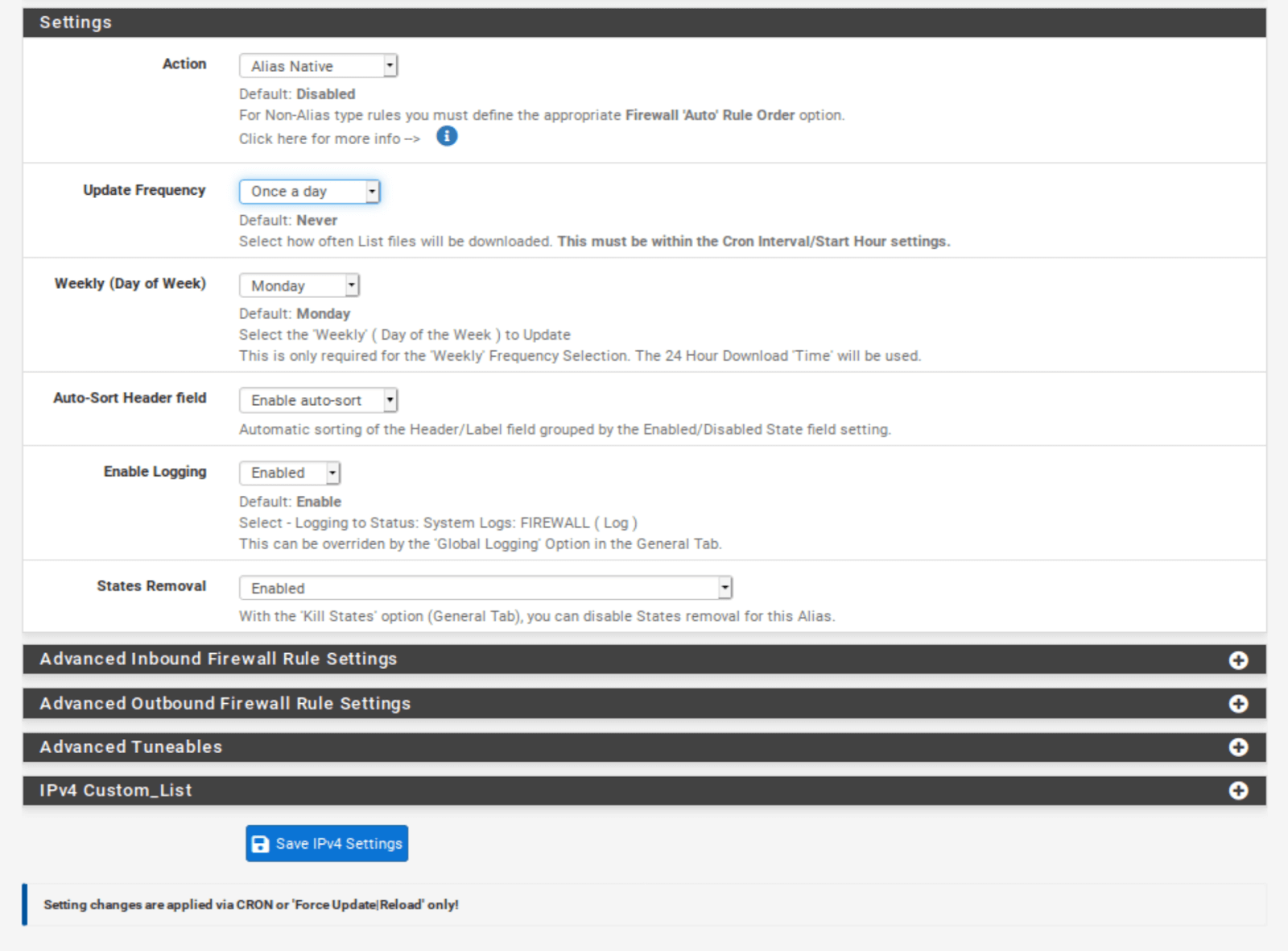

- قم بالتمرير لأسفل إلى قسم الإعدادات في الصفحة.

- من قائمة الإجراءات المنسدلة، اختر حظر كلا الاتجاهين. هذا سيحظر حركة المرور من وإلى عناوين IP في القوائم/المصادر. يمكنك اختيار حظر الاتصالات الواردة أو الصادرة فقط إذا أردت. لكن تحذير، إذا حظرت الحركة الواردة فقط وقام جهاز ما في شبكتك ببدء اتصال صادر إلى إحدى تلك العناوين، سيُسمح بالاستجابة الواردة من تلك العنوان. قد يكون ذلك جيدًا حسب بيئتك – لكن تحذير. لهذا المثال، سأختار حظر كلا الاتجاهين.

- انقر على حفظ إعدادات IPv4 في أسفل الصفحة.

يمكنك تكرار نفس الخطوات لـ IPv6 إذا قام مزود خدمة الإنترنت بتعيين عنوان IP لـ IPv4 وIPv6 لـ WAN الخاص بك. معظمنا لا يزال على شبكات IPv4 فقط.

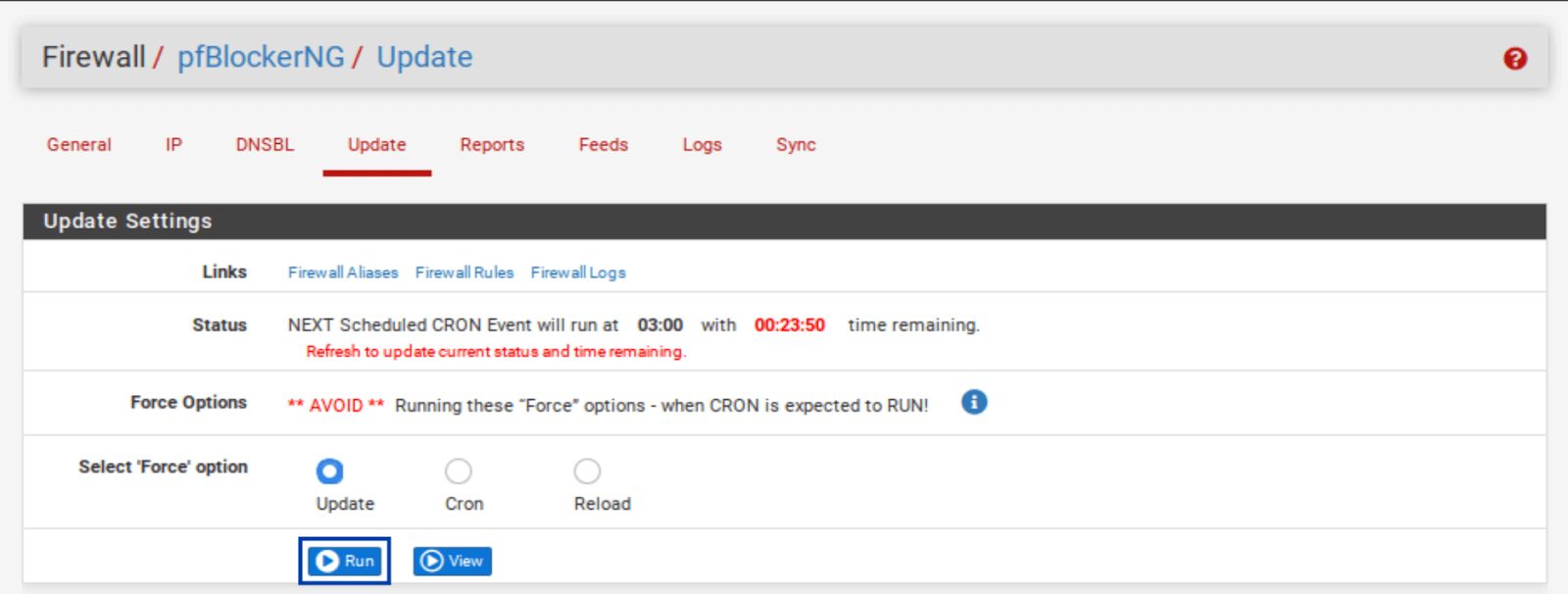

تصفية GeoIP

قبل تكوين تصفية GeoIP، نحتاج أولاً إلى إجراء تحديث إجباري لـ pfBlockerNG. يقوم pfBlocker بالتحديث تلقائيًا في فترات زمنية محددة. ولكن لتكوين تصفية GeoIP، يحتاج pfBlocker أولاً إلى جلب قاعدة بيانات MaxMind، والتحديث الإجباري سيفعل ذلك.

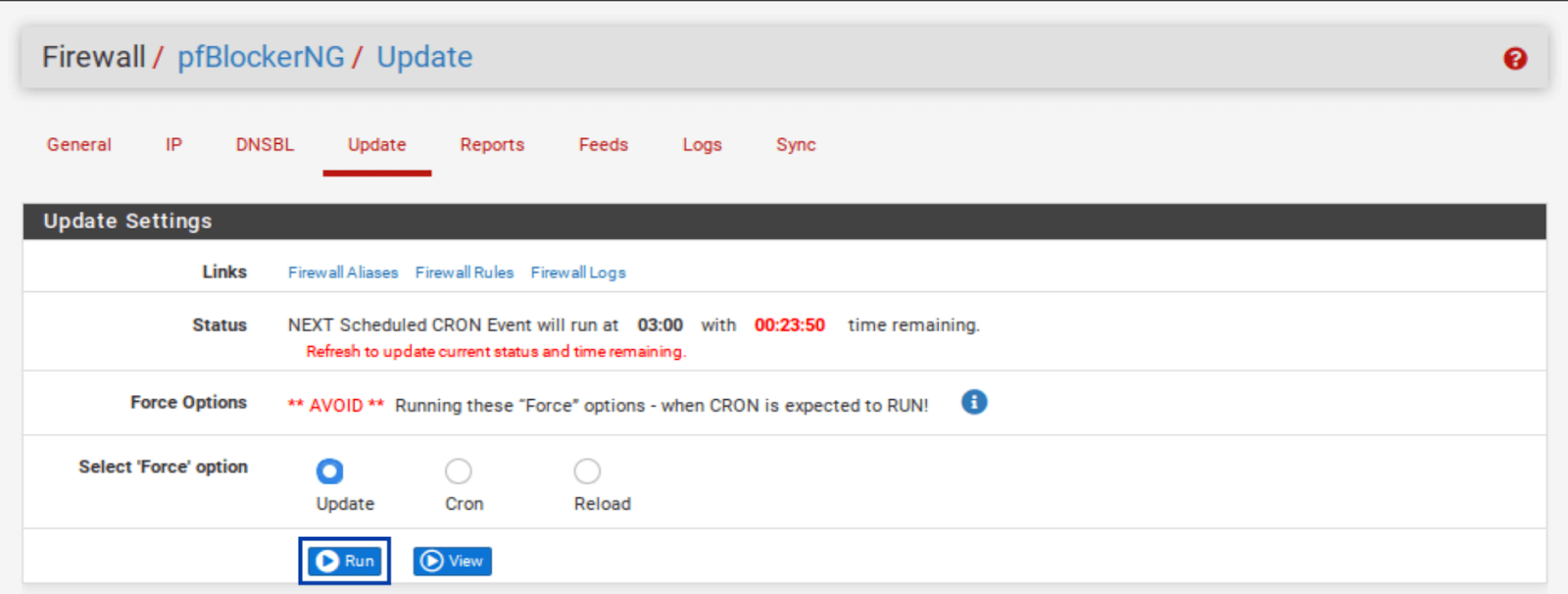

- اختر تبويب التحديث من إعدادات pfBlockerNG.

- انقر على تشغيل. يبدأ التحديث.

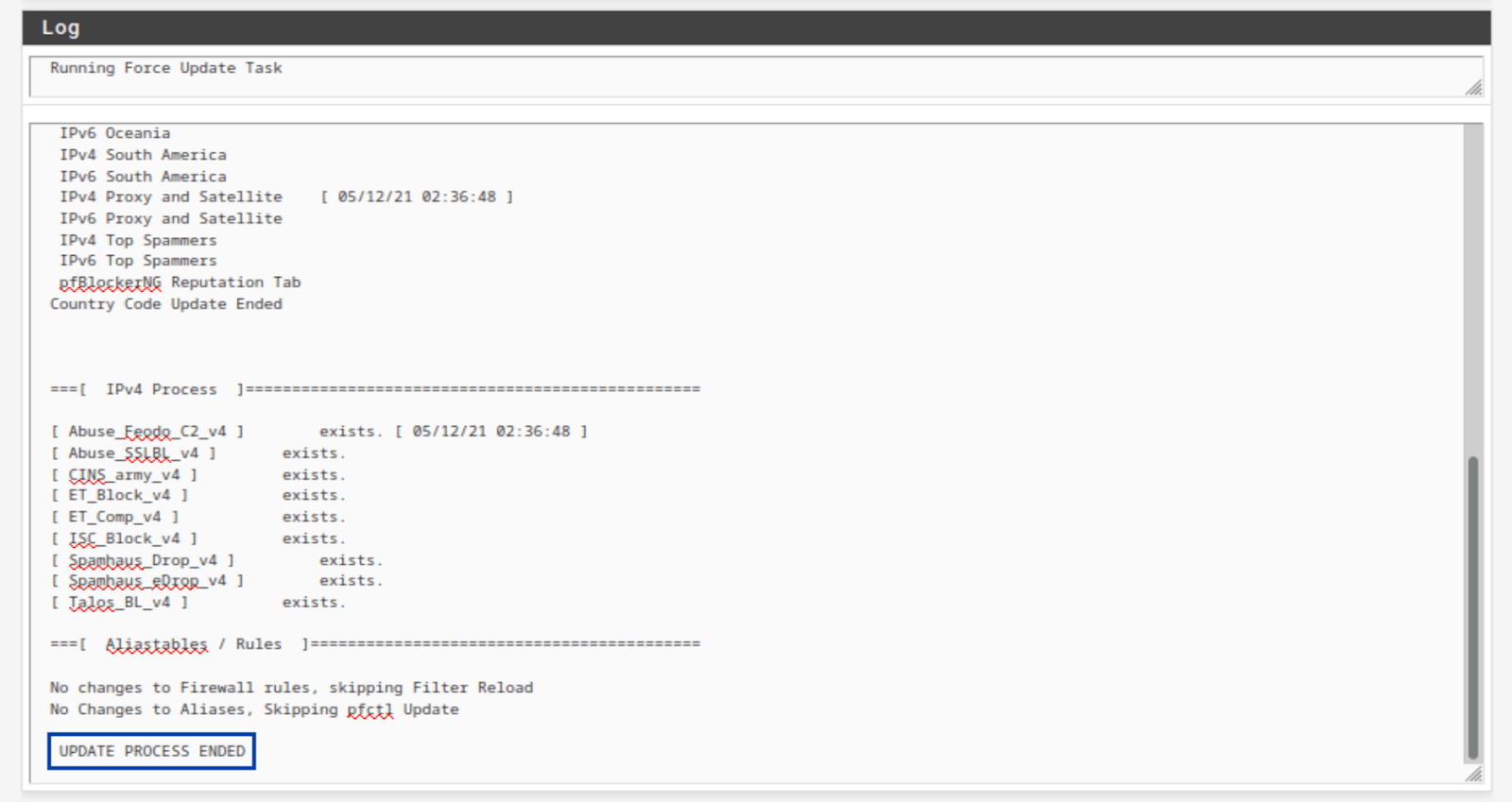

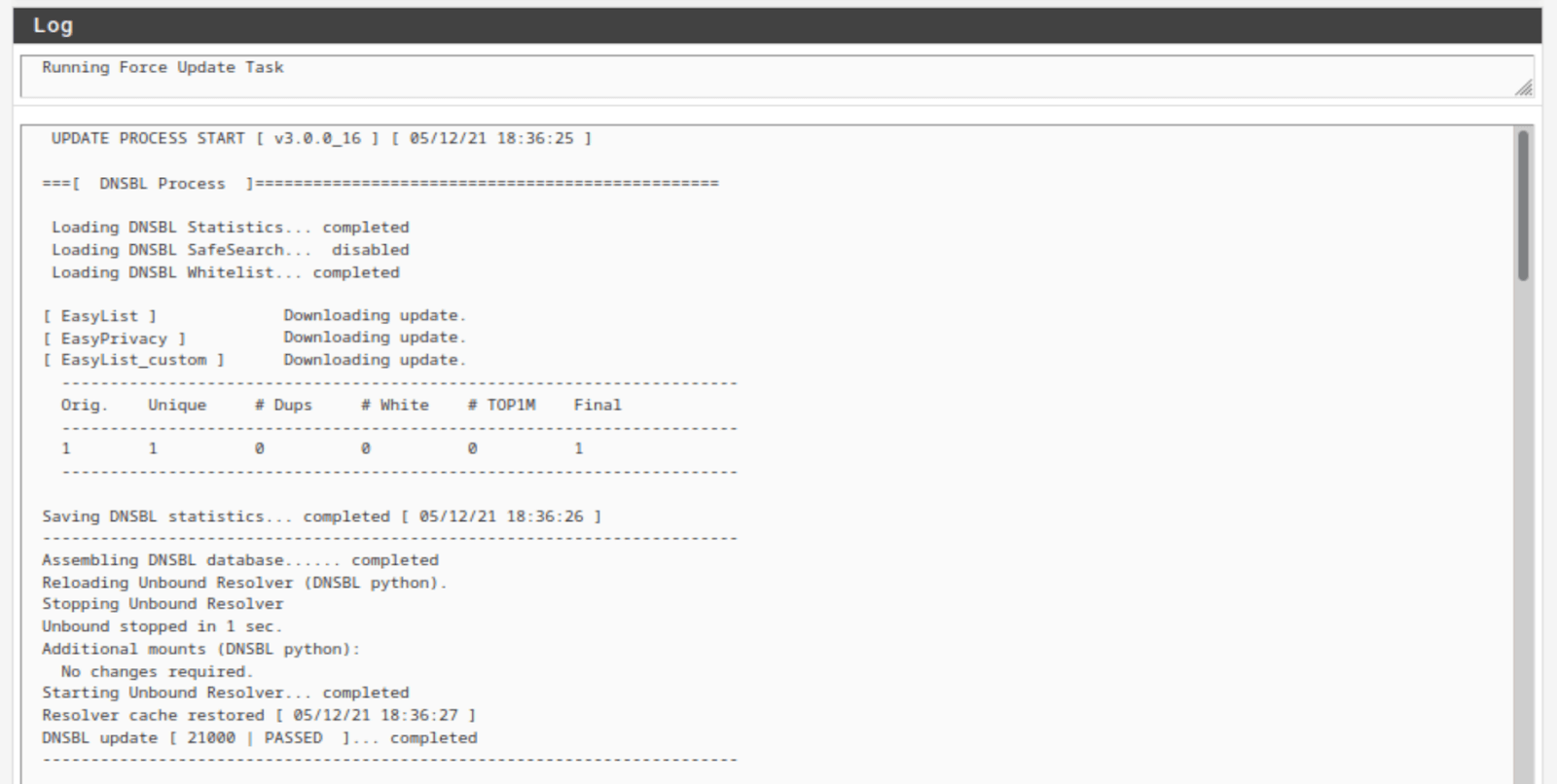

- بمجرد اكتمال التحديث، يجب أن ترى عبارة انتهى عملية التحديث في أسفل نافذة السجل تحت إعدادات التحديث.

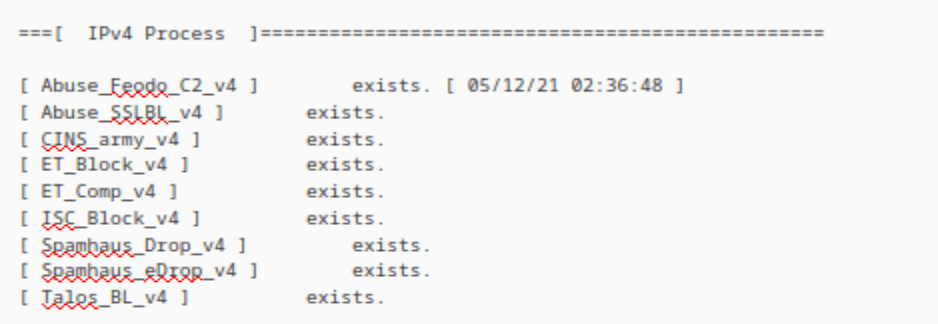

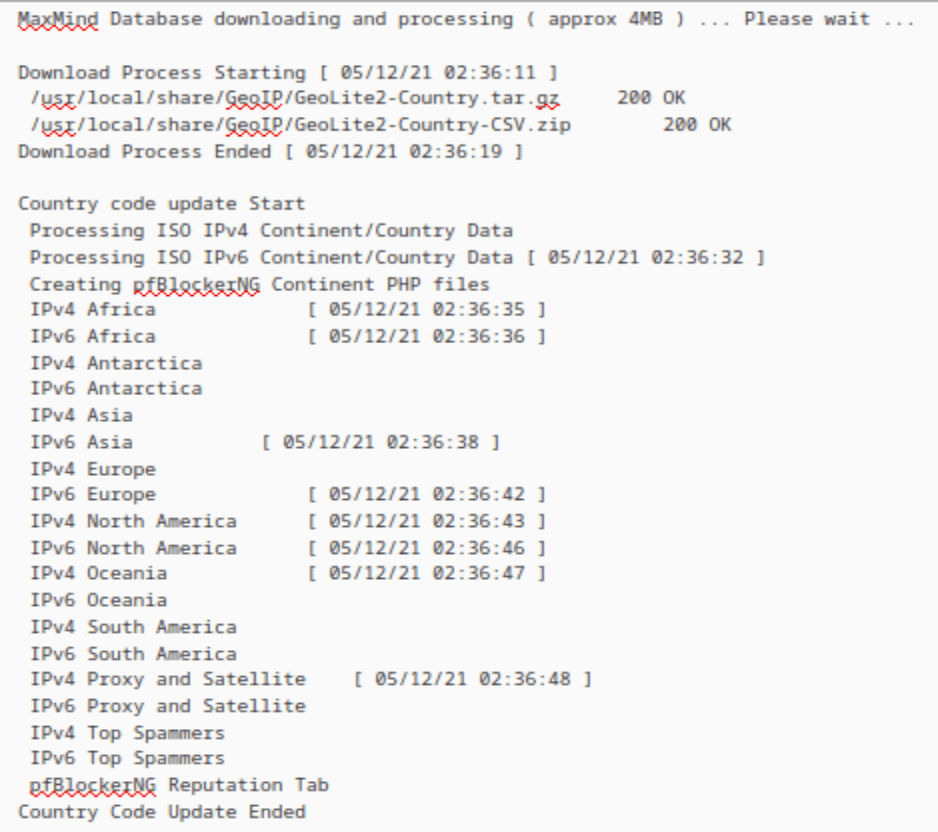

- بالنظر خلال نافذة السجل، يمكننا أن نرى أنه تم تحديث كل من قوائم IPv4 وقاعدة بيانات GeoIP الخاصة بي.

سجلات IPv4

سجلات GeoIP

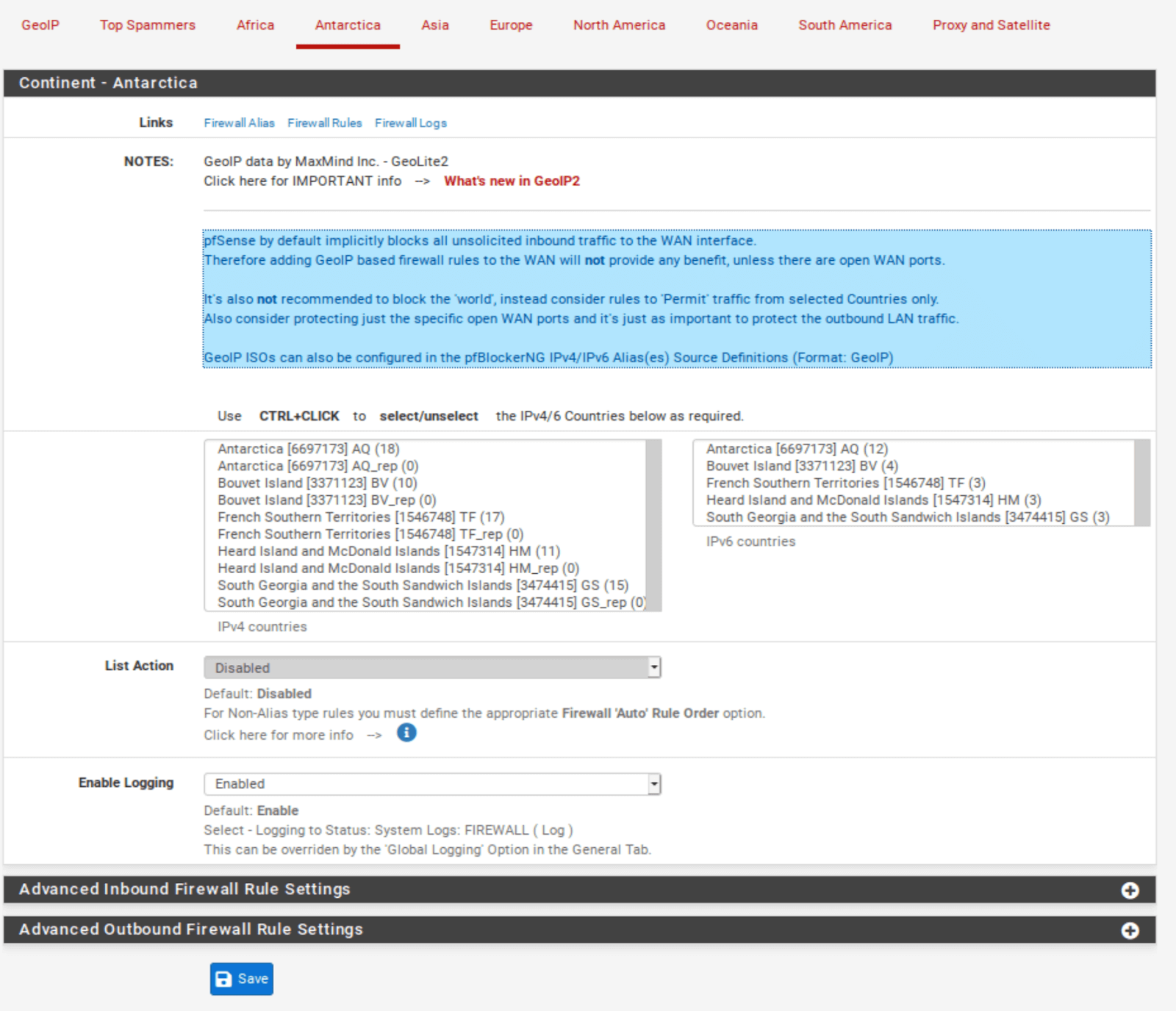

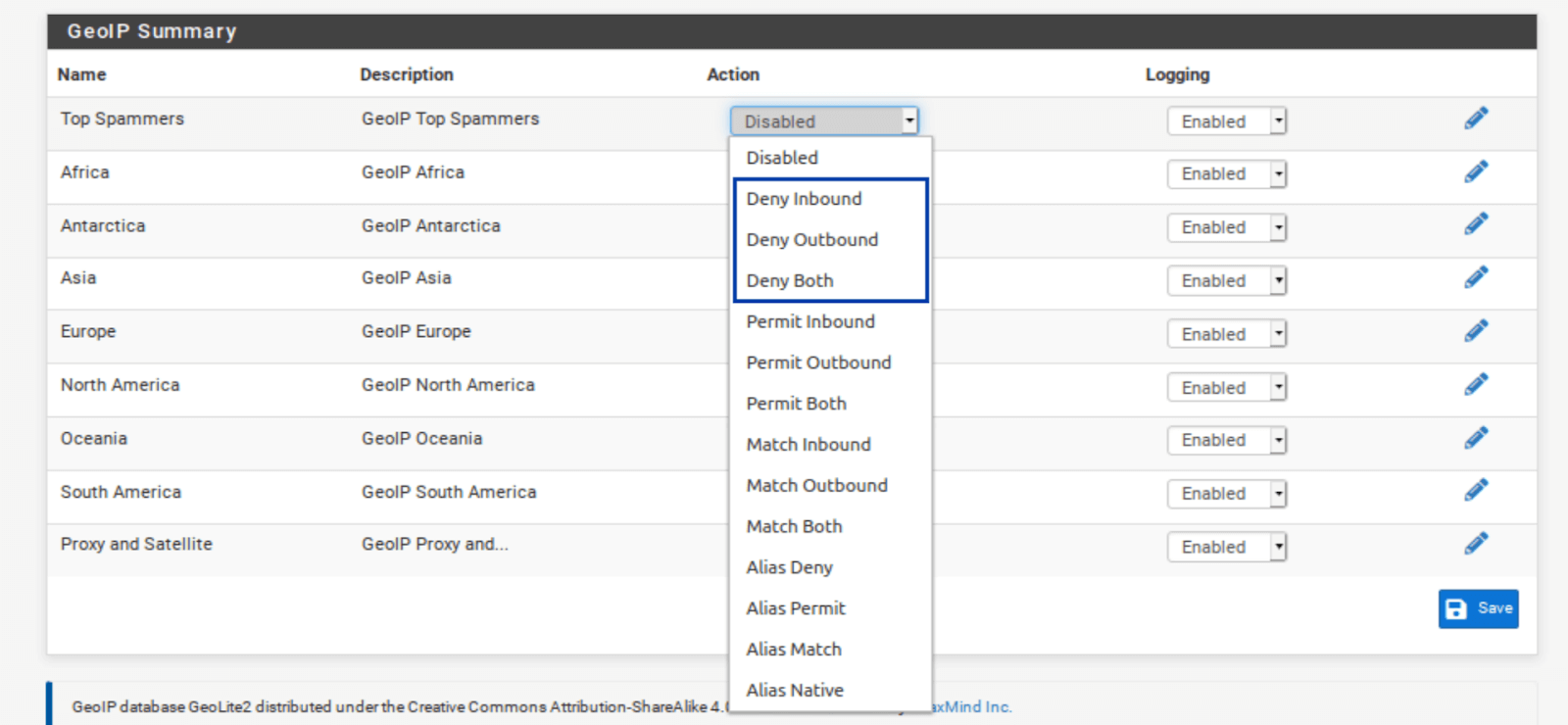

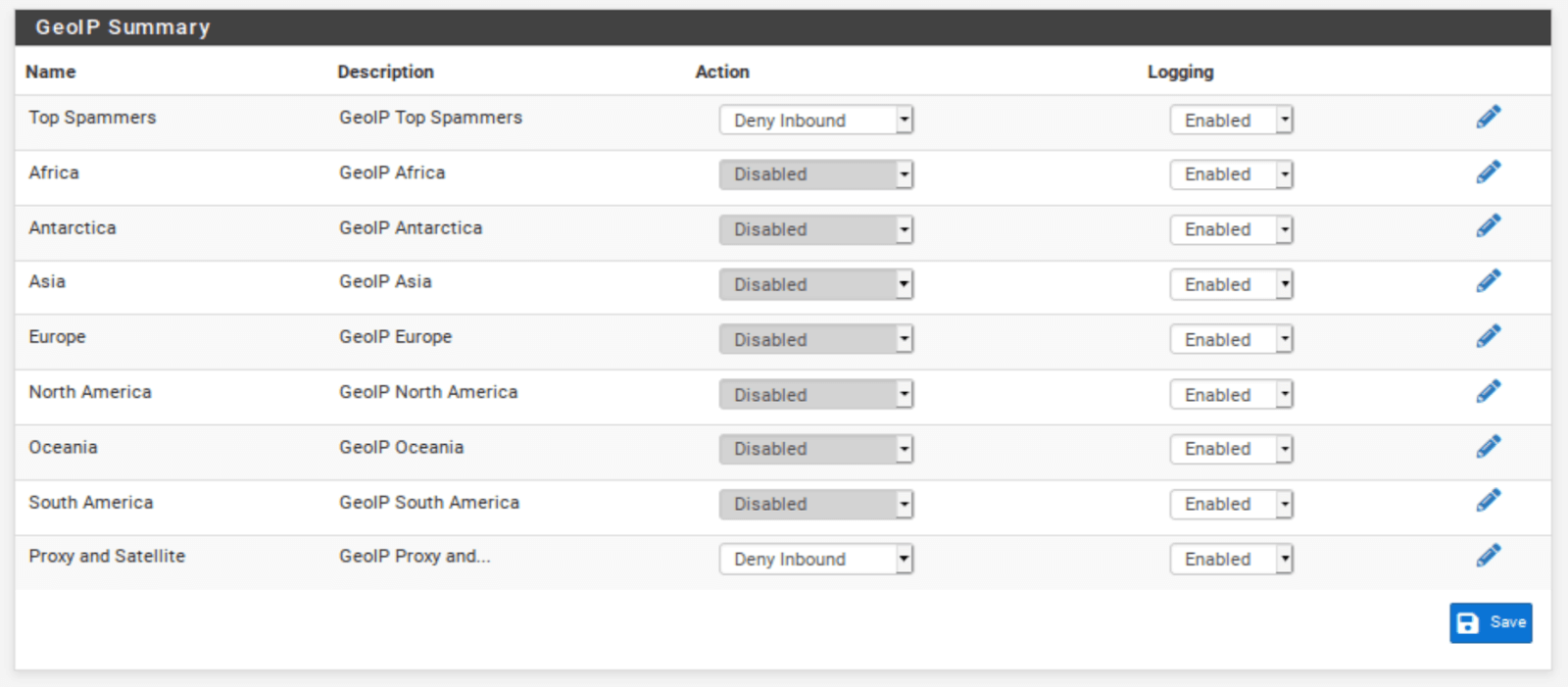

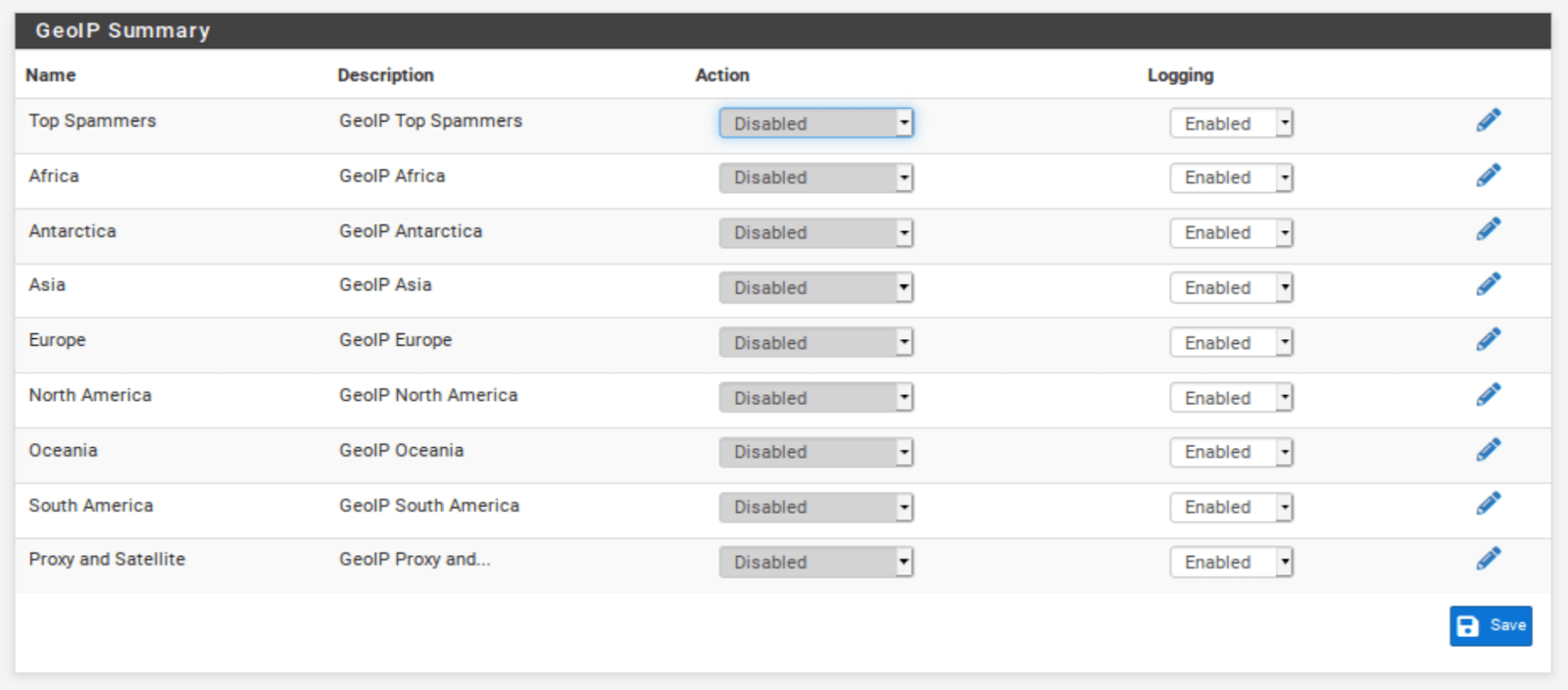

- من تبويب IP في إعدادات pfBlockerNG، اختر القائمة الفرعية GeoIP. يتم عرض ملخص GeoIP.

يتكون ملخص GeoIP من قوائم عناوين IP المنظمة حسب القارة، مع فئتين إضافيتين: أكبر المزعجين والبروكسي والأقمار الصناعية. أكبر المزعجين هي قائمة الدول المعروفة بكونها مصدرًا متكررًا للهجمات عبر الإنترنت. والبروكسي والأقمار الصناعية هي موفرين معروفين لخدمات البروكسي والأقمار الصناعية المجهولة.

يمكنك تصفية حركة المرور من/إلى قارة بأكملها، أو يمكنك ضبط المصدر بشكل دقيق عن طريق اختيار الدول التي تريد تصفيتها فقط.

تخصيص قوائم الدول

- انقر على أيقونة القلم الموجودة إلى يمين المصدر الذي ترغب في تعديله.

- اختر الدول التي تريد أن يقوم pfBlockerNG بتصفيتها.

- انقر على حفظ في أسفل الصفحة.

تكوين حظر الدول

- عُد إلى قائمة GeoIP في إعدادات pfBlocker.

- كما فعلنا مع قوائم IPv4، من قائمة الإجراء المنسدلة إلى يمين كل حقل، اختر إما حظر الوارد، حظر الصادر، أو حظر كلا الاتجاهين.

الآن، هناك بعض الأمور التي يجب النظر فيها هنا. إذا كنت ترغب في حظر الاتصالات الصادرة إلى دولة أو قارة، فتقدم. ومع ذلك، إذا كنت تفكر في حظر الروابط الواردة من حكومة أو قارة، فضع في اعتبارك أن pfSense يحظر كل حركة الواردة غير المطلوبة على WAN افتراضيًا.

هذا يعني أنه ما لم يكن لديك منافذ مفتوحة على WAN الخاص بك، فإن حظر الدول أو القارات لا جدوى منه وسيستهلك الذاكرة فقط دون فائدة. إذا كان لديك منافذ مفتوحة على WAN الخاص بك، تأكد من عدم حظر الاتصالات من الدول التي ترغب في السماح لها بالاتصال بمنافذك المفتوحة.

الأسماء المستعارة هي قوائم عناوين IP في حد ذاتها وهي مدمجة في pfSense. باستخدام الأسماء المستعارة، يمكنك السماح فقط للدول التي اخترتها بالوصول إلى منافذك المفتوحة. ومع ذلك، هناك طريقة لإنشاء أسماء مستعارة مخصصة من قاعدة بيانات MaxMind GeoIP داخل pfBlockerNG يمكن استخدامها مباشرة كمصدر في قواعد جدار الحماية الخاصة بتوجيه المنافذ.

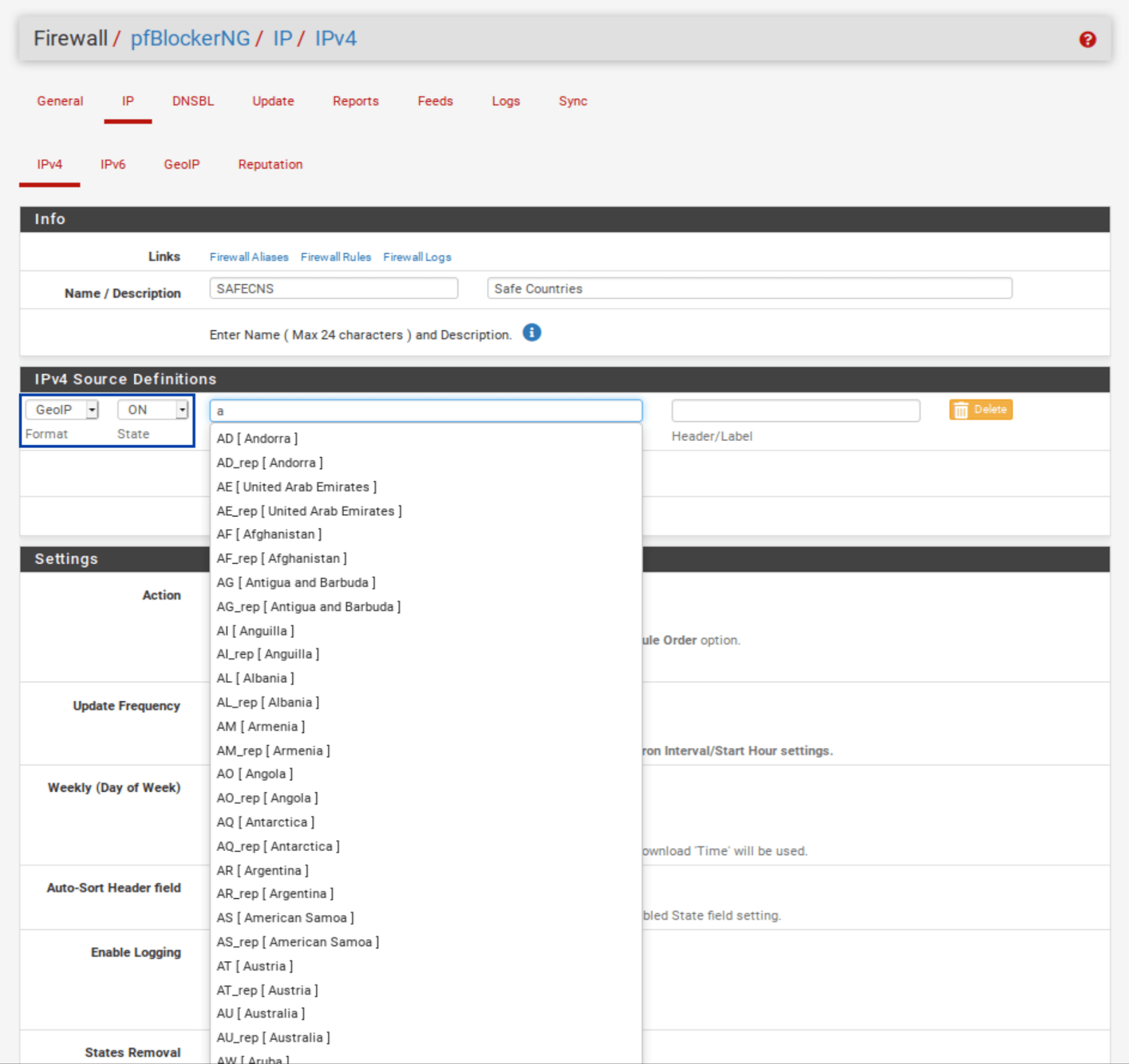

إنشاء اسم مستعار GeoIP في pfBlockerNG

نظرًا لأن pfSense يحظر تلقائيًا أي حركة مرور غير مسموح بها صراحةً في قواعد جدار الحماية، نريد إنشاء اسم مستعار للدول التي سنسمح بمرورها عبر جدار الحماية. سيقوم pfSense بحظر الباقي افتراضيًا.

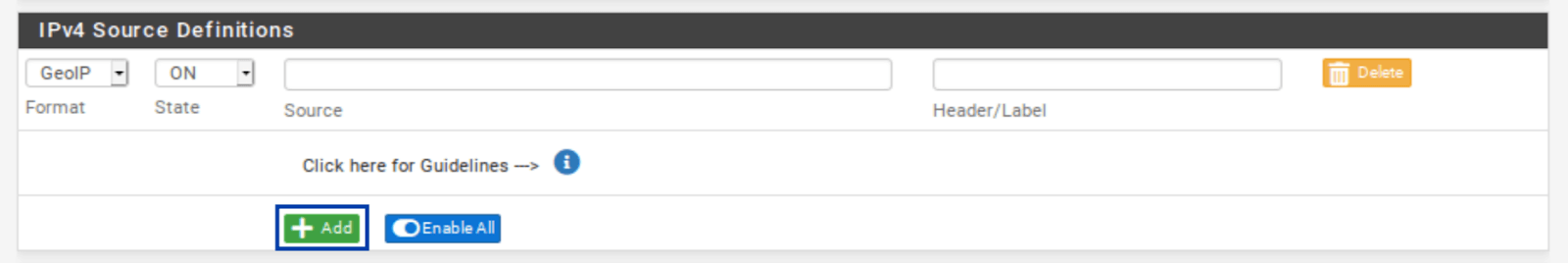

- انتقل إلى القائمة الفرعية IPv4 وانقر على إضافة.

- اختر اسمًا ووصفًا لاسمك المستعار.

- اضبط حقل التنسيق على GeoIP.

- اضبط حقل الحالة على تشغيل.

- اكتب الحروف الأولى من الدولة التي ترغب في إضافتها إلى الاسم المستعار. اختر الدول التي ترغب في إضافتها إلى الاسم المستعار. يظهر قائمة الدول.

- يمكنك إضافة المزيد من الدول إلى اسمك المستعار بالنقر على زر إضافة الأخضر.

- اضبط تردد التحديث على مرة في اليوم.

- انقر على حفظ إعدادات IPv4 في أسفل الصفحة. بمجرد إجراء تحديث إجباري لـ pfBlockerNG، سيكون اسمك المستعار متاحًا للتضمين في قواعد جدار الحماية.

ضع الإجراء على Alias Native.

إذا كان لديك منافذ مفتوحة وترغب في الاحتفاظ بالأمور بسيطة، يمكنك حظر الاتصالات الواردة من أكبر المزعجين والبروكسي والأقمار الصناعية دون إنشاء اسم مستعار مخصص. تذكر أن هذا مفيد فقط إذا كان لديك منافذ مفتوحة على WAN الخاص بك.

إذا لم يكن لديك أي منافذ مفتوحة على WAN الخاص بك، فقط احظر حركة المرور الصادرة أو اترك تصفية GeoIP معطلة.

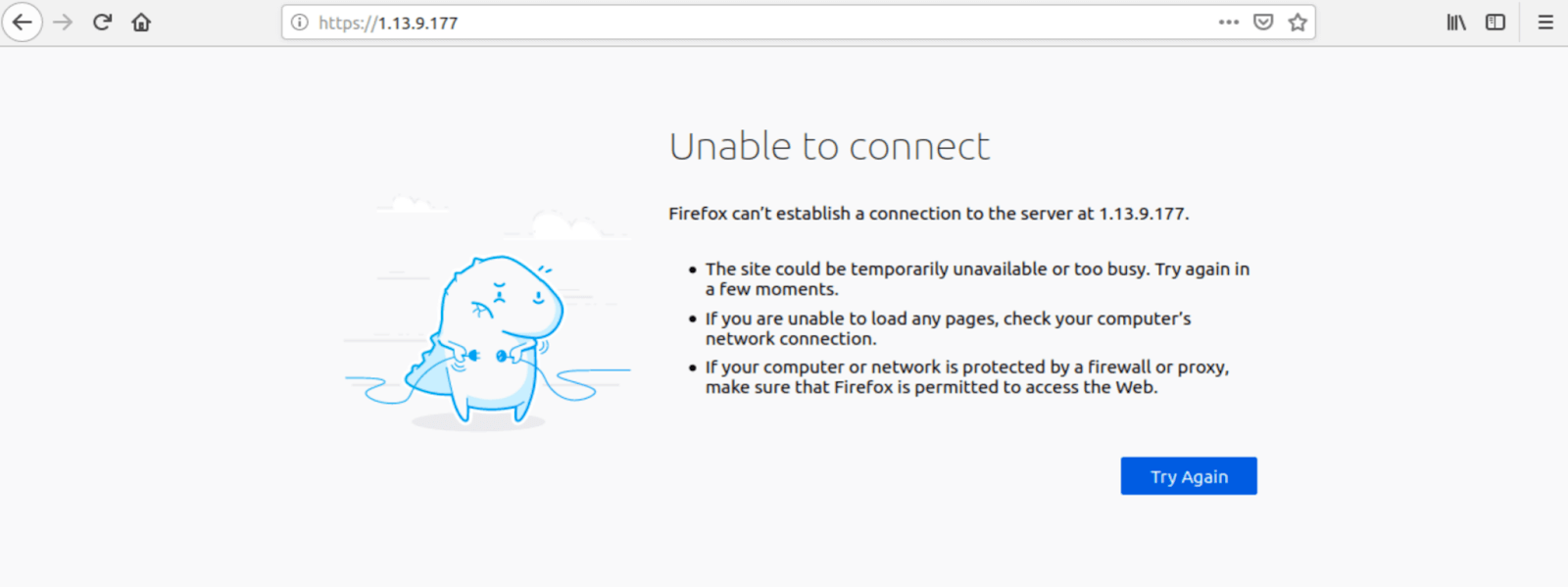

اختبار تصفية IPv4

للتأكد من أن حركة المرور الخاصة بنا يتم تصفيتها. يمكننا محاولة الاتصال بعنوان IP معروف في القائمة السوداء. إذا حاولت الوصول إلى 1.13.9.177 (عنوان IP موجود في قوائم IPv4 الخاصة بي في pfBlockerNG) في متصفحي، فلن يتم تحويل عنوان IP إلى اسم نطاق، ولن أتمكن من الاتصال. هذا ما نريده.

لننتقل الآن إلى تكوين DNSBL الخاص بـ pfBlocker.

DNSBL

حسنًا. لقد قمنا بتكوين تصفية IPv4 وتصفية GeoIP والأسماء المستعارة. الآن حان وقت الانتقال إلى استخدام pfBlockerNG لحجب الإعلانات. يتم تحقيق حجب الإعلانات في pfBlockerNG من خلال حجب DNS. يتم هذا من خلال مطابقة طلبات DNS الخاصة بك ضد قائمة من الشبكات الإعلانية والمتتبعات المعروفة وحظرها على مستوى DNS عندما يكون هناك تطابق، مما ينتج عنه إنترنت خالٍ من الإعلانات. هوراي.

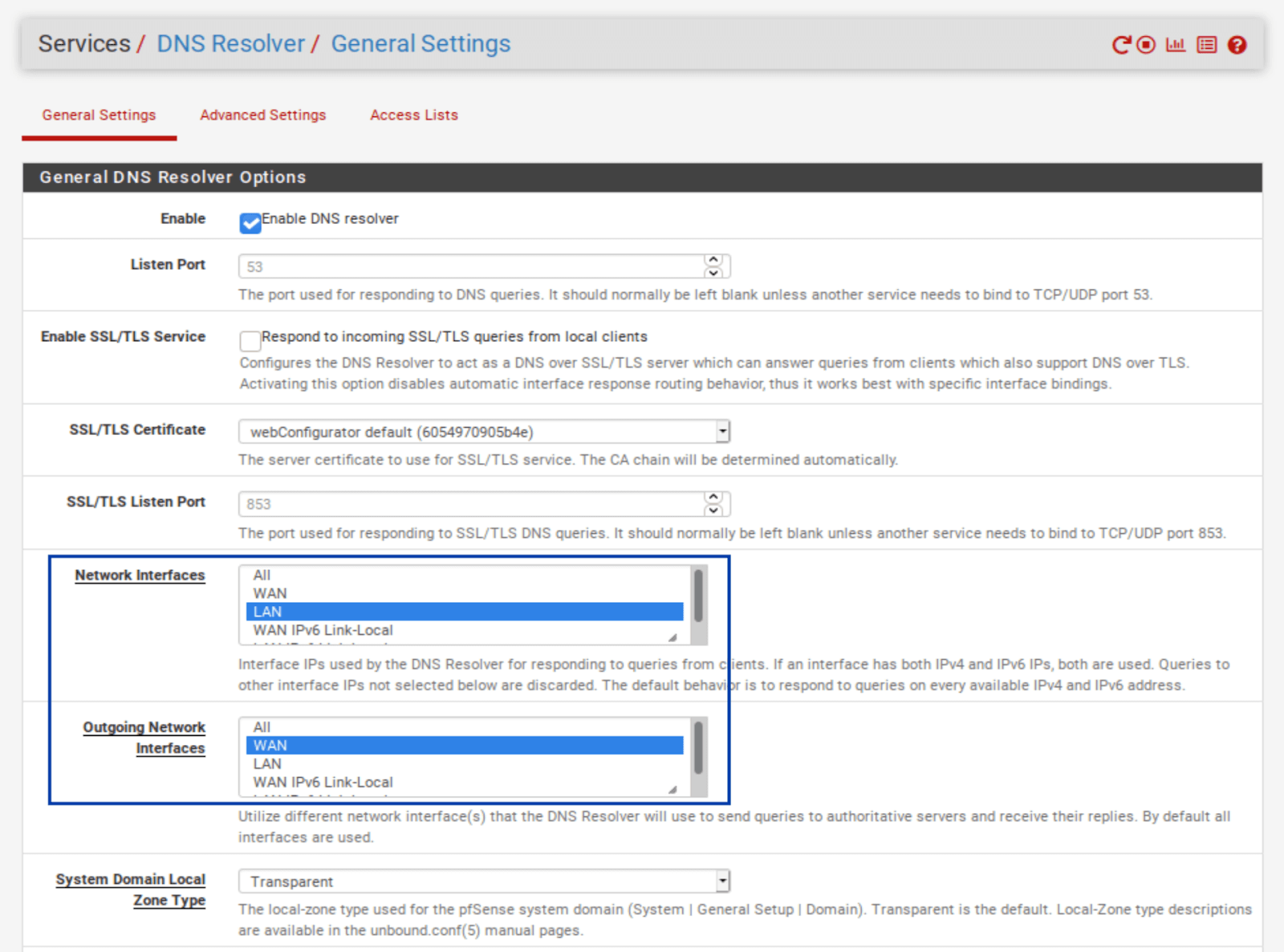

لكي تستخدم ميزة DNSBL في pfBlockerNG، يجب أن تكون تستخدم محلل DNS في pfSense لحل DNS الخاص بك. هذا يعني أنك لا يمكن أن تعين DNS لمضيفيك عبر DHCP أو استخدام موجه DNS (dnsmasq) إذا كنت ترغب في استخدام ميزة DNSBL.

بشكل افتراضي، يستخدم pfSense محلل DNS على كل الواجهات. لذا إذا لم تقم بإجراء أي تغييرات على إعدادات محلل DNS، فأنت بخير. إذا قمت بإجراء تغييرات، قم بتكوين المحلل ليرتبط بشبكة LAN الخاصة بك (الصادرة) وWAN الخاص بك (الواردة). واختر أي واجهات أخرى من نوع LAN (واجهات OPT) وWAN (إعداد WAN متعدد، بوابات VPN) التي تريد أن تصفيها DNSBL.

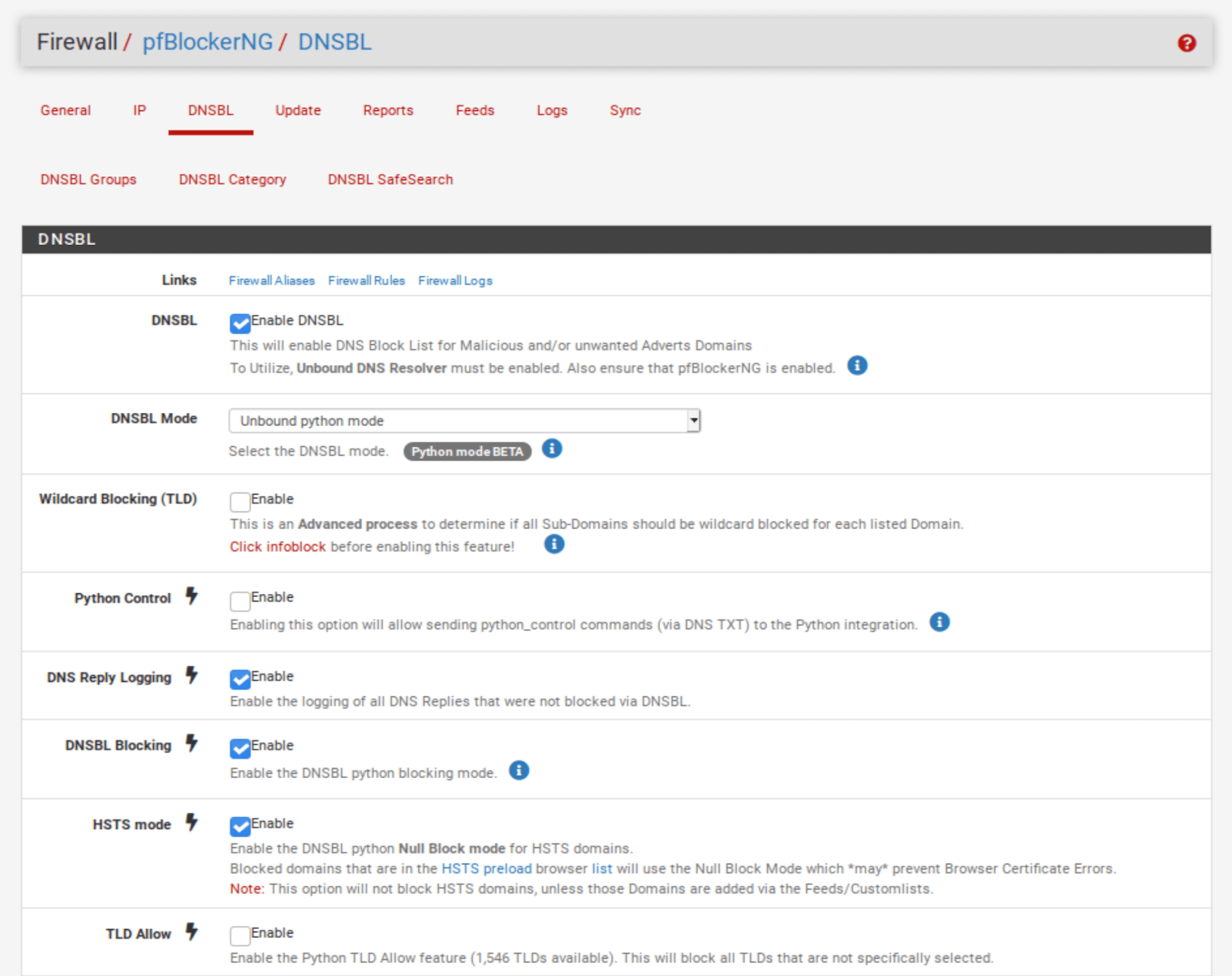

تكوين DNSBL

- اختر تبويب DNSBL.

- فعّل DNSBL.

- بجانب وضع DNSBL، اختر وضع بيثون Unbound.

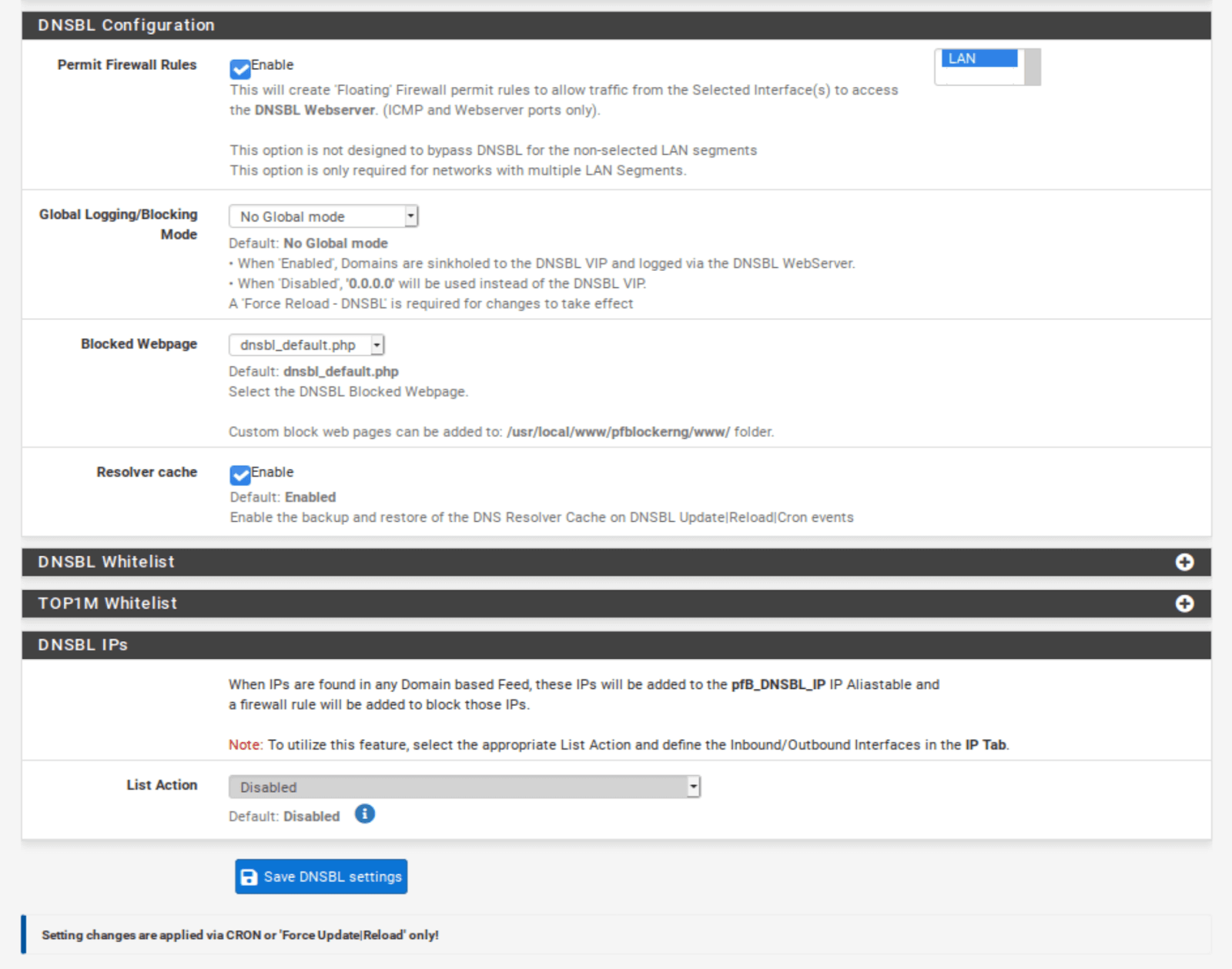

- قم بالتمرير لأسفل إلى قسم تكوين DNSBL.

- فعّل قواعد الجدار الناري المسموحة واختر LAN وأي واجهات أخرى من نوع LAN التي ترغب في تصفيتها بـ DNSBL. هذا سينشئ تلقائيًا قواعد جدار حماية عائمة (كما فعلنا مع تصفية IPv4) حتى يحدث تصفية DNSBL بمجرد وصول الحركة إلى جدار الحماية.

- انقر على حفظ إعدادات DNSBL في أسفل الصفحة.

الآن نحتاج إلى إضافة بعض مصادر DNSBL.

إضافة مصادر DNSBL

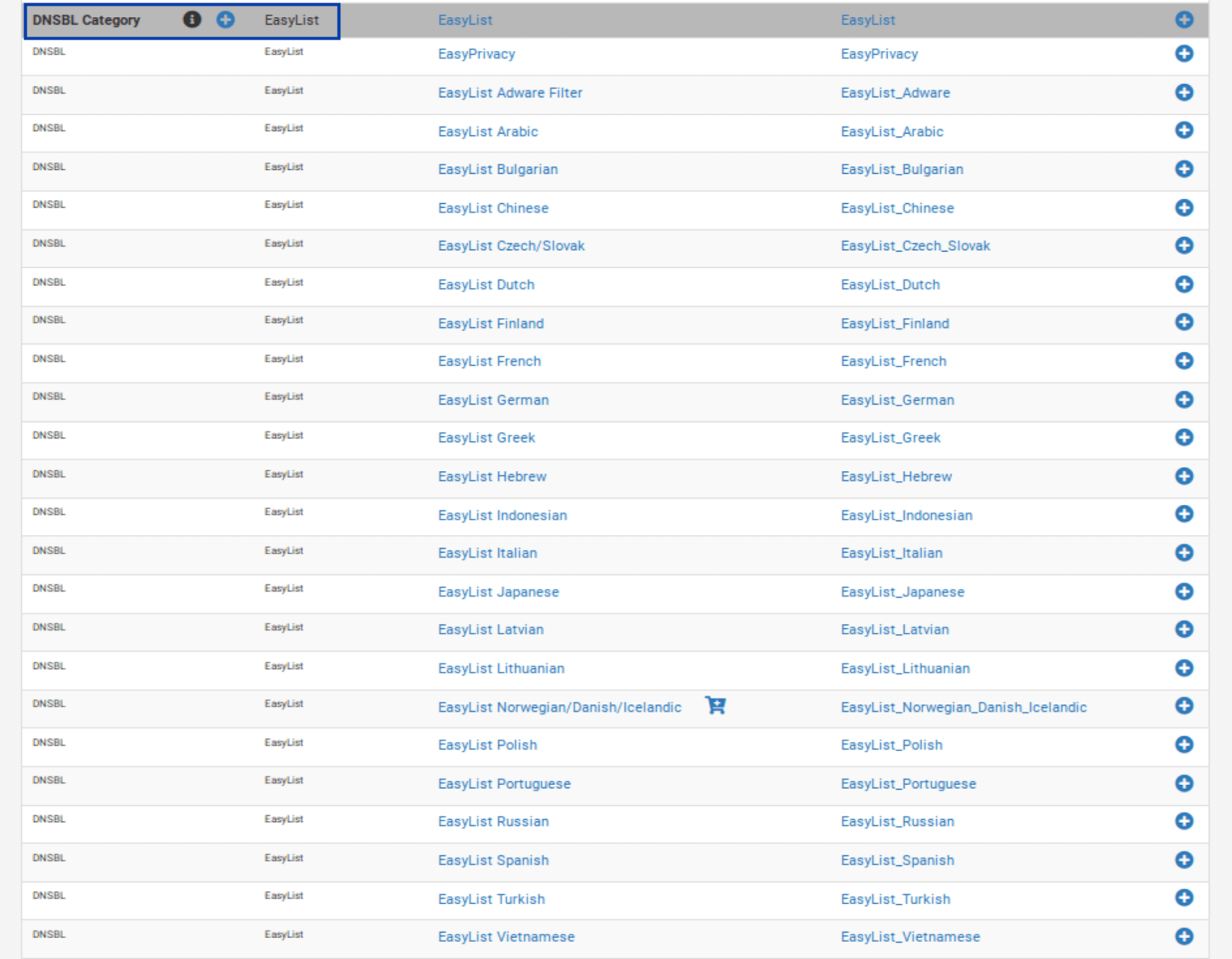

- اختر تبويب المصادر.

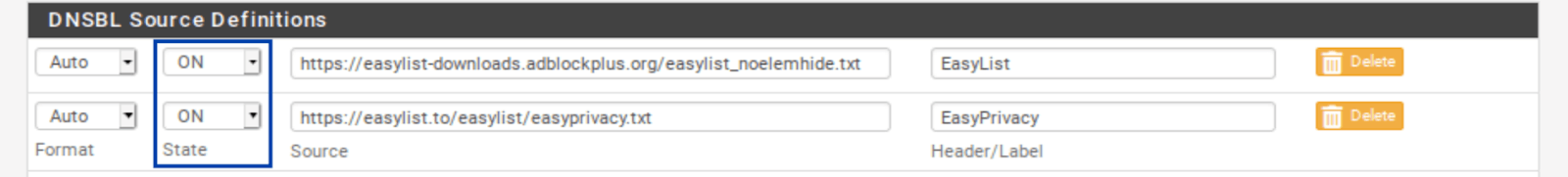

- قم بالتمرير لأسفل حتى ترى فئة DNSBL على اليسار. أول مدخل من هذا النوع هو EasyList.

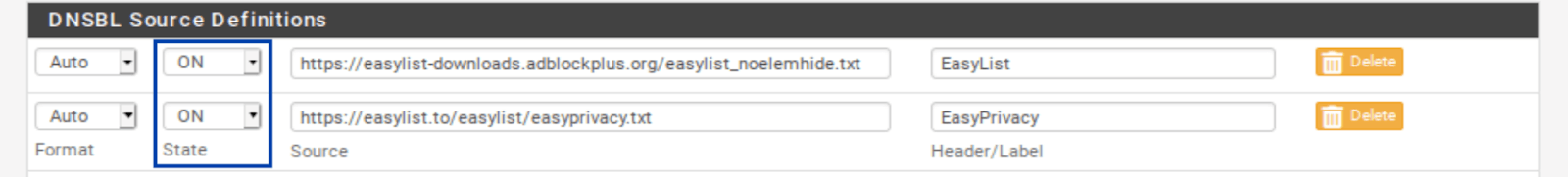

- انقر على الزر الأزرق + إلى يسار EasyList. سيتم نقلك إلى صفحة مجموعات DNSBL، حيث يتم سرد المصادر المختارة، كما في تصفية IPv4. وتتم تعبئة معظم الحقول ذات الصلة تلقائيًا.

- احذف جميع المصادر باستثناء الأولى والأخيرة: EasyList وEasyList Privacy.

- اضبط المصادر المتبقية على تشغيل.

- قم بالتمرير لأسفل إلى قسم الإعدادات.

- اضبط الإجراء على Unbound.

- انقر على الزر + إلى يمين قائمة DNSBL المخصصة. سيتم عرض نافذة قائمة DNSBL المخصصة.

- أدخل vungle.com في نافذة قائمة DNSBL المخصصة. نقوم بإضافة هذا النطاق للتأكد من أن تصفية DNSBL تعمل عن طريق محاولة الوصول إلى نطاق محظور معروف.

- انقر على حفظ إعدادات DNSBL في أسفل الصفحة.

إجراء تحديث إجباري لـ pfBlockerNG

الآن نحتاج إلى إجراء تحديث إجباري لـ pfBlockerNG، كما فعلنا أعلاه.

بمجرد اكتمال التحديث، يمكننا رؤية أنه تم تحديث مصادر DNSBL الخاصة بنا.

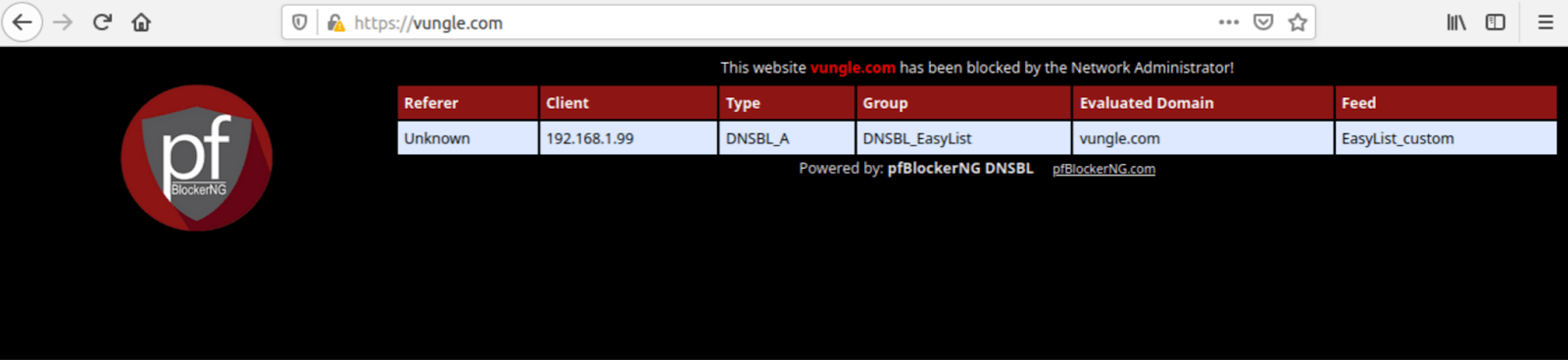

اختبار DNSBL

للتأكد من أن تصفية DNSBL تعمل، سنحاول الاتصال بالنطاق الذي أضفته إلى قائمة DNSBL المخصصة: vungle.com. إذا حاولت الوصول إلى vungle.com في متصفحي، ستظهر صفحة حظر DNSBL مع بعض المعلومات المفيدة.

ملاحظة: يشمل DNSBL الخاص بـ pfBlocker خادم ويب مصغر يمكنه عرض هذه الصفحة الحظر. تصفية IPv4، IPv6، وGeoIP تمدد وظائف جدار الحماية pfSense الحالية وتحظر أو تسمح بعناوين IP دون عرض صفحة حظر.

خلاصة

وها أنت ذا. لقد قمت بنجاح بتثبيت وتكوين pfBlockerNG-devel في pfSense. قمنا بتكوين تصفية IPv4، وتصفية GeoIP، بالإضافة إلى تصفية DNSBL. كل هذه الإعدادات تجعل شبكتك أكثر أمانًا وخصوصية دون التأثير على سرعة اتصالك.

مع نمو شبكتك، قد تحتاج إلى فتح بعض المنافذ على WAN الخاص بك إذا كنت ترغب في تشغيل خادم VPN أو إذا كنت تريد استضافة خادم ويب يمكن الوصول إليه من الإنترنت. عندما تقوم بذلك، سيكون pfBlockerNG أداة رائعة في مجموعة أدوات الأمان الخاصة بك لمساعدتك في تأمين شبكتك والتحكم الدقيق في الوصول من الخارج.

ذات صلة: كيفية العثور على أفضل شبكات VPN