دليلك النهائي لعام 2024 على متصفح Tor

في هذا الدليل، سنناقش متصفح Tor، كيف يعمل، كيفية استخدامه، وكيفية ضمان سلامتك وأمانك.

متصفح Tor هو برنامج يتيح لك تصفح الإنترنت واستخدام جميع خدمات الويب بشكل مجهول. لن يتمكن أحد – حتى الجهات الحكومية أو قوى الأمن أو الشركات الكبيرة – من فحص سجل تصفحك أو تتبع موقعك، شريطة أن تتبع بعض الممارسات الأمنية.

سنناقش أدناه المواضيع التالية:

- ما هو TOR وكيف يعمل

- كيفية تثبيت Tor على أي جهاز ونظام تشغيل

- نصائح لضمان أمانك أثناء استخدام Tor

- قانونية استخدام Tor

استخدم القائمة التنقلية على الجانب الأيمن (لسطح المكتب) أو أسفل الصورة (للجوال) للانتقال بسرعة إلى الأقسام التي تهمك.

يستخدم تقنية توجيه البصل لتوجيه حركة الإنترنت عبر شبكة تغطية عالمية، مما يخفي موقع المستخدم ومعلومات أخرى.

يشرح المقال كيفية تثبيت واستخدام متصفح Tor على أجهزة وأنظمة تشغيل مختلفة. كما يقدم نصائح لضمان الأمان أثناء استخدام Tor ويناقش قانونية استخدام المتصفح.

يشرح المقال أيضًا أنه على الرغم من أن Tor يقدم مستوى عالٍ من التجهيز، إلا أنه ليس آمنًا بنسبة 100٪ ويقترح استخدام VPN بالإضافة إلى Tor لزيادة الأمان.

متصفح تور - الأساسيات

من يستخدم تور ولماذا؟

هناك عدة فئات رئيسية من مستخدمي متصفح تور:

- المستخدمون الذين يرغبون في تصفح الويب بشكل خاص، دون أن يتعقبهم مزودو خدمة الإنترنت والمعلنين والشركات التي تجمع بياناتهم. تشكل هذه المجموعة الغالبية من المستخدمين.

- المستخدمون الذين يحاولون تجنب التجسس والرقابة. هذه قضايا تواجه غالبًا الصحفيين ونشطاء حقوق الإنسان العاملين في مناطق في العالم تحكمها أنظمة قمعية.

- الأفراد في القوات المسلحة. تستخدم بعض المنظمات العسكرية في الولايات المتحدة، بما في ذلك البحرية الأمريكية، تور.

بالطبع، يمكن للمجرمين الذين يتسللون إلى الويب المظلم – لتبادل المعلومات أو بيع الخدمات أو تشغيل أسواق غير قانونية – تشكيل فئة أخرى من المستخدمين نظريًا.

لذلك، بينما تور قانوني في معظم الأحيان – باستثناء الصين حيث يُحظر، وفي فنزويلا، إيران، المملكة العربية السعودية، روسيا، تركيا، ومصر حيث يكون مقيدًا – يمكن استخدامه لارتكاب أنشطة غير قانونية. (نحن نثق في أنك لست مجرمًا، لذا هذا لا يجب أن يكون له أهمية!)

كيف يعمل متصفح تور؟

اختصارًا لعبارة “موجه البصل”، يعتمد تور على تقنية تُعرف بـتوجيه البصل.

يتيح ذلك لتور توجيه حركة الإنترنت عبر شبكة تغطية عالمية ضخمة، مما يخفي موقع المستخدمين ومعلومات أخرى عن نشاطهم – سواء على الويب الظلام أو الويب العادي.

بفضل تقنية توجيه البصل، يصبح من الصعب بشكل كبير على طرف ثالث تتبع نشاط المستخدم الفردي.

الآن دعونا ننتقل إلى بعض التفاصيل الدقيقة أكثر. يُستخدم التشفير على كل مستوى من مستويات طبقة التواصل في بروتوكول التواصل لمتصفح تور (تمامًا مثل طبقات البصل).

يُطبق تور التشفير على بيانات المستخدم المختلفة عدة مرات أثناء إرسالها من خلال دائرة من الخوادم المتصلة بتور والتي تُختار بشكل عشوائي.

تقوم كل خادم بفك طبقة من التشفير لكشف الخادم التالي في الدائرة ليمرر البيانات المشفرة المتبقية إليه.

ثم يقوم الخادم النهائي بفك طبقة التشفير الأدنى ليُرسل البيانات الأصلية إلى وجهتها مع الحفاظ على عنوان IP للمصدر مخفيًا.

نظرًا لأن أي مراقبة للشبكة تعتمد بشكل كبير على المعلومات حول مصدر وجهة البيانات، فإن هذه التقنية تجعل من الصعب بشكل كبير تتبع أي نشاط شبكي إلى المصدر.

مدى أمان متصفح تور؟

من حيث الخصوصية، يقدم تور أعلى مستوى من الإجهاد. وهذا لا يعني بالضرورة أن متصفح تور مثالي، لكنه يوفر طبقة أخرى من الأمان لتصفحك اليومي.

من حيث السلامة، تور مثالي للتصفح العادي على الويب. ومع ذلك، ليس آمنًا بنسبة 100٪، خاصةً إذا استخدمته للوصول إلى أسواق غير قانونية أو منتديات على الويب الظلام.

لمساعدتك في تقليل المخاطر، سنقدم بعض التوصيات لاحقًا. ولكن نصيحة أساسية نود مشاركتها الآن هي أنه سيكون من الرائع استخدام شبكة افتراضية خاصة (VPN) أثناء التصفح باستخدام متصفح تور.

تفقد دليلنا على اختيار أفضل شبكات VPN للحصول على توصيات.

كم تكلف متصفح تور؟

لا شيء. متصفح تور يتم إدارته بواسطة منظمة مشروع تور كمشروع مفتوح المصدر، لذا فهو مجاني. (إذا كنت تشعر بالسخاء، يمكنك تقديم تبرع، على الرغم من ذلك.)

البدء مع متصفح تور

كيفية تثبيت متصفح تور

أمر سهل! أولاً، انتقل إلى موقع مشروع تور وانقر على زر “تنزيل متصفح تور” في الزاوية اليمنى العليا.

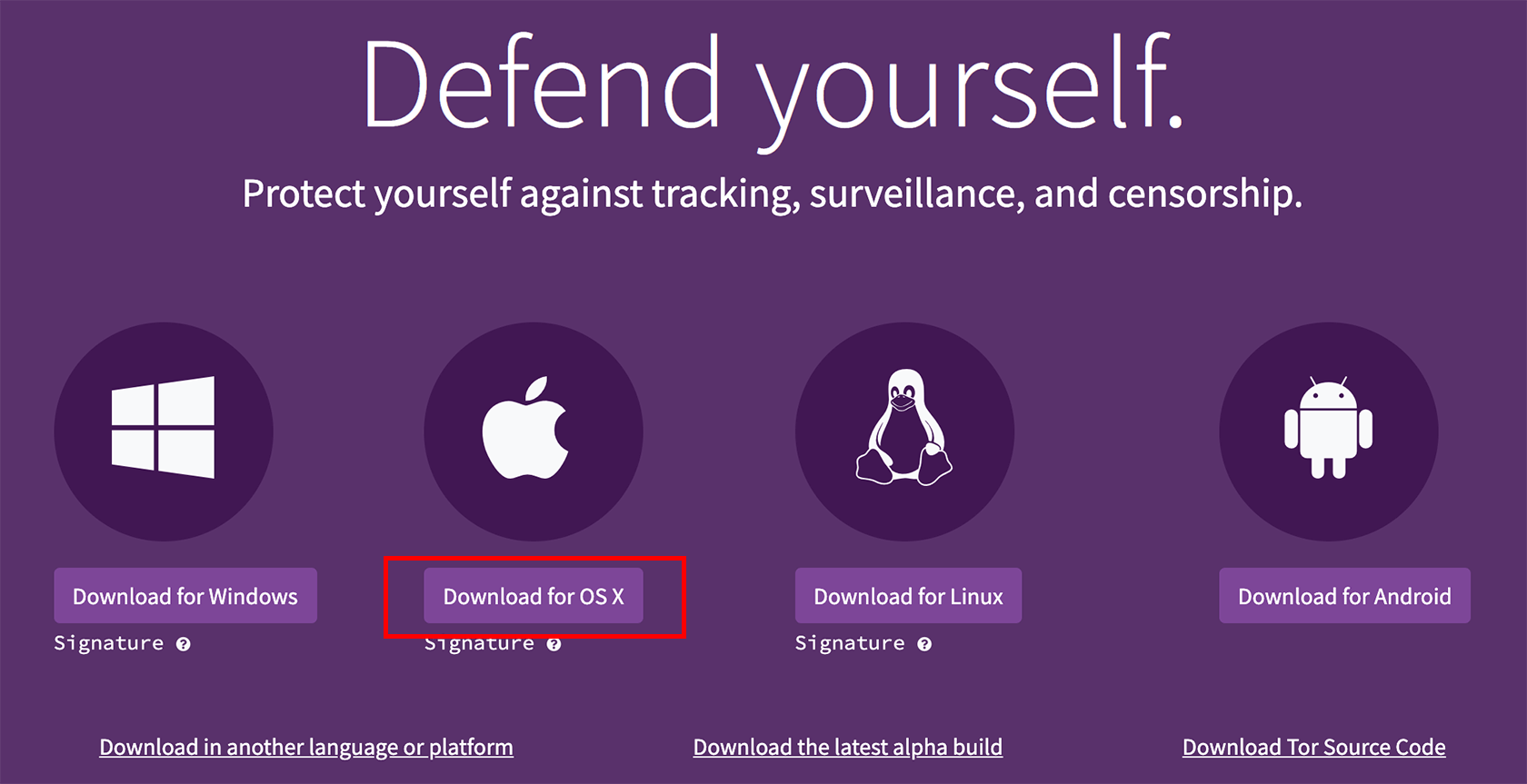

ثم، على صفحة التنزيل، اختر أحد أنظمة التشغيل الرئيسية المتاحة (ويندوز، لينكس، ماك، أندرويد). إليك دليل مفصل خطوة بخطوة لكل منها:

ويندوز

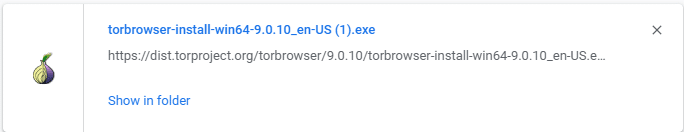

انقر على زر “تنزيل لويندوز”.

قم بتشغيل ملف .exe بعد أن يتم تنزيله بالنقر المزدوج عليه.

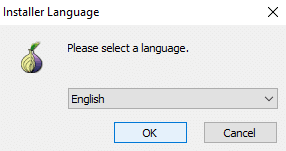

اختر لغتك وانقر على موافق.

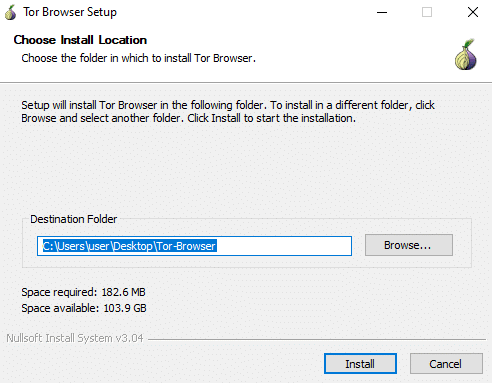

اتبع التعليمات لإكمال التثبيت.

انقر على انتهاء عند اكتمال التثبيت. وانتهيت!

لينكس

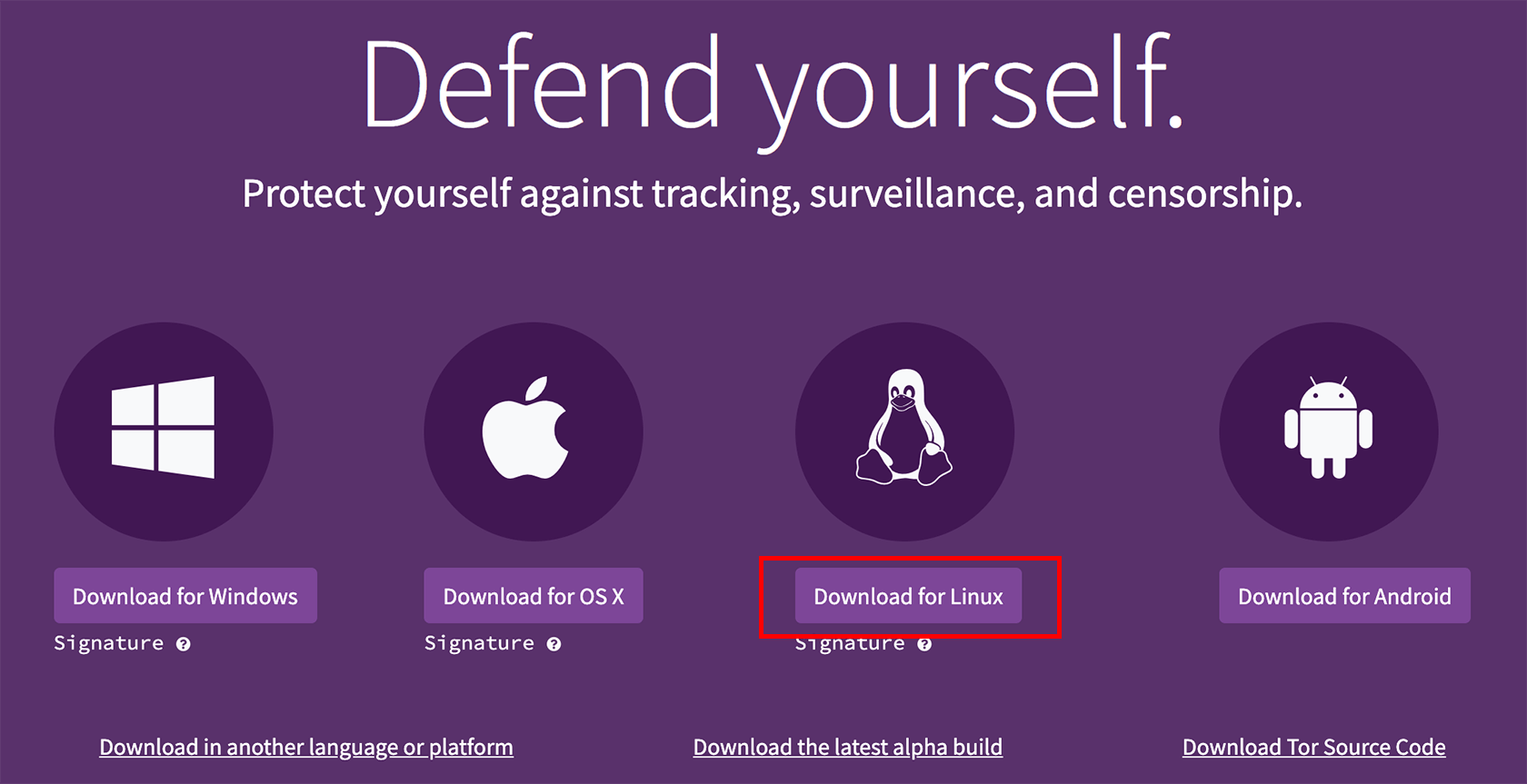

انقر على زر “تنزيل لينكس”.

انتظر حتى يتم تنزيل ملف الإعداد. بعد التنزيل، انتقل إلى الدليل الذي تم تنزيل الملف إليه. انقر بزر الماوس الأيمن على الملف المُنزَّل واختر استخراج هنا.

بعد استخراج ملفات إعداد متصفح تور، انقر مرتين على إعداد متصفح تور.

تهانينا! تم تثبيت متصفح تور، وأنت جاهز تمامًا.

ماك

انقر على زر “تنزيل لنظام التشغيل OS X”.

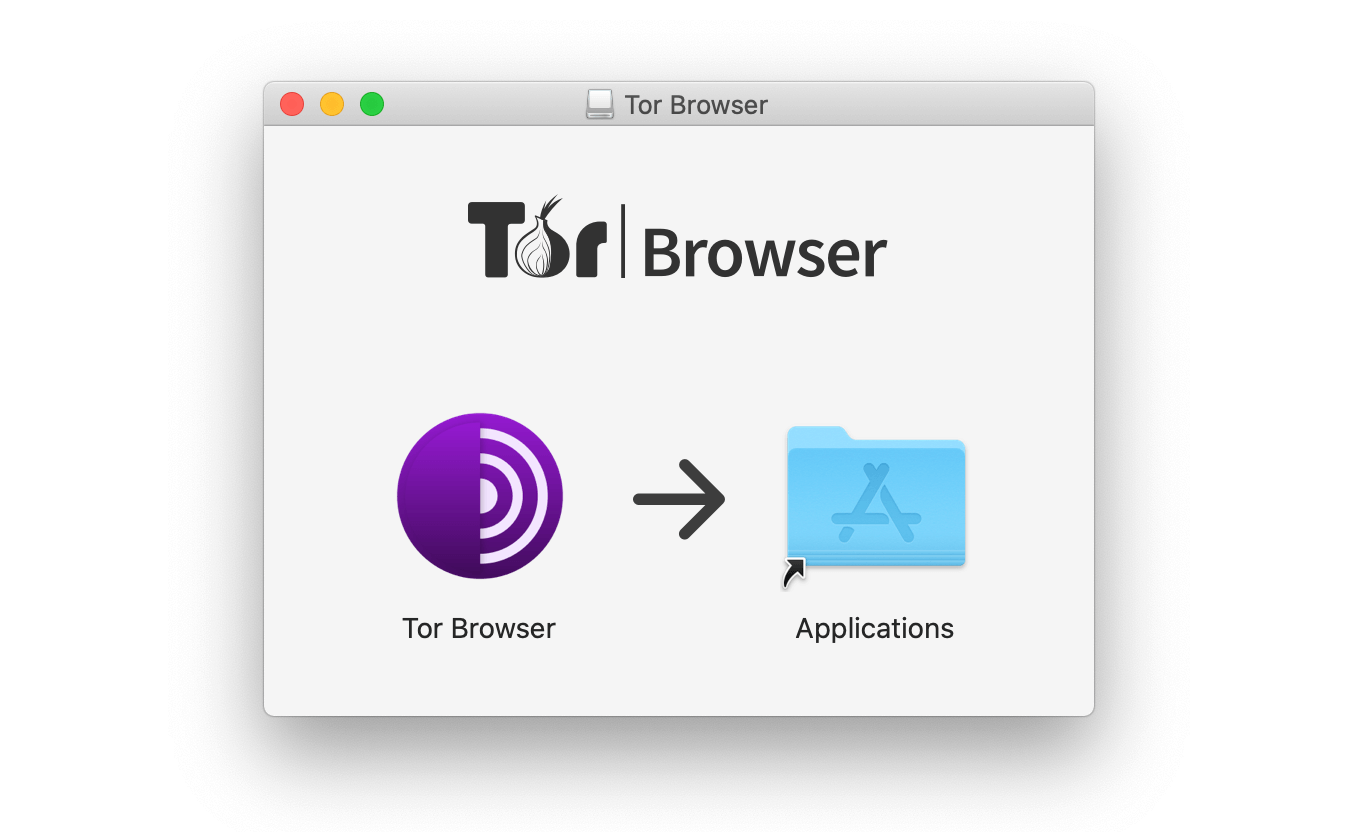

بعد الانتهاء من التنزيل، افتح مجلد التنزيلات وقم بالنقر المزدوج على الملف المُنزَّل (TorBrowser-7.0.2-osx64_en-US.dmg).

عند اكتمال التثبيت، سيظهر نافذة جديدة وتطلب منك سحب متصفح تور إلى مجلد التطبيقات.

تمامًا! الآن متصفح تور مثبت على جهاز ماك الخاص بك.

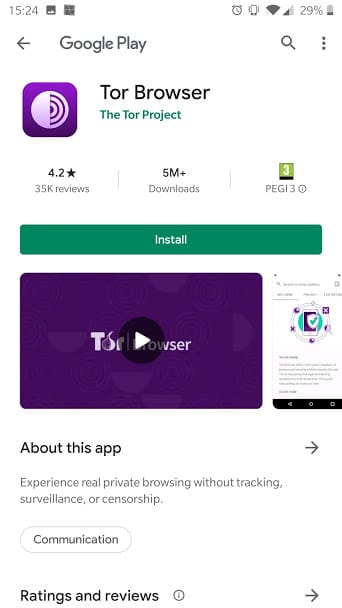

أندرويد

انقر على زر “تنزيل لنظام أندرويد”.

ثم انقر على الانتقال إلى متجر Google Play واضغط على تثبيت.

بعد الانتهاء من التثبيت، اضغط على افتح لتشغيل تطبيق متصفح تور. ثم اضغط على اتصال لبدء الاتصال بشبكة تور.

وها قد تم تثبيت متصفح تور الآن على جهاز الأندرويد الخاص بك.

كيفية استخدام متصفح تور

استخدام متصفح تور أمر بسيط نسبيًا. إنه أسهل بكثير بدء استخدام متصفح تور من شرح كيفية القيام بذلك!

ولكن دعونا نجرب. أولاً، قم بتشغيل متصفح تور بالنقر على اختصار “بدء متصفح تور” على سطح المكتب الخاص بك.

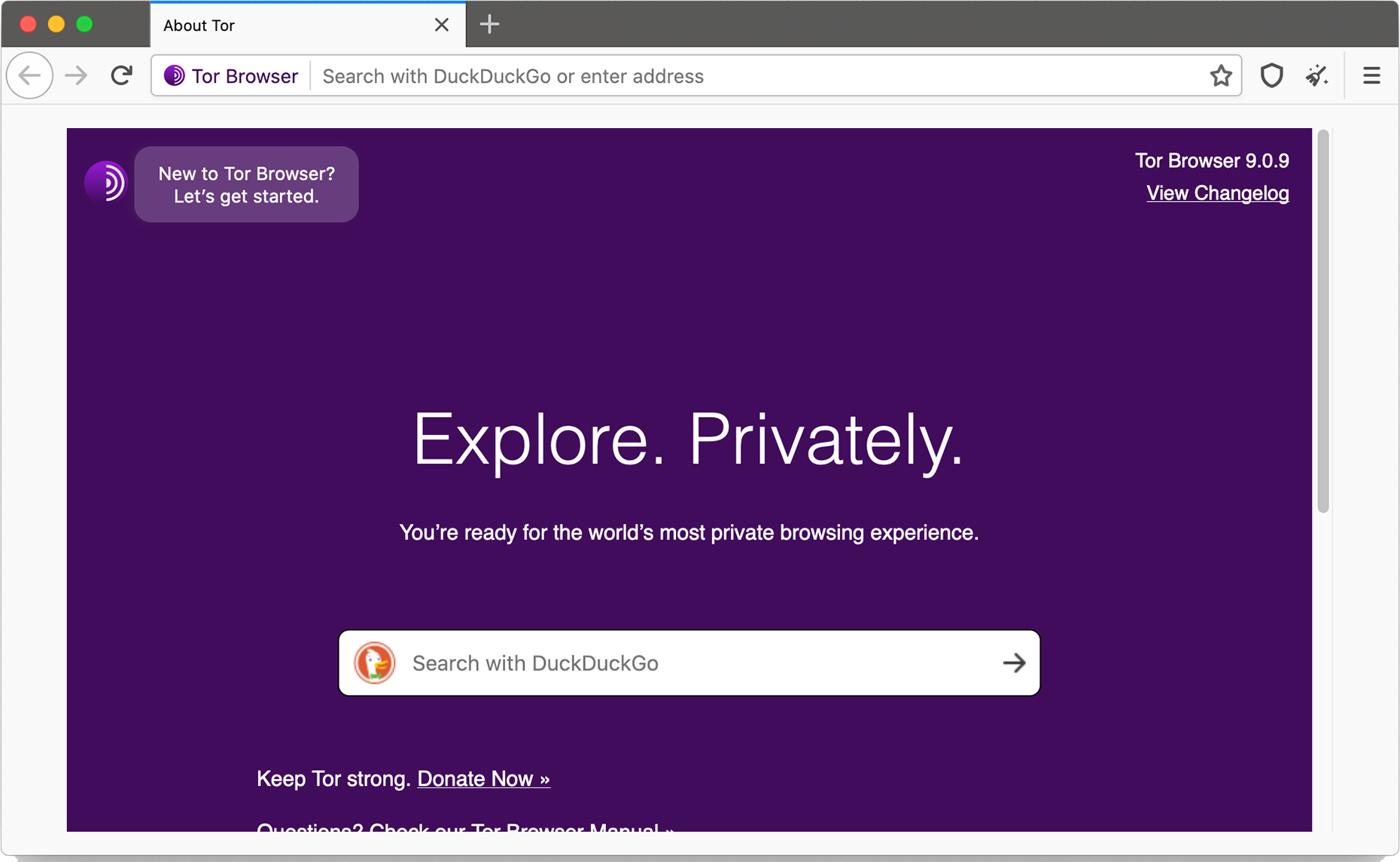

سيظهر نافذة تكوين متصفح تور. انقر على اتصال.

ستفتح صفحة البداية لمتصفح تور في نافذة جديدة. الآن يمكنك استخدام متصفح تور.

من أين تبدأ؟

إذا كنت لا تعرف من أين تبدأ، فهذا أمر مفهوم تمامًا. نظرًا لأن المواقع على الشبكة المظلمة ليست مخصصة للفهرسة، ونظرًا لعدم وجود عناوين URL صحيحة لها، ربما ستحتاج إلى العثور على روابط شبكة تور الأولية (المعروفة أحيانًا باسم “البصل”) للبدء.

إليك بعض المقالات التي تحتوي على روابط لمواقع مظلمة قانونية ستساعدك في البداية:

- 10 مواقع تور لزيارتها لتجربة الويب المظلم

- 11 من أكثر المواقع الويب العميقة (قانونيةً) إثارة

- أفضل 80+ موقعًا متاحًا في شبكة تور

- أفضل 9 مواقع .onion من أعماق الويب المظلم

كيفية إلغاء تثبيت متصفح تور

إلغاء تثبيت متصفح تور أمر بسيط أيضًا. بالنسبة لنظام التشغيل Windows، قم بإزالة مجلد متصفح تور. بالنسبة لنظام التشغيل Linux، احذف مجلد متصفح تور من جهاز الكمبيوتر الخاص بك.

إلغاء تثبيت متصفح تور بالكامل من نظام ماك أمر أكثر تداولًا. يمكنك إلغاء تثبيت متصفح تور يدويًا عن طريق البحث عن المجلد المناسب وسحبه إلى سلة المهملات. ولكن ملفات خدمة تور ستبقى على نظام ماك الخاص بك وتحتاج إلى بعض الجهد ليتم حذفها.

لذا، الخيار الأفضل، إذا كنت مستخدمًا لنظام ماك، سيكون استخدام أداة إلغاء التثبيت من الأطراف الثالثة لنظام ماك. على سبيل المثال، يمكن أن تقوم Mac App Cleaner & Uninstaller، AppCleaner، أو CleanMyMac 3 بالمهمة.

استخدام متصفح تور - نصائح الأمان

على الرغم من أن استخدام متصفح تور يضيف طبقة إضافية من الحماية إلى جلسة تصفح الويب الخاصة بك، إلا أنه ليس مئة في المئة آمنًا بشكل تام. لذلك، إليك بعض التوصيات الأساسية لمساعدتك في البقاء آمنًا ومحميًا وخاصًا وقانونيًا عند استخدام متصفح تور.

احتفظ بمعلوماتك الشخصية بسرية

للحفاظ على هويتك بسرية، تجنب استخدام عنوان بريدك الإلكتروني الحقيقي، وحسابات شبكات التواصل الاجتماعي، وأي شيء يتطلب معلوماتك.

يتيح لك متصفح تور البقاء مجهولًا، ولكن تسليم معلوماتك الشخصية على مواقع الويب يمكن أن يجعل المتصفح عديم الجدوى بسهولة.

إذا كنت تستخدم الشبكة المظلمة وترغب في منع تتبع نشاطك على تور، قم بإنشاء هوية افتراضية تختلف كليًا عن هويتك في العالم الواقع.

فكر في استخدام Linux بدلاً من Windows

ينصح العديد من الخبراء بعدم استخدام نظام التشغيل Windows لتصفح تور، حيث يحتوي على أعلى عدد من الثغرات والأخطاء. يمكن استغلال هذه الثغرات لحقن نظامك بالشيفرة الخبيثة أو للتدخل في خصوصيتك.

ستكون أكثر أمانًا إذا كنت قادرًا على تشغيل متصفح تور على نظام Linux.

ابق على اطلاع

البقاء على اطلاع بتحديث عميل متصفح تور، وتطبيقات تور المؤمنة، وأنظمتك الأخرى سيوفر لك حماية منثقة من أحدث الثغرات المكتشفة.

قم بتعطيل JavaScript و Java و Flash

استخدام المحتوى النشط على تور دائمًا أمر خطر. يجب عليك تعطيل مكونات JavaScript و Java و Flash مثل Adobe Flash و QuickTime و ActiveX controls و VBScripts.

استخدام هذه المكونات على تور قد يعرض بياناتك، حيث تعمل تطبيقات المحتوى النشطة عادةً بامتيازات حساب المستخدم الخاص بك. وهذا سيسمح للمواقع بتتبعك بطرق لا يمكن لمتصفح تور حمايتك منها.

يمكن استخدام JavaScript، الذي هو لغة برمجة قوية لتطوير الويب، لتمكين تتبع المستخدم من قبل المواقع على الرغم من إعدادات الوكيل المكونة. الأمر نفسه ينطبق على Java ومكونات Adobe Flash التي تعمل على الأجهزة الظاهرية.

لا تستخدم بروتوكول P2P وملفات التورنت

نادرًا ما تقوم عملاء بيت تورنت بتشفير عنوان IP الخاص بك، والذي يمكن مشاركته مع تتبع مواقع التورنت والأقران. هذه هي كيفية تعرض هويتك بسرعة عند مشاركة الملفات من الند للند على تور.

تفاصيل خصوصية وأمان متصفح تور

من الواضح أن متصفح تور، في معظم الأحيان، سيحافظ على خصوصيتك وسرية محتواك. ولكن عليك أن تتذكر أن السرية والخصوصية بنسبة 100% ليست مضمونة.

على أي حال، يوفر متصفح تور طبقة إضافية موثوق بها من الأمان لحماية خصوصيتك وسريتك.

كيف يمكن تتبع متصفح تور؟

كما تم ذكره سابقًا، يستخدم متصفح تور “توجيه البصل” لحماية حركة الإنترنت الخاصة بك وإخفاء هويتك وموقعك. ومع ذلك، لديه العديد من النقاط الضعيفة وليس آمنًا بنسبة 100%.

أحد ضعفاته هو أن كل خادم، الذي يعمل في الأساس كريليه آخر في شبكة تور، ينتمي إلى متطوعين. لذا، لا يمكن للمستخدمين أن يكونوا على يقين تام بأمان كل ريليه منهم.

هذا أمر عادي إلى حد ما نظرًا لأن التشفير يسمح لكل خادم ريليه برؤية مواقع الريليهين الأخيرة والتالية فقط. ولكن النقطة النهائية تقوم بإزالة الطبقة الأخيرة من التشفير وتتاح لها الوصول إلى الموقع الأصلي للمستخدم.

لذا يمكن في النظرية تتبع موقعك وهويتك من قبل خادم يعمل كنقطة خروج في شبكة تور.

علاوة على ذلك، يعرض متصفح تور أيضًا للعديد من هجمات القرصنة المحتملة (مثلما يتعرض المتصفحون الآخرون). تأكد من تقليل المخاطر عن طريق اتباع جميع نصائح وتوصيات الأمان أعلاه.

ما هي إعدادات مستوى الأمان المدمجة في متصفح تور؟

لديك العديد من الخيارات لتعطيل بعض ميزات الويب التي يمكن أن تضر بأمانك وسريتك.

فقط قم بإعداد مستويات الأمان في متصفح تور. ولكن تذكر، زيادة مستويات الأمان في متصفح تور قد تمنع بعض صفحات الويب من العمل بشكل صحيح.

إعدادات الأمان

يمكنك الوصول إلى إعدادات الأمان بالنقر فوق رمز الدرع الموجود بجوار شريط عنوان URL. ثم انقر على إعدادات الأمان المتقدمة.

مستويات الأمان

يقدم متصفح تور للمستخدمين ثلاث مستويات أساسية للأمان: القياسي، الأكثر أمانًا، والأمان الأقصى.

القياسي

تمكين جميع ميزات متصفح تور ومواقع الويب.

الأكثر أمانًا

يتم ذلك تعطيل ميزات مواقع الويب التي غالبًا ما تعتبر خطرة. ستفقد بعض المواقع بعض الوظائف.

- تعطيل JavaScript على مواقع غير HTTPS

- تعطيل بعض الخطوط والرموز الرياضية

- يتم عرض الصوت والفيديو (وسائل الإعلام HTML5)، و WebGL، عند النقر للتشغيل

الأمان الأقصى

هذا المستوى يسمح فقط بميزات مواقع الويب اللازمة للمواقع الثابتة والخدمات الأساسية. هذه التغييرات تؤثر على الصور ووسائط الإعلام والنصوص.

- يتم تعطيل JavaScript بشكل افتراضي على جميع المواقع

- تعطيل بعض الخطوط والرموز والصور

- يتم عرض الصوت والفيديو (وسائل الإعلام HTML5) عند النقر للتشغيل

متصفح تور وشبكة الخصوصية الافتراضية (VPN)

هل متصفح تور مشابه لشبكة الخصوصية الافتراضية (VPN)، وهل تحتاج إلى استخدام VPN إذا كنت تستخدم بالفعل متصفح تور؟

تذكر أن متصفح تور يمر ببياناتك من خادم إلى آخر مع تشفيرها وإعادة تشفيرها. على النقيض من ذلك، توفر VPN اتصالًا آمنًا ومشفرًا لك إلى خادم بعيد في مكان آخر.

لذا، على الرغم من أن متصفح تور وشبكة الخصوصية الافتراضية (VPN) مختلفين، فإن وظائفهما تكمل بعضها البعض. استخدام الاثنين معًا سيزيد بشكل كبير من فرصك للبقاء مجهولًا وللحفاظ على خصوصيتك.

بدء استخدام VPN قبل بدء استخدام متصفح تور سيتيح لك إخفاء موقعك الأصلي وعنوان IP الخاص بك حتى من خادم ريلي النقطة النهائية، الذي، كما ستتذكر، يمكن أن يتتبع موقعك الأصلي (في حالة عدم وجود وظيفة VPN).

هل يمكن تتبعك عند استخدام متصفح تور مع VPN؟

نعم، ولكن فقط إذا كنت غير حذر. تذكر أن VPN يتيح لك إخفاء عنوان IP الخاص بك تمامًا من أي خادم تطوعي في شبكة تور.

علاوة على ذلك، يمنع VPN مزود خدمة الإنترنت الخاص بك من اكتشاف أنك تستخدم متصفح تور، والذي سيكتشفه بسهولة في غيره من الأحوال.

يتيح لك VPN إخفاء كل نشاطك على متصفح تور من مزود خدمة الإنترنت الخاص بك منذ البداية من خلال توفير اتصال آمن مشفر. مزود VPN الخاص بك أيضًا لن يرى نشاطك داخل شبكة تور.

تجمع متصفح تور مع VPN يمنحك خصوصية وتمويهًا جيدين تمامًا. ومع ذلك، قد تظل عرضة للمخاطر إذا استخدمت مكونات نشطة أثناء تصفح الشبكة عبر شبكة تور أو إذا قمت بمشاركة أي بيانات خاصة أثناء زيارتك لمواقع تور.

الشبكة المظلمة وبدائل متصفح تور

هناك العديد من الشبكات الأخرى المماثلة لتور، ولكنها تختلف في كيفية بنائها، وكيفية اقترابها من عملية التصفح، والأهداف التي يفترض أن تحققها. أكثر البدائل شهرة لشبكة تور تشمل فرينت، وI2P، وفريبتو، وتايلز، ونظام سوبغراف أو إس، وغيرها.

تفضل بزيارة دليلنا على شبكة تايلز الافتراضية الخاصة لمزيد من المعلومات.

هل يمكن الوصول إلى الشبكة المظلمة بدون متصفح تور؟

بالطبع. هناك العديد من المشاريع تسمح لك بالوصول إلى الشبكة المظلمة باستخدام متصفح ويب عادي. Tor2web، والذي يستخدم الوكلاء العكسيين للسماح للمستخدمين بالوصول إلى مواقع الإنترنت التي تحمل امتداد .onion، هو الأكثر شهرة.

ولكن قبل أن تجرب استخدام Tor2web أو أحد بدائله، تحذير، من المرجح أن تكون هذه عملية غير آمنة.

استخدام الشبكة المظلمة بدون تشفير متصفح تور يعني أن نشاطك سيكون سهلاً متاحًا لعدة أطراف، بما في ذلك مزود خدمة الإنترنت الخاص بك ومشغل وكيل الوكيل العكسي الذي تستخدمه للوصول إلى الشبكة المظلمة.

لذا، على الرغم من أنه من الناحية التقنية من الممكن استخدام الشبكة المظلمة بدون متصفح تور أو أحد بدائله، إلا أنه من الأفضل عدم محاولتها على الإطلاق. وإذا قررت ذلك على أي حال، من فضلك لا تقل أننا لم نحذرك!

معلومات إضافية قد ترغب في معرفتها (أو التعرف عليها مرة أخرى)

تاريخ متصفح تور 101

كيف تم إنشاء متصفح تور؟

ستتذكر أن “تور” هو اختصار لاسم هذا المشروع الأصلي: “الموجه البصلي”.

تم تطوير الموجه البصلي أصلاً في منتصف التسعينيات من قبل المختبر البحثي البحري الأمريكي للحفاظ على اتصالات وبيانات مجتمع المخابرات الأمريكي بعيدًا عن الأعين الفضولية.

تم تطوير النسخة التجريبية لمشروع الموجه البصلي، أو مشروع تور، بواسطة عالم الرياضيات بول سايفيرسون وعلماء الحاسوب روجر دينجلدين ونيك ماثيسون.

تم إطلاقه في سبتمبر 2002، في حين تم تقديم النسخة العامة الأولى من تور بعد ما يقرب من عامين، في أغسطس 2004. وفي نفس العام، تم إصدار مصدر تور بموجب ترخيص مجاني من قبل المختبر البحثي البحري.

في ديسمبر 2006، أسس روجر دينجلدين ونيك ماثيسون وعدد من مطوري تور الآخرين مشروع تور، وهو منظمة غير ربحية مقرها الولايات المتحدة مسؤولة عن صيانة تور حتى اليوم.

لماذا تم توفير متصفح تور للجمهور؟

الهدف كان استخدام هذه التقنية الجديدة لحماية مستخدمي الإنترنت في أوائل العقد الثاني من الشركات التي ترغب في جمع بياناتهم.

في ذلك الوقت، أصبح مؤسسو مشروع تور قلقين بشكل متزايد من الشركات الناشئة والمواقع الإلكترونية التي قدمت خدماتها مجانًا مقابل بيانات المستخدمين. لماذا؟ لأن هذه البيانات القيمة يمكن بيعها بغرض الربح.

لذلك تم إطلاق متصفح تور علنياً كوسيلة للمستخدمين للتحكم الكامل في كيفية استخدام بياناتهم.

الشبكة المظلمة 101

ما هي الشبكة المظلمة؟

ببساطة، إنها جزء من الإنترنت القائم على الشبكات المظلمة، والتي تتطلب برمجيات محددة، أو تكوين، أو تفويضًا للوصول إليها.

محتوى الشبكة المظلمة لا يتم فهرسته من قبل محركات البحث على الويب، مما يجعلها جزءًا من الويب العميق، الذي يغطي جميع محتوى الويب غير المرئي لمحركات البحث.

العكس تماما للشبكة المظلمة هو الويب السطحي (المعروف أيضاً بالويب المرئي أو القابل للفهرسة). الويب السطحي هو الجزء من الإنترنت المتاح للجميع والذي يمكن البحث عنه بواسطة محركات البحث العادية، مثل Google.

ماذا يتم استخدام الشبكة المظلمة له؟

غالبًا ما تستدعي الشبكة المظلمة صورًا لسوق مظلم، حيث يتم بيع المخدرات غير القانونية والأسلحة والإباحية وخدمات جنائية متنوعة.

ولكن الحقيقة هي أن الشبكة المظلمة ليست بالضرورة شريرة بهذا الشكل. إنها مجرد قطاع أكثر خصوصية على الإنترنت يوفر للمستخدمين مستويات أعلى بكثير من التمويه من الويب السطحي.

وهذا هو السبب في أن الجرائم تجذب الشبكة المظلمة؛ إذ يكون من الأسهل تشغيل عملياتهم بسرية دون الوقوع في القبض.

ولكن مرة أخرى، هذا ليس كل ما يتعلق بالشبكة المظلمة. بعض أكثر المصادر القانونية والأخلاقية توجد على الشبكة المظلمة:

- مواقع الإبلاغ عن الفساد، حيث يمكن لأشخاص لديهم معرفة داخلية نشر جميع أنواع المعلومات الحساسة بشكل مجهول (ويكيليكس هو على الأرجح أشهر مثال)

- منتديات متخصصة، حيث يمكن للمحترفين في مجالات معينة التواصل مع بعضهم البعض بعيدًا عن أعين الجمهور العام

- دلائل محتوى ضخمة، مثل ويكي المختفي

- أنواع أخرى من المواقع التي تشارك المحتوى المجاني، مثل أوراق البحث والتقارير التحليلية، والمزيد.

هل استخدام الشبكة المظلمة غير قانوني؟

لا، ليس كذلك. ولكن استخدام مواقع ذات محتوى غير قانوني (الذي، كما تم تأكيده بالفعل، يكثر وجوده على الشبكة المظلمة) هو غير قانوني.

وبالنسبة للواضح، أي نشاط غير قانوني يبقى غير قانوني حتى إذا تمت ممارسته على الشبكة المظلمة.