Die Kunst der Cyber-Täuschung: Soziale Manipulation in der Cybersicherheit

Soziale Manipulation steht hinter einigen der verheerendsten Cyberangriffe in der Geschichte. Sie ist der Schrecken der Cybersicherheit, weil sie extrem schwer zu bekämpfen ist.

Dieses Phänomen hat 2023 neue Höhen erreicht, mit Angriffen wie dem Datenleck bei Equifax und dem Twitter-Bitcoin-Betrug, die weltweit Schlagzeilen machten.

Laut einer Statista-Umfrage von 2023 sagen 87% der befragten Organisationen in Schweden, dass sie in den letzten 12 Monaten sensible Informationen verloren haben. Deutschland liegt bei 85% und die USA bei 76%.

Weltweit haben 63% der Organisationen bis 2023 irgendeine Art von sensiblen Daten verloren, was noch nie dagewesen ist.

Dazu kommt, dass die meisten CISOs (Chief Information Security Officers) im Vereinigten Königreich (78%) zustimmen, dass menschliche Fehler die größte Cyber-Schwachstelle in ihrer Organisation darstellen.

In diesem Artikel erkläre ich alles über soziale Manipulation, von ihrer Rolle in Cyberangriffen bis hin zu den Gründen, warum sie funktioniert, gängigen Taktiken und wie man sie verhindern kann. Ich werde auch versuchen, die Zukunft der sozialen Manipulation vorherzusehen.

Lass uns beginnen!

Verständnis von sozialer Manipulation

Zuerst müssen wir verstehen, was soziale Manipulation ist und warum sie funktioniert. Es ist wichtig, diese Grundlage zu haben, bevor wir zu einer tiefergehenden Analyse übergehen!

1. Was ist soziale Manipulation?

Laut Kaspersky, „ist soziale Manipulation eine Technik, die menschliche Fehler ausnutzt, um private Informationen, Zugang oder Werte zu erlangen“.

Somit ist der menschliche Fehler der Kern der sozialen Manipulation. Er ist das Element, das alles zusammenbringt.

Um bei einem Angriff durch soziale Manipulation erfolgreich zu sein, müssen Hacker das Opfer dazu bringen, einen Fehler zu machen, wie zum Beispiel:

- Auf einen infizierten Link in einer E-Mail klicken

- Einen E-Mail-Anhang herunterladen und öffnen

- Einen infizierten SMS-Link öffnen

- Auf eine bösartige E-Mail mit sensiblen Informationen antworten

Und wie überzeugen Hacker dich, diese Fehler zu machen? Indem sie eine Geschichte erzählen, die du wahrscheinlich glauben wirst.

Hier erscheint das zweite Kernstück der sozialen Manipulation – Manipulation durch Täuschung.

Ein guter Hacker wird immer versuchen, vor dem Versuch, dich zu täuschen, einige Informationen über dich zu sammeln. Sie könnten wissen, dass du Kunde der Bank X bist oder dass du kürzlich Produkt Y gekauft hast.

Sie gewinnen diese Informationen durch Datenlecks, Unternehmens-Datenpannen oder sogar durch einen Phishing-Angriff gegen dich.

Und je mehr Informationen sie über dich haben, desto „stärker“ werden ihre Taktiken der sozialen Manipulation.

Durch diese Taktiken können Hacker dich dazu bringen:

- Malware auf deinem Gerät zu installieren und dich so weiteren Angriffen auszusetzen

- Freiwillig deine Benutzernamen und Passwörter preiszugeben

- Ihnen Geld zu senden

- Ein unwissender Geldkurier für sie zu werden

Aber warum funktioniert soziale Manipulation und warum ist sie so effektiv gegen uns? Lass uns das unten erkunden!

2. Die Rolle von Überzeugung, der Schein der Legitimität und Manipulation

Soziale Manipulation funktioniert durch Überzeugung, den Schein der Legitimität und Manipulation. Hier ist wie:

- Überzeugung

Die erste Aufgabe eines Hackers bei einem Angriff durch soziale Manipulation ist es, dich von ihrer angenommenen Identität zu überzeugen. Sie brauchen, dass du ihnen glaubst und ihnen vertraust, damit du dich sicher fühlst, mit ihnen zu sprechen.

Sie werden Vertrauensbildungs-Taktiken, emotionale Auslöser und verschiedene kognitive Verzerrungen ausnutzen, die bei Menschen so häufig vorkommen.

Hacker erreichen dies, indem sie vorgeben, jemand zu sein, der sie nicht sind, und eine falsche Identität verwenden, um dich zu täuschen.

Das ist die Illusion der Legitimität.

- Die Illusion der Legitimität

Soziale Manipulation funktioniert, weil Hacker die Illusion der Legitimität nutzen, um dich dazu zu bringen, ihnen zu vertrauen. Sie behaupten, von einer legitimen und allgemein anerkannten Einrichtung zu sein, die du kennst und der du vertraust.

Beispielsweise könnten sie behaupten, ein Vertreter der Bank zu sein, bei der du ein Konto hast. Du vertraust der Bank bereits dein Geld an, also wirst du leicht einem Bankvertreter vertrauen, der dich per E-Mail kontaktiert.

Indem sie legitim erscheinen, gewinnen die Hacker dein Vertrauen, was neue Angriffswege eröffnet. Das ist der Moment, in dem sie anfangen, dich zu manipulieren, um einen Fehler zu machen.

- Manipulation

Sobald ein Hacker dich davon überzeugt hat, dass er eine legitime Partei ist, beginnt die letzte Phase eines Angriffs durch soziale Manipulation – die Manipulation.

Nun ist es für den Hacker an der Zeit, das zu bekommen, was er will – dein Geld, private Daten oder Zugang zu deinem Gerät.

Sie erreichen dies, indem sie dich manipulieren, auf einen Phishing-Link zu klicken, einen E-Mail-Anhang herunterzuladen oder auf ihre E-Mail mit sensiblen Informationen zu antworten.

Oder sie könnten dich überzeugen, ihnen Geld durch mehrere E-Mail-Konversationen zu überweisen, bei denen sie dich weiter manipulieren.

Du wirst vielleicht bemerken, dass alle drei Phasen etwas gemeinsam haben. Richtig, das Ziel – du.

Und du bist ein Mensch. Das macht dich von Natur aus anfällig für soziale Manipulation.

Warum? Lass uns das unten sehen!

3. Warum Menschen das schwächste Glied in der Cybersicherheit sind

Der menschliche Faktor ist bei weitem das verletzlichste Element in jeder Organisation, wenn es um Cybersicherheit geht.

Hier ist der Grund dafür:

- Wir sind unberechenbar

Als Menschen handeln wir oft auf Basis von Emotionen und Impulsen, die den harten, kalten Fakten und unserem besseren Urteilsvermögen entgegenstehen.

Außerdem reagiert jeder anders, wenn er mit denselben Informationen oder Situationen konfrontiert wird. Du könntest denken, dass eine E-Mail wahrscheinlich ein Betrug ist, während ich glauben könnte, dass sie legitim ist.

Du könntest weniger überzeugt sein, wenn der Hacker scheinbar persönliche Details über dich kennt, während ich vollkommen überzeugt sein könnte, ihnen zu vertrauen.

Diese Unberechenbarkeit im Handeln und Reagieren ist es, worauf Hacker sich verlassen, um uns durch soziale Manipulation zu manipulieren.

- Wir wollen einander vertrauen

Laut Neurowissenschaften sind Menschen von Natur aus geneigt, einander zu vertrauen. Auch wenn das poetisch klingen mag, ist es ein großer Nachteil, wenn es um Cybersicherheit geht.

Wenn andere uns täuschen wollen, sind wir von Natur aus geneigt, ihnen zu vertrauen. Misstrauen erfordert bewusste Anstrengung, also mehr Arbeit für unser Gehirn.

Es ist einfacher, jemandem zu vertrauen, als ihm zu misstrauen, das will ich sagen. Wenn der Hacker uns bewusste Gründe gibt, ihm zu vertrauen, macht das die Arbeit für unser Gehirn noch einfacher.

- Wir sind überflutet mit Informationen

Im Jahr 2023 ist überall Informationen, auf unserem Handy, auf den Websites, die wir besuchen, in unserer E-Mail und so weiter.

Wir werden täglich mit Unmengen von Informationen überflutet, und es wird schwieriger, Wahrheit von Lüge zu unterscheiden. Für uns könnte eine Betrugs-E-Mail wie ein weiteres Stück Information wie alle anderen erscheinen.

Wenn du in einer Firma arbeitest, wird dieser Aspekt noch relevanter, da auch die interne Kommunikation zu berücksichtigen ist.

E-Mails, Textnachrichten, Slack, Microsoft Teams, Informationen kommen aus jeder Richtung, die uns überwältigen und zu routinemäßigem Verhalten führen.

Es ist einfacher für einen Hacker, dich zu täuschen, indem er sich unter diesem Fluss von Informationen versteckt und deine mangelnde Aufmerksamkeit ausnutzt.

4. Sechs Prinzipien der sozialen Manipulation

Um besser zu erklären, wie soziale Manipulation funktioniert, verwenden wir Dr. Robert Cialdinis Sechs Prinzipien des Einflusses, die perfekt auf die Cybersicherheit zutreffen:

I. Autorität – Wir neigen dazu, Menschen mehr zu vertrauen, die scheinbar mehr wissen als wir oder eine höhere soziale/berufliche Position innehaben

II. Gegenseitigkeit – Wir fühlen eine innere Verpflichtung, auf gleiche Weise zu reagieren, wenn wir ein Geschenk oder ein Zeichen des guten Willens von anderen erhalten

III. Konsistenz – Wir möchten konsistent bleiben und das durchziehen, was wir bereits beschlossen haben. Wenn ein Hacker uns überzeugt, einer kleinen Sache zuzustimmen, sind wir leichter davon zu überzeugen, das nächste Mal etwas Größeres zu tun

IV. Sympathie – Wenn wir jemanden mögen, neigen wir dazu, leichter zuzustimmen, was immer sie von uns verlangen. Impersonation ist die Strategie, die dieses Prinzip in der sozialen Manipulation verwendet

V. Konsens – Wir stimmen eher zu, wenn wir wissen, dass auch andere Menschen dasselbe tun. Wir möchten im Konsens mit allen anderen sein

VI. Knappheit – Je seltener etwas ist, desto mehr Wert legen wir darauf. In unserem Kopf ist es wertvoller, weil nicht jeder es haben kann

Diese Prinzipien lassen sich bei allen Cyber-Betrügereien im Rahmen der sozialen Manipulation nachverfolgen, egal ob es sich um einen E-Mail-Betrug, einen Phishing-Versuch und so weiter handelt.

Psychologie ist das Kernstück der sozialen Manipulation, und genau deshalb ist sie so erfolgreich. Sie nutzen Schlüsselschwachstellen aus, wie wir denken, handeln und auf verschiedene Informationen und Kontexte reagieren.

Die am häufigsten verwendeten Prinzipien sind Autorität und Sympathie, wenn Hacker Personen in Autorität oder Personen, die allgemein in der Gesellschaft beliebt sind, imitieren. Sie stellen Forderungen in ihrem Namen, in der Hoffnung, dass das Opfer zustimmt.

In vielen Fällen fällt das Opfer diesen Betrügereien zum Opfer, einfach weil es von diesen Prinzipien in seinem Unterbewusstsein getäuscht wird.

Aber genug davon. Lass uns über etwas Substanzielleres sprechen und sehen, wie Hacker soziale Manipulation für spezifische Angriffsarten verwenden!

Gängige Techniken und Taktiken

Es ist an der Zeit, uns spezifische Techniken und Taktiken anzusehen, die Kriminelle bei der Durchführung von Cyberangriffen durch soziale Manipulation verwenden.

Die meisten dieser Taktiken hast du wahrscheinlich schon in Aktion gesehen oder davon gehört. Aber du kennst ihre Namen nicht.

Keine Sorge! Lass uns sie jetzt durchgehen.

1. Phishing-Angriffe

Phishing-Angriffe sind zunehmend häufig geworden und basieren fast vollständig auf sozialer Manipulation. Ich habe in einem anderen Artikel darüber gesprochen, warum Phishing-Angriffe so häufig sind. Du kannst ihn hier lesen.

So funktionieren Phishing-Angriffe im Wesentlichen:

- Angenommene Legitimität – Der Hacker gibt vor, jemand zu sein, dem du vertraust und respektierst, wie eine Institution oder ein Unternehmen

- Der Köder – Der Hacker erfindet einen Grund, warum du auf einen Link klicken, einen Anhang herunterladen oder ihm persönliche Daten geben solltest (z.B. Erneuerung deines Abonnements, Änderung deiner Sicherheitseinstellungen usw.)

- Die Lösung – Der Hacker bietet dir einen Link, Anhang oder ein anderes infiziertes Element an, das dein zuvor genanntes Problem lösen kann

- Die Täuschung – Sobald du auf den infizierten Link klickst, wirst du auf eine gefälschte Website umgeleitet, die so gut wie möglich dem Original ähnelt

Mit diesen vier Elementen verwandelt ein Hacker einen Phishing-Angriff von einem einfachen Cyberangriff in eine globale Epidemie, die Millionen von Nutzern betrifft.

Es gibt mehrere Arten von Phishing-Angriffen, einschließlich Voice-Phishing, E-Mail-Phishing, SMS-Phishing, Spear-Phishing, Whale-Phishing und mehr.

Es ist einer der vielfältigsten, effektivsten und gefährlichsten Cyberangriffe, und das ist größtenteils auf den Faktor der sozialen Manipulation zurückzuführen.

2. Pretexting

Ein Pretexting-Angriff impliziert, dass der Angreifer eine gefälschte Identität annimmt, die in deiner Erwartung liegt, mit ihr zu kommunizieren.

Beispielsweise könnten sie sich als Unternehmensmitarbeiter aus einer anderen Abteilung ausgeben und dich nach einigen Dokumenten fragen, weil sie diese für „etwas“ (füge hier einen gerechtfertigten Grund ein) benötigen.

Dieses „Etwas“ könnte tatsächlich ein gültiges Ereignis im Unternehmen sein, wenn der Hacker Zugang zu internen Kommunikationen erhalten hat oder vorherige Kenntnisse besitzt.

Dieser Vorwand reicht oft aus, damit viele Opfer dieses Angriffs werden. Sie hinterfragen die angenommene Identität des Hackers nicht und denken nicht daran, nachzuprüfen.

Die Kommunikation mit dem Hacker war etwas Erwartetes angesichts des vom Hacker verwendeten Vorwands.

3. Baiting

Baiting-Angriffe sind wirklich knifflig, aber zum Glück leicht zu vermeiden. Der Hacker nutzt deine Neugier, um dich dazu zu bringen, eine infizierte Software zu installieren, einen Anhang herunterzuladen oder einen infizierten USB-Stick in dein Gerät einzuführen.

Sie könnten diese USB-Sticks in auffälligen Bereichen hinterlassen, wo sie von Opfern gefunden werden. Diese USB-Sticks könnten offizielle Etiketten haben, um dein Interesse noch mehr zu wecken.

Das funktioniert auch digital. Denke an eine E-Mail, die von einem Geldverdienstprogramm spricht, das konstante Einnahmen jeden Monat garantiert. Ist dein Interesse geweckt?

Ja, darauf setzen die Hacker. Sie bieten zuerst den Köder an, und wenn du anbeißt, beginnen sie mit den Angriffen.

4. Tailgating

Tailgating ist ausschließlich ein physischer Angriff, der soziale Manipulation nutzt, um einen autorisierten Mitarbeiter zu überzeugen, dem Hacker Zugang zu einem eingeschränkten Bereich zu gewähren.

Normalerweise gibt sich der Hacker als jemand anderes aus oder nennt einen gerechtfertigten Grund, warum er Zugang zu dem eingeschränkten Bereich benötigt.

Pretexting wird oft als Teil eines Tailgating-Angriffs verwendet, um den Glauben zu verstärken, dass der Hacker berechtigte Gründe hat, den eingeschränkten Bereich zu betreten.

5. Impersonation

Impersonationsangriffe basieren darauf, dass der Angreifer eine gefälschte Identität annimmt und dich damit täuscht. Die gefälschte Identität ist das Kernstück dieses Angriffs.

Der Hacker könnte vorgeben, ein vertrauter Kontakt, eine Autoritätsperson, ein technischer Experte, ein Bankvertreter oder etwas anderes zu sein, das dich täuschen könnte.

Das Ziel ist es, dein Vertrauen zu gewinnen, indem sie sich an deine Tendenz wenden, bestimmten Figuren oder Personen unbewusst zu vertrauen.

6. Quid Pro Quo

Quid pro quo bedeutet auf Latein „etwas für etwas“, und genau so führt ein Hacker diesen Angriff durch.

Sie geben sich als jemand anderes aus und tun so, als würden sie dir etwas im Austausch für verschiedene Dinge anbieten, wie:

- Deine persönlichen Daten

- Das Ausfüllen einer Umfrage

- Das Herunterladen eines Anhangs und das Lesen für Feedback

Meistens bieten sie dir Geld im Austausch für deinen „Dienst“ an sie an. Sie wirken vertrauenswürdig, weil es sich um eine Transaktion handelt. Du gibst nichts umsonst weg.

Außerdem fühlst du dich irgendwie verpflichtet, ihnen etwas im Gegenzug zu geben, nachdem sie dir versprochen haben, dich zu bezahlen.

Reale Beispiele für Angriffe durch soziale Manipulation

Fallstudie 1: BEC-Angriff auf Google und Facebook

Zwischen 2013 und 2015 gab sich Evaldas Rimasauskas (der Täter) als Quanta Computer, ein taiwanesischer Elektronikhersteller, der mit Google und Facebook zusammenarbeitete, aus.

Er schickte Phishing-E-Mails an Mitarbeiter beider Unternehmen und forderte Zahlungen für Waren und Dienstleistungen.

Beide Unternehmen überwiesen das Geld, und Rimasauskas transferierte es auf verschiedene Bankkonten weltweit.

Bis zu seiner Festnahme hatte er rund 100 Millionen Dollar von Google und Facebook ergaunert. Er schaffte dies, indem er die Unterschriften der Unternehmensleiter auf den Schreiben, Rechnungen und Verträgen, die er an die Banken sandte, fälschte.

Dies war ein klassischer Fall von Identitätsdiebstahl und Geschäfts-E-Mail-Kompromittierung (BEC), der damals für Schlagzeilen sorgte.

Fallstudie 2: CEO-Betrugsangriff auf den österreichischen Flugzeugteilehersteller FACC

FACC, ein österreichischer Flugzeugteilehersteller, erlitt 2016 einen CEO-Betrugsangriff und verlor dabei etwa 47 Millionen Dollar. CEO-Betrug ist dasselbe wie Geschäfts-E-Mail-Kompromittierung, aber in diesem Fall wurde das Unternehmen mit einem Spear-Phishing-Angriff gezielt angegriffen.

Der Hacker gab sich als CEO, Walter Stephan, aus und schickte eine gefälschte E-Mail an die Finanzabteilung, in der er sie aufforderte, 50 Millionen Euro auf ein Konto zu überweisen.

Die Überweisung wurde als Teil der jüngsten Akquisitionsprojekte des Unternehmens gerechtfertigt, sodass die Finanzabteilung nichts Ungewöhnliches daran fand.

Nachdem das Unternehmen den Betrug bemerkte, gelang es, eine Überweisung von 10,9 Millionen Euro zu stoppen, aber es verlor immer noch 39,1 Millionen Euro.

Dies war ein klassischer Fall von sozialer Manipulation, bei dem der Hacker Vorwissen hatte und Manipulationstaktiken anwendete, um die Opfer zur Überweisung des Geldes zu bewegen.

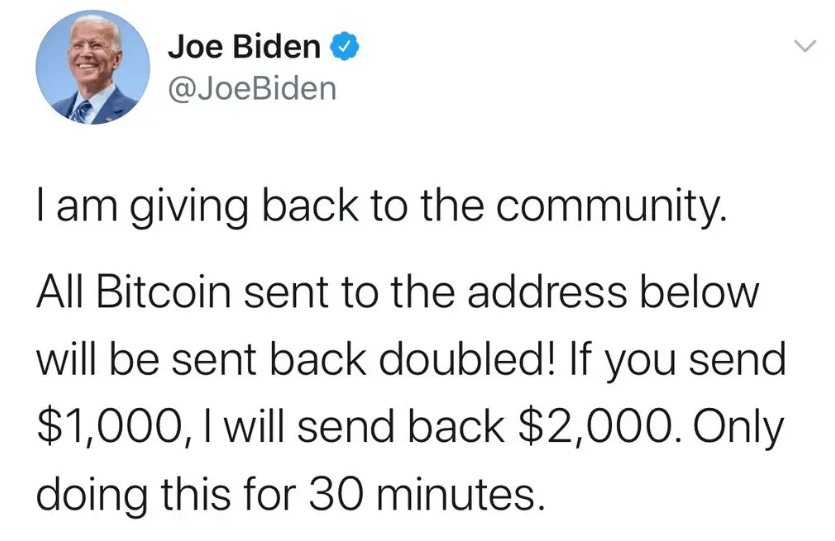

Fallstudie 3: Die Kunst der Beeinflussung im Twitter-Bitcoin-Betrug

Der Twitter-Bitcoin-Betrug ist jetzt einer der berüchtigtsten Cyberangriffe der Geschichte aufgrund seiner ungewöhnlichen Natur.

An einem sonnigen Nachmittag im Jahr 2020 war Twitter überschwemmt von Tweets großer Namen wie Elon Musk, Kanye West, Bill Gates, Joe Biden und Barack Obama, die versprachen, den doppelten Betrag an Bitcoin, den du an ihre Konten gesendet hast, zurückzusenden.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Natürlich war das alles eine großangelegte Betrugsoperation, die von einigen Angreifern inszeniert wurde. Twitter war schließlich gezwungen, einige seiner Dienste, einschließlich der Tweet-Funktion verifizierter Nutzer, für einige Zeit zu deaktivieren.

Die Ursache für diesen dreisten Angriff war ein Angriff durch soziale Manipulation, der sich gegen mehrere Mitarbeiter von Twitter richtete. Die Angreifer erlangten Zugang zu den internen Systemen des Unternehmens und konnten die Konten hochkarätiger Benutzer kapern.

Bis der Betrug aufgedeckt wurde, hatten die Betrüger über 100.000 Dollar in Bitcoin erhalten, die alle für immer in der Blockchain verloren gingen.

Warnsignale und Prävention

Es ist jedoch nicht alles schlecht. Es gibt Möglichkeiten, einen Angriff durch soziale Manipulation zu erkennen, bevor du zum Opfer fällst.

Im Folgenden führe ich dich durch die häufigsten Warnsignale und die besten Praktiken, die du befolgen solltest, um Angriffe durch soziale Manipulation zu vermeiden.

1. Wie man Versuche sozialer Manipulation erkennt

Es gibt keine narrensichere Methode, einen Angriff durch soziale Manipulation zu erkennen, aber wenn du mehrere der folgenden Punkte abhakst, hast du es wahrscheinlich mit einem Betrug zu tun.

Lass uns einige der wichtigsten Warnsignale für Angriffe durch soziale Manipulation durchgehen:

I. Unerwartete Nachrichten

Wenn du diese E-Mail das erste Mal öffnest, frage dich – „Erwarte ich eine E-Mail zu diesem Thema?“. Während einige Phishing-Angriffe erwartete Kommunikationen kapern, folgen die meisten nicht diesem Muster.

Das liegt daran, dass die meisten Hacker nichts über ihre Opfer wissen und keine Informationen über dich gesammelt haben.

Sie versuchen also ihr Glück mit allgemeinen Betrugs-E-Mails. Das könnten sein:

- Bank-E-Mails über Sicherheitsverletzungen

- Das Gewinnen eines Erbes von einer alten Oma, die beschlossen hat, ihr Vermögen dir zu spenden

- Der Gewinner eines ultra-teuren Kurses über Cybersicherheit zu sein (das ist mir passiert)

Selbst wenn das Thema der E-Mail von Interesse für dich ist, hast du sie wirklich erwartet? In den meisten Fällen lautet die Antwort „nein“.

Dann gibt es Situationen, in denen du angeblich eine Lotterie gewonnen hast, an der du nicht einmal teilgenommen hast. Das ist ein klares Betrugszeichen.

Wenn du die E-Mail nicht erwartest, solltest du vorsichtiger sein. Das bedeutet nicht unbedingt, dass es sich um einen Betrug handelt, da viele legitime Kommunikationen unangekündigt kommen, aber du solltest ab diesem Zeitpunkt vorsichtig sein.

II. Unerwartete Anforderung oder Forderung

Fordert der Absender etwas von dir, das nicht erwartet oder natürlich ist? Vielleicht etwas, das du noch nie zuvor getan hast, wie:

- Senden von Informationen, die sie zuvor nie gefordert haben (wenn sie sich als jemand ausgeben, den du kennst)

- Senden von Geld aus einem völlig merkwürdigen Grund

- Ausführen einer ausführbaren Datei auf deinem Gerät, obwohl diese Anforderung aus dem Nichts kommt und der Grund bestenfalls dürftig ist

- Öffnen eines zufälligen Dokuments, von dem du nichts weißt

Wenn die andere Partei dich bittet, etwas zu tun, was du noch nie zuvor getan hast oder was du normalerweise gründlich überlegen würdest, solltest du zweimal nachdenken, bevor du zustimmst.

Bei der Imitation von Personen, die wir kennen, nutzen Hacker die unbewusste Vertrautheit und das Vertrauen, das wir gegenüber der anderen Person haben, um uns zu manipulieren und unvernünftige Anfragen zuzustimmen.

III. Verdächtige Anhänge oder URLs

Die meisten Angriffe durch soziale Manipulation beinhalten einen infizierten Anhang in der E-Mail und versuchen, dich dazu zu bringen, ihn zu öffnen.

Oder sie könnten hyperverlinkte URLs im E-Mail-Text einfügen und dich bitten, darauf zu klicken.

Hier einige Beispiele:

- „Wir haben verdächtige Aktivitäten festgestellt. Klicke HIER, um dein Konto zu besuchen und zu bestätigen, dass du es warst“

- „Du bist der glückliche Gewinner einer RTX 2080-Grafikkarte. Besuche unseren Shop über den folgenden Link, um deinen Preis einzufordern“

- „Wir haben eine Kopie des von dir angeforderten Dokuments beigefügt, also fühle dich frei, es zu öffnen, wann immer du möchtest“

Jeder dieser Links und/oder Anhänge könnte infiziert sein, also musst du extrem vorsichtig sein, was du in der E-Mail anklickst oder öffnest.

IV. Gefälschte Hyperlinks und Websites

Eine sehr effektive Methode, um einen Betrugs-Hyperlink in einer E-Mail zu erkennen, besteht darin, mit der Maus darüber zu schweben und die Adresse zu lesen.

Stimmt die Adresse mit dem Text des Hyperlinks und dem Text vor dem Klicken überein? Wenn sie anders aussieht, hast du es mit einem gefälschten Hyperlink zu tun.

Sie haben den Text legitim aussehen lassen, aber nicht die Mühe gemacht, die tatsächliche Website-Adresse zu ändern, in der Hoffnung, dass du sie nicht überprüfst.

Dann gibt es Situationen, in denen die Adresse zu 99 % identisch mit dem Original aussieht. Das sind komplexe Angriffe durch soziale Manipulation, die schwerer zu erkennen sind.

Erinnere dich an eines – die Hacker können die URL-Adresse oder den Domainnamen einer legitimen Website nicht zu 100 % kopieren. Sie müssen etwas ändern. Zum Beispiel:

- „https://www.paypalhome/us/home“ statt „https://www.paypal.com/us/home“. Das Hinzufügen von Elementen wie „home“ in der URL-Adresse ist eine Methode der Hacker, legitime Websites zu fälschen

- „https://www.gov.florida“ statt „https://www.usa.gov/states/florida“. Der Link sieht deutlich anders aus, aber du kennst vielleicht nicht das Aussehen des legitimen Links

Manchmal wird der Domainname absichtlich falsch geschrieben, in der Hoffnung, dass du es nicht bemerkst. Besonders wenn es sich um eine Website handelt, die du in der Vergangenheit oft besucht hast.

Bis jetzt überprüfst du entweder die URL nicht oder ignorierst Fehler, ohne sie zu bemerken.

V. Ein Angebot, das zu gut ist, um wahr zu sein

Bietet dir die E-Mail etwas an, das zu gut klingt, um wahr zu sein? Glaub mir, ich habe genug über Cyberangriffe recherchiert, um zu wissen, dass es kein legitimes Angebot gibt, das zu gut ist, um wahr zu sein.

Das sind alles getarnte Betrügereien. Niemand wird dir ein paar Millionen Dollar spenden, einer zufälligen Person, die nichts dafür getan hat, es zu verdienen.

Selbst wenn dir Geld im Austausch für deine Informationen oder Ähnliches versprochen wird, falle nicht darauf herein. So etwas gibt es nicht (in den meisten Fällen).

Andere Betrügereien durch soziale Manipulation versprechen, dir eine bestimmte Geldsumme zu senden, aber du musst die Transaktionskosten tragen, die im Vergleich zu der Summe, die du erhalten würdest, unbedeutend sind.

Aber du wirst nichts erhalten, weil es ein Betrug ist. Du zahlst einfach die Transaktionskosten und das war’s. Die Hacker haben dich um etwas Geld erpresst im Austausch für ein falsches Versprechen.

VI. Die Dringlichkeit der E-Mail

Wenn der Betreff der E-Mail sehr dringend zu sein scheint und Druck auf dich ausübt, schnell zu handeln, denke zweimal nach, bevor du auf einen Link klickst oder einen Anhang öffnest.

Hacker setzen auf psychologischen Druck, um dich zu manipulieren, schnell zu handeln, ohne nochmal zu überprüfen. Entweder aus Angst, Gier oder FOMO – soziale Manipulation funktioniert auf viele wunderbare Arten.

So könnten diese E-Mails aussehen:

- „Verpasse nicht diese Chance, 30.000 Dollar in der jährlichen Florida-Lotterie zu gewinnen. Du wurdest automatisch zur Teilnahme ausgewählt! Dieses Angebot läuft in EINER STUNDE ab!!“

- „WARNUNG! Wir haben verdächtige Aktivitäten in deinem Konto festgestellt. Bitte klicke hier, um dein Passwort zu ändern und dein Konto sofort zu sichern!“

- „Wir bedauern, dir mitteilen zu müssen, dass dein Konto kürzlich Teil eines Datenlecks war. Wenn du nicht möchtest, dass deine Gelder gefährdet sind, klicke bitte auf diesen Link, um dein Konto zu sichern“

Versuche, deine Emotionen nicht überhandnehmen zu lassen. Bleibe ruhig und nimm dir einen Moment Zeit, um die E-Mail zu analysieren. Meistens gibt es irgendeinen Rechtschreibfehler oder ein anderes Warnsignal.

VII. Schlechte Rechtschreibung

Schlechte Rechtschreibung ist oft das Erste, was du bei einem Angriff durch soziale Manipulation siehst. Englisch ist oft nicht die Muttersprache der Hacker, daher haben sie Schwierigkeiten, es korrekt zu verwenden.

Sie machen also Grammatikfehler, Rechtschreibfehler oder sprechen auf eine unprofessionelle Art und Weise, die für ein professionelles Unternehmen ungewöhnlich ist.

Du wirst leicht Fehler wie diese erkennen:

- „Clic“ statt „Click“

- „Acount“ statt „Account“

- Inkonsistente Formatierung von Sätzen und Phrasen

- Schlechter Satzbau

Seriöse Unternehmen haben immer Korrekturleser, die ihre E-Mails vor dem Versand überprüfen. Denk an das letzte Mal, dass du einen solchen Fehler in einer legitimen E-Mail gesehen hast.

Sie sind so ungewöhnlich, dass sie fast nicht existieren. Unternehmen wissen, dass solche Fehler unprofessionell und schlampig wirken, und das ist das Letzte, was sie ihren Kunden vermitteln wollen.

VIII. Generische Begrüßung und leerer Signaturbereich

Überprüfe die Einleitung der E-Mail. Ist sie generisch oder spezifisch? Ein legitimes Unternehmen, das einen guten Grund hat, dich zu kontaktieren, sollte zumindest deinen Namen kennen. Und sie sollten ihn im Begrüßungsteil verwenden.

Wenn alles, was du siehst, eine generische „Sehr geehrte/r Herr/Frau“ oder „Gruß, geschätzter Kunde“ ist, dann ist es sehr wahrscheinlich, dass du es mit einem Phishing-Betrug zu tun hast. Hacker kennen in der Regel die Namen oder andere persönliche Informationen ihrer Opfer nicht. Das ist es, was sie von dir bekommen wollen.

Stattdessen erstellen sie generisch aussehende E-Mails und senden sie en masse an alle E-Mail-Adressen, die sie gestohlen haben, in der Hoffnung, dass etwas hängen bleibt.

Du solltest auch den Signaturbereich am Ende der E-Mail überprüfen. Geben sie Kontaktinformationen wie eine Telefonnummer oder eine Kundenbetreuungs-E-Mail-Adresse an?

Wenn dort nichts steht, gibt es umso mehr Grund, das Schlimmste zu vermuten.

Die meisten Betrügereien durch soziale Manipulation sind leicht zu erkennen, wenn du alle Punkte auf dieser Liste abhakst. Einige sind jedoch außergewöhnlich gut gemacht und viel schwerer zu vermeiden.

Es ist jedoch nicht unmöglich. Betone Cybersicherheitsschulungen und beste Sicherheitspraktiken, um deine allgemeine Sicherheit zu verbessern!

2. Schulung von Mitarbeitern zu Versuchen sozialer Manipulation

Angriffe durch soziale Manipulation können für ein Unternehmen mit einem Ruf, den es zu verteidigen gilt, verheerend sein. Dem Opfer eines Datenlecks zu werden, kann das Vertrauen deiner Kunden verlieren lassen und deine finanzielle Situation gefährden.

Glücklicherweise gibt es ein wichtiges Verteidigungselement gegen Angriffe durch soziale Manipulation, das du kontrollieren kannst – deine Mitarbeiter.

Oft sind die Mitarbeiter deine letzte Verteidigungslinie gegen diese trickreichen Angriffe. Sie sind auch das schwächste Glied in deinem Sicherheitssystem.

Wenn ein Mitarbeiter eine infizierte Software auf dem Firmengerät installiert, die sich dann im gesamten Firmennetzwerk verbreitet, hast du große Probleme.

Deshalb ist es unerlässlich, deine Mitarbeiter in Cybersicherheit und insbesondere in sozialer Manipulation zu schulen.

Hier sind einige Tipps zur Schulung deiner Mitarbeiter in sozialer Manipulation:

I. Grundverständnis von sozialer Manipulation

Zuerst solltest du deinen Mitarbeitern die Prinzipien der sozialen Manipulation beibringen. Was es ist, wie es in der realen Welt aussieht, usw.

Verwende reale Beispiele tatsächlicher Angriffe durch soziale Manipulation, um zu veranschaulichen, wie die Datenbrüche soziale Manipulation für eine erfolgreiche Infiltration der Unternehmenssysteme genutzt haben.

Beton die Idee, dass soziale Manipulation auf Manipulation, Täuschung und der Illusion der Legitimität beruht, um Opfer ahnungslos zu fangen.

II. Gängige Taktiken der sozialen Manipulation

Unterrichte deine Mitarbeiter über die häufigsten Cyberangriffsarten, die soziale Manipulation nutzen.

Wir haben bereits darüber gesprochen, aber hier ist die Liste, zur Sicherheit:

- Phishing-E-Mails

- Pretexting

- Baiting

- Tailgating

- Impersonation

- Quid pro Quo

Bewusstsein ist hier das A und O. Deine Mitarbeiter sollten lernen, worauf sie achten müssen. Indem sie wissen, wie Angriffe durch soziale Manipulation aussehen, werden sie wissen, wie sie sie vermeiden können.

III. Ruhe bewahren und Warnsignale erkennen

Es ist wichtig, die Idee zu vermitteln, dass Mitarbeiter, egal wie dringend eine Kommunikation klingen mag, ruhig bleiben und keine überstürzten Entscheidungen treffen sollten.

Selbst wenn eine E-Mail vom CEO kommt, in der um eine dringende Geldüberweisung gebeten wird, sollte die Finanzabteilung zuerst die Echtheit der E-Mail überprüfen.

Handelt es sich um einen Phishing-Betrug, wird es wahrscheinlich Warnsignale geben. Rechtschreibfehler, Grammatikfehler, eine ungewöhnliche Anfrage, alles, was merkwürdig und fehl am Platz erscheint – Mitarbeiter sollten es nicht ignorieren.

Und selbst wenn es keine Warnsignale gibt, sollten sie dennoch die andere Partei über die üblichen Kontaktdaten (nicht die in der E-Mail angegebenen) zur Bestätigung kontaktieren.

IV. Verdächtige Aktivitäten melden

Mache deinen Mitarbeitern klar, dass sie alles melden sollten, was ungewöhnlich oder verdächtig erscheint.

Es spielt keine Rolle, ob es sich um eine Werbeanzeige für eine Glatzenbehandlung oder eine unerwartete SMS auf dem Diensthandy handelt, alles sollte sofort gemeldet werden.

Diese Ereignisse könnten Betrugsversuche von Hackern sein, die es geschafft haben, an die Kontaktdaten des Unternehmens zu gelangen.

Oder sie könnten aufdecken, dass das Diensthandy eines Mitarbeiters gehackt wurde und Unternehmensdaten gefährdet sind.

Auch wenn deine Mitarbeiter den Nutzen nicht sehen, jede kleinere verdächtige Aktivität den Vorgesetzten zu melden, betone deren Wichtigkeit.

Dein Sicherheitsbeauftragter könnte aus einem scheinbar geringfügigen gemeldeten Vorfall mehr Informationen gewinnen, als der Mitarbeiter, der ihn gemeldet hat.

V. Strenge Cybersicherheitsrichtlinien durchsetzen

Unabhängig von den Cybersicherheitsrichtlinien, die du durchsetzt, stelle sicher, dass alle deine Mitarbeiter mit ihnen vertraut sind und sich jederzeit daran halten.

Es könnte notwendig sein, regelmäßige Bewertungen durchzuführen, um sicherzustellen, dass alle Mitarbeiter die Richtlinien befolgen, aber das ist ein Preis, den du gerne zahlen solltest.

Andernfalls könnten die Folgen eines durch einen unwissenden Mitarbeiter verursachten Cyberangriffs viel teurer werden.

Die Sensibilisierung der Mitarbeiter und die Einhaltung der Cybersicherheitsrichtlinien bilden das Fundament der Cybersicherheit einer Organisation.

VI. Die Konsequenzen eines Cyberangriffs klar vermitteln

Zu guter Letzt solltest du die Konsequenzen eines durch mangelndes Bewusstsein der Mitarbeiter verursachten Angriffs durch soziale Manipulation äußerst deutlich machen.

Sowohl die Organisation als auch der betroffene Mitarbeiter haben viel zu verlieren, wenn es zu einem Cyberangriff kommt.

Das sollte deine Mitarbeiter motivieren, jederzeit wachsam zu bleiben. Schließlich, wenn die Konsequenzen sich auf sie erstrecken, gibt es umso mehr Grund zur Vorsicht.

Sie werden genauso motiviert sein wie du, einen Angriff durch soziale Manipulation zu verhindern, wenn sie keine Degradierung oder Schlimmeres riskieren wollen.

Aber was kannst du noch tun, um Angriffe durch soziale Manipulation effektiv zu stoppen?

Schauen wir unten nach!

3. Beste Praktiken in der Cybersicherheit

Glücklicherweise gibt es konkrete Tipps, die du umsetzen kannst, um Angriffe durch soziale Manipulation zu vermeiden oder zu verhindern.

Bevor wir jedoch dazu kommen, sollte ich erneut betonen, dass Aufklärung der beste Schutz gegen Angriffe durch soziale Manipulation ist.

Das bedeutet, zu wissen:

- Was soziale Manipulation ist und wie sie funktioniert

- Wie verschiedene Angriffe durch soziale Manipulation arbeiten

- Wie man einen Angriff durch soziale Manipulation anhand der gefundenen Warnsignale erkennt

Genug mit den allgemeinen Informationen. Lass mich dir konkrete bewährte Praktiken geben, um dich oder dein Unternehmen vor Angriffen durch soziale Manipulation zu schützen:

I. Stelle die Spam-Filter auf Hoch

Alle E-Mail-Anbieter verfügen über Spam-Filter, und sie sind aus gutem Grund da. Nutze sie. Stelle sie auf „Hoch“, um die große Mehrheit der Phishing-E-Mails herauszufiltern.

Eine Warnung: Dies könnte jedoch einige legitime E-Mails in deinen Spam-Ordner legen, also solltest du das überprüfen.

Darüber hinaus werden Spam-Filter nicht alle Angriffe durch soziale Manipulation stoppen. Einige werden die Filter einfach umgehen und in dein Postfach gelangen.

Und wenn du weißt, dass deine Spam-Filter auf Maximum eingestellt sind, könntest du anfangen zu denken, dass alles, was dein Postfach erreicht, sicher ist.

Ist es nicht.

Lass dich nicht von den Spam-Filtern in falscher Sicherheit wiegen, denn sie sind nicht narrensicher. Wenn sie es wären, wäre die Cybersicherheit viel einfacher und die Cyberkriminalität viel weniger gefährlich.

II. Geben Sie niemals persönliche Informationen per E-Mail weiter, es sei denn, Sie sind zu 100% sicher

Ich kann mit Sicherheit sagen, dass kein seriöses Unternehmen Sie jemals um persönliche oder sensitive Informationen per E-Mail bitten wird, es sei denn, es handelt sich wirklich um allgemeine Informationen zur Bestätigung.

Die Faustregel lautet: Jedes Mal, wenn eine E-Mail Sie nach persönlichen Informationen fragt, geben Sie diese nicht weiter, bis Sie zweifelsfrei festgestellt haben, dass die andere Partei einen legitimen Grund hat, danach zu fragen, und dass es sich um ein seriöses Unternehmen handelt.

Oftmals kommen Hacker mit ziemlich überzeugenden Begründungen dafür, warum sie Ihre Informationen benötigen. Lassen Sie sich jedoch nicht täuschen.

Sie mögen überzeugend klingen, aber das sollte nicht ausreichen, um Ihre Verdachtsmomente zu zerstreuen. Sie benötigen eine unumstößliche Bestätigung, dass sie wirklich sind, wer sie vorgeben zu sein.

So können Sie diese Bestätigung erhalten:

- Suchen Sie online nach dem Unternehmen und suchen Sie nach deren Kontaktinformationen. Nehmen Sie dann Kontakt mit ihnen über die offiziellen Informationen auf und fragen Sie sie nach der erhaltenen E-Mail

- Vergleichen Sie ihre offiziellen Kontaktdaten mit denen, die in der E-Mail bereitgestellt wurden, oder mit der Absender-E-Mail-Adresse

Es ist nicht machbar, dies für jede einzelne erhaltene E-Mail zu tun, aber das müssen Sie auch nicht. Tun Sie dies nur für E-Mails, die Sie nach persönlichen oder sensiblen Informationen fragen.

Ich garantiere Ihnen, es wird nicht viele legitime E-Mails geben, die das tun.

III. Implementieren Sie die Mehr-Faktor-Authentifizierung

Die Mehr-Faktor-Authentifizierung ist das A und O der robusten Cybersicherheit. Sie stellt sicher, dass Mitarbeiter mit privilegiertem Zugang selbst dann keine sichere Schwachstelle sind, wenn sie Opfer eines Phishing-Angriffs werden.

Biometrie und OTP sind Einsteiger-Level-MFA, aber sie sind nicht gerade narrensicher oder robust. Sie sind eher gute zusätzliche Sicherheitsmechanismen, um unbefugten Zugriff zu verhindern.

Selbst wenn ein Hacker Zugangsdaten für einen Mitarbeiter durch soziale Manipulation erhält, wird er ohne Zugriff auf das Gerät des Mitarbeiters nicht auf Unternehmensressourcen zugreifen können.

Jedoch sind sowohl Biometrie als auch OTP-Codes anfällig für Phishing-Angriffe durch soziale Manipulation. Böswillige Akteure können diese recht einfach abfangen.

Wenn Sie ein luftdichtes MFA-System implementieren möchten, empfehle ich einen physischen Sicherheitsschlüssel wie YubiKey oder eine seiner Alternativen. Sie sind der Goldstandard für die Zwei-Faktor-Authentifizierung.

Ich werde bald eine Anleitung zu physischen Sicherheitsschlüsseln veröffentlichen, also bleiben Sie dran bei PrivacyAffairs für weitere Informationen dazu!

IV. Implementieren Sie das Prinzip des geringsten Privilegs

Das Prinzip des geringsten Privilegs gehört zum Sicherheitsmodell des Zero Trust und verhindert Privilege Creep, während sichergestellt wird, dass Mitarbeiter nicht auf Ressourcen zugreifen können, auf die sie keinen Zugriff haben sollten.

Es minimiert im Wesentlichen die Auswirkungen eines potenziellen Datenlecks, das durch mangelndes Bewusstsein eines Mitarbeiters verursacht wird.

Selbst wenn ein Angriff durch soziale Manipulation erfolgreich ist, wird der Mitarbeiter nicht das gesamte Unternehmen gefährden, da seine Privilegien durch das Prinzip des geringsten Privilegs begrenzt sind.

Ich habe erklärt, wie man das Prinzip des geringsten Privilegs in einem anderen Leitfaden umsetzt, also schauen Sie unbedingt dort vorbei, um weitere Details zu erfahren!

Die Idee besteht darin, jedem Mitarbeiter nur die geringsten Privilegien zu gewähren, die er benötigt, um seine Aufgaben zu erledigen.

Sie sollten dies unternehmensweit durchsetzen und regelmäßige Bewertungen durchführen, um sicherzustellen, dass es keine Abweichungen von diesem Prinzip gibt.

Diese Bewertungen sind entscheidend, um Privilege Creep zu verhindern, bei dem Mitarbeitern vorübergehend höhere Privilegien gewährt werden, die nicht widerrufen werden.

V. Überprüfen Sie alle Endgeräte

Obwohl die Mehr-Faktor-Authentifizierung und das Prinzip des geringsten Privilegs ein guter Anfang sind, um sich vor Angriffen durch soziale Manipulation zu schützen, reichen sie nicht aus.

Um unbefugten Zugriff von fremden Geräten zu vermeiden, sollten Sie eine erforderliche Validierung für alle Endgeräte einführen, die mit dem Unternehmensnetzwerk verbunden sind.

Es sollten keine vorab validierten Geräte Zugriff auf das Netzwerk haben, auch wenn sie über die richtigen Zugangsdaten verfügen.

Wenn ein fremdes Gerät versucht, sich mit dem Netzwerk zu verbinden, sollte sein Zugang ausgesetzt werden, bis es validiert ist.

Auf diese Weise haben Sie eine weitere Sicherheitsmaßnahme in Kraft, falls alles andere fehlschlägt. Dies ist besonders wichtig, wenn BYOD-Richtlinien in Kraft sind.

Sie sollten davon ausgehen, dass jeder Mitarbeiter irgendwann Opfer eines Angriffs durch soziale Manipulation werden könnte und wird. Die Erwartung des Schlimmsten wird Ihnen helfen, sich besser auf einen Cyberangriff vorzubereiten.

Die Validierung aller Endgeräte hilft Ihnen auch dabei, festzustellen, welches Gerät für ein Datenleck verantwortlich war, wenn ein Angreifer ein Mitarbeitergerät für den Angriff übernommen hat.

Wenn Sie diese 5 bewährten Cybersicherheitspraktiken befolgen, sollten Sie den Großteil der Angriffe durch soziale Manipulation in den Griff bekommen!

VI. Schließen Sie eine Cyber-Versicherung ab

Ich habe bereits einen umfassenden Leitfaden zur Cyber-Versicherung verfasst, den Sie für weitere Details lesen können.

Zusammengefasst sind hier die wichtigsten Vorteile der Cyber-Versicherung:

- Schutz vor Cyber-Risiken durch rechtzeitige Hilfe bei der Bewältigung von Cyberangriffen

- Netzweite Sicherheitsabdeckung gegen alle Arten von Cyberbedrohungen, einschließlich Cyberterrorismus

- Deckung für finanzielle Schäden aufgrund von Cyberangriffen, einschließlich Untersuchungsgebühren, rechtlichen Verpflichtungen, Kreditüberwachungsdiensten und mehr

- Entschädigung für Geschäftsunterbrechung oder Umsatzverlust im Falle eines Cyberangriffs

- Rechtliche Unterstützung in der Folge eines Cyberangriffs, Zahlung von Rechtsbeistand und etwaigen Klagen, die aufgrund von Verletzungen der Privatsphäre oder Datenlecks entstehen

- Gewährleistung der finanziellen Stabilität eines Unternehmens auch im Falle schwerwiegender Cyberangriffe

- Verbesserung des Rufes eines Unternehmens, indem die Hingabe zum Schutz von Kundendaten hervorgehoben wird

Die meisten Cyber-Versicherungen decken Angriffe durch soziale Manipulation ab, aber es gibt einige Dinge, die sie nicht abdecken. Eine davon ist menschliches Versagen. Wenn der Angriff aufgrund Ihrer Mitarbeiter erfolgt, ist die Versicherung hinfällig.

Aber es gibt immer noch viele Anwendungsfälle für eine Cyber-Versicherung. Und Sie müssen bestimmte Details mit Ihrem Versicherer klären, um herauszufinden, was sie abdecken und was nicht.

Die Zukunft der sozialen Manipulation

Wir nähern uns dem Ende dieses Leitfadens, aber nicht, bevor ich Ihnen eine prospektive Analyse der sozialen Manipulation für die kommenden Jahre gebe.

Bereits jetzt sehen wir mehrere aufkommende Trends und Taktiken, die von Hackern verwendet werden und die Art und Weise, wie wir die Cybersicherheit betrachten, verändern könnten.

Im Folgenden werde ich einige davon durchgehen und ihr zukünftiges Potenzial diskutieren!

1. Aufkommende Trends und Taktiken

In den letzten Jahren hat es viele Veränderungen in der sozialen Manipulation gegeben. Hier sind die wesentlichen Trends, die ich identifizieren konnte:

I. Business Email Compromise-Angriffe werden teurer

Business Email Compromise-Angriffe (BEC) gehören zu den häufigsten Arten von sozialen Manipulationsangriffen.

Sie gehören auch zu den schädlichsten, laut dem FBI. Es ist leicht zu verstehen, warum das so ist. Sie handeln ausschließlich mit Finanzdiebstahl.

Digital Guardian berichtete, dass BEC-Angriffe Unternehmen im zweiten Quartal 2020 im Durchschnitt etwa 80.000 US-Dollar kosteten, im Vergleich zu 54.000 US-Dollar im ersten Quartal.

Im Mai 2023 zielten die zweithäufigsten BEC-Betrugsmaschen auf Gehaltsinformationen ab, wobei die häufigsten Lockvogel-Maschen betrafen.

Außerdem zeigt eine Statista-Tabelle die Verteilung der BEC-Angriffe weltweit von Januar bis April 2023:

| Art des BEC-Angriffs | Prozentsatz der Angriffe |

| Lockvogel | 62,35% |

| Gehalt | 14,87% |

| Rechnung | 8,29% |

| Geschenkkarte | 4,87% |

| Unternehmensinformationen | 4,4% |

| Andere | 5,22% |

Lockvogel-Angriffe beinhalten das Ködern des Ziels auf eine gefälschte Login-Seite oder das Verleiten zu Überweisungen über Zoom-Meetings.

Sie geben sich als CEO des Unternehmens oder ein anderes hochrangiges Mitglied des Unternehmens aus, verwenden deren Profilbild und starten einen Zoom-Anruf. Sie schieben technische Probleme auf das Fehlen von Video und bitten das Opfer, dringende Überweisungen vorzunehmen.

Es ist offensichtlich, dass BEC-Betrugsmaschen für Unternehmen auf der ganzen Welt immer schädlicher werden. Dies erfordert mehr Aufmerksamkeit von allen Marktteilnehmern und Organisationen.

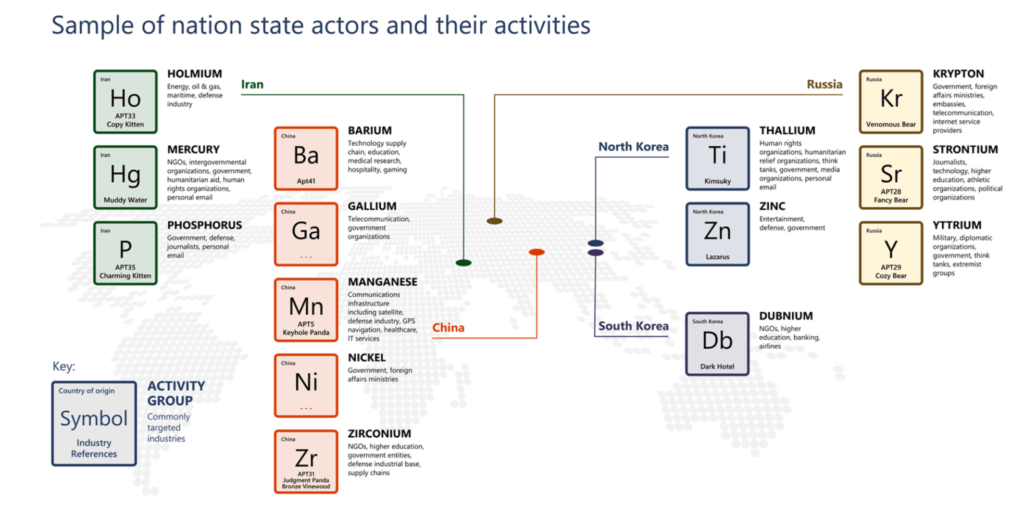

II. Zunahme staatlich geförderter sozialer Manipulationsangriffe

Staatlich geförderte Angriffe (SSA) sind Cyberangriffe, die offiziell mit einem Nationalstaat in Verbindung gebracht werden. Sie treten aus drei Gründen auf:

- Informationen über das Opfer sammeln

- Ausnutzen von Schwachstellen in der Infrastruktur

- Ausnutzen von Menschen und Systemen zum finanziellen Gewinn

Bereits im Jahr 2020, während der COVID-19-Pandemie, wurden mehrere nationale Kampagnen zur [Stehldung von COVID-Forschungsdaten](https://www.csoonline.com/article/569567/how-to-protect-high-value-research-data-from-apts.html) identifiziert.

Im gleichen Jahr veröffentlichte Microsoft seinen jährlichen „Digital Defense Report“, der Daten von über 1,2 Milliarden PCs, Servern und Geräten verwendet. Insgesamt rund 1,8 Petabyte (1,8 Millionen GB) an Daten.

Sie stellten fest, dass staatliche Angreifer ihre Aufmerksamkeit von Angriffen auf Basis von Malware auf sozialen Manipulationsangriffe wie BEC, Phishing und Credential Stuffing verlagerten.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Das sagte Tom Burt, Vizepräsident für Kundensicherheit und Vertrauen bei Microsoft, dazu:

„In den vergangenen Jahren konzentrierten sich Cyberkriminelle auf Malware-Angriffe. In jüngerer Zeit haben sie ihren Fokus auf Phishing-Angriffe (~70%) verlagert, um ihre Ziele, die Erlangung von Zugangsdaten von Personen, direkter zu erreichen. Um Menschen dazu zu bringen, ihre Zugangsdaten preiszugeben, senden Angreifer oft E-Mails, die Top-Marken imitieren.“

Dies ist eine weitere Sorge für Organisationen auf der ganzen Welt, aber es ist großartig, dass wir diese Daten haben, um das Bewusstsein dafür zu schärfen!

III. Ausdehnung des Marktes für Phishing-as-a-Service

Das Phänomen Cyberkriminalität als Service (einschließlich Phishing-as-a-Service) hat sich in den letzten Jahren über unsere wildesten Erwartungen hinaus entwickelt.

Cyberkriminelle können Phishing-Toolkits bereits für 50 US-Dollar erhalten, so die Sicherheitsfirma Cyren.

Ihr Forschungslabor hat 5.334 eindeutige Phishing-Kits identifiziert, die online bereitgestellt wurden (Stand 2019), und diese Zahl hat sich seitdem wahrscheinlich unverhältnismäßig erhöht.

Der Reiz von Phishing-as-a-Service liegt auf der Hand: geringere technische Anforderungen für Angreifer. Die Möglichkeit, ein einsatzbereites Cyberangriffs-Kit zu bezahlen, hat die Cybersicherheitslandschaft für immer verändert.

Im Jahr 2021 berichtete ZDNet über ein brandneues Phishing-Tool namens LogoKit, das einen Phishing-Angriff „in Echtzeit an die gezielten Opfer anpassen“ konnte. Es würde die Logos und den Text auf der Seite nahtlos je nach Website ändern, auf die das Opfer zugreifen möchte.

Laut ZDNet war LogoKit zum Zeitpunkt ihres Artikels auf mehr als 300 Domains und über 700 Websites installiert.

Hier ist, wie LogoKit in Kürze funktioniert:

- Es sendet Benutzern einen Phishing-Link zu einer gefälschten Authentifizierungsseite, die die Authentifizierungsseite der beabsichtigten Website nachahmt

- Sobald die Benutzer auf den infizierten Link zugreifen, erhält LogoKit automatisch das Logo des beabsichtigten Unternehmens von einem Drittanbieterdienst wie der Favicon-Datenbank von Google

- Es positioniert das Logo nahtlos oben auf der Anmeldeseite

- Es vervollständigt automatisch die E-Mail-Adresse des Benutzers im E-Mail-Feld und erweckt den Eindruck, dass der Benutzer sich zuvor auf der Website angemeldet hat

- Sobald das Opfer sein Passwort eingibt, sendet LogoKit eine AJAX-Anfrage, sendet die E-Mail-Adresse und das Passwort des Opfers an eine externe Quelle und leitet sie zur legitimen Unternehmenswebsite weiter

Dieser gesamte Prozess verläuft reibungslos, ohne fortgesetzte Eingabe des Hackers. Darüber hinaus ist das Kit sehr modular und anpassbar, sodass es auf einer Vielzahl von Websites funktioniert.

Es verlässt sich auch nicht auf pixelgenaue Vorlagen, um eine Authentifizierungsseite einer Website nachzuahmen, sondern verwendet eingebettete JavaScript-Funktionen, die einfacher zu verwenden sind.

Sind Sie jetzt paranoid? Ja, ich auch.

Und denken Sie daran, das war im Jahr 2021. Denken Sie darüber nach, was Hacker mit künstlicher Intelligenz und maschinellem Lernen erreichen könnten…

IV. SIM-Karten-Tausch

SIM-Karten-Tausch, auch als SIM-Karten-Übernahme oder SIM-Karten-Betrug bekannt, ist ein zunehmender Cyberangriff, der ausschließlich auf soziale Manipulation setzt.

Der Angreifer wird den Mobilfunkanbieter des Opfers überzeugen, die Telefonnummer des Opfers auf eine andere SIM-Karte zu übertragen (die sich im Besitz des Hackers befindet).

Dann, wenn das Opfer 2FA verwendet, um auf Konten zuzugreifen, die mit dieser Telefonnummer verknüpft sind, erhält der Hacker die Codes und kann auf die Konten des Opfers zugreifen.

Dies ermöglicht es dem Hacker, auf Folgendes zuzugreifen:

- Bankkonten

- E-Mails

- Textnachrichten

- Profile in sozialen Medien

Das FBI berichtete 2021, dass [Hacker allein durch SIM-Karten-Tauschbetrug 68 Millionen US-Dollar](https://abcnews.go.com/Politics/sim-swap-scams-netted-68-million-2021-fbi/story?id=82900169) verdienten.

Im Vergleich dazu erlitten Opfer von 2018 bis 2020 finanzielle Verluste in Höhe von rund 12 Millionen US-Dollar. Dies bedeutete fast eine 7-fache Steigerung der finanziellen Schäden von 2018 bis 2020 auf 2021.

Aber wenn wir die 12 Millionen US-Dollar pro Jahr durchschnittlich nehmen, ergeben sich 4 Millionen US-Dollar Schaden durch SIM-Karten-Tausch pro Jahr in den Jahren 2018, 2019 und 2020.

2021 betrug der Gesamtschaden durch SIM-Karten-Tausch 68 Millionen US-Dollar, was einer Steigerung von 9,5 Prozent pro Jahr entspricht. Und das war 2021. Wir sind fast im Jahr 2024, und diese Zahlen sollten mit der KI-Revolution erheblich gestiegen sein.

Es ist offensichtlich, dass SIM-Karten-Tauschfälle im Laufe der Jahre immer schädlicher, häufiger und finanziell verheerender werden.

Ich werde wahrscheinlich in Zukunft einen Leitfaden zu SIM-Karten-Tauschangriffsmustern und Präventionsmethoden verfassen, also bleiben Sie dran!

2. KI und Automatisierung in der sozialen Manipulation & anderen Cyberangriffen

Der jüngste technologische Boom in der künstlichen Intelligenz und im maschinellen Lernen eröffnet völlig neue Angriffsmöglichkeiten für Cyberterroristen.

Eine solche Angriffsmethode, die sich in den letzten Jahren stetig weiterentwickelt hat, ist das Deepfaking. Obwohl es oft für Unterhaltungszwecke verwendet wird, kann man sein offensichtliches Manipulationspotenzial nicht ignorieren.

Eine Studie des University College London aus dem Jahr 2020 bezeichnet Deepfakes als „ernsthafteste Bedrohung durch KI-Kriminalität“. Die Studie wurde vom Dawes Centre for Future Crime am UCL veröffentlicht.

Die Autoren betonten, dass Deepfakes, neben anderen manipulativen Inhalten, zu weit verbreitetem Misstrauen gegenüber Video- und Audio-Materialien online führen würden.

Professor Lewis Griffin von UCL sagte: „Mit zunehmenden Fähigkeiten von auf KI basierenden Technologien hat auch ihr Potenzial für kriminelle Ausnutzung zugenommen. Um sich angemessen auf mögliche KI-Bedrohungen vorzubereiten, müssen wir identifizieren, welche Bedrohungen dies sein könnten und wie sie sich auf unser Leben auswirken könnten.“

Sie betonten auch die Idee, dass KI-Verbrechen sehr wiederholbar und vermarktbar sind. Kriminelle Techniken könnten kopiert und als Dienstleistung verkauft werden.

Erinnert Sie das an etwas? In der Tat, das Phänomen der Cyberkriminalität als Service, das seit einiger Zeit im Aufwind ist.

Hier sind noch ein paar KI-bezogene Cybersicherheitsrisiken:

I. Optimierung von Cyberangriffen

Generative KI wie ChatGPT ist wirklich eine Kraft, mit der man rechnen muss, selbst in ihrer Premium-Form. Ihre Forschungsfähigkeiten sind nahezu unübertroffen.

Aber wussten Sie, dass sie geknackt werden kann? Das bedeutet, die von den Entwicklern auferlegten Beschränkungen zur Kontrolle der Antworten der KI auf Anfragen zu umgehen.

Beispielsweise wird die reguläre ChatGPT keine voreingenommenen oder rassistischen Antworten liefern und auch keine Informationen bereitstellen, wenn sie bösartige Absichten wahrnimmt.

Sie wird Ihnen keine Ratschläge geben, wie Sie ein Verbrechen begehen oder eine Bombe bauen können. Aber die geknackte Version von ChatGPT? Der Himmel ist die Grenze. Oder… der Abgrund.

Ein geknackter LLM wie ChatGPT kann Ihnen sachliche Anweisungen geben, wie Sie Ihre Malware verbessern oder Ihre Angriffstechniken optimieren können.

Es kann Ihnen neue Techniken zur sozialen Manipulation beibringen, die Sie bei Ihren Opfern anwenden können.

Generative KI ist gut darin, eine Sache zu tun: die Recherche für Sie zu erledigen und Ihnen die Informationen in verdaulicher Form in einem Bruchteil der Zeit zu liefern, die Sie dafür bräuchten.

II. Automatisierte Malware

Generative KI wie ChatGPT ist auch gut im Programmieren, wie sie derzeit ist. Sie kann nicht nur Computercode schreiben, sondern ihn auch auf Fehler überprüfen und Ihre Ideen in Code umsetzen.

Und wovon bestehen die meisten Cyberangriffe? Richtig, von Computercode. Normalerweise verfügt ChatGPT über Schutzmaßnahmen, um daran gehindert zu werden, aufgefordert zu werden, bösartigen Code für einen Cyberangriff zu erstellen.

Durch geschicktes Knacken werden diese Schutzmaßnahmen jedoch irrelevant gemacht, und das wahre Potenzial von ChatGPT wird offensichtlich.

Erst in diesem Jahr erstellte ein Sicherheitsforscher von Facepoint mit ChatGPT eine nicht erkennbare und äußerst ausgeklügelte Daten stehlende Malware.

Er sagte ChatGPT, was er brauchte, und dann nutzte er die KI, um die Malware Zeile für Zeile zu erstellen. Es war nur er, ein Computer und ChatGPT.

So funktioniert die Malware:

- Die Malware nimmt die Form einer Bildschirmschoner-App an, die sich automatisch auf Windows-Geräten startet

- Sobald sie das Gerät erreicht, beginnt sie, nach Daten zum Stehlen zu suchen

- Sie teilt die Daten in kleinere Teile auf und versteckt sie in Bildern auf dem Gerät

- Sie lädt diese Bilder in einen Google Drive-Ordner hoch, um nicht erkannt zu werden

Das ist alles. Der Forscher konnte die Malware besonders stark gegen Entdeckung machen, indem er einfache Anweisungen verwendete.

Er behauptete auch, dass er kein fortgeschrittenes Programmierwissen hat und dennoch schaffte er es, ein Malware-Programm auf dem Niveau von staatlicher Malware zu erstellen.

Stellen Sie sich vor, was ein voll ausgebildeter Hacker tun könnte…

III. Physische Cyberangriffe

Künstliche Intelligenz hat sich immer mehr in unser Leben eingeschlichen – autonome Fahrzeuge, KI-gesteuerte medizinische Systeme, KI-gesteuerte Bau- und Fertigungswerkzeuge usw.

Obwohl dies zweifellos technologische Fortschritte sind, die unser Leben erleichtern sollen, stellen sie auch ein erhebliches Cybersicherheitsrisiko dar.

Stellen Sie sich vor, Ihr autonomes Auto wurde von einem Angreifer infiltriert, der das Betriebssystem des Autos kapert.

In diesem Moment kann der Hacker effektiv alle Systeme des Autos steuern, auch wenn Sie darin sitzen. Er kann das Auto fahren, durch seine Kameras sehen, sein GPS-System verwenden, andere damit verbundene Geräte infiltrieren (wie Ihr Telefon) und vieles mehr.

Das ist keineswegs theoretisch, es wurde bereits 2015 durchgeführt. Forscher konnten in einen Jeep Cherokee hacken, auf sein Radio, Klimasteuerung und sogar das Getriebe zugreifen und den Zugriff des Fahrers auf die Beschleunigung abschneiden.

Sie sehen, mit dem Fortschreiten der Technologie kommen sowohl gute als auch schlechte Anwendungen. Das bedeutet nicht, dass wir als Gesellschaft aufhören sollten, Fortschritte zu machen, aber wir sollten uns der böswilligen Anwendungsszenarien der von uns verwendeten Technologie viel bewusster werden.

Bewusstsein durch Bildung wird zum zentralen Punkt dieser Diskussion. Wir als Gesellschaft sollten unser Cybersicherheitsbewusstsein erhöhen, um nicht Opfer von Cyberangriffen zu werden.

Um zusammenzufassen...

Ich werde es nicht beschönigen – die Dinge sehen nicht gut für uns aus. Die Fälle von Social Engineering haben sich in den letzten Jahren rapide vermehrt.

Darüber hinaus verschärfen mehrere Faktoren die Lage in Bezug auf die Cybersicherheit:

- Die natürliche Schwäche der Menschen gegenüber Social Engineering-Taktiken und Manipulation

- Das Aufkommen des Phänomens „Cybercrime-as-a-Service“, das Cyberangriffe, insbesondere den Markt für „Phishing-as-a-Service“, der besorgniserregend gewachsen ist, banalisiert

- Die Popularisierung der „Arbeiten-von-zu-Hause“-Kultur, die Unternehmen aufgrund eines Mangels an effizienter Cybersicherheitskontrolle über die Geräte der Mitarbeiter anfälliger für Cyberangriffe macht

- Der jüngste Anstieg der Fähigkeiten in den Bereichen Künstliche Intelligenz und maschinelles Lernen, die eine Vielzahl neuer Cyberangriffsmethoden und -taktiken ermöglichen

- Die Zunahme staatlich gesponserter Social Engineering-Angriffe, die dazu führt, dass immer mehr prominente Opfer Millionen von Dollar verlieren

Aber ich möchte auf einer positiven Note enden.

Die Hoffnung ist definitiv noch nicht verloren. Künstliche Intelligenz und maschinelles Lernen revolutionieren auch gerade die Cybersicherheitsbranche im Moment.

Durch die Verwendung von KI-Fähigkeiten zur Mustererkennung und ihrem Potenzial zur Vorhersage werden Cybersicherheits-Tools in der Lage sein, Bedrohungen schneller, genauer und konsistenter zu bewerten und zu identifizieren.

Behavioral Biometrics ist eine völlig neue Branche, die eine revolutionäre 2FA-Methode zum Schutz von Benutzern verspricht.

Die Zero Trust-Architektur entwickelt sich ebenfalls rasant weiter, gewinnt in Unternehmen an Popularität und integriert zunehmend anspruchsvollere Sicherheitsmodelle.

Quantencomputing, obwohl es sich noch in seiner frühen Entwicklungsphase befindet, verspricht, das Gebiet der Cybersicherheit radikal zu revolutionieren, dank seiner massiv überlegenen Datenverarbeitungsfähigkeiten.

Aber bis diese Technologien greifbar werden, können wir bereits jetzt etwas tun, um uns besser zu schützen – wir müssen uns der Risiken bewusst werden.

Bildung ist das beste Werkzeug, das wir haben, um in Bezug auf unsere Online-Sicherheit auf dem Laufenden zu bleiben!

Quellen

Statista – Anteil der weltweiten Organisationen, die im Februar 2023 einen Verlust sensibler Informationen erlitten haben, nach Land

Statista – Prozentsatz der CISOs, die 2023 weltweit der Meinung sind, dass menschliches Versagen die größte Cyber-Schwachstelle ihrer Organisationen ist, nach Land

Kaspersky – Was ist Social Engineering?

Malwarebytes – Geldwäscher, Wenn es zu gut aussieht, um wahr zu sein…

Trava Security – Du bist das schwächste Glied! (In der Cybersicherheit)

Harvard Business Review – Die Neurowissenschaft des Vertrauens

Intuition – Die Auswirkungen der 6 Prinzipien der Beeinflussung auf die Cybersicherheit

Tripwire – Jenseits der Firewall: Wie Social Engineers Psychologie nutzen, um die organisationale Cybersicherheit zu gefährden

Privacy Affairs – Warum ist Phishing so verbreitet und wie schützt man sich davor?

CNBC – Facebook und Google waren Opfer eines 100-Millionen-Dollar-Phishing-Betrugs: Fortune

Trend Micro – Österreichisches Luftfahrtunternehmen verliert über 42 Millionen Euro durch BEC-Betrug

NY Times – Eine dreiste Online-Attacke richtet sich gegen VIP-Twitter-Nutzer in einem Bitcoin-Betrug

Phish Grid – Die Bedeutung von Schulungen zur sozialen Manipulation für Mitarbeiter – 2023

Fortinet – Spam-Filterung

Threat Intelligence – Ist MFA noch so sicher wie früher?

Checkpoint – Was ist Endpunktsicherheit?

Privacy Affairs – Cybersicherheit intensiv: Was ist das Prinzip des geringsten Privilegs?

Privacy Affairs – Cybersicherheit intensiv: Was ist BYOD & 9 Sicherheitsrisiken

Privacy Affairs – Was ist Cyber-Versicherung und wie wirkt sie sich auf Cyberkriminalität aus?

FBI – Betrug mit Geschäfts-E-Mails

Digital Guardian – 6 Phishing-Techniken, die Phishing-as-a-Service-Betriebe antreiben

ZDNet – Neues Cybercrime-Tool kann Phishing-Seiten in Echtzeit erstellen

ABC News – „SIM Swap“-Betrügereien brachten 2021 68 Millionen Dollar ein: FBI

Science Daily – „Deepfakes“ als schwerste KI-Verbrechensbedrohung eingestuft

Malwarebytes – KI in der Cybersicherheit: Risiken der KI

Malwarebytes – Das Jailbreaking von ChatGPT und anderen Sprachmodellen, solange es noch möglich ist

CBS News – Diese Jobs werden wahrscheinlich von Chatbots wie ChatGPT ersetzt

Fox News – AI-erstellte Malware sorgt für Aufsehen in der Welt der Cybersicherheit

Wired – Hacker töten einen Jeep auf der Autobahn – mit mir drin

EC-Council University – Immer einen Schritt voraus: Die neuesten Technologien in der Cybersicherheit