Dein ultimativer Leitfaden zum Tor-Browser 2024

In diesem Leitfaden werden wir über den Tor-Browser sprechen, wie er funktioniert, wie man ihn benutzt und wie man seine Sicherheit und Privatsphäre gewährleistet.

Der Tor-Browser ist ein Programm, das anonymes Surfen im Internet ermöglicht und Zugriff auf alle Webdienste bietet. Kein Akteur – sei es Regierungsorganisationen, Strafverfolgungsbehörden oder große Konzerne – ist in der Lage, deine Online-Aktivitäten zu überwachen oder deinen Standort zu verfolgen, vorausgesetzt, du hältst dich an spezifische Sicherheitsrichtlinien.

Im Folgenden werden wir diese Themen behandeln:

- Was TOR ist und wie es funktioniert

- Wie man Tor auf jedem Gerät und Betriebssystem installiert

- Tipps zur Sicherstellung deiner Sicherheit bei der Nutzung von Tor

- Die Legalität von Tor

Verwende das Navigationsmenü rechts (Desktop) oder unterhalb des Bildes (Mobilgerät), um schnell zu Abschnitten zu springen, die dich interessieren.

Tor-Browser – Die Grundlagen

Wer benutzt Tor und warum?

Es gibt mehrere Hauptkategorien von Tor-Browser-Nutzern:

- Nutzer, die das Internet privat nutzen möchten, ohne dass Internetanbieter (ISPs), Werbetreibende und Unternehmen ihre Daten sammeln. Diese Gruppe stellt die Mehrheit der Nutzer dar.

- Nutzer, die versuchen, Spionage und Zensur zu vermeiden. Dies sind Probleme, mit denen Journalisten und Menschenrechtsaktivisten in Regionen der Welt mit repressiven Regimen oft konfrontiert sind.

- Militärpersonal. Bestimmte US-Militärorganisationen, einschließlich der US-Marine, nutzen Tor.

Kriminelle, die das Dark Web infiltrieren – um Informationen auszutauschen, Dienstleistungen zu verkaufen oder illegale Marktplätze zu betreiben – könnten theoretisch eine weitere Nutzerkategorie bilden.

Obwohl Tor in den meisten Fällen legal ist – außer in China, wo es verboten ist, und in Venezuela, Iran, Saudi-Arabien, Russland, Türkei und Ägypten, wo es eingeschränkt ist – kann es für illegale Aktivitäten verwendet werden. (Wir vertrauen darauf, dass du kein Verbrecher bist, also sollte das keine Rolle spielen!)

Wie funktioniert der Tor-Browser?

Tor, kurz für „The Onion Router“, basiert auf einer Technik namens Onion Routing.

Dadurch kann Tor den Internetverkehr über ein riesiges globales Overlay-Netzwerk lenken und so den Standort seiner Nutzer und andere Informationen über ihre Aktivitäten – im Dark Web oder im Surface Web – verbergen.

Dank der Onion-Routing-Technik ist es für Dritte wesentlich schwieriger, die Aktivitäten einzelner Nutzer zurückzuverfolgen.

Jetzt gehen wir ins Detail. Bei der Kommunikation im Tor-Browser wird auf jeder Ebene der Anwendungsschicht eine Verschlüsselung verwendet (ähnlich wie bei den Schichten einer Zwiebel).

Tor wendet mehrfach Verschlüsselung auf verschiedene Nutzerdaten an und sendet sie über einen Strom von aufeinanderfolgenden, zufällig ausgewählten Tor-Relais.

Jedes Relais entschlüsselt eine Schicht der Verschlüsselung, um das nächste Relais im Schaltkreis aufzudecken und die verbleibenden verschlüsselten Daten an dieses weiterzugeben.

Das letzte Relais entschlüsselt dann die innerste Schicht der Verschlüsselung und sendet die ursprünglichen Daten an ihr Ziel, während die IP-Adresse der Quelle verborgen bleibt.

Da jede Netzwerküberwachung stark von Informationen über die Quelle und das Ziel der Daten abhängt, macht diese Technik es viel schwieriger, Netzwerkaktivitäten auf die Quelle zurückzuführen.

Wie sicher ist der Tor-Browser?

In Bezug auf Privatsphäre bietet Tor die beste Anonymität. Das bedeutet nicht zwangsläufig, dass der Tor-Browser perfekt ist, aber er bietet eine zusätzliche Sicherheitsschicht für das alltägliche Surfen.

In puncto Sicherheit ist Tor perfekt für normales Web-Browsing. Allerdings ist es nicht 100% sicher, insbesondere wenn man es benutzt, um illegale Marktplätze oder Message Boards im Dark Web zu besuchen.

Um das Risiko zu minimieren, werden wir später einige Empfehlungen geben. Aber ein grundlegender Tipp, den wir jetzt teilen möchten, ist, dass es eine gute Idee wäre, beim Surfen mit dem Tor-Browser ein VPN zu verwenden.

Schau dir unseren Leitfaden zur Auswahl der besten VPNs für Empfehlungen an.

Wie viel kostet der Tor-Browser?

Nichts. Der Tor-Browser wird von der Organisation The Tor Project als Open-Source-Projekt verwaltet, daher ist er kostenlos. (Wenn du großzügig sein möchtest, kannst du aber auch eine Spende machen.)

Erste Schritte mit dem Tor-Browser

Wie installiert man den Tor-Browser?

Das ist einfach! Gehe zunächst auf die Website des Tor-Projekts und klicke oben rechts auf die Schaltfläche „Tor Browser herunterladen“.

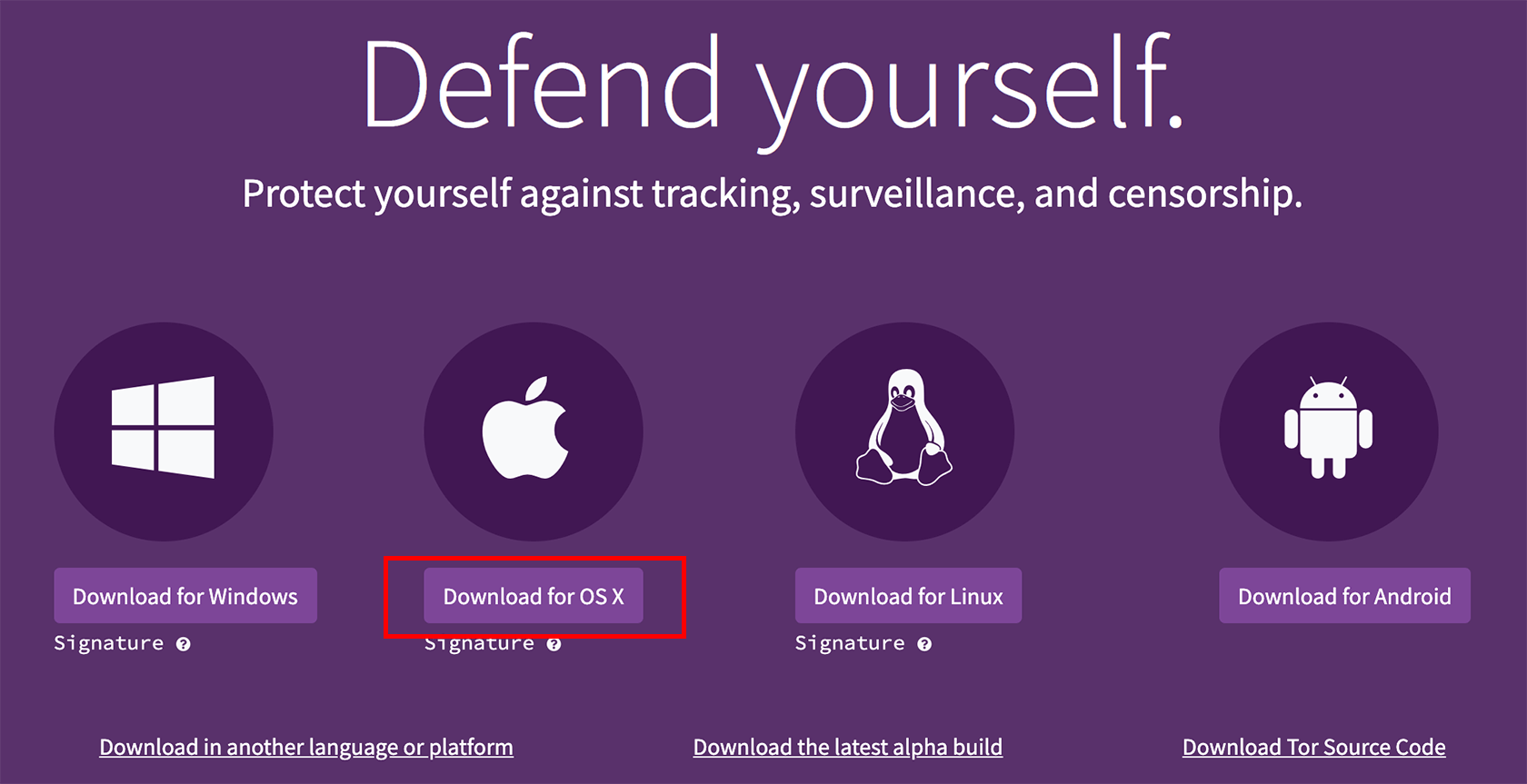

Wähle dann auf der Download-Seite eines der verfügbaren Betriebssysteme (Windows, Linux, Mac, Android) aus. Hier findest du eine detaillierte, schrittweise Anleitung für jedes einzelne:

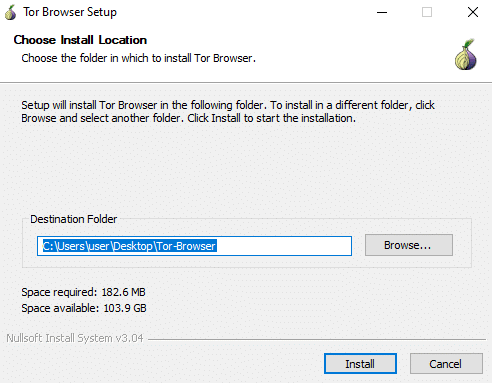

Windows

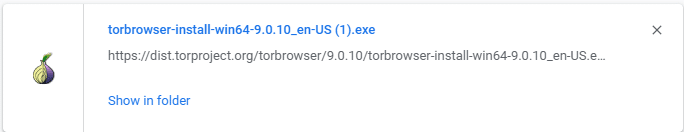

Klicke auf die Schaltfläche „Download für Windows“.

Starte die .exe-Datei nach dem Herunterladen durch Doppelklicken.

Wähle deine Sprache und klicke auf OK.

Befolge die Installationsaufforderungen.

Klicke auf „Fertig stellen“, wenn die Installation abgeschlossen ist. Fertig!

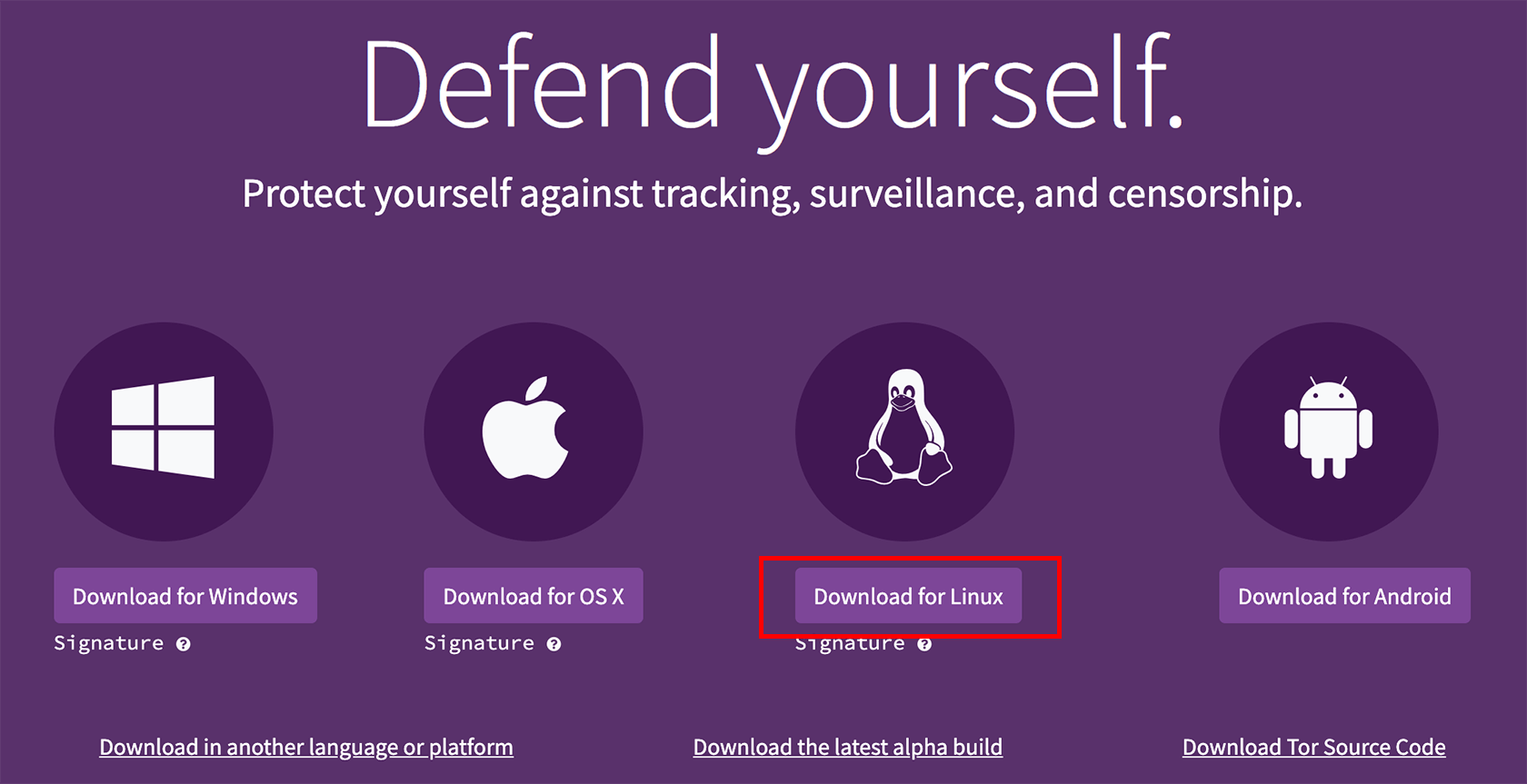

Linux

Klicke auf die Schaltfläche „Download für Linux“.

Warte, bis die Setup-Datei heruntergeladen ist. Nach dem Download gehe zum Verzeichnis, in dem sie gespeichert wurde. Klicke mit der rechten Maustaste auf die heruntergeladene Datei und wähle „Hier entpacken“.

Nachdem die Tor-Browser-Setup-Dateien extrahiert wurden, doppelklicke auf das Tor-Browser-Setup.

Herzlichen Glückwunsch! Der Tor-Browser ist installiert, und du bist bereit.

Mac

Klicke auf die Schaltfläche „Download für OS X“.

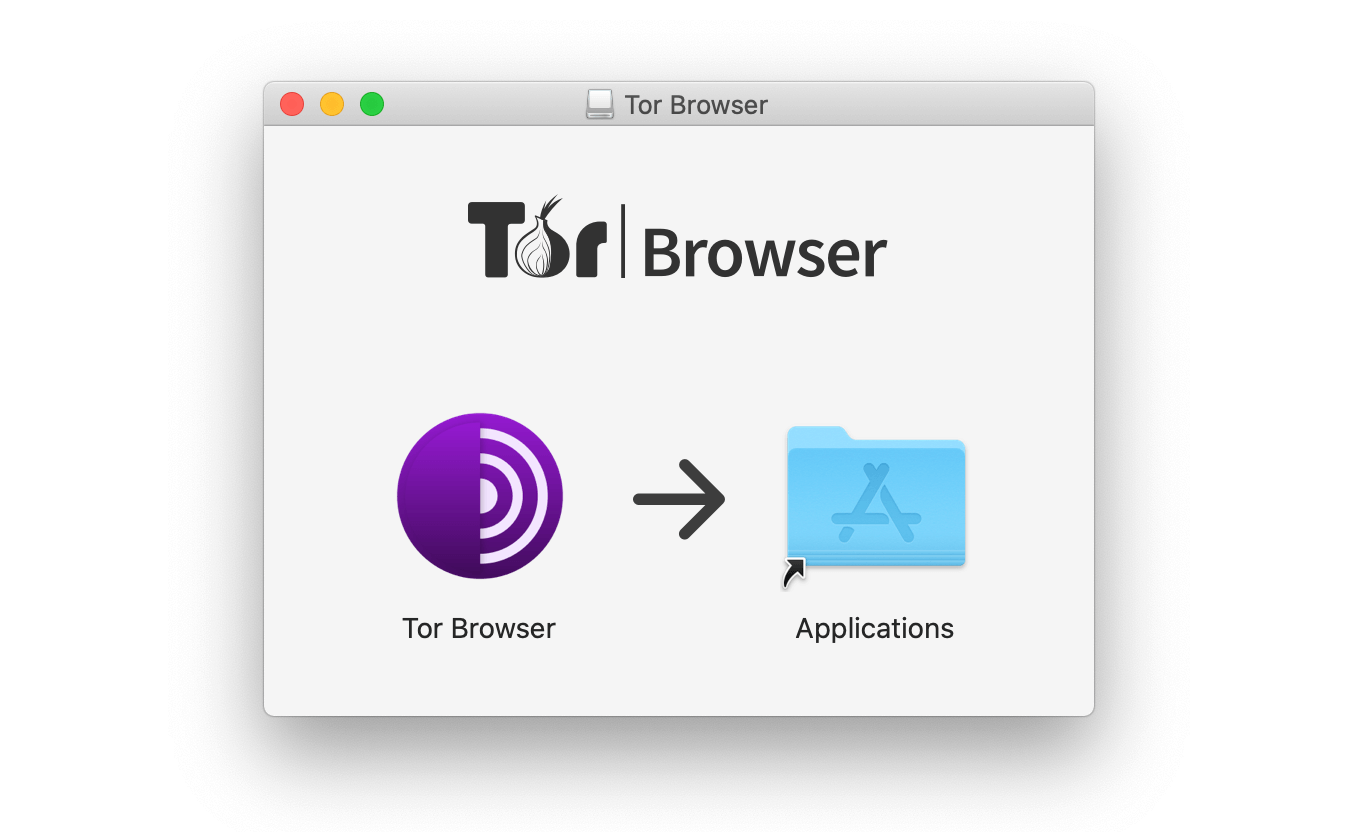

Nachdem der Download abgeschlossen ist, öffne den Downloads-Ordner und doppelklicke auf die heruntergeladene Datei (TorBrowser-7.0.2-osx64_en-US.dmg).

Nachdem die Installation abgeschlossen ist, öffnet sich ein neues Fenster und fordert dich auf, den Tor-Browser in den Anwendungsordner zu ziehen.

Fertig! Der Tor-Browser ist jetzt auf deinem Mac installiert.

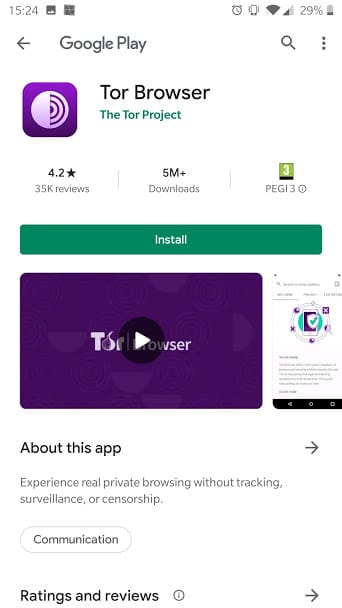

Android

Klicke auf die Schaltfläche „Download für Android“.

Klicke dann auf „Zu Google Play gehen“ und tippe auf „Installieren“.

Nachdem die Installation abgeschlossen ist, tippe auf „Öffnen“, um die Tor-Browser-Anwendung zu starten. Tippe anschließend auf „Verbinden“, um die Verbindung zum Tor-Netzwerk herzustellen.

Et voilà! Der Tor-Browser ist jetzt auf deinem Android-Gerät installiert.

Wie man den Tor-Browser benutzt

Der Tor-Browser ist ziemlich einfach zu bedienen. Es ist viel einfacher, den Tor-Browser zu benutzen, als zu erklären, wie man das macht!

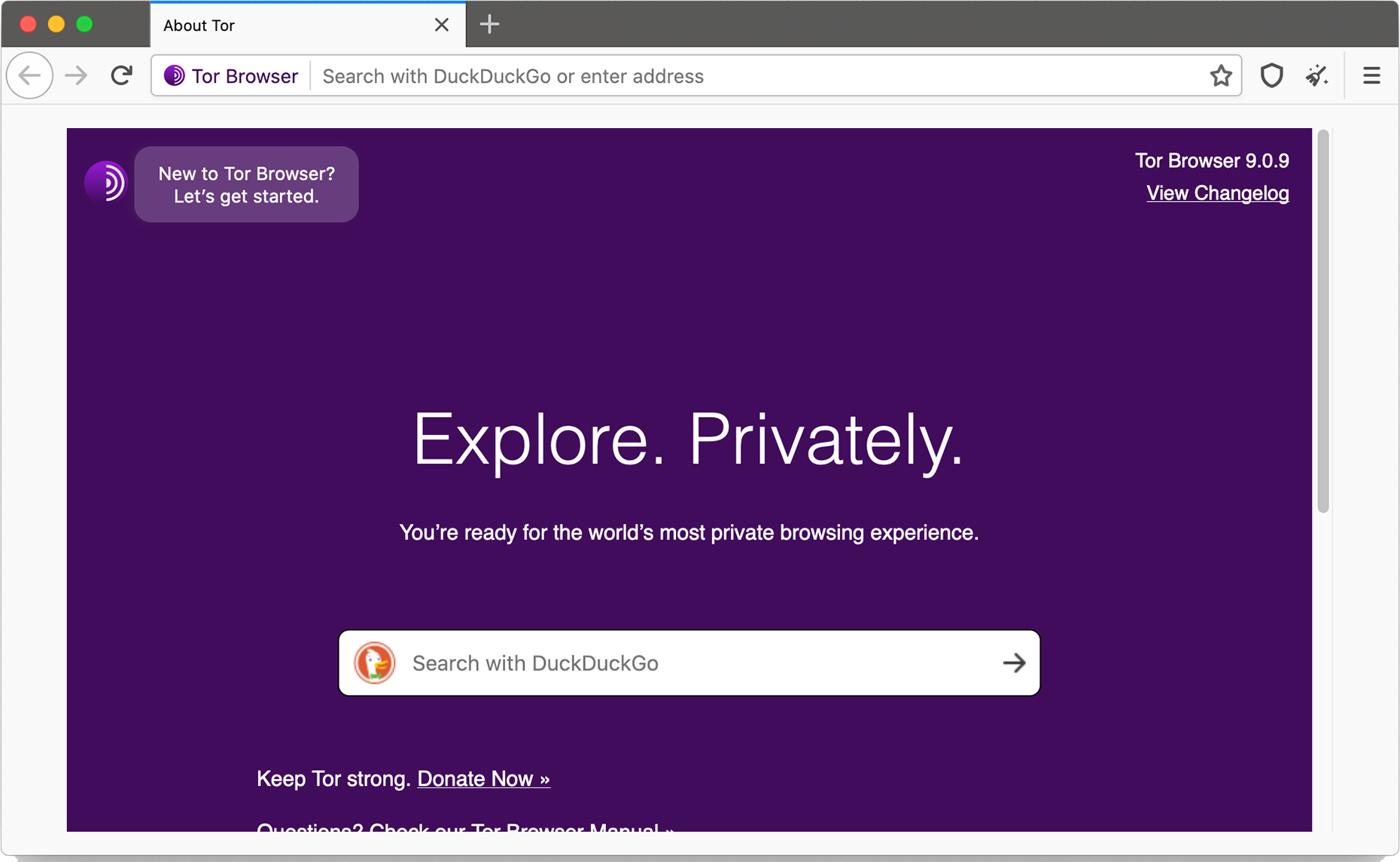

Aber versuchen wir es trotzdem. Starte zuerst den Tor-Browser, indem du auf die Verknüpfung „Tor-Browser starten“ auf deinem Desktop klickst.

Das Konfigurationsfenster des Tor-Browsers wird angezeigt. Klicke auf „Verbinden“.

Die Startseite des Tor-Browsers öffnet sich in einem neuen Fenster. Jetzt kannst du den Tor-Browser verwenden.

Wo soll man anfangen?

Wenn du nicht weißt, wo du anfangen sollst, ist das völlig verständlich. Da Websites im Dark Web nicht indiziert werden sollen und da sie keine richtigen URLs haben, wirst du wahrscheinlich zunächst Links zum Tor-Netzwerk (manchmal auch „Onionland“ genannt) benötigen.

Hier sind einige Artikel mit Links zu legalen Dark Web-Websites, die dir den Einstieg erleichtern:

- 10 Tor-Websites für das Dark-Web-Erlebnis

- 11 interessanteste (legale) Deep-Web-Seiten

- Die Top 80+ Websites im Tor-Netzwerk

- Die Top 9 .onion-Websites aus den Tiefen des Dark Web

Wie man den Tor-Browser deinstalliert

Das Deinstallieren des Tor-Browsers ist ebenfalls recht einfach. Für Windows entferne den Tor-Browser-Ordner. Für Linux lösche das Tor-Browser-Verzeichnis von deinem Computer.

Das vollständige Deinstallieren des Tor-Browsers von einem Mac ist etwas aufwendiger. Du kannst den Tor-Browser manuell deinstallieren, indem du den entsprechenden Ordner findest und ihn in den Papierkorb ziehst. Die Dienstdateien von Tor bleiben jedoch auf deinem Mac und müssen mit etwas Aufwand gelöscht werden.

Die bessere Option für Mac-Benutzer wäre daher, ein Drittanbieter-Deinstallationstool für Mac zu verwenden. Zum Beispiel können Mac App Cleaner & Uninstaller, AppCleaner oder CleanMyMac 3 die Arbeit erledigen.

Tipps zur Sicherheit beim Verwenden des Tor-Browsers

Obwohl der Tor-Browser deinem Web-Browsing eine zusätzliche Schutzschicht hinzufügt, ist er nicht 100% sicher. Hier sind einige grundlegende Empfehlungen, um sicher, geschützt, privat und legal beim Verwenden des Tor-Browsers zu bleiben.

Behalte deine persönlichen Informationen für dich

Um deine Identität privat zu halten, vermeide die Verwendung deiner echten E-Mail-Adresse, sozialer Netzwerke und alles, was deine Daten erfordert.

Der Tor-Browser ermöglicht es dir, anonym zu bleiben, aber wenn du deine persönlichen Informationen auf Websites preisgibst, könnte der Browser leicht nutzlos werden.

Wenn du das Dark Web nutzt und verhindern möchtest, dass deine Tor-Aktivitäten zurückverfolgt werden, erstelle eine virtuelle Identität, die nichts mit deiner realen Identität zu tun hat.

Erwäge die Verwendung von Linux anstelle von Windows

Viele Experten raten von der Verwendung von Windows für Tor-Browsing ab, da es die höchste Anzahl von Schwachstellen und Fehlern aufweist. Diese können ausgenutzt werden, um deinem System schädlichen Code zu injizieren oder deine Vertraulichkeit zu gefährden.

Du wärst sicherer, wenn du den Tor-Browser unter Linux ausführen könntest.

Bleibe auf dem neuesten Stand

Das Aktualisieren deines Tor-Browser-Clients, Tor-gesicherter Anwendungen und anderer Systeme schützt dich vor den neuesten erkannten Schwachstellen.

Deaktiviere JavaScript, Java und Flash

Die Verwendung von aktivem Inhalt im Tor-Browser ist immer riskant. Du solltest JavaScript, Java und Flash-Komponenten wie Adobe Flash, QuickTime, ActiveX-Steuerelemente und VBScripts deaktivieren.

Die Verwendung dieser im Tor-Browser kann deine Daten preisgeben, da aktive Inhaltsanwendungen normalerweise mit den Berechtigungen deines Benutzerkontos ausgeführt werden. Dies ermöglicht es Websites, dich auf eine Weise zu verfolgen, vor der der Tor-Browser dich nicht schützen kann.

JavaScript, eine leistungsstarke Programmiersprache für die Webentwicklung, kann verwendet werden, um das Benutzertracking durch Websites trotz konfigurierter Proxy-Einstellungen zu ermöglichen. Gleiches gilt für Java- und Adobe Flash-Komponenten, die auf virtuellen Maschinen laufen.

Verwende kein P2P-Protokoll und keine Torrents

BitTorrent-Clients verschlüsseln normalerweise deine IP-Adresse nicht, die mit Torrent-Trackern und Peers geteilt werden könnte. So kann das Peer-to-Peer-Filesharing im Tor-Browser schnell deine Identität preisgeben.

Details zur Privatsphäre und Sicherheit des Tor-Browsers

Es ist fair zu sagen, dass der Tor-Browser in den meisten Fällen deinen Inhalt privat hält und deine Identität schützt. Denke jedoch daran, dass 100% Anonymität und Privatsphäre nicht garantiert sind.

Trotzdem bietet der Tor-Browser eine zuverlässige zusätzliche Schutzschicht, um deine Privatsphäre und Anonymität zu schützen.

Wie kann der Tor-Browser zurückverfolgt werden?

Wie bereits erwähnt, verwendet der Tor-Browser das „Zwiebelrouting“, um deinen Internetverkehr zu schützen und deine Identität und deinen Standort zu verbergen. Allerdings hat es mehrere Schwachstellen und ist nicht 100% sicher.

Eine dieser Schwachstellen besteht darin, dass jeder Server, der im Grunde genommen als weiteres Relais im Tor-Netzwerk fungiert, Freiwilligen gehört. Daher können Benutzer nicht ganz sicher sein, wie sicher jedes Relais ist, über das ihre Daten laufen.

Das ist meistens in Ordnung, da die Verschlüsselung jedem Relais-Server nur erlaubt, die Standorte des letzten und des nächsten Relais zu sehen. Aber der Exit-Knoten entfernt die letzte Verschlüsselungsschicht und hat Zugriff auf die ursprüngliche Seite des Benutzers.

Dein Standort und deine Identität könnten also theoretisch von einem Server zurückverfolgt werden, der als Exit-Knoten im Tor-Netzwerk fungiert.

Außerdem ist der Tor-Browser wie andere Browser auch anfällig für Hackerangriffe. Stelle sicher, dass du das Risiko minimierst, indem du alle oben genannten Sicherheitstipps und Empfehlungen befolgst.

Welche Sicherheitseinstellungen sind im Tor-Browser integriert?

Du hast mehrere Möglichkeiten, bestimmte Webfunktionen zu deaktivieren, die sonst deine Sicherheit und Anonymität gefährden könnten.

Richte einfach die Sicherheitsstufen des Tor-Browsers ein. Beachte jedoch, dass das Erhöhen der Sicherheitsstufen des Tor-Browsers dazu führen kann, dass bestimmte Webseiten nicht mehr ordnungsgemäß funktionieren.

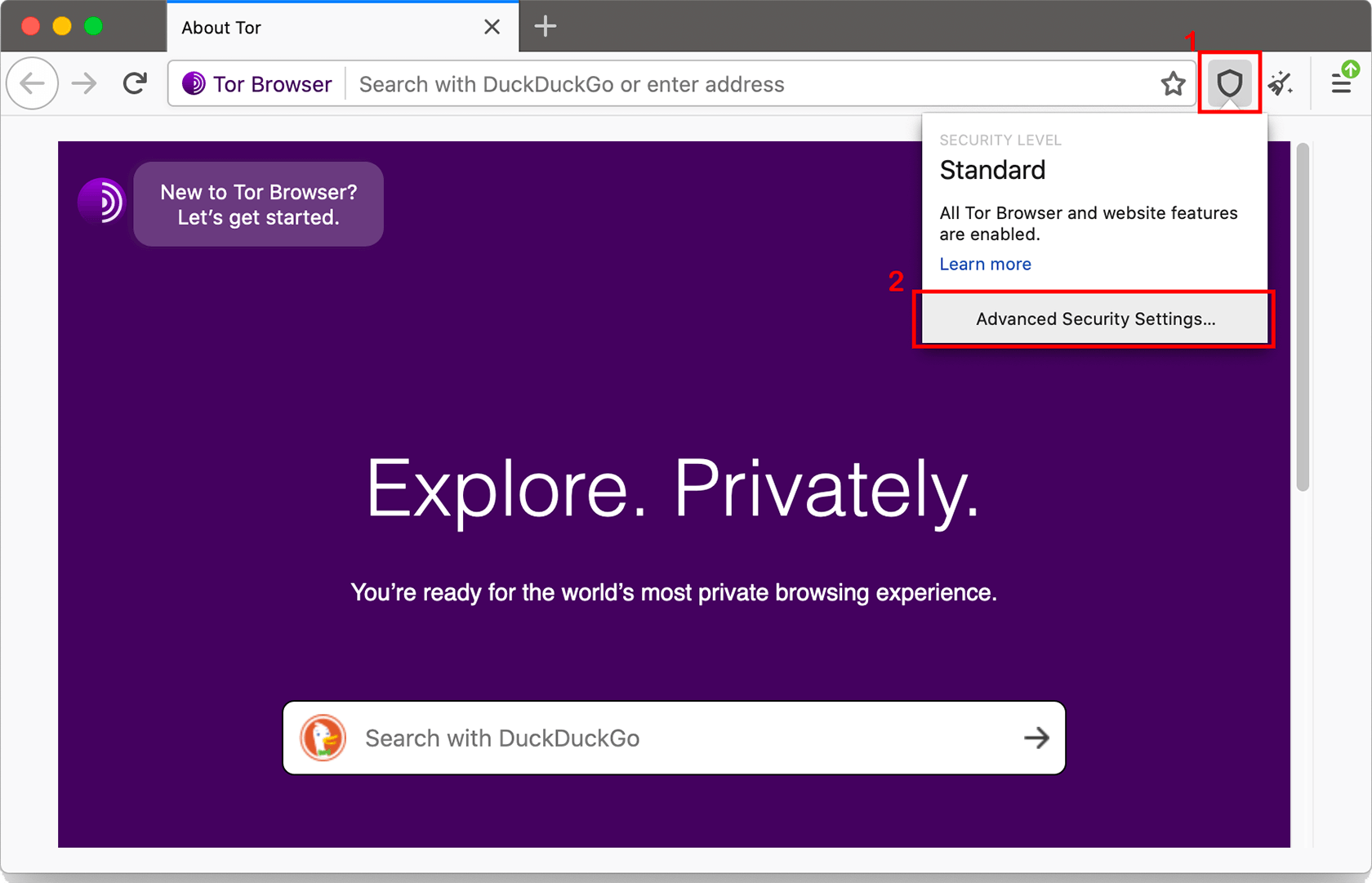

Sicherheitseinstellungen

Du kannst auf die Sicherheitseinstellungen zugreifen, indem du auf das Schildsymbol neben der URL-Leiste klickst. Klicke dann auf Erweiterte Sicherheitseinstellungen.

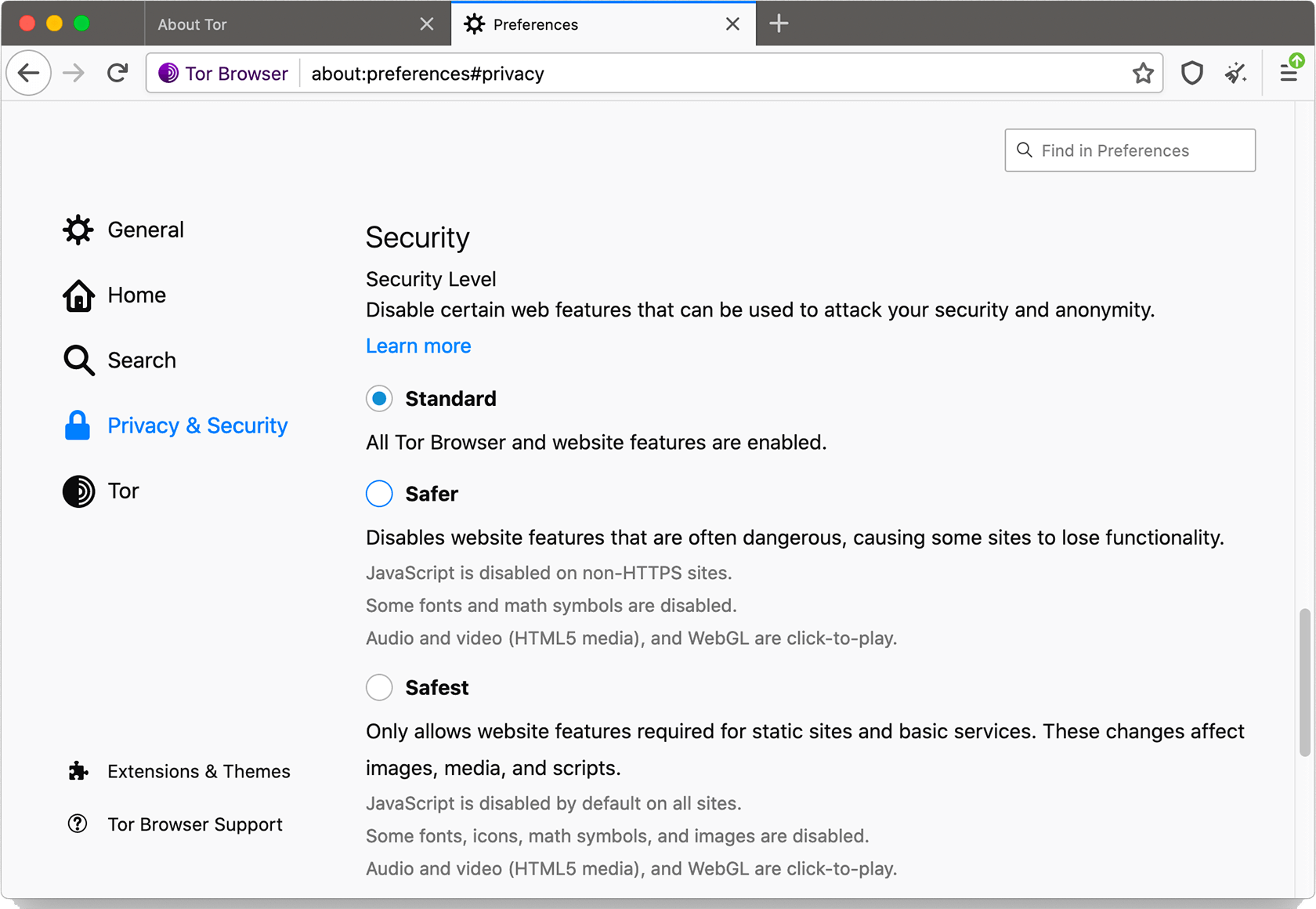

Sicherheitsstufen

Der Tor-Browser bietet Benutzern drei grundlegende Sicherheitsstufen: Standard, Sicherer und Sicherst.

Standard

Alle Funktionen des Tor-Browsers und der Webseite sind aktiviert.

Safer

Hier werden Webseitenfunktionen deaktiviert, die oft als gefährlich angesehen werden. Einige Seiten verlieren ihre Funktionalität.

- Hier werden Webseitenfunktionen deaktiviert, die oft als gefährlich angesehen werden. Einige Seiten verlieren ihre Funktionalität.

- Einige Schriftarten und mathematische Symbole sind deaktiviert

- Audio und Video (HTML5-Medien) sowie WebGL werden erst nach einem Klick abgespielt

Safest

Diese Stufe erlaubt nur Webseitenfunktionen, die für statische Seiten und grundlegende Dienste erforderlich sind. Diese Änderungen betreffen Bilder, Medien und Skripte.

- Javascript ist standardmäßig auf allen Seiten deaktiviert

- Einige Schriftarten, Symbole, mathematische Zeichen und Bilder sind deaktiviert

- Audio und Video (HTML5-Medien) werden erst nach einem Klick abgespielt

Tor-Browser und VPN

Ist der Tor-Browser ähnlich wie ein VPN (Virtual Private Network) und benötigst du ein VPN, wenn du bereits Tor verwendest?

Denk daran, dass Tor deine Daten von einem Knoten zum anderen überträgt und dabei verschlüsselt und erneut verschlüsselt. Im Gegensatz dazu bietet dir ein VPN eine sichere, verschlüsselte Verbindung zu einem entfernten Server.

Obwohl Tor-Browser und VPN unterschiedlich sind, ergänzen sich ihre Funktionen. Die gleichzeitige Nutzung beider erhöht deine Chancen, anonym zu bleiben und deine Daten privat zu halten.

Wenn du ein VPN einschaltest, bevor du den Tor-Browser benutzt, kannst du deinen ursprünglichen Standort und deine IP-Adresse sogar vor dem Exit-Knoten verbergen. Dieser kann, wie du dich erinnern wirst, deinen ursprünglichen Standort verfolgen (wenn keine VPN-Funktionalität vorhanden ist).

Kannst du noch zurückverfolgt werden, wenn du den Tor-Browser mit VPN benutzt?

Ja, aber nur, wenn du nicht vorsichtig bist. Denke daran, dass ein VPN dir ermöglicht, deine echte IP-Adresse vor jedem freiwilligen Server im Tor-Netzwerk vollständig zu verbergen.

Außerdem verhindert ein VPN, dass dein Internetanbieter (ISP) erkennt, dass du Tor benutzt, was er sonst leicht erkennen würde.

Ein VPN ermöglicht es dir, deine gesamte Tor-Aktivität vor deinem ISP zu verbergen, indem es dir von Anfang an eine sichere verschlüsselte Verbindung bietet. Dein VPN-Anbieter wird ebenfalls deine Aktivitäten innerhalb des Tor-Netzwerks nicht sehen können.

Die Kombination von Tor-Browser und VPN bietet dir eine ziemlich gute Privatsphäre und Anonymität. Du könntest jedoch immer noch verwundbar sein, wenn du aktive Komponenten beim Browsen im Tor-Netzwerk verwendest oder private Daten auf Tor-Websites teilst.

Das Dark Web und Alternativen zum Tor-Browser

Es gibt viele andere Netzwerke, die Tor ähnlich sind, sich aber in ihrer Struktur, ihrer Herangehensweise an den Browsing-Prozess und ihren Zielen unterscheiden. Die bekanntesten Alternativen zum Tor-Netzwerk sind Freenet, I2P, Freepto, Tails, Subgraph OS und mehr.

Kannst du das Dark Web ohne Tor-Browser nutzen?

Sicher. Es gibt mehrere Projekte, die dir den Zugang zum Dark Web über einen normalen Webbrowser ermöglichen. Tor2web, das Reverse-Proxys verwendet, um Benutzern den Zugriff auf Websites mit .onion-Domainnamen zu ermöglichen, ist das bekannteste.

Bevor du jedoch Tor2web oder eine seiner Alternativen ausprobierst, sei gewarnt, dass es höchstwahrscheinlich unsicher ist.

Das Dark Web ohne die Verschlüsselung des Tor-Browsers zu nutzen, bedeutet, dass deine Aktivitäten für verschiedene Parteien, einschließlich deines ISP und des Betreibers des von dir zum Zugriff auf das Dark Web verwendeten Reverse-Proxy, leicht zugänglich sind.

Also, obwohl es technisch möglich ist, das Dark Web ohne den Tor-Browser oder eine seiner Alternativen zu nutzen, ist es besser, es gar nicht erst zu versuchen. Und falls du es doch tust, sag bitte nicht, dass wir dich nicht gewarnt haben!

Zusätzliche Infos, die du vielleicht wissen möchtest (oder auffrischen willst)

Tor-Geschichte für Anfänger

Wie ist Tor entstanden?

Du wirst dich erinnern, dass „Tor“ ein Akronym für den ursprünglichen Namen dieses Projekts ist: „The Onion Router.“

Das Onion Routing wurde ursprünglich Mitte der 1990er Jahre vom United States Naval Research Laboratory entwickelt, um die Online-Kommunikation und Daten der US-Geheimdienste vor neugierigen Blicken zu schützen.

Die Alpha-Version des Onion Routing-Projekts, oder Tor-Projekts, wurde vom Mathematiker Paul Syverson und den Informatikern Roger Dingledine und Nick Mathewson entwickelt.

Es wurde im September 2002 gestartet, während die erste öffentliche Version von Tor fast zwei Jahre später, im August 2004, präsentiert wurde. Im selben Jahr wurde der Quellcode von Tor vom Naval Research Laboratory unter einer freien Lizenz veröffentlicht.

Im Dezember 2006 gründeten Roger Dingledine, Nick Mathewson und mehrere andere Entwickler von Tor das Tor Project, eine gemeinnützige Organisation mit Sitz in den USA, die bis heute für die Pflege von Tor verantwortlich ist.

Warum wurde der Tor-Browser öffentlich gemacht?

Das Ziel war es, diese neue Technologie einzusetzen, um Internetnutzer in den frühen 2000er Jahren vor Unternehmen zu schützen, die ihre Daten sammeln wollten.

Zu dieser Zeit waren die Gründer des Tor-Projekts zunehmend besorgt über aufstrebende Unternehmen und Websites, die ihre Dienste kostenlos im Austausch für Benutzerdaten anboten. Warum? Weil diese wertvollen Daten gewinnbringend verkauft werden konnten.

Daher wurde der Tor-Browser öffentlich gestartet, damit Benutzer die volle Kontrolle darüber haben, wie ihre Daten verwendet werden könnten.

Dark Web für Anfänger

Was ist das Dark Web?

Einfach ausgedrückt, ist es der Teil des Internets, der auf Darknets existiert und spezielle Software, Konfiguration oder Autorisierung erfordert, um darauf zuzugreifen.

Der Inhalt des Dark Webs wird von Suchmaschinen nicht indiziert, wodurch es zum Deep Web gehört, das alle Webinhalte umfasst, die für Suchmaschinen unsichtbar sind.

Das Gegenteil des Dark Webs ist das Surface Web (auch sichtbares oder indexierbares Web genannt). Das Surface Web ist der Teil des Internets, der für jeden zugänglich ist und von den üblichen Suchmaschinen, wie Google, durchsucht werden kann.

Wofür wird das Dark Web verwendet?

Das Dark Web ruft oft Bilder von dunklen Märkten hervor, auf denen illegale Drogen, Waffen, Pornografie und verschiedene kriminelle Dienstleistungen verkauft werden.

Aber die Wahrheit ist, das Dark Web ist nicht von Natur aus so finster. Es ist einfach ein privaterer Teil des Internets, der Benutzern viel höhere Anonymitätsstufen als das Surface Web bietet.

Und genau deshalb lieben Kriminelle das Dark Web; es ist einfacher, ihre Operationen diskret durchzuführen, ohne erwischt zu werden.

Aber noch einmal, das ist nicht alles, worum es beim Dark Web geht. Einige der gängigsten legalen und durchaus ethischen Ressourcen existieren im Dark Web:

- Whistleblowing-Websites, auf denen Personen mit Insiderwissen allerlei sensible Informationen anonym veröffentlichen können (WikiLeaks ist wahrscheinlich das bekannteste Beispiel)

- Fachforen, in denen Fachleute aus bestimmten Bereichen fernab der Öffentlichkeit miteinander kommunizieren können

- Große Inhaltsverzeichnisse, wie The Hidden Wiki

- Andere Arten von Websites, die kostenlose Inhalte teilen, wie Forschungsarbeiten, analytische Berichte und mehr.

Ist es illegal, das Dark Web zu nutzen?

Nein, das ist es nicht. Aber es ist illegal, Websites mit illegalem Inhalt zu nutzen (was, wie wir bereits festgestellt haben, im Dark Web reichlich vorhanden ist).

Und um das Offensichtliche zu sagen, jede illegale Aktivität bleibt illegal, selbst wenn sie im Dark Web durchgeführt wurde.