Was ist ein VPN-Konzentrator und wie funktioniert er?

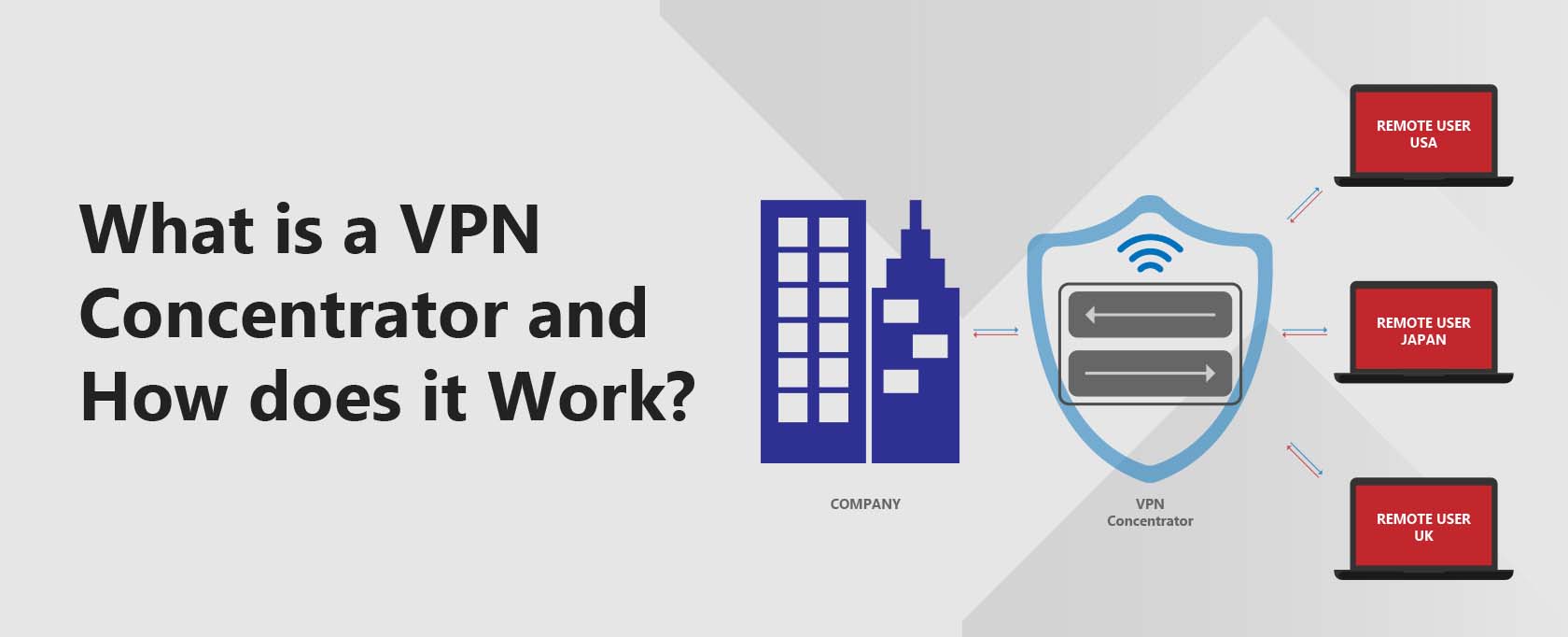

Ein VPN-Konzentrator ist ein Netzwerkgerät, das es ermöglicht, mehrere VPN-Tunnel über ein einzelnes Netzwerk zu nutzen.

Mit VPN-Tunneln wird eine sichere Verbindung bezeichnet, die fortschrittliche Verschlüsselungstechniken verwendet, um die über das Web fließenden Informationen zu schützen.

Diese Einrichtung ermöglicht es, dass die Verbindung über jedes Netzwerk übertragen wird, wo sie möglicherweise abgefangen und gelesen werden könnte, ohne dass die Daten entschlüsselt werden können.

Die VPN-Tunnel funktionieren unabhängig voneinander. VPN-Konzentratoren sind so konzipiert, dass sie VPN-Kommunikationsinfrastrukturen in sicheren Mehrbenutzerumgebungen verwalten.

Ein VPN-Konzentrator kann sichere Verbindungen über ein TCP/IP-Netzwerk wie das Internet herstellen.

Dadurch können Benutzer sichere private Verbindungen über ein öffentliches Netzwerk herstellen, ohne Angst zu haben, dass Hacker die Vertraulichkeit ihrer Nachrichten gefährden.

Der Artikel geht ebenso auf die Unterschiede zwischen VPN-Konzentratoren, VPN-Routern, Standort-zu-Standort-VPNs und IPsec-Verschlüsselung ein, um Ihnen dabei zu helfen, zu bewerten, welche Lösung am besten zu Ihren geschäftlichen Bedürfnissen passt.

Wer benutzt einen VPN-Konzentrator?

VPN-Konzentratoren werden von Unternehmen und Organisationen verwendet, die mehrere Systeme betreiben, die über ein Netzwerk verbunden sind. Dieser Link könnte ein öffentliches Netzwerk wie das Internet oder ein privates Netzwerk wie eine gemietete Telefonleitung sein.

Wenn die Betreiber möchten, dass ihre Systeme sicher sind, schützen VPNs vor jeglichem Abfangen ihrer Kommunikation.

VPN-Konzentratoren können einzelnen Remote-Benutzern erlauben, über eine VPN-Verbindung sicher mit einem Netzwerk zu verbinden. Sie können auch mehreren Benutzern auf einem System erlauben, sich mit verschiedenen Benutzern in einem zweiten Netzwerk zu verbinden, indem sie VPN-Konzentratoren installieren.

Was macht ein VPN-Konzentrator?

VPN-Konzentratoren verwenden Tunnelprotokolle, um VPN-Tunnel zu erstellen und zu verwalten. Sie empfangen eingehende Daten, entschachteln und entschlüsseln diese. Der Konzentrator kapselt ausgehende Netzwerkdaten in verschlüsselte Pakete und überträgt die Daten dann durch den VPN-Tunnel.

Ein VPN-Konzentrator kümmert sich auch um die Benutzerauthentifizierung und weist den Benutzern IP-Adressen zu. Er verwaltet außerdem die kryptografischen Schlüssel und bearbeitet Netzwerkkommunikationen mit standardmäßigen VPN-Protokollen.

Grundsätzlich agieren VPN-Konzentratoren wie ein Router, fügen dem Netzwerkverkehr jedoch eine zusätzliche Sicherheitsebene hinzu.

Warum einen VPN-Konzentrator verwenden?

VPN-Konzentratoren bieten eine hohe Leistungsstärke, sind sehr effizient und produktiv und können mit Scalable Encryption Processing (SEP)-Modulen erweitert werden. Diese ermöglichen es den Benutzern, die Gesamtkapazität und Leistung weiter zu erhöhen.

VPN-Konzentratoren können Tausende von Benutzern unterstützen. Sie können im Kern eines kleinen Unternehmens arbeiten, bei dem sich Remote-Zugriff-Benutzer mit dem VPN-Netzwerk verbinden. Für Unternehmen und Organisationen, die problemlos mehr als 10.000 Benutzer verwalten, sind sie unerlässlich.

Hauptvorteile eines VPN-Konzentrators

Benutzer aus aller Welt mit Internetzugang können sicher mit dem Unternehmensnetzwerk verbunden werden. Ihr Netzwerkverkehr wird vom VPN-Konzentrator umgeleitet und umgeformt.

Nach Abschluss des Verschlüsselungsvorgangs sendet er die Daten und Anfragen über einen verschlüsselten Tunnel an den Unternehmensserver. Die Erstellung des VPN-Tunnels erfolgt normalerweise sofort bei einer Kommunikationsanfrage.

Wenn Sie die Software starten, erstellt sie automatisch einen Tunnel zum VPN-Konzentrator, sodass Sie alle durch ihn kommenden Daten empfangen können.

Software-Apps können so konfiguriert werden, dass sie immer aktiv sind. Das bedeutet, dass Ihr Gerät bei jedem Start immer einen verschlüsselten Tunnel verwendet, um sich über den VPN-Konzentrator mit dem Unternehmensnetzwerk zu verbinden.

Wenn ein Unternehmen seine Netzwerke nicht absichert, können Hacker eindringen, um Malware zu installieren oder vertrauliche Daten zu stehlen. VPN-Konzentratoren bieten Sicherheit und Verschlüsselung in diesen Geschäftsumgebungen.

Während Sie als Privatperson eine Remote-Desktop-App verwenden möchten, insbesondere wenn Sie mit einer dynamischen IP arbeiten, ist dies für Geschäftsserver nicht geeignet.

Mindestens sollten sie einen VPN-Router haben, der durch das Netzwerk arbeitet. Das ist mittlerweile synonym mit VPN-Konzentratoren geworden, da Hersteller keine eigenständigen Konzentrator mehr produzieren.

Sie integrieren die Funktionen in multifunktionale Router, die auch eine Firewall enthalten.

Der VPN-Konzentrator ist ein spezialisierter Router mit fortgeschritteneren Protokollen und Algorithmen. Es gibt immer noch herkömmliche Router, die man nicht mit einem VPN-Konzentrator verwechseln sollte.

VPN-Konzentrator vs. VPN-Router

Wenn Sie zwischen einem VPN-Konzentrator und einem VPN-fähigen Router wählen müssen, sollten Sie alle Fakten kennen. VPN-Router variieren je nach ihren Grundfunktionen, der Art des Fernzugriffs, den Sie benötigen, und den Anwendungen, die Sie nutzen werden.

Die besten VPN-Konzentratoren hingegen sind Geräte, die von mittleren bis großen Unternehmen verwendet werden. Sie sind industrielle Werkzeuge und nicht für einzelne Privatanwender gedacht. Außerdem sind sie deutlich teurer als normale Router.

Wenn Sie möchten, dass Ihr kleines Unternehmen von zusätzlicher Sicherheit mit einer geringeren finanziellen Investition profitiert, sollten Sie mit einem VPN-fähigen Router beginnen, der als Kontrollpunkt für Ihren Server dient.

Das Einrichten und Konfigurieren wird schwieriger sein als beim Konzentrator, da Sie VPN-Clients auf allen verwendeten Remote-Geräten manuell konfigurieren müssen.

Eine dritte Option ist ein VPN-Gerät, das eher ein Sicherheits-Multitool mit vielen fortschrittlichen Funktionen darstellt, jedoch eine schwächere Sicherheit als ein VPN-Konzentrator oder VPN-Router bietet.

VPN-Konzentrator vs. Site-to-Site VPN

Site-to-Site VPN-Verbindungen unterscheiden sich vollständig von Konzentraten. Wenn Sie zwei oder drei Standorte verbinden müssen, ist das Site-to-Site VPN wahrscheinlich die beste Option.

Diese Konfiguration eignet sich ideal für feste Standorte, wie ein Home-Office oder Niederlassungen in anderen Städten. Die Tunnelprotokolle bieten Zugriff auf dieselben Datenbanken und Systeme.

Ein VPN-Konzentrator ist jedoch die beste Option, wenn Sie Tunnelprotokolle benötigen, um von zufälligen Standorten, mobilen Geräten oder gleichzeitig von mehreren Benutzern Fernzugriff zu ermöglichen.

VPN-Konzentrator vs. IPsec-Verschlüsselung

VPN-Konzentratoren verwenden in der Regel IPsec (Internet Protocol Security) oder SSL (Secure Socket Layer) Verschlüsselungsprotokolle.

Das SSL VPN verwendet den TCP-Port 443, und da die meisten Browser auch SLL verwenden, passt dieser Verkehrstyp am besten zu den meisten Netzwerken. Mit Port-Weiterleitung lässt sich die Konfiguration anpassen.

Dieser Schritt ermöglicht die Installation von SSL VPN-Clients in bestehende Browser oder Betriebssysteme und ermöglicht den Zugriff mit Benutzeranmeldedaten. Sie benötigen kein zusätzliches IPsec-Tunneling, da das SSL VPN im Browser funktioniert und Daten über den verschlüsselten Tunnel zurück zum Konzentrator sendet.

Die Verwendung von SSL VPNs macht das manuelle Konfigurieren jedes End-to-End-Geräts und der Client-Software überflüssig. Einige Anwendungen oder Software erlauben jedoch nur IPsec VPN-Verbindungen, wenn Sie das Betriebssystem remote aufrufen möchten.

Für IPsec ist eine separate Client-Software erforderlich, damit Benutzer sich mit dem VPN-Tunnel verbinden können. Es bietet mehr Konfigurationspotenzial als die SSL-basierten VPN-Konzentratoren in Bezug auf den lokalen Zugriff und die Sicherheitsstufen.

Das korrekte Konfigurieren der IPsec-Client-Software, die über einen Konzentrator in einem Netzwerk läuft, ist jedoch komplexer und zeitaufwändiger.

Mit mobilen Netzwerken oder der Verwendung von Remote-Laptops wird es etwas komplizierter. Einige Verbindungspunkte könnten den IPsec-Verkehr komplett blockieren, wie es bei vielen WLAN-Hotspots der Fall ist.

- Transportmodus – die Daten werden verschlüsselt. Mit dem IPsec-Header und dem IPsec-Trailer, die auf beiden Seiten der Daten eingerichtet sind, verwenden Sie den ursprünglichen IP-Header, um die Daten zur entfernten Seite zu bringen.

- Tunnelmodus – sowohl der IP-Header als auch die Daten werden verschlüsselt. Es gibt immer noch den IPsec-Header und den IPsec-Trailer um die Daten herum, aber dieses Mal wird ganz vorne im Datenpaket ein völlig anderer IP-Header angezeigt. Auf diese Weise hat jeder, der die Daten abfängt, keine Ahnung, wohin sie gehen.

Schlussfolgerungen

Bevor Sie starten, sollten Sie bewerten, ob Ihr Unternehmen ein Site-to-Site VPN, einen VPN-Router oder einen VPN-Konzentrator benötigt.

Es gibt viele verschiedene Lösungen, um Ihre Netzwerke mit zuverlässiger Verschlüsselung zu sichern und sie vor externen Angriffen zu schützen. Der VPN-Konzentrator ist nur eine der Optionen und gehört zu den anspruchsvollsten Netzwerksicherheitstools.

Während VPN-Konzentratoren von großen Anbietern sowohl SSL VPNs als auch IPsec VPNs unterstützen, neigen kostengünstigere Geräte dazu, nur eines dieser Protokolle zu unterstützen.

Einige Apps funktionieren nicht über einen SSL-VPN-Client. Außerdem unterstützen einige SSL-VPN-Lösungen möglicherweise keinen zentralisierten Speicher oder gemeinsamen Zugriff auf Ressourcen wie Drucker. Welches Protokoll Sie verwenden sollten, hängt von Ihren spezifischen Anforderungen ab.

IPsec VPNs bieten die besten Optionen und bieten in der Regel eine robustere Sicherheit als SSL-basierte VPNs. Darüber hinaus wird der SSL-VPN-Konzentrator einfacher zu konfigurieren und zu verwalten sein, wodurch das Risiko von Fehlkonfigurationen, die Sicherheitsschwächen verursachen, verringert wird.

Häufig gestellte Fragen

Einigen Leuten haben die Antworten auf diese Fragen geholfen:

Ist ein VPN-Konzentrator dasselbe wie ein VPN-Router?

Ein VPN-Konzentrator funktioniert ähnlich wie ein VPN-Router, hat aber einige Unterschiede. Denken Sie an einen VPN-Konzentrator als einen erweiterten Router. Zu den wesentlichen Unterschieden gehört, dass ein VPN-Konzentrator tausende von gleichzeitigen Verbindungen unterstützt, Benutzer authentifiziert und skaliert, ohne die Leistung zu beeinträchtigen.

Wer benötigt einen VPN-Konzentrator?

Ein VPN-Konzentrator ist ideal für Unternehmen mit tausenden von Remote-Mitarbeitern. Er bietet skalierbare gleichzeitige Verbindungen und stellt sicher, dass Mitarbeiter sicher mit dem Hauptgeschäftsnetzwerk verbunden sind. Ein expandierendes Unternehmen kann auch erheblich von einem VPN-Konzentrator profitieren.

Sind VPN-Konzentratoren ähnlich wie Site-to-Site VPNs?

Eigentlich nicht, obwohl sie möglicherweise auf ähnliche Weise arbeiten. Ein Site-to-Site VPN verbindet mehrere Standorte an festen Orten. Es ist ideal, da es die Konfiguration mehrerer Router überflüssig macht. Ein VPN-Konzentrator hingegen kann zahlreiche Benutzer von zufälligen Standorten verbinden.

Was sind einige der besten VPN-Konzentratoren?

Der beste VPN-Konzentrator für Ihr Unternehmen hängt von Ihren Bedürfnissen, der Unternehmensgröße und anderen Mehrwertfunktionen ab. Zu den beliebten und renommierten VPN-Konzentratoren gehören Cisco Meraki von Cisco, Short Tel und Aruba von der Hewlett Packard Enterprise Company. Shortel ermöglicht Ihnen die Konfiguration eines entfernten IP-Telefonnetzwerks.