Ein umfassender Vergleich von VPNs und Onion Routing (TOR)

Virtuelle private Netzwerke (VPN) und The Onion Router (Tor) haben vieles gemeinsam. Sowohl VPNs als auch Tor verschlüsseln und leiten Ihren Datenverkehr um, bevor sie ihn an sein endgültiges Ziel senden.

Sowohl Tor als auch ein VPN verbergen Ihre echte IP-Adresse und somit Ihren Standort vor den Websites und Diensten, auf die Sie online zugreifen. Beide machen es also schwieriger, Sie zu identifizieren und zu verfolgen.

- Was VPNs sind und wie sie funktionieren

- Wie ein VPN Ihren Internetverkehr privat hält

- Was TOR ist und wie es funktioniert

- Wie TOR sowohl Privatsphäre als auch Anonymität gewährleisten kann

- VPN vs TOR: Unterschiede und Gemeinsamkeiten

- Anwendungsfälle für VPNs und TOR

Trotz dieser Gemeinsamkeiten sind VPNs und Tor jedoch unterschiedliche Technologien mit verschiedenen Zwecken. In diesem Beitrag werden wir VPNs und Tor, ihre Funktionsweise und wann Sie eines über das andere bevorzugen sollten, genauer betrachten.

Beginnen wir mit VPNs:

Was ist ein VPN?

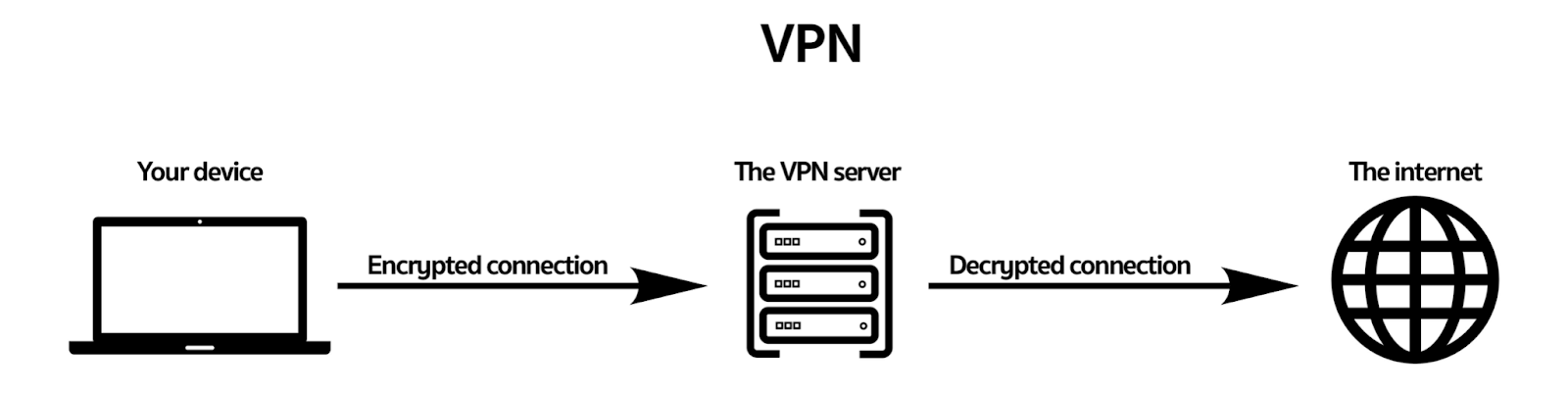

Ein VPN ist ein Server, der zwischen Ihrem Gerät (Computer, Tablet, Smartphone) und dem Internet liegt.

Von Ihrem Gerät aus initiieren Sie eine verschlüsselte Verbindung zum VPN-Server. Sobald die Verbindung hergestellt ist, wird Ihr gesamter Datenverkehr über den VPN-Server geleitet, verschlüsselt und entschlüsselt, bevor er zur angeforderten Website oder zum angeforderten Dienst gelangt.

So funktioniert ein VPN:

Da Ihre Verbindung zum VPN-Server verschlüsselt ist, können Dritte (einschließlich Ihres Internetanbieters) nicht wissen, was Sie online tun.

Ihr Internetanbieter wird sehen, dass Sie ein VPN verwenden, weil Sie die Verbindung über das Netzwerk Ihres Anbieters initiiert haben. Sobald die Verbindung jedoch hergestellt ist, schließt die Verschlüsselung den Anbieter aus.

Es ist zwar möglich, VPN-Verkehr zu erkennen und viele Websites, wie zum Beispiel Netflix, erkennen und blockieren VPNs, aber es gibt Möglichkeiten, die VPN-Verbindung widerstandsfähiger gegen Blockierung zu machen, indem man Protokolle und Ports wechselt oder verschleiernde Proxies verwendet.

Einige VPN-Dienstanbieter, wenn auch nicht alle, bieten ihren Nutzern einige dieser Optionen an.

Ein VPN ersetzt auch Ihre vom ISP bereitgestellte IP-Adresse durch die IP-Adresse des VPN-Servers, mit dem Sie verbunden sind.

Alle von Ihnen besuchten Websites sehen also nur die IP-Adresse des VPN-Servers, und die Website wird Sie als am Standort des Servers betrachten, obwohl Sie möglicherweise Tausende von Kilometern entfernt sind.

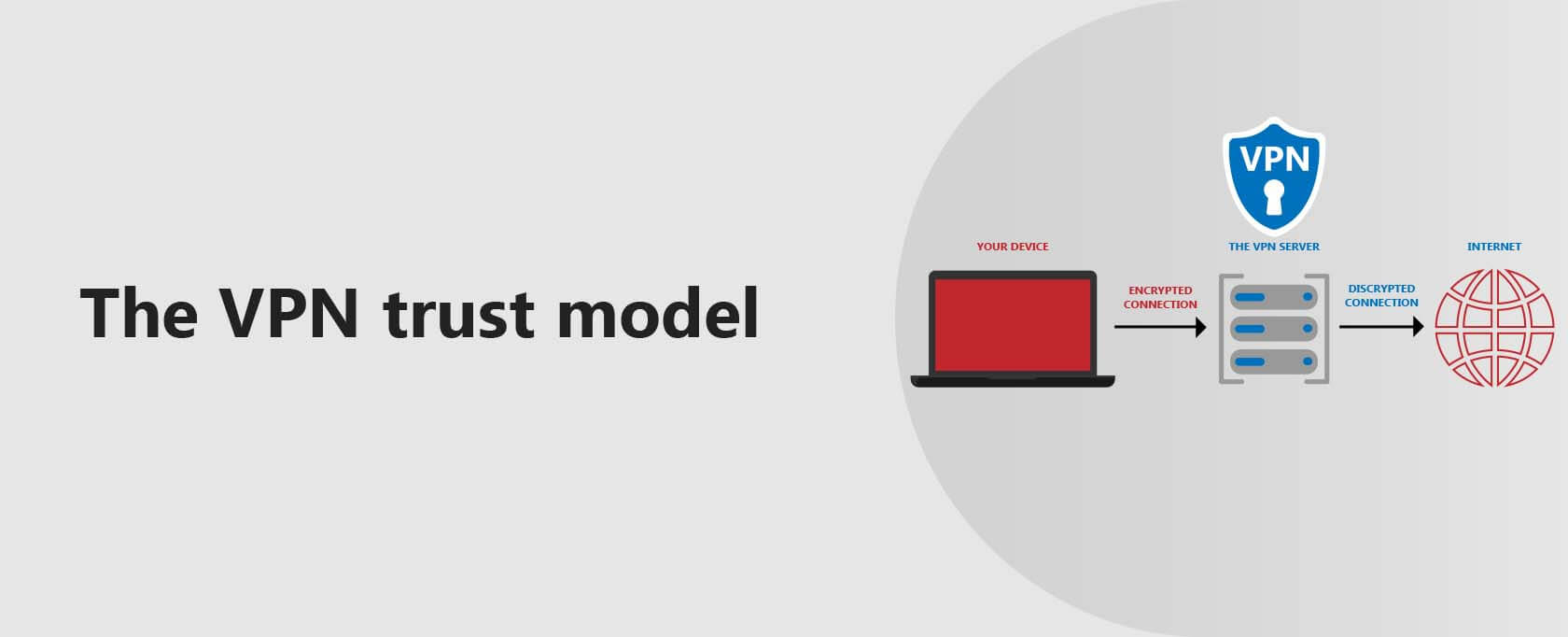

Das Vertrauensmodell bei VPNs

Das Vertrauensmodell bei VPNs ist im Grunde genommen alles oder nichts. Sie müssen Ihrem VPN-Anbieter vollständig vertrauen, da Sie Ihren gesamten Internetverkehr über dessen Server leiten. Ihr VPN-Anbieter hat die technische Möglichkeit, alles, was Sie tun, zu protokollieren.

VPNs sind ein zentralisierter Dienst. Das bedeutet, dass eine Partei alle Schlüssel hält und somit einen einzigen Fehler- oder Kompromisspunkt darstellt. Das Vertrauensmodell ist ein wichtiges Unterscheidungsmerkmal zwischen VPNs und Tor.

Die Wahl eines guten VPN-Anbieters und die Sorgfalt, seine Datenschutzrichtlinien im Allgemeinen und seine Protokollierungsrichtlinien im Besonderen zu lesen, wird entscheidend. Wählen Sie den falschen VPN-Anbieter, könnten Sie schlechter dran sein als bei einer einfachen Verbindung über Ihren Internetanbieter.

Kostenlose VPNs werden nicht empfohlen, da sie dazu neigen, Ihre Daten zu protokollieren und zu verkaufen, was den Zweck der Verwendung eines VPNs überhaupt zunichte macht.

Ein guter VPN-Anbieter wird eine schriftliche Datenschutzerklärung und eine robuste No-Logging-Richtlinie haben. Letztendlich müssen Sie ihnen trotzdem auf ihr Wort vertrauen. Aber Sie können zumindest eine informierte Entscheidung treffen.

Ein VPN verwenden

Um ein VPN zu nutzen, benötigen Sie einen VPN-Client. Das ist in der Regel eine Anwendung, die von dem VPN-Anbieter erstellt wurde, bei dem Sie sich angemeldet haben. Es könnte auch ein Drittanbieter-Client sein, aber das wird immer seltener.

Native VPN-Clients (VPN-Client-Apps, die vom VPN-Anbieter erstellt wurden) sind in der Regel sehr einfach zu bedienen, und viele erfordern lediglich, dass Sie auf eine große „Verbinden“-Schaltfläche drücken, um eine Verbindung herzustellen, wie im Bild unten (von ExpressVPN) gezeigt.

Sobald Sie mit einem VPN-Server verbunden sind (mit einem nativen oder einem Drittanbieter-Client), wird Ihr gesamter Datenverkehr, von Ihren WhatsApp-Nachrichten bis zu den von Ihnen besuchten Websites, über den VPN-Server geleitet. Die VPN-Verbindung wird systemweit angewendet.

Was ist Tor?

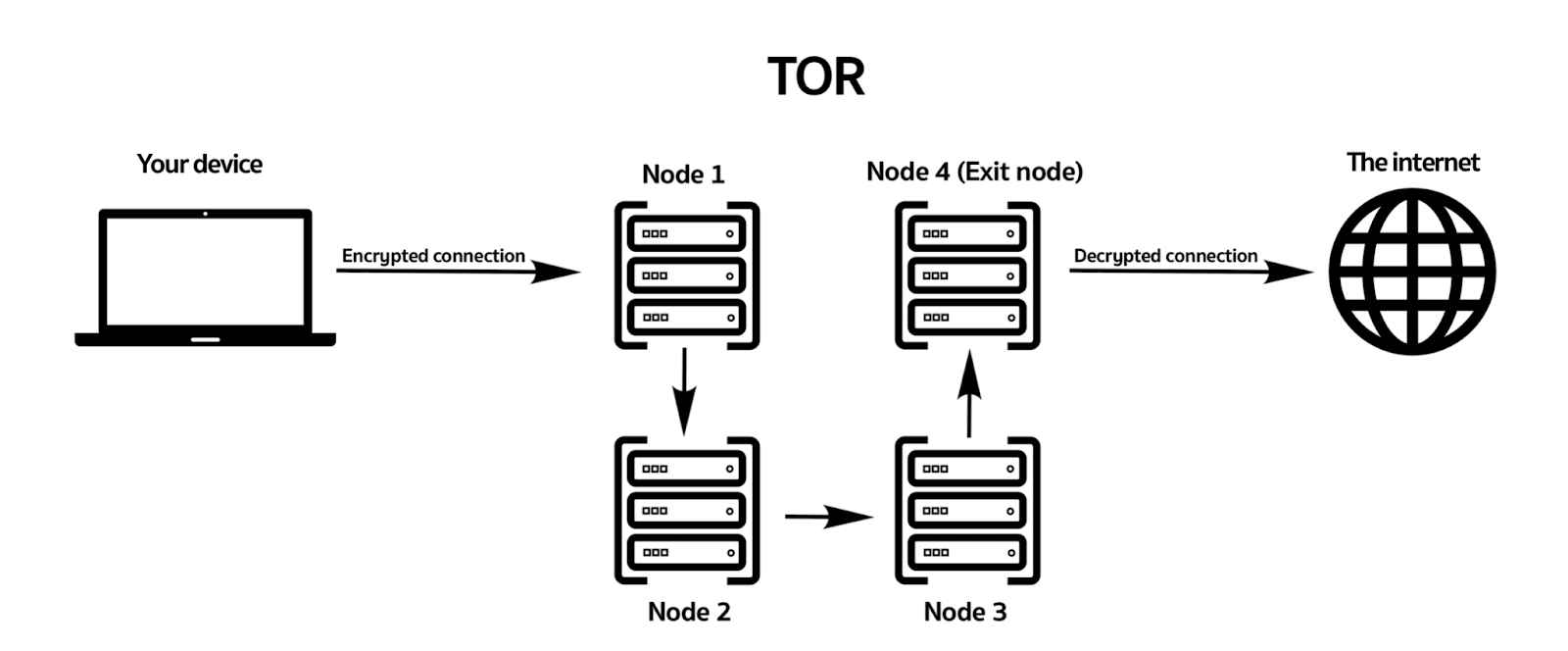

Tor steht für The Onion Router. Kurz gesagt, Tor ist ein großes Netzwerk von Proxy-Servern (Knoten oder Relais), das von Freiwilligen weltweit betrieben wird. Wenn Sie Tor verwenden, verlässt Ihr Datenverkehr Ihr Gerät und stellt eine verschlüsselte Verbindung zu einem Tor-Knoten her.

Von dort wird er über mehrere andere zufällige Tor-Knoten weltweit geschleust (normalerweise zwischen 4 und 6), bevor er vom letzten Knoten in der Kette entschlüsselt wird und an sein endgültiges Ziel gesendet wird.

Ihr Datenverkehr wird bei jedem Sprung verschlüsselt, sodass kein einzelner Tor-Knoten die Anfragequelle, den Inhalt und das Ziel verknüpfen kann.

So funktioniert Tor:

Wie bei einem VPN verhindert die Verschlüsselung, dass Ihr Internetanbieter und Dritte Ihre Aktivitäten ausspionieren. Allerdings werden Ihr Internetanbieter und alle von Ihnen besuchten Websites wissen, dass Sie Tor verwenden.

Die Liste der Tor-Ausgangsknoten (letzte Tor-Knoten, direkt vor der Verbindung zum offenen Internet) ist öffentlich. Daher kann der Tor-Datenverkehr leicht identifiziert und sogar blockiert werden.

Das oben genannte Problem kann durch die Verwendung von Tor-Brücken gelöst werden. Brücken sind nicht-öffentliche Knoten, die zur Verbindung mit Tor verwendet werden können, selbst wenn Ihr Internetanbieter den Zugang zu bekannten Tor-Knoten blockiert.

Websites, die Tor-Verbindungen blockieren, würden die nicht-öffentlichen Knoten nicht als Teil des Tor-Netzwerks identifizieren. Die Verwendung von Brücken ist jedoch nicht einfach einzurichten und zu vergessen.

Das Konfigurieren von Tor zur Verwendung von Brücken geht über den Rahmen dieses Artikels hinaus. Seien Sie sich einfach bewusst, dass es eine Lösung gibt, wenn Ihr Internetanbieter Tor blockiert.

Die Verwendung von Tor ersetzt auch Ihre IP-Adresse durch die IP-Adresse des Tor-Ausgangsknotens, genau wie bei einem VPN. Angenommen, Sie sind in den USA und Ihr Tor-Ausgangsknoten befindet sich in Frankreich, werden die Websites, mit denen Sie sich verbinden, eine französische IP-Adresse sehen und annehmen, dass Sie sich in Frankreich befinden.

Tor ermöglicht es Ihnen auch, das sogenannte Dark Web zu nutzen. Das Dark Web besteht aus einem Netzwerk von Websites, die außerhalb des Tor-Netzwerks (d. h. über das reguläre Internet) nicht zugänglich sind.

Diese Websites, die nur über Tor zugänglich sind, haben eine .onion Top-Level-Domain (TLD). Ein Großteil des Dark Web beherbergt Schwarzmärkte und wird für kriminelle Aktivitäten genutzt, aber es wird auch für verschiedene legale Zwecke verwendet.

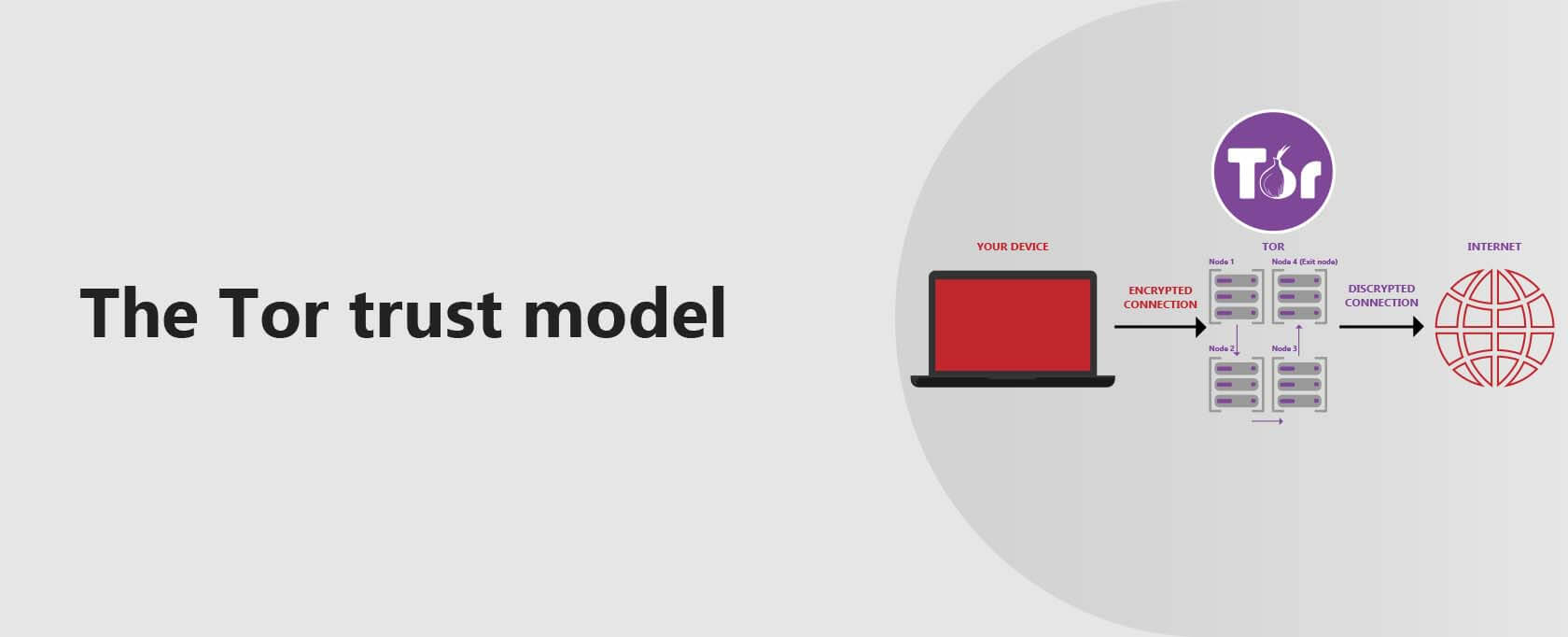

Das Vertrauensmodell von Tor

Bislang scheinen VPNs und Tor praktisch dasselbe zu sein, mit dem Unterschied, dass Tor Ihren Datenverkehr über mehrere Server schleust, während ein VPN ihn normalerweise (aber nicht immer) nur über einen einzigen Server schleust. Obwohl es noch weitere Unterschiede gibt, ist das Vertrauensmodell ein wichtiger Unterscheidungsfaktor.

Bei VPNs haben wir oben festgestellt, dass das Vertrauensmodell entweder alles oder nichts ist. VPNs sind zentralisierte Dienste, und der VPN-Anbieter kann Ihren Datenverkehr einsehen. Wenn Sie Ihrem VPN-Anbieter nicht vertrauen, sollten Sie sich nicht mit seinem Netzwerk verbinden.

Tor hat ein deutlich anderes Vertrauensmodell. Tor ist verteilt; es ist ein dezentraler Dienst. Das bedeutet, dass niemand das Tor-Netzwerk besitzt, weder eine Firma noch eine Einzelperson.

Es wird von Tausenden von Freiwilligen auf der ganzen Welt betrieben. Es gibt keinen zentralen Punkt, an dem der Datenverkehr aller Tor-Nutzer zusammenläuft. Es gibt keinen zentralisierten Betreiber, dem man vertrauen muss. Sie müssen dem Code vertrauen.

Bei der Verwendung von Tor wird Ihre Verbindung jedes Mal, wenn Sie eine andere Website besuchen, über eine neue, zufällige Abfolge von Tor-Knoten geleitet.

Zwar ist es möglich, dass ein Ausgangsknoten – der letzte Tor-Knoten in der Sequenz – den unverschlüsselten Datenverkehr, der durch ihn hindurchgeht, lesen könnte, aber er könnte dessen Quelle nicht identifizieren. Sie würden trotzdem anonym bleiben.

Tor verwenden

Der einfachste Weg, Tor zu nutzen, besteht darin, den Tor-Browser herunterzuladen und zu installieren. Es handelt sich um eine modifizierte Firefox-Version, die so konfiguriert ist, dass sie direkt mit dem Tor-Netzwerk verbunden ist.

Außerdem sind JavaScript und WebRTC für verbesserte Privatsphäre und Anonymität deaktiviert. Der Tor-Browser speichert auch Ihre Browser-Historie nicht, führt keine Skripte aus und löscht Ihre Cookies automatisch beim Schließen.

Es gibt auch andere Möglichkeiten, Tor zu nutzen, wie zum Beispiel das Konfigurieren auf Ihrem Router oder die Verwendung des TAILS-Betriebssystems, aber diese sind alles andere als einfach und gehen über den Rahmen dieses Beitrags hinaus.

Mit dem Tor-Browser müssen Sie lediglich den Browser starten, um sich mit dem Tor-Netzwerk zu verbinden.

Es gibt ein paar Dinge, die Sie beim Verwenden des Tor-Browsers beachten sollten. Erstens wird nur Ihr Browser-Datenverkehr durch das Tor-Netzwerk geleitet. Alles, was Sie außerhalb des Tor-Browsers tun, wird weiterhin Ihre ISP-Verbindung nutzen.

Zweitens verlangsamt Tor aufgrund der Weiterleitung Ihres Datenverkehrs über mehrere Knoten für jede Anfrage, die Ihr Gerät sendet, Ihre Verbindung erheblich.

Mit anderen Worten: Tor bevorzugt Sicherheit und Anonymität gegenüber Geschwindigkeit und Leistung.

Es wird auch nicht empfohlen, Dateien mit dem Tor-Browser herunterzuladen, da dies Ihre Anonymität gefährden könnte, indem Verbindungen außerhalb des Tor-Netzwerks hergestellt werden.

Privatsphäre vs. Anonymität

Wir haben die Ähnlichkeiten und Unterschiede zwischen Tor und VPNs betrachtet. Und es gibt sicherlich einige Überschneidungen zwischen den beiden.

In der Nutzung geht es bei VPNs jedoch eher um Privatsphäre, während Tor eher Anonymität bietet. Privatsphäre verbirgt, was Sie tun, während Anonymität verbirgt, wer Sie sind.

Wenn Sie sich für ein VPN anmelden, weiß der VPN-Anbieter normalerweise, wer Sie sind. Wahrscheinlich haben Sie mit einer Kreditkarte bezahlt.

Und obwohl einige VPN-Anbieter anonyme Barzahlungen oder Kryptowährungen akzeptieren, zahlen die meisten Benutzer mit einer Kreditkarte. Sie sind also nicht anonym gegenüber Ihrem VPN-Anbieter.

Solange Sie jedoch einem vertrauenswürdigen VPN-Anbieter abonniert haben, der keine Aktivitätsprotokolle führt, sollte das, was Sie tun, privat bleiben – Ihre Verbindung ist verschlüsselt, und der Anbieter führt keine Protokolle.

Wenn der VPN-Anbieter eine Datenanforderung von einer rechtlichen Autorität erhält, wäre er verpflichtet, dieser nachzukommen. Allerdings könnte er keine Daten herausgeben, die er nie zuvor hatte, wie zum Beispiel Ihre Browser-Historie. Aber Ihre Zahlungsinformationen, die mit Ihrer Identität verknüpft sind, könnten sehr wohl herausgegeben werden.

VPNs erhöhen Ihre Privatsphäre; sie machen Sie nicht anonym – insbesondere, wenn Sie sich bei einem Ihrer Online-Konten anmelden, während Sie ein VPN verwenden…

Tor hingegen hat keinen Besitzer oder zentralisierten Server. Tor ist ein verteiltes Netzwerk von Knoten, das von Freiwilligen betrieben wird.

Es gibt keine Anmeldung, keine Zahlung und keine Notwendigkeit, irgendwelche identifizierenden Informationen anzugeben. Laden Sie es herunter, installieren Sie es und beginnen Sie, es zu verwenden.

Das, gepaart mit der Tatsache, dass Ihr Datenverkehr verschlüsselt ist und zwischen vier bis sechs zufälligen Standorten hin und her geschickt wird, bevor er an sein endgültiges Ziel gesendet wird, macht es äußerst schwierig, eine Tor-Verbindung mit einem einzelnen Benutzer in Verbindung zu bringen.

Solange Sie bestimmte Richtlinien befolgen (wie zum Beispiel nicht in eines Ihrer Online-Konten einzuloggen), kann Tor Sie anonym im Internet machen.

Um vollständige Anonymität zu gewährleisten, wird empfohlen, sich niemals in ein Online-Konto einzuloggen, das mit Ihnen in Verbindung steht, während Sie mit dem Tor-Netzwerk verbunden sind.

Dies würde den Zweck der Anonymität zunichtemachen, da Ihre Tor-Sitzung dann möglicherweise mit Ihrer Identität verknüpft werden könnte.

Wann sollte man ein VPN verwenden?

In den folgenden Situationen ist ein VPN besser geeignet:

Um Zensur zu umgehen: Wenn Sie in einem Land leben, in dem das Internet stark zensiert ist, kann Ihnen ein VPN helfen, diese Sperren zu umgehen.

Möglicherweise müssen Sie mehrere Server ausprobieren, bis Sie einen finden, der funktioniert, aber ein VPN ist in der Regel erfolgreicher als Tor, weil Tor leichter blockiert werden kann.

Um Regionsblockaden zu umgehen: Viele Streaming-Seiten – wie Netflix – beschränken den Zugriff auf einige ihrer Inhalte aufgrund von Geolokalisierung.

Französische Inhalte sind nur für Benutzer in Frankreich verfügbar; deutsche Inhalte sind nur für Benutzer in Deutschland zugänglich usw. Ein VPN ermöglicht es Ihnen, Ihren Standort zu verschleiern und damit Geo-Beschränkungen zu umgehen.

In öffentlichen WLANs: Man weiß nie, wer sonst noch das gleiche öffentliche WLAN wie man selbst nutzt.

Öffentliche WLANs sind normalerweise mit schwacher Sicherheit implementiert, und viele öffentliche WLAN-Zugangspunkte sind offene und ungesicherte Netzwerke. Die Nutzung eines VPNs in öffentlichen WLANs schützt Sie vor Hackern, ohne Ihre Verbindung zu verlangsamen.

Um ISP-Drosselung zu verhindern: Einige ISPs bevorzugen bestimmte Arten von Datenverkehr in ihrem Netzwerk. Dies erreichen sie, indem sie andere Arten von Datenverkehr drosseln, typischerweise P2P-Datenverkehr und Videostreams.

Ein VPN verbirgt Ihren Datenverkehr vor Ihrem ISP. Wenn Ihr ISP nicht weiß, welche Art von Datenverkehr Sie erzeugen, kann er ihn auch nicht drosseln.

Um restriktive Firewalls zu umgehen: Einige Organisationen (Schulen, Unternehmen) blockieren den Zugang zu bestimmten Online-Inhalten über ihre Netzwerke.

Die Verwendung eines VPNs kann diese Sperren umgehen, indem es über gängige Ports wie 53 (DNS) oder 443 (HTTPS) läuft oder andere Verschleierungsmethoden verwendet. Solche Netzwerke würden sehr wahrscheinlich Tor-Verbindungen blockieren.

Torrenting: P2P-Filesharing kann riskant sein, daher macht es Sinn, Ihre IP-Adresse zu verschleiern. Ein VPN erreicht dies und bietet Ihnen dabei deutlich bessere Geschwindigkeiten als wenn Sie Tor verwenden würden.

Wann sollte man Tor verwenden?

Tor wird empfohlen, um Folgendes zu erreichen:

Anonym im Web surfen: Wie oben erwähnt, gibt es keine Anmeldeprozedur, um Tor zu nutzen. Ihre Identität spielt also keine Rolle.

Und die Tatsache, dass Ihr Datenverkehr über mehrere Standorte hinweg geleitet wird, macht es nahezu unmöglich, einen einzelnen Tor-Benutzer zu identifizieren.

Achten Sie jedoch darauf, sich nicht in eines Ihrer Konten einzuloggen, während Sie Tor verwenden, sonst machen Sie sich wieder erkennbar.

Zugang zum Dark Web: Tor ist der einzige Weg, um auf das Dark Web zuzugreifen. Ein VPN wird Ihnen dabei nicht helfen.

Hochriskante private Kommunikation: Tor ist ein großartiges Werkzeug für nicht zurückverfolgbare Kommunikation.

Erinnern Sie sich daran, dass wir oben erwähnt haben, dass Tor trotz seiner Verbindung zu kriminellen Aktivitäten auch für viele legale und legitime Zwecke genutzt wird?

Menschen wie Journalisten, Whistleblower, Aktivisten, Dissidenten und Kriminalitätsopfer können Tor nutzen, um sicher und anonym zu kommunizieren, ohne verfolgt zu werden oder Spuren zu hinterlassen.

In bestimmten Fällen kann dies eine Frage von Leben und Tod sein. Daher ist Tor tatsächlich ein wertvolles Werkzeug.

Kann man Tor und ein VPN gleichzeitig verwenden?

Tatsächlich ja, das können Sie. Nichts hindert Sie daran, das zu tun. Solange Sie einen hochwertigen, vertrauenswürdigen VPN-Anbieter verwenden, wird dies eine sehr sichere Einrichtung sein.

Verbinden Sie sich zuerst mit Ihrem VPN und starten Sie dann den Tor-Browser. Beachten Sie jedoch, dass dies Ihre Internetgeschwindigkeit erheblich verlangsamen wird. Seien Sie also bereit, diesen Kompromiss einzugehen.

Wenn Sie ein VPN mit Tor verwenden möchten, wird empfohlen, ein VPN zu kaufen, das Barzahlung oder Kryptowährungen akzeptiert.

Sie sollten auch eine „Wegwerf“-E-Mail-Adresse verwenden, die nicht für etwas anderes verwendet wird – ProtonVPN und ProtonMail sind gute Optionen für beide Fälle.

Fazit

Da haben Sie es. Sowohl VPNs als auch Tor sind wertvolle Werkzeuge, um Ihre digitale Welt unter Kontrolle zu halten. Es gibt einige Überschneidungen zwischen den beiden Technologien.

Aber abhängig davon, was Sie online erreichen möchten, sollten Sie sich für eines entscheiden. Hoffentlich hilft Ihnen dieser Beitrag, besser informierte Entscheidungen darüber zu treffen, welches Werkzeug Sie verwenden und wann.

Bleiben Sie sicher.