Votre Guide Ultime 2023 du Navigateur Tor

Dans ce guide, nous allons parler du navigateur Tor, de son fonctionnement, comment l’utiliser, et comment garantir votre sécurité et votre confidentialité.

Le navigateur Tor est un logiciel qui vous permet de naviguer sur internet et d’utiliser tous les services web de manière anonyme. Personne — ni les organisations gouvernementales, ni les forces de l’ordre, ni les grandes entreprises — ne pourra consulter votre historique de navigation ou localiser votre position, à condition de suivre certaines pratiques de sécurité.

Nous aborderons ci-dessous les sujets suivants :

- Qu’est-ce que TOR et comment cela fonctionne

- Comment installer Tor sur n’importe quel appareil et système d’exploitation

- Conseils pour garantir votre sécurité lors de l’utilisation de Tor

- La légalité de Tor

Utilisez le menu de navigation à droite (sur ordinateur) ou en bas de l’image (sur mobile) pour accéder rapidement aux sections qui vous intéressent.

Il utilise une technique appelée routage en oignon pour diriger le trafic internet à travers un réseau superposé mondial, masquant la localisation de l’utilisateur et d’autres informations.

L’article explique comment installer et utiliser le navigateur Tor sur différents appareils et systèmes d’exploitation. Il donne également des conseils pour garantir la sécurité lors de l’utilisation de Tor et discute de la légalité de l’utilisation du navigateur.

L’article précise également que, bien que Tor offre un haut niveau d’anonymat, il n’est pas 100% sûr et suggère d’utiliser un VPN en plus de Tor pour une sécurité accrue.

Les bases du Navigateur Tor

Qui utilise Tor, et pourquoi ?

Il existe plusieurs principales catégories d’utilisateurs du Navigateur Tor :

- Les utilisateurs voulant naviguer sur le web en toute discrétion, sans que les fournisseurs d’accès à Internet (FAI), les annonceurs et les entreprises n’exploitent leurs données. Cette catégorie représente la majorité des utilisateurs.

- Les utilisateurs cherchant à échapper à la surveillance et à la censure. C’est un problème que rencontrent souvent les journalistes et les militants des droits de l’homme travaillant dans des régions du monde aux régimes oppressifs.

- Le personnel militaire. Certaines organisations militaires américaines, dont la marine US, utilisent Tor.

Bien entendu, les criminels qui s’infiltrent sur le dark web – pour échanger des informations, vendre des services ou gérer des places de marché illégales – pourraient théoriquement constituer une autre catégorie d’utilisateurs.

Ainsi, bien que Tor soit légal pour la plupart – à l’exception de la Chine où il est interdit, et au Venezuela, en Iran, en Arabie Saoudite, en Russie, en Turquie et en Égypte où son usage est restreint – il peut être utilisé pour commettre des activités illégales. (Nous sommes persuadés que vous n’êtes pas un criminel, alors cela ne devrait pas poser problème !)

Comment fonctionne le Navigateur Tor ?

Tor, qui est l’abréviation de « The Onion Router », repose sur une technique appelée routage en oignon.

Cela permet à Tor de diriger le trafic internet à travers un vaste réseau superposé mondial, masquant ainsi la localisation de ses utilisateurs et d’autres informations concernant leur activité – que ce soit sur le dark web ou le web de surface.

Grâce à la technique de routage en oignon, il est nettement plus difficile pour un tiers de retracer l’activité d’un utilisateur.

Pour entrer dans les détails, le Navigateur Tor utilise un cryptage à chaque niveau de la couche d’application de son protocole de communication (tout comme les couches d’un oignon).

Tor applique plusieurs fois un cryptage à différentes données de l’utilisateur tout en les envoyant à travers un circuit de relais Tor successifs et choisis aléatoirement.

Chaque relais décrypte une couche de cryptage pour révéler le prochain relais du circuit afin de lui transmettre les données restantes toujours cryptées.

Enfin, le dernier relais décrypte la couche de cryptage la plus interne, envoyant les données originales à leur destination tout en gardant l’adresse IP de la source cachée.

Puisque toute surveillance réseau repose fortement sur les informations concernant la source et la destination des données, cette technique rend la traçabilité de toute activité réseau beaucoup plus difficile.

Quelle est la sécurité du Navigateur Tor ?

En matière de confidentialité, Tor offre le meilleur niveau d’anonymat. Cela ne signifie pas nécessairement que le Navigateur Tor est parfait, mais il fournit une couche de sécurité supplémentaire pour votre navigation quotidienne.

En matière de sécurité, Tor est parfait pour une navigation web normale. Cependant, il n’est pas 100% sécurisé, surtout si vous l’utilisez pour accéder à des marchés illicites ou des forums de discussion sur le dark web.

Pour vous aider à minimiser les risques, nous aborderons quelques recommandations plus tard. Mais une astuce de base que nous partagerons dès maintenant est qu’il serait judicieux d’utiliser un VPN en naviguant avec le Navigateur Tor.

Consultez notre guide pour choisir les meilleurs VPN.

Combien coûte le Navigateur Tor ?

Rien. Le Navigateur Tor est géré par l’organisation The Tor Project en tant que projet open-source, donc il est gratuit. (Si vous vous sentez généreux, vous pouvez faire un don, cela dit.)

Commencer avec le Navigateur Tor

Comment installer le Navigateur Tor

C’est un jeu d’enfant ! Tout d’abord, rendez-vous sur le site web du Projet Tor, puis cliquez sur le bouton « Download Tor Browser » situé dans le coin supérieur droit.

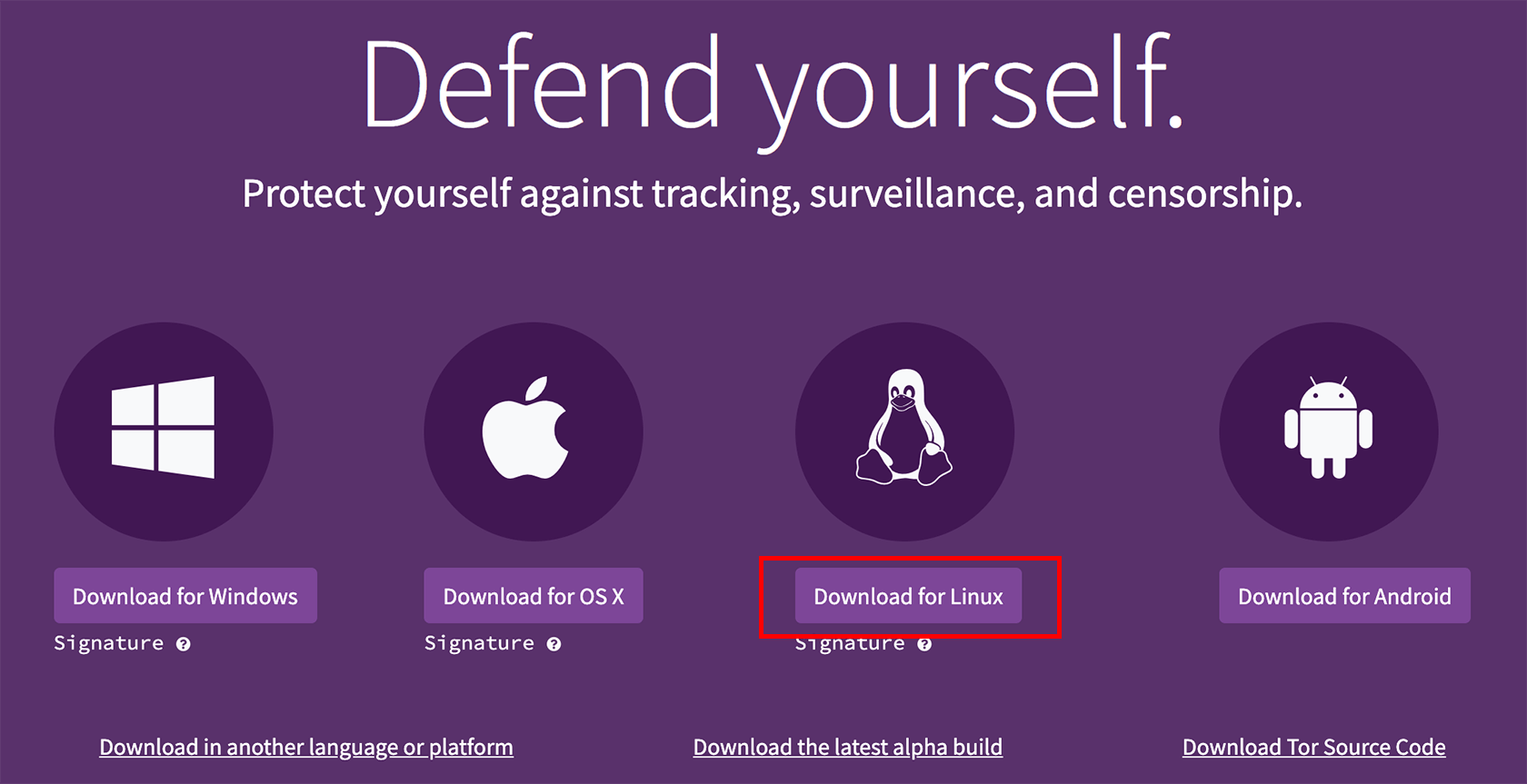

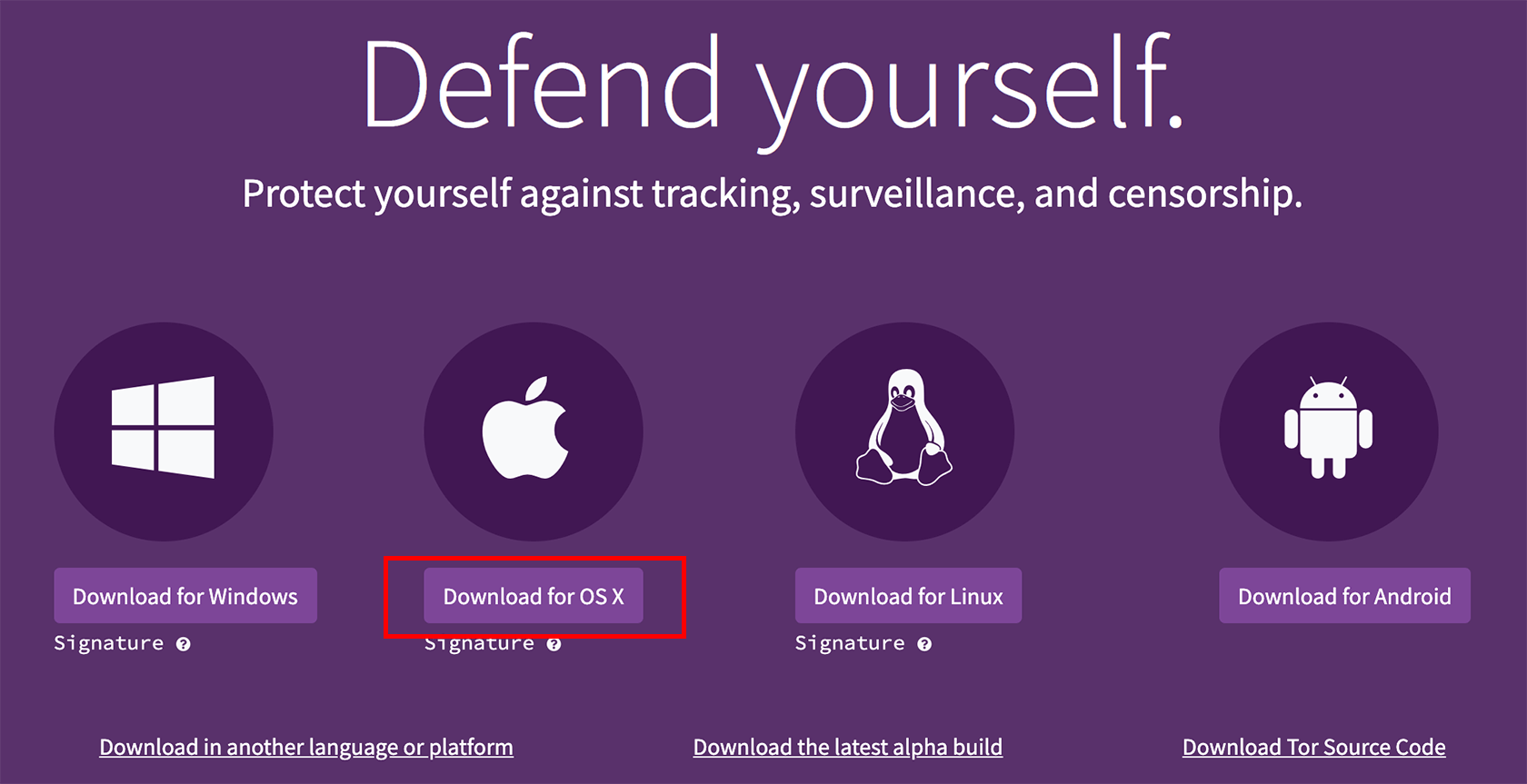

Ensuite, sur la page de téléchargement, choisissez parmi les principaux systèmes d’exploitation disponibles (Windows, Linux, Mac, Android). Voici un guide détaillé, étape par étape pour chacun d’entre eux :

Windows

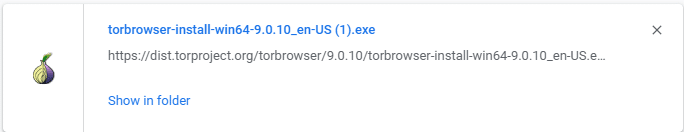

Cliquez sur le bouton « Download for Windows ».

Lancez le fichier .exe une fois téléchargé en double-cliquant dessus.

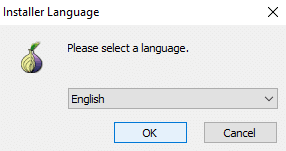

Choisissez votre langue et cliquez sur OK.

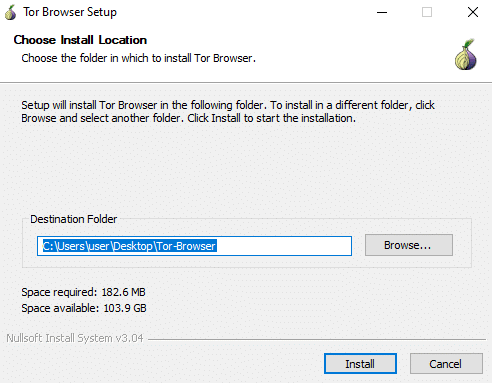

Suivez les instructions d’installation.

Cliquez sur Terminer lorsque l’installation est complétée. Et voilà, c’est fait !

Linux

Cliquez sur le bouton « Download for Linux ».

Attendez que le fichier d’installation soit téléchargé. Une fois le téléchargement terminé, rendez-vous dans le répertoire où il a été sauvegardé. Faites un clic droit sur le fichier téléchargé et choisissez Extraire ici.

Après l’extraction des fichiers d’installation du Navigateur Tor, double-cliquez sur « Tor Browser Setup ».

Bravo ! Le Navigateur Tor est installé, et vous êtes prêt à l’utiliser.

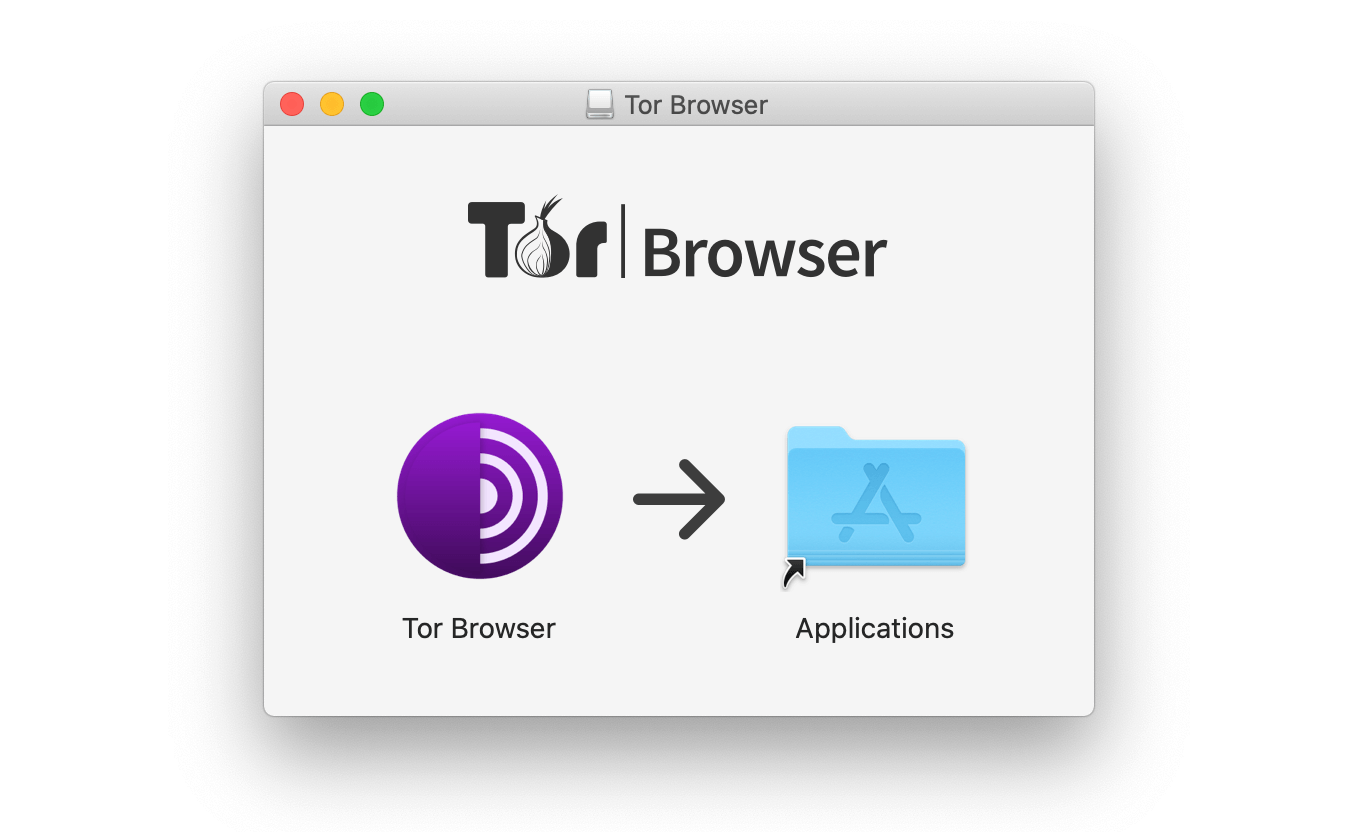

Mac

Cliquez sur le bouton « Download for OS X ».

Une fois le téléchargement terminé, ouvrez le dossier Téléchargements et double-cliquez sur le fichier téléchargé (TorBrowser-7.0.2-osx64_en-US.dmg).

Après la fin de l’installation, une nouvelle fenêtre s’ouvrira vous demandant de glisser le Navigateur Tor dans le dossier des applications.

Et voilà ! Le Navigateur Tor est maintenant installé sur votre Mac.

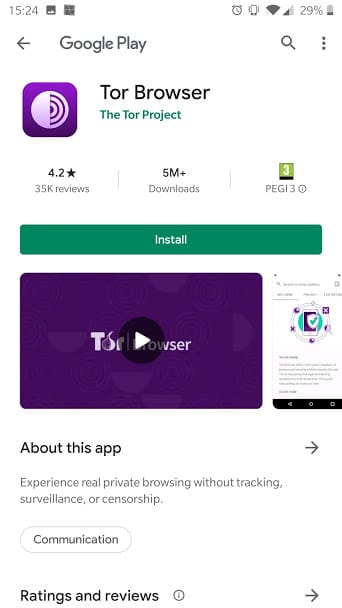

Android

Cliquez sur le bouton « Download for Android ».

Puis cliquez sur Aller sur Google Play et appuyez sur Installer.

Une fois l’installation terminée, appuyez sur Ouvrir pour lancer l’application du Navigateur Tor. Ensuite, appuyez sur Connecter pour démarrer la connexion au réseau Tor.

Et hop! Le Navigateur Tor est maintenant installé sur votre appareil Android.

Comment utiliser le Navigateur Tor

L’utilisation du Navigateur Tor est assez simple. Il est bien plus facile de commencer à utiliser Tor que d’expliquer comment faire !

Mais tentons le coup. Pour commencer, lancez le Navigateur Tor en cliquant sur le raccourci « Start Tor Browser » sur votre bureau.

La fenêtre de configuration du Navigateur Tor s’affichera. Cliquez sur Connecter.

La page d’accueil du Navigateur Tor s’ouvrira dans une nouvelle fenêtre. Vous pouvez maintenant utiliser le Navigateur Tor.

Par où commencer ?

Si vous ne savez pas par où commencer, c’est tout à fait compréhensible. Puisque les sites du dark web ne sont pas destinés à être indexés et qu’ils n’ont pas d’URLs conventionnelles, vous devrez probablement chercher des liens initiaux du réseau Tor (parfois appelé « onionland »).

Voici plusieurs articles contenant des liens vers des sites du dark web légaux pour vous lancer :

- 10 sites Tor à visiter pour une expérience du Dark Web

- 11 des sites du Deep Web les plus intéressants (et légaux)

- Le top 80+ des sites disponibles sur le réseau Tor

- Le top 9 des sites .onion des profondeurs du dark web

Comment désinstaller le Navigateur Tor

Désinstaller le Navigateur Tor est également simple. Pour Windows, supprimez le dossier Tor Browser. Pour Linux, effacez le répertoire Tor Browser de votre ordinateur.

Désinstaller complètement le Navigateur Tor sur un Mac est un peu plus complexe. Vous pouvez désinstaller manuellement le Navigateur Tor en trouvant le dossier approprié et en le glissant dans la corbeille. Mais les fichiers de service de Tor resteront sur votre Mac et nécessiteront un effort pour être supprimés.

La meilleure option, si vous êtes un utilisateur Mac, serait d’utiliser un outil de désinstallation tiers pour Mac. Par exemple, Mac App Cleaner & Uninstaller, AppCleaner ou CleanMyMac 3 peuvent faire le travail.

Utilisation du Navigateur Tor — Conseils de sécurité

Bien que l’utilisation du Navigateur Tor ajoute une couche de protection supplémentaire à vos sessions de navigation sur le web, elle n’est pas infaillible à 100%. Voici donc quelques recommandations basiques pour vous aider à rester en sécurité, protégé, privé et dans la légalité lorsque vous utilisez le Navigateur Tor.

Gardez vos informations personnelles pour vous

Pour préserver votre identité, évitez d’utiliser votre véritable adresse e-mail, vos comptes sur les réseaux sociaux et tout ce qui demande vos informations.

Le Navigateur Tor vous permet de rester anonyme, mais divulguer vos informations personnelles sur des sites pourrait rapidement rendre le navigateur inefficace.

Si vous utilisez le dark web et souhaitez empêcher le suivi de votre activité sur Tor, créez une identité virtuelle qui n’a rien à voir avec votre identité réelle.

Envisagez d’utiliser Linux plutôt que Windows

De nombreux experts déconseillent l’utilisation de Windows pour naviguer avec Tor, car ce système d’exploitation présente le plus grand nombre de vulnérabilités et de bugs. Ces faiblesses peuvent être exploitées pour injecter du code malveillant dans votre système ou compromettre votre confidentialité.

Vous seriez plus en sécurité en utilisant le Navigateur Tor sur Linux.

Restez à jour

Mettre à jour régulièrement votre client Navigateur Tor, vos applications sécurisées par Tor et autres systèmes vous protégera des dernières vulnérabilités détectées.

Désactivez JavaScript, Java et Flash

Utiliser du contenu actif sur Tor est toujours risqué. Vous devriez désactiver les composants JavaScript, Java et Flash, tels qu’Adobe Flash, QuickTime, les contrôles ActiveX et les VBScripts.

Leur utilisation sur Tor pourrait exposer vos données car les applications de contenu actif s’exécutent généralement avec les privilèges de votre compte utilisateur. Cela permettrait aux sites web de vous suivre de manière que le Navigateur Tor ne peut pas contrer.

JavaScript, qui est un langage de programmation web puissant, peut être utilisé pour activer le suivi des utilisateurs par les sites, malgré les paramètres de proxy configurés. Il en va de même pour les composants Java et Adobe Flash qui fonctionnent sur des machines virtuelles.

Ne pas utiliser le protocole P2P et les torrents

Les clients BitTorrent n’encryptent généralement pas votre adresse IP, qui pourrait être partagée avec les trackers de torrents et les pairs. C’est ainsi que le partage de fichiers en peer-to-peer sur Tor peut rapidement révéler votre identité.

Détails sur la confidentialité et la sécurité du Navigateur Tor

On peut dire qu’en général, le Navigateur Tor protège votre contenu et sécurise votre identité. Cependant, gardez à l’esprit que l’anonymat et la confidentialité à 100% ne sont pas garantis.

Néanmoins, le Navigateur Tor offre une couche de sécurité supplémentaire fiable pour protéger votre vie privée et votre anonymat.

Comment le Navigateur Tor peut-il être tracé ?

Comme mentionné précédemment, le Navigateur Tor utilise le « routage en oignon » pour protéger votre trafic internet et masquer votre identité et votre localisation. Cependant, il présente plusieurs faiblesses et n’est pas 100% sécurisé.

Une de ses vulnérabilités est que chaque serveur, qui fonctionne essentiellement comme un autre relais du réseau Tor, appartient à des bénévoles. Ainsi, les utilisateurs ne peuvent pas être entièrement sûrs de la sécurité de chaque relais par lequel les données passent.

C’est généralement acceptable car le cryptage permet à chaque serveur relais de ne voir que les localisations du dernier et du suivant. Mais le nœud de sortie retire la dernière couche de cryptage et a accès au site d’origine de l’utilisateur.

Ainsi, votre localisation et votre identité pourraient théoriquement être tracées par un serveur agissant comme un nœud de sortie dans le réseau Tor.

De plus, le Navigateur Tor est également vulnérable à plusieurs attaques potentielles de pirates (comme d’autres navigateurs). Assurez-vous de minimiser les risques en suivant tous les conseils et recommandations de sécurité mentionnés ci-dessus.

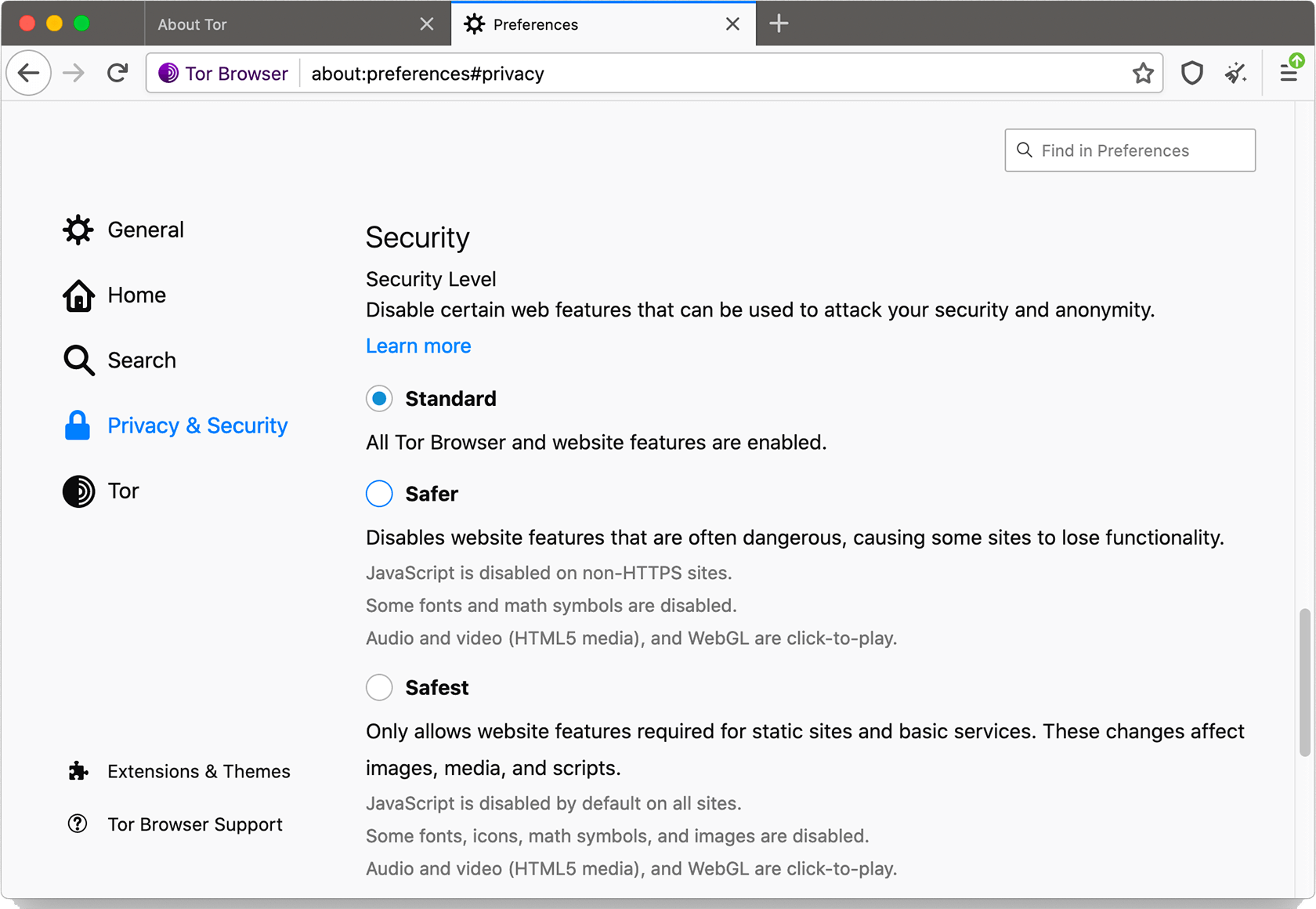

Quels sont les paramètres de niveau de sécurité intégrés au Navigateur Tor ?

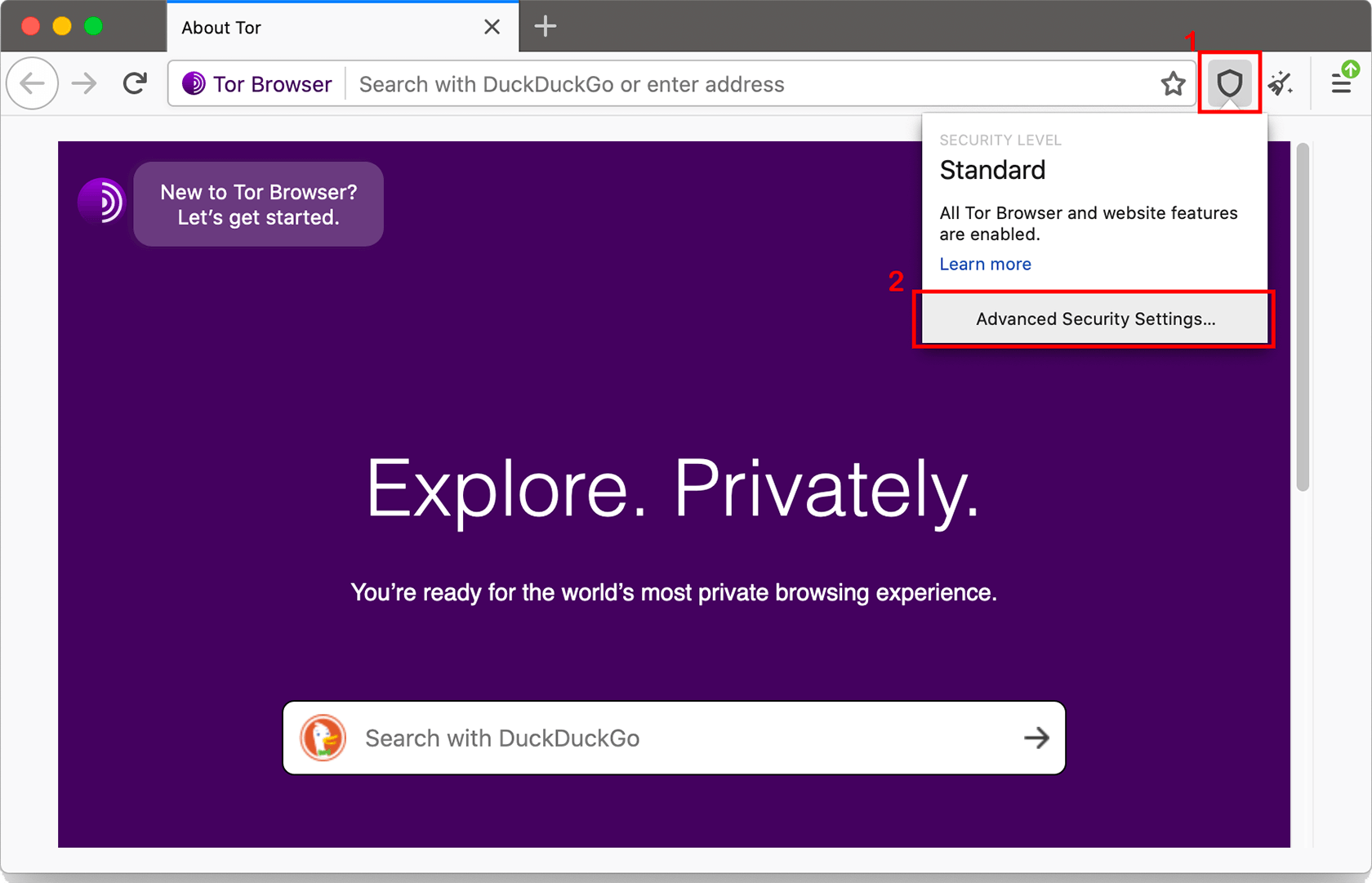

Vous avez plusieurs options pour désactiver certaines fonctionnalités web qui pourraient compromettre votre sécurité et votre anonymat.

Configurez simplement les niveaux de sécurité du Navigateur Tor. Cependant, notez qu’augmenter les niveaux de sécurité du Navigateur Tor peut empêcher certaines pages web de fonctionner correctement.

Paramètres de sécurité

Vous pouvez accéder aux paramètres de sécurité en cliquant sur l’icône de bouclier à côté de la barre d’URL. Ensuite, cliquez sur Paramètres de sécurité avancés.

Niveaux de sécurité

Le Navigateur Tor propose trois niveaux de sécurité de base : Standard, Plus sûr et Le plus sûr.

Standard

Toutes les fonctionnalités du Navigateur Tor et des sites web sont activées.

Plus sûr

Cela désactive les fonctionnalités des sites web souvent considérées comme dangereuses. Certains sites perdront en fonctionnalité.

- JavaScript est désactivé sur les sites non-HTTPS

- Certaines polices et symboles mathématiques sont désactivés

- Les médias audio et vidéo (médias HTML5) et WebGL sont en mode « cliquer pour jouer »

Le plus sûr

Ce niveau autorise uniquement les fonctionnalités de sites web nécessaires pour les sites statiques et les services de base. Ces modifications affectent les images, les médias et les scripts.

- JavaScript est désactivé par défaut sur tous les sites

- Certaines polices, icônes, symboles mathématiques et images sont désactivés

- Les médias audio et vidéo (médias HTML5) sont en mode « cliquer pour jouer »

Navigateur Tor et VPN

Le Navigateur Tor est-il similaire à un VPN (Réseau Privé Virtuel), et avez-vous besoin d’un VPN si vous utilisez déjà Tor ?

Rappelez-vous que Tor transmet vos données d’un nœud à l’autre tout en les chiffrant puis en les re-chiffrant. À l’inverse, un VPN vous offre une connexion sécurisée et chiffrée vers un serveur distant.

Ainsi, bien que le Navigateur Tor et le VPN soient différents, leurs fonctionnalités se complètent. Les utiliser ensemble augmenterait considérablement vos chances de rester anonyme et de garder vos données privées.

Activer un VPN avant de démarrer le Navigateur Tor vous permettrait de cacher votre emplacement initial et votre adresse IP même au serveur relais de sortie, qui, souvenez-vous, peut retracer votre emplacement d’origine (en l’absence de fonctionnalité VPN).

Pouvez-vous être toujours tracé en utilisant le Navigateur Tor avec un VPN ?

Oui, mais seulement si vous ne faites pas attention. N’oubliez pas qu’un VPN vous permet de cacher complètement votre véritable adresse IP à n’importe quel serveur bénévole du réseau Tor.

De plus, un VPN empêche votre FAI de détecter que vous utilisez Tor, que votre FAI reconnaîtrait autrement facilement.

Un VPN vous permet de masquer toute votre activité Tor à votre FAI en vous offrant une connexion sécurisée chiffrée dès le départ. Votre fournisseur VPN ne verra pas non plus votre activité au sein du réseau Tor.

Combiner le Navigateur Tor avec un VPN vous offre une assez bonne confidentialité et anonymat. Vous pourriez cependant rester vulnérable si vous utilisez des composants actifs lors de la navigation via le réseau Tor ou si vous partagez des données privées sur les sites Tor.

Le Dark Web et les alternatives au Navigateur Tor

De nombreux autres réseaux ressemblent à Tor, mais ils diffèrent par leur construction, leur approche de navigation et les objectifs qu’ils cherchent à atteindre. Les alternatives les plus populaires au réseau Tor comprennent Freenet, I2P, Freepto, Tails, Subgraph OS, et d’autres.

Consultez notre guide VPN Tails pour plus d’informations.

Pouvez-vous accéder au Dark Web sans le Navigateur Tor ?

Bien sûr. Plusieurs projets vous permettent d’accéder au dark web avec un navigateur web classique. Tor2web, qui utilise des proxy inversés pour permettre aux utilisateurs d’accéder aux sites avec des noms de domaine .onion, est le plus connu.

Mais avant d’essayer d’utiliser Tor2web ou l’une de ses alternatives, soyez prévenus que cela sera probablement dangereux.

Utiliser le dark web sans le chiffrement du Navigateur Tor signifie que votre activité sera facilement accessible à plusieurs parties, y compris votre FAI et l’opérateur du proxy inversé que vous utilisez pour accéder au dark web.

Alors, même s’il est techniquement possible d’utiliser le dark web sans le Navigateur Tor ou l’une de ses alternatives, vous feriez mieux de ne même pas essayer. Et si vous le faites, ne dites pas qu’on ne vous avait pas prévenus !

Informations Supplémentaires que Vous Pourriez Vouloir Connaître (ou Rafraîchir)

Les Bases de l’Histoire de Tor

Comment Tor a-t-il vu le jour ?

Vous vous souviendrez que « Tor » est un acronyme pour le nom original de ce projet : « The Onion Router » (Le Routeur Oignon).

Le routage en oignon a été initialement développé au milieu des années 1990 par le Laboratoire de Recherche Navale des États-Unis pour protéger la communication et les données en ligne de la communauté du renseignement américain des regards indiscrets.

La version alpha du projet de Routage en Oignon, ou projet Tor, a été développée par le mathématicien Paul Syverson et les informaticiens Roger Dingledine et Nick Mathewson.

Il a été lancé en septembre 2002, tandis que la première version publique de Tor a été présentée presque deux ans plus tard, en août 2004. Cette même année, le code source de Tor a été publié par le Laboratoire de Recherche Navale sous une licence libre.

En décembre 2006, Roger Dingledine, Nick Mathewson et plusieurs autres développeurs de Tor ont fondé The Tor Project, une organisation à but non lucratif basée aux États-Unis responsable de la maintenance de Tor jusqu’à ce jour.

Pourquoi le Navigateur Tor a-t-il été rendu public ?

L’objectif était d’utiliser cette nouvelle technologie pour protéger les utilisateurs d’Internet au début des années 2000 des entreprises qui voulaient collecter leurs données.

À l’époque, les fondateurs du projet Tor étaient de plus en plus préoccupés par l’émergence d’entreprises et de sites web qui offraient leurs services gratuitement en échange des données des utilisateurs. Pourquoi ? Parce que ces données précieuses pouvaient être vendues pour faire du profit.

Ainsi, le Navigateur Tor a été lancé publiquement comme un moyen pour les utilisateurs de contrôler pleinement la manière dont leurs données pourraient être utilisées.

Les Bases du Dark Web

Qu’est-ce que le Dark Web ?

En bref, c’est la partie d’Internet qui existe sur les darknets, qui nécessite un logiciel spécifique, une configuration ou une autorisation pour y accéder.

Le contenu du dark web n’est pas indexé par les moteurs de recherche, ce qui en fait une partie du deep web, qui couvre tout le contenu web invisible aux moteurs de recherche.

L’opposé du dark web est le web de surface (aussi appelé web visible ou indexable). Le web de surface est la partie d’Internet accessible à tous et recherchable par les moteurs de recherche habituels, comme Google.

À quoi sert le Dark Web ?

Le dark web évoque souvent l’image d’un marché obscur, où drogues illégales, armes, pornographie et divers services criminels sont vendus.

Mais la réalité est que le dark web n’est pas intrinsèquement aussi néfaste. C’est juste un segment plus privé d’Internet qui offre aux utilisateurs des niveaux d’anonymat bien supérieurs à ceux du web de surface.

Et c’est pourquoi les criminels adorent le dark web ; il est plus facile d’y mener leurs opérations discrètement sans se faire prendre.

Mais encore une fois, ce n’est pas tout ce qu’est le dark web. Certaines des ressources légales et parfaitement éthiques les plus courantes existent sur le dark web :

- Sites de lanceurs d’alerte, où des personnes disposant d’informations internes peuvent publier toutes sortes d’informations sensibles de manière anonyme (WikiLeaks est probablement l’exemple le plus célèbre)

- Forums spécialisés, où des professionnels de domaines spécifiques peuvent communiquer entre eux à l’abri des regards du grand public

- Grands répertoires de contenu, comme The Hidden Wiki

- D’autres types de sites web qui partagent du contenu gratuit, comme des articles de recherche, des rapports analytiques, et plus encore.

Est-il illégal d’utiliser le Dark Web ?

Non, ce n’est pas le cas. Mais il est illégal d’utiliser des sites avec du contenu illégal (ce qui, comme nous l’avons déjà établi, est abondant sur le dark web).

Et, pour énoncer l’évidence, toute activité illégale reste illégale même si elle a été menée sur le dark web.

1 Comment

Elodie

février 13, 2024 11:41 am

Bonjour, j’aime beaucoup votre tuto, pour avoir des liens onion je suis aller sur https://torguide.org c’est vraiment bien