Penelusuran Mendalam Mengenai Keamanan Siber: Semua Tentang Serangan DDoS

Serangan Distributed-Denial-of-Service, atau singkatnya DDoS, adalah jenis serangan siber yang memiliki satu tujuan – mengganggu infrastruktur sebuah perusahaan dan mengganggu aktivitasnya.

Ia mencapai hal ini dengan mengirimkan jumlah lalu lintas yang sangat besar ke server, jaringan, atau layanannya.

Jika server tidak dilengkapi untuk menangani lalu lintas sebanyak itu secara bersamaan, mereka akan mengalami crash, membekukan sistem perusahaan selama serangan DDoS berlangsung.

Pada paragraf-paragraf berikut, saya akan menjelaskan bagaimana serangan DDoS bekerja, dampaknya, dan bagaimana cara melindungi diri dari serangan tersebut, baik secara aktif maupun proaktif.

Mari kita mulai!

Bagaimana Serangan DDoS Bekerja?

Serangan DDoS menggunakan “botnet” untuk mengirimkan banyak permintaan secara bersamaan ke server perusahaan target dalam upaya untuk menghancurkannya.

Botnet pada dasarnya adalah jaringan perangkat “zombie” (komputer, perangkat seluler, laptop, dll.) yang dikendalikan oleh “botmaster” (hacker) setelah menginfeksinya dengan malware.

Perangkat yang terinfeksi individu ini disebut “bot” dan botmaster dapat dengan mudah mengendalikannya dari jarak jauh.

Setelah botmaster menginfeksi cukup banyak perangkat untuk meluncurkan serangan DDoS, ia mengirimkan instruksi khusus ke setiap perangkat, dan serangan pun dimulai.

Inilah bagaimana semuanya terjadi:

- Hacker menyusup ke 2.000 perangkat milik individu acak yang tidak menyadarinya

- Hacker membuat botnet dari 2.000 perangkat tersebut dengan menginstal malware pengendali di masing-masingnya

- Hacker memilih target untuk diserang

- Hacker mengirimkan instruksi khusus ke setiap perangkat dalam botnet untuk mengakses alamat IP perusahaan secara bersamaan

- Server target menerima 2.000 permintaan secara bersamaan dan crash karena tidak mampu menangani begitu banyak permintaan sekaligus

Sebuah serangan DDoS terkenal diluncurkan terhadap Dyn pada Oktober 2016. Dyn mengendalikan sebagian besar infrastruktur DNS internet, sehingga serangan tersebut mengakibatkan situs-situs seperti Netflix, Twitter, Reddit, CNN, dan lainnya di seluruh Eropa dan AS turun.

Botnet yang digunakan dalam serangan Dyn diperkirakan memiliki 100.000 perangkat, terdiri dari perangkat IoT (Internet-of-Things) seperti kamera digital dan pemutar DVR.

Kekuatan serangan total botnet diperkirakan sekitar 1,2 Terabyte per detik (Tbps), dua kali lebih kuat dari serangan DDoS manapun dalam sejarah.

Jenis Serangan DDoS

Ada tiga jenis serangan DDoS:

- Serangan Lapisan Aplikasi

- Serangan Protokol

- Serangan Volumetrik

Ketiga jenis serangan DDoS akan mengganggu dan menghancurkan server target, tetapi cara untuk mencapainya berbeda.

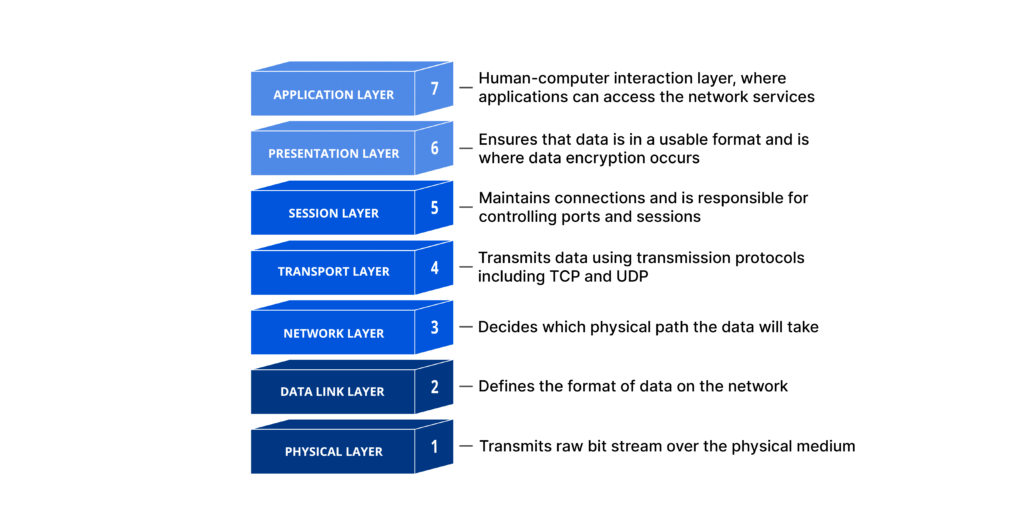

Selain itu, semua serangan DDoS akan memanipulasi konektivitas jaringan dengan beberapa cara. Untuk membantu Anda memahami bagaimana koneksi jaringan bekerja, berikut adalah Model OSI yang berguna.

[ keterangan id = “lampiran_44456” align = “alignnone” width = “1024”]  https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/ [/caption]

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/ [/caption]

Jadi, koneksi jaringan memiliki tujuh lapisan, dan serangan DDoS memanipulasi beberapa lapisan ini untuk menghancurkan server.

Mari kita lihat lebih detail tiga jenis serangan DDoS!

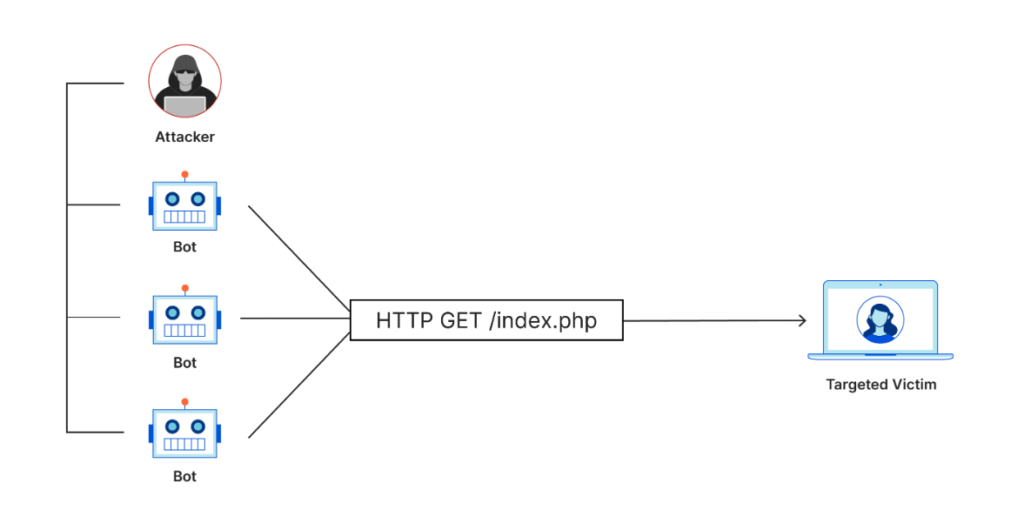

1. Serangan Lapisan Aplikasi

[ keterangan id = “lampiran_44457” align = “alignnone” width = “1024”]  https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

Serangan DDoS Lapisan Aplikasi juga dikenal sebagai serangan Lapisan 7 karena mereka memanipulasi lapisan 7 dalam Model OSI di atas (Lapisan Aplikasi).

Tujuan dari serangan DDoS Lapisan Aplikasi adalah untuk menghabiskan sumber daya server sehingga akhirnya crash karena sumber daya yang tidak mencukupi.

Inilah mengapa kekuatan serangan Lapisan Aplikasi diukur dalam RPS atau permintaan per detik.

Sasaran serangan ini adalah sisi HTTP dari server, lebih tepatnya halaman web yang dihasilkan oleh server dan dikirim sebagai respons terhadap permintaan HTTP yang dikirim oleh klien.

Tindakan sederhana memuat halaman web mungkin terlihat sederhana bagi klien tetapi itu adalah proses yang kompleks bagi server. Itu karena harus memuat beberapa file, mengakses basis data, menjalankan kueri, dan kemudian membuat halaman web.

Contoh serangan Lapisan Aplikasi:

- Menginstruksikan botnet untuk membuka halaman web yang sama secara bersamaan, membuat banyak permintaan HTTP ke server

- Menginstruksikan botnet untuk menyegarkan halaman web yang sama secara bersamaan beberapa kali

Dengan begitu banyak permintaan HTTP untuk memuat halaman web, kapasitas komputasi server mungkin kewalahan. Ini tidak memiliki sumber daya yang diperlukan untuk memenuhi semua permintaan HTTP sekaligus, sehingga server menjadi crash.

Inilah cara serangan penolakan layanan bekerja melalui serangan DDoS Lapisan Aplikasi!

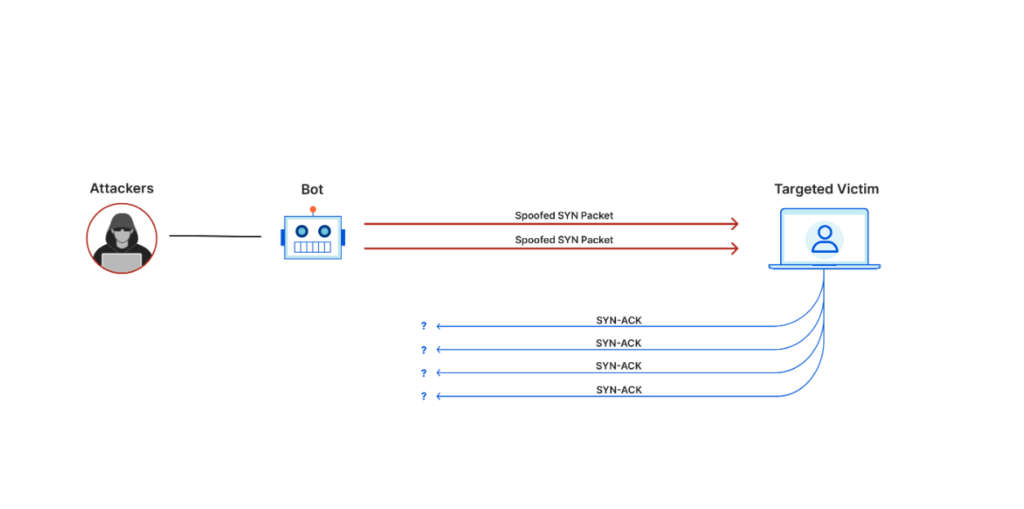

2. Serangan Protokol

[keterangan id = “lampiran_44458” align = “alignnone” width = “1024”]  cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

Serangan DDoS Protokol memanipulasi lapisan ke-3 dan ke-4 dari model jaringan OSI di atas (Lapisan Jaringan dan Lapisan Transport).

Serangan ini diukur dalam paket per detik dan akan menargetkan sumber daya khusus seperti pengimbang beban, firewall, router, dan sumber daya lainnya.

Namun, gagasan di balik Serangan Protokol sedikit berbeda dibandingkan dengan serangan Lapisan Aplikasi.

Sementara serangan Lapisan Aplikasi mengandalkan permintaan HTTP yang melimpah untuk membuat server crash, Serangan Protokol mengeksploitasi Tiga tahap jabat tangan TCP yang terlibat dalam pertukaran informasi tipe protokol.

Tiga tahap jabat tangan TCP mengandalkan:

- Paket SYN dikirim oleh klien ke server atau sumber daya

- Paket SYN-ACK dikirim oleh server/sumber daya ke klien

- Paket ACK dikirim kembali oleh klien ke server/sumber daya

Dalam Serangan Protokol, langkah ketiga tidak ada. Server/sumber daya korban tidak menerima paket ACK dari klien (botnet hacker), sehingga tidak dapat menyelesaikan transfer data.

Klien mengirimkan beberapa paket SYN TCP menggunakan alamat IP palsu kepada server/sumber daya. Server akan merespons permintaan koneksi dan akan menunggu paket ACK untuk menyelesaikan jabat tangan, tetapi tidak pernah tiba.

Jadi, semakin banyak permintaan koneksi yang tidak terjawab menumpuk, yang menghabiskan sumber daya server/target.

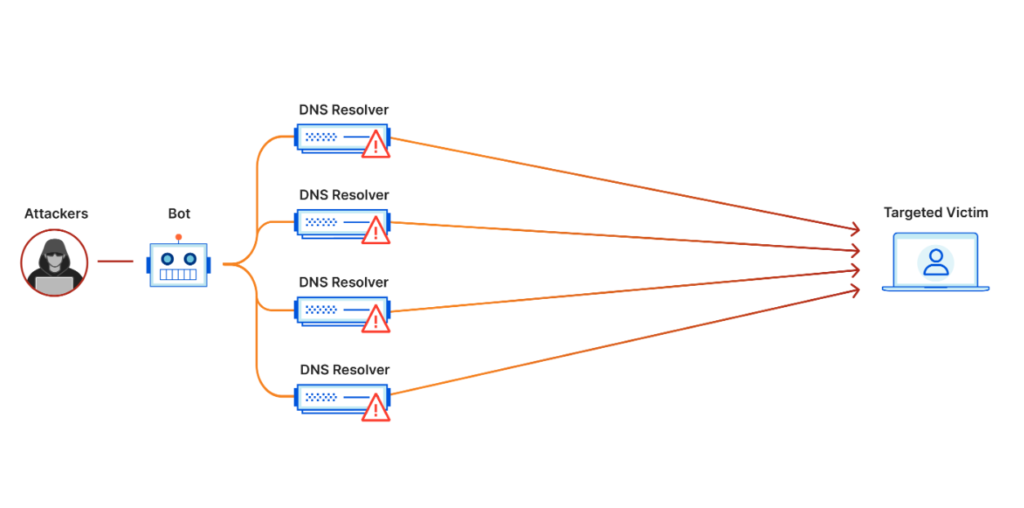

3. Serangan Volumetrik

[keterangan id = “lampiran_44459” align = “alignnone” width = “1024”]  https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/ [/caption]

Serangan Volumetrik adalah bentuk serangan DDoS paling umum dan itulah yang paling banyak disebut (tanpa disadari) ketika berbicara tentang serangan DDoS.

Kekuatan serangannya diukur dalam bit per detik atau gigabit per detik (lihat serangan Dyn), dan tujuannya adalah untuk menghancurkan server dengan lalu lintas dan permintaan.

Pendekatan kekerasan ini memerlukan botnet yang cukup besar untuk menghabiskan semua bandwidth server.

Alternatifnya, peretas dapat menggunakan amplifikasi DNS untuk mencapai hasil yang sama dengan lebih mudah. Inilah caranya:

- Peretas mengirimkan beberapa permintaan DNS kecil dengan menggunakan alamat IP sumber palsu korban ke server DNS

- Server DNS memberi respons kepada korban dengan respons DNS yang jauh lebih besar daripada yang dikirimkan oleh penyerang

- Server korban akhirnya kewalahan oleh jumlah lalu lintas yang diterima

Jadi, baik melalui permintaan botnet atau amplifikasi DNS, Serangan Volumetrik dimaksudkan untuk menghancurkan server dengan permintaan.

Perbedaan antara Serangan Volumetrik dan Serangan Lapisan Aplikasi adalah yang terakhir lebih kompleks dan memerlukan tindakan yang lebih khusus untuk dilakukan.

Cara Mendeteksi Serangan DDoS

Tidak mungkin untuk mengetahui kapan serangan DDoS akan diluncurkan. Namun, ada tanda-tanda bahaya yang bisa Anda kenali saat serangan sedang berlangsung.

Mendeteksi serangan DDoS pada tahap awal dapat membantu Anda mengatasinya lebih cepat, menghindari dampak buruk serangan dan penolakan layanan.

Berikut adalah beberapa cara untuk mengidentifikasi serangan DDoS:

- Lonjakan tiba-tiba dalam lalu lintas web yang berasal dari lokasi atau alamat IP tunggal

Sebagian besar serangan DDoS mengandalkan botnet, yaitu perangkat yang terinfeksi yang biasanya berlokasi dalam wilayah yang sama.

Setelah botmaster menginstruksikan botnet untuk memulai serangan DDoS, semua perangkat akan mulai mengirimkan permintaan konstan ke server Anda.

Ini akan muncul sebagai lonjakan lalu lintas yang berasal dari perangkat dan area yang sama.

- Waktu muat lambat pada situs web Anda

Jika Anda melihat kecepatan yang tidak dapat dijelaskan pada situs web Anda, maka bisa jadi karena server Anda kebanjiran permintaan.

Setelah sistem terlalu dimuat, maka akan melambat, menyebabkan waktu muat yang lebih lambat. Ini seringkali menjadi tanda bahaya pertama yang dikenali orang selama serangan DDoS.

- Server merespons dengan galat 503

Ketika serangan DDoS meningkatkan lalu lintas server Anda, server akan sering merespons dengan galat 503 tidak tersedia karena tidak dapat menangani begitu banyak permintaan.

Biasanya, galat ini akan menghilang ketika volume lalu lintas berkurang, tetapi jika tidak, maka Anda kemungkinan sedang berhadapan dengan serangan DDoS.

Selama serangan DDoS, volume lalu lintas tidak pernah berkurang sampai peretas memutuskan untuk menghentikan serangan.

- Penurunan kinerja situs dan layanan pada jaringan yang sama

Serangan DDoS akan menargetkan jaringan internet server, jadi setiap perangkat/layanan yang menggunakan jaringan itu akan berjalan lebih lambat.

Itu karena lebar pita jaringan terbatas, dan serangan DDoS menghabiskan semua lebar bida yang tersedia.

Setiap layanan yang menggunakan jaringan akan melambat atau mogok. Seringkali, layanan tambahan ini menunjukkan tanda bahaya pertama karena lebih rentan daripada server Anda.

- Peningkatan penggunaan memori atau CPU pada server Anda

Serangan DDoS menargetkan sumber daya server dengan meningkatkan penggunaan CPU dan memori hingga batas keruntuhan.

Awasi lonjakan CPU atau lonjakan memori. Jika tiba-tiba dan tidak dapat dijelaskan, maka mungkin itu adalah serangan DDoS selama fase awal.

- Alamat sumber lalu lintas akan meminta kumpulan data yang sama setelah waktu permintaan berakhir

Ketika klien meminta sekelompok data melalui server DNS, server perlu memberikan data itu dalam batas waktu tertentu.

Selama serangan DDoS, server sangat kewalahan dengan permintaan sehingga tidak dapat mengirimkan data tersebut dalam waktu yang ditentukan. Inilah saat waktu permintaan berakhir.

Jika klien menerima waktu permintaan berakhir, maka tidak akan meminta data yang sama untuk beberapa waktu karena percaya bahwa server sedang mati.

Namun, jika Anda melihat bahwa alamat sumber lalu lintas yang sama meminta kumpulan data yang sama meskipun waktu permintaan berakhir, itu adalah tanda bahaya.

Lalu lintas otentik tidak berperilaku seperti ini. Setelah menerima waktu permintaan berakhir, itu tidak akan mengirimkan permintaan lagi untuk beberapa waktu.

- Lonjakan tiba-tiba dalam lalu lintas ke halaman atau layanan tunggal

Saat meluncurkan serangan DDoS, peretas sering akan fokus pada beberapa halaman atau layanan dan mengarahkan botnet ke halaman-halaman itu.

Jadi, jika Anda melihat lonjakan tiba-tiba dan tidak biasa dalam lalu lintas yang datang ke halaman atau layanan, itu harus menjadi tanda bahaya.

Sasaran Umum Serangan DDoS & Motivasi

Meskipun benar bahwa bisnis online mana pun bisa menjadi sasaran potensial serangan DDoS, para peretas biasanya fokus pada beberapa industri kunci dan segmen pasar.

Pertama, izinkan saya memberi tahu Anda tentang motivasi serangan DDoS yang paling umum:

- Alasan Ideologis – hacktivism bukan fenomena baru, dan ini mengacu pada peretas yang menyerang target yang tidak sejalan dengan ideologi mereka

- Pengeksploitasian – Ini adalah alasan paling umum untuk serangan DDoS, untuk mencuri uang dari target, atau mencuri data berharga yang kemudian bisa Anda jual dengan keuntungan di Dark Web

- Konflik Bisnis – Banyak bisnis terlibat dalam serangan DDoS strategis terhadap pesaing mereka untuk menghancurkan situs web mereka dan mendapatkan keuntungan

- Perang Siber – Serangan DDoS bahkan digunakan oleh pemerintah dunia terhadap negara musuh untuk melemahkan infrastruktur mereka

- Rasa Bosan – Para penjahat siber, seperti yang saya sebut mereka, mengirimkan serangan DDoS acak ke target acak tanpa tujuan yang lebih besar. Mereka hanya bosan dan ingin mendapatkan dorongan adrenalin

- Demonstrasi – Para penjahat siber seringkali meluncurkan serangan DDoS untuk membuktikan efektivitas skrip mereka dan mendorong pembeli untuk membeli layanan mereka

- Balas Dendam – Mencari balas dendam pada lawan politik, pemerintah, atau perusahaan sangat umum, dan sering dilakukan melalui serangan DDoS. Karyawan yang tidak puas seringkali menggunakan pola serangan ini ketika mereka memiliki perselisihan dengan atasan mereka dan dipecat

- Persiapan untuk Serangan Lebih Besar – Banyak peretas menggunakan serangan DDoS sebagai pendahulu untuk serangan lain yang lebih canggih atau jahat. Tujuannya adalah melemahkan jaringan target dan kemudian menyusupinya dengan serangan sejajar

Dalam beberapa tahun terakhir, terjadi peningkatan serangan DDoS yang pendek namun intensitas tinggi, menunjukkan bahwa para peretas menjadi lebih efisien dan spesifik dalam memilih target mereka.

Sekarang bahwa kita tahu tentang motivasi di balik serangan DDoS, mari kita lihat sasaran paling umum pada tahun 2023:

1. Sektor Perangkat Lunak dan Teknologi

Menurut survei oleh AtlasVPN pada Juni 2021, 65% dari semua organisasi yang menjadi target serangan DDoS berada di AS dan Inggris, dan 83% dari mereka berada di sektor Internet dan Komputer.

Perusahaan-perusahaan berbasis SaaS, teknologi berbasis cloud, dan organisasi berbasis teknologi lainnya adalah sasaran serangan DDoS yang paling umum di seluruh dunia.

Serangan refleksi dan amplifikasi DNS dan NTP adalah vektor serangan yang paling sering digunakan, dengan penggunaan sebesar 33% dan 26%, sementara banjir SYN dan banjir UDP masing-masing menyumbang sekitar 22% dan 27% dari serangan.

Alasan mengapa sektor teknologi menjadi target utama serangan DDoS adalah karena interkoneksi industri ini.

Perusahaan teknologi mencakup penyedia hosting, penyedia layanan internet, SaaS, dan perusahaan berbasis cloud yang digunakan oleh berbagai perusahaan dan layanan lainnya.

Menyerang penyedia layanan akan secara otomatis memengaruhi pelanggan di bawahnya juga, dalam reaksi berantai dengan proporsi yang meningkat.

2. Sektor Keuangan

Sektor Keuangan adalah industri yang paling sering menjadi sasaran serangan DDoS di seluruh dunia. Alasannya sederhana – uang.

Bank, agen pemberi pinjaman, perusahaan kredit, dan semua organisasi yang terkait dengan uang adalah target utama bagi peretas karena potensi keuntungan yang terlibat.

Seringkali, serangan DDoS terhadap perusahaan keuangan diikuti oleh serangan lain seperti ransomware, malware, atau serangan phishing.

Platform cryptocurrency telah melihat lonjakan besar dalam serangan DDOS sebesar 600%, dengan peningkatan 15% dalam serangan DDoS HTTP.

Terdapat juga peningkatan kompleksitas serangan DDoS yang diluncurkan terhadap perusahaan cryptocurrency, mungkin karena penggunaan langkah-langkah keamanan siber yang lebih tinggi.

3. Sektor Layanan Informasi

Sektor Informasi mencakup perusahaan atau organisasi yang mengumpulkan informasi dengan cara tertentu.

Perusahaan-perusahaan ini entah memproduksi atau memproses informasi. Dan informasi sangat berharga di Dark Web, seperti yang kita ketahui dengan baik.

Tidak mengherankan bahwa sektor ini adalah yang ketiga paling sering menjadi sasaran serangan DDoS di dunia. Begitu mereka mendapatkan data IP atau data pribadi lainnya, peretas dapat menjualnya dengan keuntungan tanpa dilacak oleh otoritas.

Selain itu, jumlah informasi di dunia terus berkembang karena lebih banyak orang menggunakan internet, lebih banyak teknologi yang diciptakan, dan ada lebih banyak cara untuk menggunakan internet.

Tentu saja, peretas akan meningkatkan fokus mereka pada industri ini dalam waktu yang bisa dilihat.

4. Sektor Gaming

Akamai Technologies, yang merupakan perusahaan keamanan siber dan komputasi awan yang paling terkemuka di dunia, melaporkan pada tahun 2022 bahwa serangan DDoS terhadap industri Gaming telah meningkat dua kali lipat dalam setahun terakhir.

Laporan tersebut menyebutkan bahwa industri Gaming menjadi target 37% dari semua serangan DDoS. Ini kemungkinan disebabkan oleh peralihan ke cloud gaming, yang menciptakan vektor serangan baru bagi penyerang.

Transaksi mikro juga menjadi lebih populer, yang merupakan target serangan yang sangat menarik bagi para peretas.

Jonathan Singer, Senior Strategist Akamai, melaporkan bahwa “Saat aktivitas gaming meningkat dan berkembang, nilai gangguannya juga meningkat melalui serangan siber. Selain itu, dengan ekspansi industri ke cloud gaming, permukaan ancaman baru terbuka bagi penyerang dengan mendatangkan pemain baru yang menjadi target utama bagi pelaku buruk.”

Industri game juga dihuni oleh audiens yang lebih muda yang kurang sadar akan risiko keamanan siber dan mudah dimanipulasi.

Bagaimana Penyerang DDoS Menyembunyikan Diri?

Untuk memastikan bahwa serangan mereka efektif sebanyak mungkin, peretas akan mencoba menghindari deteksi dan menyembunyikan jejak mereka saat meluncurkan serangan DDoS.

Berikut cara mereka melakukannya:

1. Spoofing

Menurut Forcepoint, “Spoofing adalah tindakan menyamar komunikasi dari sumber yang tidak dikenal sebagai berasal dari sumber yang dikenal dan dipercayai“.

Peretas DDoS akan menyamar sumber dan tujuan melalui jaringan IPv4, yang lebih rentan daripada IPv6.

Pelaku buruk akan memalsukan paket dengan alamat sumber yang fiktif, memungkinkan mereka memanipulasi perangkat sah untuk membalas paket-paket ini dengan tulus.

Peretas akan mengirimkan jutaan balasan ke host korban meskipun perangkat host tidak pernah meminta balasan tersebut.

Hal ini karena balasan tersebut terlihat sah melalui alamat sumber dan tujuan yang dipalsukan.

Itu intinya.

2. Reflection

Penyerang DDoS akan menggunakan beberapa server (DNS, NTP, atau SNMP) untuk menyembunyikan identitas mereka dari korban.

Layanan internet seperti Sistem Nama Domain dan Manajemen Jaringan Sederhana membuat sulit bagi korban untuk mengidentifikasi asal serangan atau identitas para penyerang.

Ini karena server-server ini tidak menyimpan log pada layanan-layanan yang digunakan orang pada server-server ini.

Kebijakan tanpa log ini pada umumnya adalah hal yang baik, karena Anda tidak ingin ada yang melacak aktivitas online Anda.

Tetapi ini juga berarti bahwa para peretas memiliki lebih banyak leluasa dalam skala serangan yang mereka lakukan karena mudahnya tetap anonim.

3. Amplifikasi

Saya sudah menyebutkan amplifikasi sebelumnya sebagai faktor utama di balik Serangan Volumetrik. Yang belum saya sebutkan adalah bahwa amplifikasi juga efektif dalam menyembunyikan jejak penyerang.

Peretas tidak mengirimkan paket langsung ke korban tetapi lebih “meyakinkan” layanan sah untuk mengirimkan ratusan dan ribuan balasan ke jaringan/server korban.

Ini adalah metode serangan tidak langsung yang menjaga peretas tetap anonim sepanjang waktu.

Berapa Lama Serangan DDoS Berlangsung?

Menurut laporan SecureList pada tahun 2019, 81,86% dari semua serangan DDoS berlangsung kurang dari 4 jam.

Sangat jarang bagi serangan DDoS untuk berlangsung lebih dari beberapa jam, tetapi ada kasus serangan yang berlangsung beberapa hari.

Serangan DDoS terbesar yang pernah tercatat berlangsung selama 509 jam (hampir 21 hari), dan itu terjadi pada tahun 2019, seperti yang dilaporkan oleh Kaspersky.

Biarkan saya menunjukkan kepada Anda distribusi serangan DDoS berdasarkan durasi pada Q3 dan Q4 2019, dari sebuah studi SecureList:

| Durasi | Persentase Serangan DDoS |

| Kurang atau Sama dengan 4 Jam | 84,42% di Q3 2019 81,86% di Q4 2019 |

| Antara 5-9 Jam | 8,22% di Q3 2019 10,19% di Q4 2019% |

| Antara 10-19 Jam | 4,13% di Q3 2019 5,33% di Q4 2019 |

| Antara 20-49 Jam | 2,19% di Q3 2019 2,05% di Q4 2019 |

| Antara 50-99 Jam | 0,8% di Q3 2019 0,36% di Q4 2019 |

| Antara 100-139 Jam | 0,12% di Q3 2019 0,14% di Q4 2019 |

| Lebih dari atau Sama dengan 140 Jam | 0,12% di Q3 2019 0,08% di Q4 2019 |

Tampaknya ada peningkatan dalam durasi serangan DDoS dari Q3 ke Q4 2019. Jumlah serangan DDoS dengan durasi kurang atau sama dengan 4 jam telah berkurang sekitar 3%.

Serangan DDoS dengan durasi yang lebih lama telah meningkat. Laporan yang sama menyebutkan bahwa pada Q4 2019, ada tiga serangan DDoS yang berlangsung lebih dari 20 hari, sementara pada Q3 2019, bahkan tidak ada serangan yang berlangsung lebih dari 12 jam.

Berikut laporan yang sama untuk Q2-Q3 2022:

| Durasi | Persentase Serangan DDoS |

| Kurang atau Sama dengan 4 Jam | 95,42% di Q2 2022 94,29% di Q3 2012 |

| Antara 5-9 Jam | 3,36% di Q2 2022 3,16% di Q3 2012 |

| Antara 10-19 Jam | 0,92% di Q2 2022 1,60% di Q3 2012 |

| Antara 20-49 Jam | 0,24% di Q2 2022 0,75% di Q3 2012 |

| Antara 50-99 Jam | 0,05% di Q2 2022 0,14% di Q3 2012 |

| Antara 100-139 Jam | 0% di Q2 2022 0,14% di Q3 2012 |

| Lebih dari atau Sama dengan 140 Jam | 0,01% di Q2 2022 0,01% di Q3 2012 |

Tampaknya pada tahun 2022, durasi serangan DDoS telah berkurang, dengan hampir 95% dari mereka berlangsung kurang dari empat jam pada Q3 2022.

Kurang dari 0,01% dari semua serangan DDoS pada tahun 2022 berlangsung selama 140 jam atau lebih, dan hampir cerita yang sama untuk serangan DDoS yang berlangsung selama 100-139 jam.

Namun, ini bukan berita yang selalu baik. Meskipun durasi serangan DDoS telah berkurang, jumlah serangan tersebut telah meningkat.

Geografi Serangan DDoS

Serangan DDoS nggak terjadi secara sembarangan, secara geografis loh. Mereka menargetkan negara-negara tertentu karena di sana ada potensi keuntungan terbesar.

Ayo kita lihat negara mana yang paling sering jadi sasaran serangan DDoS di Q2 2022 dan Q3 2022:

| Negara | Persentase Serangan DDoS |

| Amerika Serikat | 45.95% di Q2 2022 39.60% di Q3 2022 |

| Tiongkok Daratan | 7.67% di Q2 2022 13.98% di Q3 2022 |

| Jerman | 6.47% di Q2 2022 5.07% di Q3 2022 |

| Prancis | 4.60% di Q2 2022 4.81% di Q3 2022 |

| Hong Kong | 1.75% di Q2 2022 4.62% di Q3 2022 |

| Brasil | 3.20% di Q2 2022 4.19% di Q3 2022 |

| Kanada | 3.57% di Q2 2022 4.10% di Q3 2022 |

| Inggris Raya | 3.51% di Q2 2022 3.02% di Q3 2022 |

| Singapura | 2.90% di Q2 2022 2.13% di Q3 2022 |

| Belanda | 2.91% di Q2 2022 2.06% di Q3 2022 |

| Lainnya | 17.47% di Q2 2022 16.42% di Q3 2022 |

Sebagian besar serangan DDoS mengincar Amerika Serikat (39.60% di Q3 2022), tapi ada penurunan 6% dalam serangan terhadap Amerika Serikat antara Q2-Q3 2022.

Sebaliknya, serangan terhadap Tiongkok Daratan hampir dua kali lipat, menunjukkan perubahan dalam minat dari pelaku ancaman, mungkin.

Sekarang, biar aku tunjukkan distribusi target DDoS unik berdasarkan negara di Q2 – Q3 2022:

| Negara | Persentase Serangan DDoS Unik |

| Amerika Serikat | 45.25% di Q2 2022 39.61% di Q3 2022 |

| Tiongkok Daratan | 7.91% di Q2 2022 12.41% di Q3 2022 |

| Jerman | 6.64% di Q2 2022 5.28% di Q3 2022 |

| Prancis | 4.42% di Q2 2022 4.79% di Q3 2022 |

| Hong Kong | 2.01% di Q2 2022 4.36% di Q3 2022 |

| Kanada | 2.97% di Q2 2022 3.21% di Q3 2022 |

| Inggris Raya | 3.77% di Q2 2022 2.96% di Q3 2022 |

| Singapura | 3.22% di Q2 2022 2.11% di Q3 2022 |

| Poland | 1.37% di Q2 2022 2% di Q3 2022 |

| Lainnya | 21.26% di Q2 2022 18.90% di Q3 2022 |

Amerika Serikat masih berada di puncak daftar dalam hal target DDoS unik, tetapi statistik menunjukkan perkembangan positif antara Q2 dan Q3 2022.

Tiongkok menunjukkan peningkatan yang sama dalam target unik seperti yang terjadi dalam serangan total, yang membuat perbedaan penting.

Lebih banyak bisnis berbasis Tiongkok yang menjadi sasaran serangan DDoS daripada serangan DDoS yang ditujukan kepada target yang sama.

Perbedaan Penting Antara Serangan DDoS dan DoS

Serangan DDoS dan DoS nggak sama. Meskipun tujuan akhirnya sama – mengalirkan lalu lintas ke server korban untuk menghancurkannya – metodenya berbeda.

Sementara serangan DDoS mengandalkan beberapa komputer yang menyerang sumber target tunggal, serangan DoS adalah satu lawan satu, artinya satu sistem menyerang sistem lain.

Pada dasarnya, serangan DDoS melibatkan banyak lawan satu, sedangkan serangan DoS adalah satu lawan satu.

Ada perbedaan kunci lainnya di antara keduanya, meskipun:

- Kemudahan deteksi dan mitigasi – Serangan DoS lebih mudah dideteksi dan dilindungi karena berasal dari sumber tunggal. Serangan DDoS didistribusikan di antara beberapa sumber, membuatnya lebih sulit untuk dideteksi atau diatasi.

- Kecepatan Serangan – Serangan DoS lebih lambat daripada serangan DDoS karena lebih cepat meluncurkan serangan dari beberapa sumber. Kecepatan serangan yang lebih tinggi membuat deteksi dan mitigasi lebih sulit juga.

- Volume Lalu Lintas – Serangan DDoS dapat mengirimkan lebih banyak lalu lintas ke server korban karena mereka menggunakan beberapa perangkat untuk mengirimkan lalu lintas secara bersamaan. Serangan DoS menggunakan satu mesin yang dapat mengirimkan lalu lintas terbatas, membuat serangan ini kurang efektif.

- Skala Kerusakan yang Diberikan – Semakin banyak lalu lintas yang dikirim sekaligus, semakin efektif serangan DDoS. Dan karena serangan DDoS mengirim lebih banyak lalu lintas, membuatnya lebih merusak dan sulit untuk diatasi daripada serangan DoS.

- Metode Pelaksanaan – Serangan DoS menggunakan skrip atau alat untuk meluncurkan serangan dari satu perangkat. Serangan DDoS akan mengkoordinasikan beberapa bot (perangkat terinfeksi), menciptakan botnet yang dikendalikan oleh peretas melalui pusat komando dan kendali. Oleh karena itu, serangan DDoS lebih rumit untuk dilakukan.

- Kemudahan Pelacakan Sumber Serangan – Serangan DDoS jauh lebih sulit untuk dilacak karena botnet (banyak perangkat) yang digunakan dalam serangan. Serangan DoS menggunakan satu perangkat, yang membuatnya jauh lebih mudah untuk dilacak.

Jelas bahwa serangan DDoS adalah bentuk serangan DoS yang lebih kuat dan berbahaya. Mereka memerlukan lebih banyak sumber daya dan pengetahuan teknis, tetapi memiliki kemampuan serangan yang lebih unggul.

Dampak Serangan DDoS

Serangan DDoS bisa memiliki dampak yang signifikan pada produktivitas dan kinerja sebuah perusahaan dalam banyak hal, termasuk:

- Kehilangan Pendapatan

Ketika sebuah perusahaan terkena serangan DDoS, maka akan terjadi waktu tidak aktif, karyawan nggak bisa mengakses layanan tertentu, dan produksi akan berhenti total.

Sebuah periode waktu tidak aktif total bisa berarti kehilangan puluhan ribu dolar bagi perusahaan di sektor Keuangan, misalnya, tetapi setiap perusahaan yang menawarkan layanan online akan kehilangan pendapatan, secara umum.

Menurut laporan Statista yang diterbitkan pada tahun 2019, 25% perusahaan global kehilangan $301.000 – $400.000 per jam waktu tidak aktif pada tahun 2020.

Dan 17% dari semua perusahaan kehilangan lebih dari $5 juta per jam waktu tidak aktif, yang merupakan jumlah yang luar biasa.

- Kehilangan Produktivitas

Meskipun produksi nggak berhenti total selama serangan DDoS, produktivitas tetap akan terpengaruh negatif.

Jika beberapa aplikasi atau layanan menjadi tidak dapat diakses, karyawan nggak akan bisa bekerja dengan efisien, jadi masih akan ada tingkat waktu tidak aktif.

Pemilik bisnis mungkin ingin mempertimbangkan biaya per jam waktu tidak aktif karyawan jika serangan DDoS terjadi.

- Biaya Penanganan Kerusakan

Ketika serangan DDoS terjadi, hampir selalu menyebabkan kerusakan pada sistem, layanan, dan memengaruhi kinerja. Pemulihan sistem, biaya tenaga kerja, biaya lembur, mengontrak konsultan eksternal untuk menilai kerusakan DDoS, semua itu adalah biaya penanganan kerusakan.

Dampak dari serangan DDoS bisa mempengaruhi lebih dari departemen IT dan sistem. Ini bisa memengaruhi hubungan masyarakat, tim dukungan pelanggan dalam menanggapi keluhan pelanggan, dan sistem terkait lainnya.

- Kerusakan Reputasi

Banyak perusahaan dan industri (Kesehatan, Hosting, Keuangan, dll.) akan menderita kerusakan reputasi ketika terkena serangan DDoS. Publik akan kehilangan kepercayaan pada kemampuan perusahaan untuk melindungi data pribadi mereka dan memberikan layanan berkualitas yang konsisten.

Layanan seperti itu harus tersedia secara konsisten, jika nggak, pelanggan akan meninggalkan ulasan buruk dan menyebarkan informasi di media sosial, merusak reputasi perusahaan.

Serangan DDoS menciptakan periode waktu tidak aktif selama beberapa jam hingga beberapa hari, jika serangan sangat parah. Jika ini terjadi cukup sering, akan meninggalkan reputasi perusahaan dalam keadaan hancur.

- Kerusakan Pangsa Pasar

Perusahaan publik juga harus menjaga pangsa pasar mereka agar tetap menarik bagi investor dan menjaga pemegang saham tetap puas. Waktu tidak aktif yang terus-menerus akibat serangan DDoS pasti akan merusak pangsa pasar tersebut.

- Potensi Biaya Tebusan

Meskipun ransomware berbeda dari DDoS, peretas telah mulai menggabungkan kedua serangan ini dalam beberapa tahun terakhir.

Mereka pertama-tama meluncurkan serangan DDoS dan menuntut tebusan sebagai imbalan untuk menghentikan serangan DDoS dan mengembalikan fungsionalitas perusahaan.

Atau mereka pertama-tama mengirimkan permintaan tebusan dan mengancam bahwa mereka akan meluncurkan serangan DDoS jika mereka tidak dibayar.

Serangan DDoS bisa sangat merusak, tergantung pada sistem keamanan target korban, industri, tingkat kecanggihan serangan, dan faktor-faktor lainnya.

Dari kerugian produktivitas hingga penurunan pangsa pasar dan kerusakan reputasi besar, perusahaan yang terkena serangan DDoS memiliki banyak perbaikan yang harus dilakukan untuk pulih.

Asuransi Siber akan membantu mengurangi sebagian besar masalah ini dengan menutupi sebagian besar biaya tersebut. Ini pasti layak untuk dipertimbangkan bagi perusahaan yang beroperasi di industri berisiko tinggi.

Cara Mencegah Serangan DDoS dalam 6 Langkah

Meskipun serangan DDoS datang tanpa diduga, ada cara untuk melindungi diri dari mereka sebelum terjadi.

Biar saya kasih ringkasan tentang 6 metode pencegahan ini:

1. Kurangi Area Serangan

Serangan DDoS lebih merusak jika area serangannya lebih luas. Jadi, membatasi area serangan akan mengurangi sebagian besar dampak serangan DDoS pada server Anda. Ini juga memungkinkan Anda untuk mengimplementasikan perlindungan keamanan lebih efisien karena adanya segmentasi jaringan.

Anda harus meminimalkan titik-titik potensial serangan dengan tidak mengekspos sumber daya Anda ke aplikasi, protokol, atau port yang tidak dikenal atau ketinggalan zaman.

Anda juga harus menggunakan Load Balancers, Content Distribution Networks, dan Access Control Lists (atau firewall) untuk mengendalikan lalu lintas yang mencapai server dan aplikasi Anda.

2. Dapatkan Redundansi Jaringan

Serangan DDoS bekerja dengan cara mengisi kapasitas jaringan Anda melalui volume lalu lintas yang besar. Oleh karena itu, jika Anda memiliki banyak konektivitas Internet yang tidak terpakai dan redundant, serangan DDoS nggak akan berhasil.

Meningkatkan kapasitas bandwidth (transit) dan kapasitas server akan meningkatkan peluang Anda untuk menghindari serangan DDoS secara substansial.

Penyedia hosting Anda mengelola kapasitas bandwidth Anda, jadi bicaralah dengan mereka dan minta lebih banyak konektivitas internet yang redundant.

Untuk kapasitas server, Anda harus menggunakan jaringan yang ditingkatkan dan antarmuka jaringan yang luas yang memungkinkan penggunaan lebih banyak sumber daya sekaligus.

Load balancer (yang disebutkan di atas) adalah solusi lain yang bagus untuk memantau dan memindahkan beban sumber daya secara mulus untuk menghindari pembebanan berlebihan pada sistem tertentu.

3. Pemantauan Ancaman Aktif

Tidak ada jalan keluar dari sikap proaktif ketika berbicara tentang mencegah serangan DDoS. Anda harus menggunakan pemantauan log konstan untuk mengidentifikasi pola lalu lintas jaringan yang aneh dalam tahap awal.

Lonjakan lalu lintas aneh, aktivitas jaringan yang tidak biasa, permintaan atau blokir IP yang aneh, semua ini bisa diidentifikasi sebelumnya.

Memiliki lebih banyak waktu untuk bersiap sebelum serangan DDoS dimulai membuat perbedaan antara gangguan total dan mitigasi kerusakan yang terkendali.

4. Gunakan Content Delivery Network

Menyimpan sumber daya dengan Content Delivery Network akan mengurangi jumlah permintaan pada server asal. Ini akan mengurangi kemungkinan overload selama serangan DDoS.

Strategi ini sering diabaikan oleh pemilik situs web dan pemilik bisnis, tetapi ini adalah solusi yang mudah yang akan membantu Anda dalam mencegah serangan DDoS.

5. Pembatasan Kecepatan

Dengan Pembatasan Kecepatan, Anda dapat membatasi jumlah lalu lintas jaringan yang melewati jaringan Anda dalam periode waktu tertentu.

Server web akan lebih tahan terhadap serangan DDoS dan permintaan massal dari alamat IP tertentu. Pembatasan Kecepatan sangat berguna terutama melawan botnet yang akan mengirimkan banyak permintaan bersamaan ke titik akhir tertentu.

6. Pindah ke Cloud

Mengskalakan bisnis Anda ke cloud akan mengurangi sebagian besar serangan DDoS karena cloud memiliki bandwidth yang lebih besar untuk bekerja. Anda nggak lagi bergantung pada sumber daya lokal yang terbatas, tetapi pada yang berbasis cloud yang bisa jauh lebih besar.

Penyedia hosting berbasis cloud seperti CloudFlare dapat signifikan mengurangi risiko serangan DDoS melalui sistem mereka. Biasanya, perusahaan-perusahaan ini sudah memiliki perlindungan anti-DDoS yang telah diimplementasikan.

Keenam metode pencegahan ini seharusnya membantu Anda menghindari sebagian besar serangan DDoS sebelum mereka memiliki kesempatan untuk memengaruhi bisnis Anda.

Seperti biasa, kehati-hatian dan tindakan pencegahan adalah kunci untuk tetap bertahan dalam industri online apa pun!

Bagaimana Cara Menanggapi Serangan DDoS

Kita sudah melihat betapa merusaknya serangan DDoS, dan saya sudah berbicara tentang metode pencegahan.

Tapi bagaimana jika, meskipun upaya Anda, server Anda masih mendapatkan serangan DDoS dari serangan siber yang canggih? Bagaimana cara menanggapi dengan cara yang paling efektif?

Itulah yang ingin saya jelaskan. Berikut adalah 4 metode tanggapan yang paling efektif ketika terkena serangan DDoS:

1. Ikuti Prosedur yang Telah Ditentukan

Ketika serangan DDoS melanda server, setiap anggota tim yang relevan harus mengikuti prosedur yang telah ditetapkan:

- Siapa yang menerima pemberitahuan serangan DDoS?

Harus ada manajer keamanan yang bertanggung jawab merumuskan rencana tanggapan dan mengkoordinasi semua orang lain dalam mitigasi serangan DDoS.

Siapa pun yang melihat serangan DDoS harus memberi tahu manajer keamanan atau siapa pun yang bertanggung jawab atas mitigasi DDoS.

- Verifikasi Serangan DDoS

Langkah berikutnya adalah menentukan apakah krisis saat ini memang serangan DDoS atau hanya lonjakan lalu lintas yang tidak biasa selama periode bisnis yang sibuk.

Semua prosedur eskalasi akan ditangguhkan sebelum penentuan ini dibuat oleh seseorang dengan pengetahuan keamanan siber yang memadai.

- Terapkan Prosedur Eskalasi

Setelah Anda menentukan bahwa Anda sedang berurusan dengan serangan DDoS, Anda harus menerapkan prosedur eskalasi.

Misalnya, Anda mungkin mengalihkan lalu lintas ke pusat penyaringan, menerapkan pembatasan kecepatan, dan penyaringan lalu lintas untuk mengurangi dampaknya.

Langkah berikutnya adalah mengidentifikasi alamat IP penyerang dan memblokirnya untuk menghentikan serangan DDoS.

Terakhir, pulihkan operasi jaringan Anda setelah Anda sepenuhnya mengendalikan serangan DDoS, dan pelajari pelajaran Anda.

2. Terapkan Pembatasan Kecepatan

Menurut Imperva, “Pembatasan kecepatan adalah teknik untuk membatasi lalu lintas jaringan untuk mencegah pengguna menguras sumber daya sistem“.

Ini adalah salah satu metode mitigasi terbaik melawan serangan DoS dan DDoS, dan banyak API akan mengimplementasikannya secara default.

Setelah API mendeteksi bahwa seorang klien membuat terlalu banyak panggilan dan mengirim terlalu banyak permintaan, mereka akan mengurangi kecepatan atau memblokirnya secara sementara.

Ada tiga jenis pembatasan kecepatan:

- Pembatasan Kecepatan Pengguna – melacak alamat IP pengguna dan memblokirnya jika melakukan terlalu banyak permintaan dalam jangka waktu tertentu. Ini adalah metode pembatasan kecepatan yang paling banyak digunakan di industri ini

- Pembatasan Kecepatan Geografis – melacak lokasi geografis pengguna dan menetapkan batasan kecepatan untuk mereka. Ini sangat berguna ketika Anda memiliki data perilaku pengguna di wilayah tertentu, dan Anda tahu kapan mereka paling aktif atau paling tidak aktif

- Pembatasan Kecepatan Server – Anda dapat mengatur pembatasan kecepatan khusus untuk setiap server tertentu, jika Anda tahu bahwa beberapa server akan lebih sering digunakan

Pembatasan Kecepatan berfungsi sebagai prosedur pencegahan dan mitigasi serangan DDoS karena begitu serangan DDoS dimulai, Anda mungkin mengubah protokol pembatasan kecepatan berdasarkan kondisi serangan saat ini.

3. Tambahkan Server Baru untuk Mengurangi Beban

Setelah Anda terkena serangan DDOS, Anda tidak memiliki terlalu banyak waktu untuk bertindak. Salah satu hal pertama yang harus Anda lakukan adalah menambahkan server baru untuk mendistribusikan beban lalu lintas.

Ini akan mengurangi peluang overload pada server mana pun dan menghentikan sistem. Inilah sebabnya mengapa Anda seharusnya sudah memiliki redundansi jaringan dan server cadangan yang tidak Anda gunakan.

Meskipun ini tidak menghentikan serangan DDoS, itu akan mempertahankan sistem Anda dan menjaga Anda tetap beroperasi sampai Anda dapat memblokir alamat IP penyerang.

4. Pindah ke Alamat IP Baru

Solusi lain (sementara) untuk serangan DDoS adalah memindahkan lalu lintas yang sah ke alamat IP lain untuk mempertahankan fungsionalitas bisnis dan menghindari penutupan total.

Ini adalah proses yang tidak mahal yang akan memberi Anda waktu untuk metode mitigasi jangka panjang lainnya.

Penyerang pada akhirnya akan menemukan alamat IP baru dan mulai mendekaminya dengan permintaan, jadi jangan berharap istirahat singkat ini akan berlangsung lama.

Pindah ke alamat IP baru juga mungkin sulit dilihat dari perspektif organisasi. Anda perlu melakukan beberapa perubahan internal untuk menyesuaikan sumber daya yang dipindahkan ke alamat IP baru.

Kesimpulan

Serangan DDoS merupakan salah satu serangan siber paling umum pada tahun 2023, dan mereka telah menjadi ancaman yang lebih besar daripada yang kita semua mau akui.

Lebih banyak perusahaan yang menjadi korban serangan DDoS daripada sebelumnya, dan para peretas semakin canggih.

Keamanan siber memang memiliki peluang untuk melawan, tetapi perlu diimplementasikan dengan benar. Tidak ada lagi kesalahan, tidak memotong sudut, dan tidak berharap yang terbaik!

Kesadaran akan keamanan harus menjadi prioritas utama bagi setiap perusahaan online, tidak peduli dalam industri apa pun.

Karyawan perlu dapat mengidentifikasi tanda-tanda peringatan serangan DDoS dengan tepat dan bertindak sesuai untuk mengatasi mereka dengan efektif.

Dalam hal apa pun, perusahaan perlu berubah jika mereka berharap tetap bertahan dalam ekosistem saat ini. Kejahatan siber berada pada tingkat tertinggi sepanjang masa dan keamanan siber bukan lagi pilihan tetapi kebutuhan!

Kesimpulan

The Guardian – Serangan DDoS yang Mengganggu Internet Merupakan yang Terbesar dalam Sejarah, Kata Para Ahli

CloudFlare – Apa Itu Model OSI?

GeeksForGeeks – Model Handshake 3 Langkah TCP

eSecurityPlanet – Cara Mengetahui jika Anda Telah Mengalami Serangan DDoS: 5 Tanda Serangan DDoS

Imperva – Serangan DDoS

PropertyCasualty360 – 5 Industri yang Paling Sering Menjadi Target Serangan DDoS

AtlasVPN – 65% dari Semua Serangan DDoS Menargetkan AS dan Inggris

Blog Cloudflare – Laporan Ancaman DDoS untuk Kuartal Ke-2 Tahun 2023

Akamai – Penelitian Akamai Menunjukkan Serangan pada Perusahaan Gaming Meningkat Lebih dari Dua Kali Lipat dalam Setahun Terakhir

Comptia – Apa Itu Serangan DDoS dan Bagaimana Cara Kerjanya?

ForcePoint – Apa Itu Spoofing?

SecureList – Serangan DDoS pada Kuartal Ke-4 Tahun 2019

Kasperski – Serangan DDoS Meningkat 18 Persen pada Kuartal Kedua Dibandingkan dengan Tahun 2018

SecureList – Serangan DDoS pada Kuartal Ke-3 Tahun 2022

Fortinet – Perbedaan Serangan DoS dan DDoS

Corero – Dampak Merugikan dari Serangan DDoS

Statista – Biaya Rata-Rata Per Jam dari Kegagalan Server Perusahaan di Seluruh Dunia pada Tahun 2019

Privacy Affairs – Apa Itu Asuransi Cyber dan Bagaimana Dampaknya terhadap Kejahatan Siber?

Cloudflare – Cara Mencegah Serangan DDoS | Metode dan Alat

SecurityScoreCard – Manfaat Pemantauan Kepatuhan Berkelanjutan di Cloud

Red Button – Cara Mengidentifikasi dan Merespons Serangan Jaringan DDoS

Imperva – Pembatasan Laju (Rate Limiting)