Perlindungan Terhadap Ransomware 101: Semua yang Perlu Anda Ketahui

Panduan ini akan menjelaskan apa itu ransomware dan bagaimana Anda dapat melindungi diri serta menghindari menjadi korban ransomware.

Ransomware adalah jenis perangkat lunak jahat yang dirancang untuk mengenkripsi file-file dalam komputer atau sistem seluler untuk membuatnya tidak dapat diakses oleh pengguna yang sah.

Jika diserang, ransomware menuntut tebusan dari korban untuk mendekripsi file dan mengembalikan sistem ke keadaan aslinya. Ini memberikan instruksi kepada korban untuk membayar tebusan, seringkali sejumlah uang besar yang harus dibayarkan dalam transaksi bitcoin yang tidak dapat dilacak.

Jika korban tidak mematuhi aturan tersebut, mereka bahkan dapat diancam oleh penyerang untuk membocorkan data sensitif kepada pihak ketiga untuk tujuan ilegal.

Ransomware ada di seluruh dunia, terus berkembang dengan varian-varian baru yang muncul secara rutin. Setiap sistem komputer yang tidak memiliki langkah-langkah pencegahan yang memadai rentan terhadap serangan ransomware.

Penyerang menuntut tebusan dari korban untuk mendekripsi file dan mengembalikan sistem ke keadaan aslinya. Penyerang ransomware merencanakan pelaksanaan dengan mengidentifikasi calon korban potensial, mengumpulkan informasi mereka, dan menganalisis kerentanannya dalam komputer dan jaringan korban.

Ada beberapa jalur masuk yang digunakan penyerang untuk tujuan ini, termasuk phishing, spear phishing, unduhan drive-by, media yang dapat dilepas, dan port protokol desktop remote (RDP) yang terbuka. Setelah ransomware diantarkan ke dalam sistem, instalasi dan pelaksanaan dimulai.

Selama fase ini, ransomware akan mengidentifikasi file-file cadangan dalam sistem untuk mencegah pemulihan data menggunakan cadangan. Kemudian, kerusakan nyata pada sistem dilakukan, mengenkripsi file-file sistem.

Setelah menyelesaikan rutinitas enkripsi, akan ditampilkan pesan kepada korban bahwa mereka telah terkena dampak dan harus membayar uang untuk mendekripsi file-file tersebut.

Ketika tebusan dibayar, penyerang akan memberikan kunci dekripsi untuk membuka file-file yang terenkripsi. Namun, ada kasus di mana perusahaan tidak dapat memulihkan data dengan kunci enkripsi, sehingga kehilangan uang dan data secara permanen.

Banyak kali, data yang dicuri akan dijual di dark web.

Bagaimana Cara Kerja Ransomware?

Penyerang ransomware merencanakan pelaksanaan dengan mengidentifikasi calon korban potensial, mengumpulkan informasi mereka, dan menganalisis kerentanannya dalam komputer dan jaringan korban.

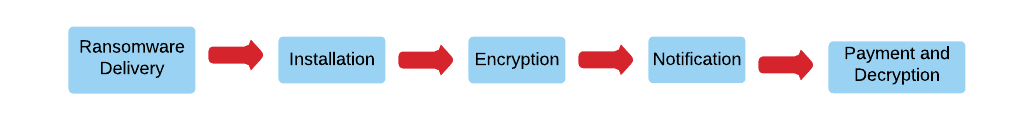

Biasanya, ransomware melewati 5 tahap, dari infeksi hingga dekripsi, yang akan kami jelaskan lebih detail.

1. Pengiriman Ransomware

Agar ransomware dapat masuk ke dalam sebuah sistem, penyerang harus memanipulasi korban untuk melakukan tindakan tertentu. Ada beberapa jalur masuk yang digunakan penyerang untuk tujuan ini.

Pertama, penyerang merencanakan bagaimana ransomware akan dikirimkan ke sistem target.

Cara Ransomware Dikirimkan ke dalam Sebuah Sistem?

| Metode Pengiriman Ransomware | Bagaimana ransomware dikirimkan melalui metode ini? |

| Phishing | Korban menerima email atau pesan dalam obrolan jaringan sosial dengan tautan atau lampiran berbahaya seperti dokumen PDF yang tampaknya tidak berbahaya. Begitu pengguna mengklik tautan atau membuka lampiran tersebut, ransomware dikirimkan ke dalam sistem. |

| Spear Phishing | Penyerang yang menyamar sebagai sumber tepercaya mengirimkan email berbahaya kepada individu atau bisnis tertentu. Mereka menggunakan pesan yang dipersonalisasi untuk meyakinkan korban dengan cerdik agar melakukan tindakan tertentu dan menyuntikkan ransomware. Misalnya, pengirim dapat menyamar sebagai pusat bantuan Anda yang meminta Anda mengganti kata sandi jika tidak Anda akan kehilangan akses. Bahkan orang yang paling berpengetahuan pun bisa menjadi korban dari email seperti ini. |

| Unduhan Drive-by | Penyerang mengompromikan halaman web menggunakan ‘kit eksploitasi’ yang menyisipkan kode berbahaya. Ketika korban mengunjungi halaman tersebut, kode berbahaya tersebut berjalan dan secara diam-diam memindai perangkat yang dikunjungi untuk mengidentifikasi celah keamanan apa pun. Jika ditemukan, kit eksploitasi akan meluncurkan eksploitasi dan mengunduh ransomware. |

| Media yang Dapat Dilepas | USB dapat datang sebagai hadiah promosi yang mungkin berisi ransomware di dalamnya. Begitu dipasang ke perangkat, ransomware akan diterapkan ke komputer. |

| Port Protokol Desktop Remote (RDP) yang Terbuka | Saat port RDP terbuka ke internet, itu rentan terhadap serangan siber. Penyerang melakukan pemindaian untuk mencari port RDP yang terbuka dan menggunakan kredensial yang dicuri untuk masuk. Begitu mendapatkan akses, mereka menonaktifkan sistem keamanan dan mengirimkan payload ransomware. |

2. Instalasi dan Pelaksanaan

Setelah ransomware dikirimkan ke dalam sistem, instalasi dan pelaksanaan dimulai. Selama fase ini, ransomware akan mengidentifikasi file-file cadangan dalam sistem untuk mencegah pemulihan data menggunakan cadangan. Beberapa ransomware menghapus perangkat lunak keamanan dalam sistem sebelum instalasinya.

3. Enkripsi

Kunci pribadi, kunci dekripsi, hanya diketahui oleh penyerang.

Kemudian akan dilakukan kerusakan nyata pada sistem, mengenkripsi file-file sistem. Ini menggunakan metode enkripsi tingkat militer seperti Enkripsi Asimetris, yang tidak mungkin dipecahkan. Beberapa ransomware dalam fase ini dapat menginfeksi Master Boot Record (MBR), sepenuhnya memblokir akses ke sistem. (Namun, perlu diingat bahwa ada jenis ransomware yang tidak mengenkripsi file, yang akan kami bahas dalam bagian jenis ransomware).

4. Pemberitahuan Ransom

Setelah menyelesaikan rutinitas enkripsi, akan ditampilkan pesan kepada korban bahwa mereka telah terkena dampak dan harus membayar uang untuk mendekripsi file-file tersebut.

Terkadang, korban akan diminta membaca sebuah file untuk tahu cara membayar. Biasanya, penyerang meminta pembayaran tebusan dalam bentuk mata uang kripto karena sulit untuk dilacak.

Dekripsi setelah Pembayaran Tebusan

Ketika tebusan dibayar, penyerang akan memberikan kunci dekripsi untuk membuka file-file yang terenkripsi. Namun, ada kasus di mana perusahaan tidak dapat memulihkan data dengan kunci enkripsi, sehingga kehilangan uang dan data secara permanen.

Paling sering, data yang dicuri akan dijual di dark web.

Haruskah Anda Membayar Tebusan?

Keputusan untuk membayar atau tidak membayar tebusan ransomware bergantung pada seberapa penting dan mendesaknya data tersebut. Terkadang, keputusan untuk membayar tebusan bisa menjadi ide terburuk karena berita dari Kaspersky mengungkapkan bahwa lebih dari setengah korban membayar tebusan, tetapi hanya seperempat dari korban yang berhasil mendapatkan kembali data mereka.

Oleh karena itu, membayar tebusan tidak menjamin Anda akan mendapatkan kembali data Anda. Membayar tebusan juga mendorong para penjahat cyber untuk melanjutkan serangan-serangan ini.

Oleh karena itu, Anda sebaiknya sangat berhati-hati untuk tidak membayar tebusan dan sebaliknya melaporkan pihak yang bertanggung jawab tentang serangan tersebut dan mengambil tindakan sesuai dengan panduan mereka.

Siapa yang Bertanggung Jawab atas Serangan Ransomware?

Siapa yang berada di balik serangan ransomware, dan apakah uang satu-satunya motif mereka? Seperti yang ditemukan oleh penyelidik keamanan cyber, ada dua jenis pelaku di balik serangan ransomware.

Mereka memiliki motivasi yang berbeda di balik serangan tersebut dan biasanya ahli dalam menyembunyikan identitas asli mereka.

Geng Cyber Kriminal Terorganisir

Geng cyber kriminal terorganisir dilengkapi dengan semua alat dan teknologi yang diperlukan untuk merencanakan serangan dan mencari target potensial.

Mereka adalah jaringan penjahat cyber yang menjadikan ransomware sebagai profesi. Mereka memiliki strategi otomatis untuk menjalankan serangan, mengelola pembayaran tebusan, dan proses dekripsi.

Mereka berhasil mengenai beberapa korban dalam satu serangan, biasanya hanya meminta pembayaran tebusan yang lebih kecil dari setiap korban. Beberapa kelompok bahkan mungkin didukung oleh kelompok teroris untuk mencuci uang untuk kegiatan teroris.

Cyber Kriminal yang Dipimpin oleh Negara-negara

Telah ada laporan bahwa negara-negara seperti Korea Utara, Rusia, dan Iran, yang dikenakan sanksi oleh pemerintah asing, berada di balik serangan ransomware.

Niat mereka bukan hanya untuk mencuri uang, tetapi untuk menciptakan kekacauan di dalam negara-negara tersebut sebagai balas dendam terhadap lawan-lawan mereka. Misalnya:

- Serangan ransomware SamSam pada tahun 2018 dikabarkan dipimpin oleh dua peretas Iran.

- NotPetya dipimpin oleh badan intelijen militer Rusia.

- Serangan Wannacry dipimpin oleh kelompok cyber kriminal Korea Utara bernama ‘Lazarus’. Ada beberapa alasan seperti tidak ada dekripsi yang jelas, hanya menggunakan tiga alamat pembayaran, dan kurangnya komunikasi dengan korban, yang dapat kita curigai bahwa motif aslinya bukanlah keuntungan finansial.

Sasaran Ransomware

Para pelaku ransomware menargetkan sistem dengan data yang sangat penting dan sensitif. Mereka menyerang baik bisnis besar maupun kecil. Jika data tersebut memerlukan akses segera, maka ada kemungkinan korban akan setuju untuk membayar tebusan dengan cepat.

Mereka juga menargetkan organisasi yang memiliki sistem keamanan yang ketinggalan zaman dengan kerentanan dan praktik keamanan yang buruk. Di bagian ini, kita akan mengidentifikasi 3 target utama ransomware yang sering kali menjadi korban mereka.

Kesehatan

Fasilitas kesehatan menyimpan catatan medis yang kritis bagi pasien dan memerlukan akses segera ke data tersebut. Jika tidak, ini bisa berbahaya bagi nyawa pasien. Ransomware seperti Wannacry, misalnya, menghantam National Health Service Inggris pada tahun 2017, memaksa mereka untuk membatalkan operasi dan janji temu serta mengevakuasi pasien darurat.

Berita melaporkan bahwa, karena serangan tersebut, NHS harus membatalkan 19.000 janji temu, mengupgrade sistem IT, dan melakukan pembersihan, yang menghabiskan 92 juta pound.

Pendidikan

Institusi pendidikan seperti universitas, sekolah, dan perguruan tinggi memiliki data penelitian sensitif, kekayaan intelektual, dan catatan pribadi dan keuangan staf.

Mereka seringkali kurang memiliki prinsip-prinsip keamanan siber yang kuat karena kendala anggaran. Sebagian besar siswa kurang memiliki pengetahuan yang memadai tentang serangan siber dan berinteraksi berisiko dengan jaringan.

Oleh karena itu, mereka terutama rentan terhadap serangan siber. Sebagai contoh, pada tahun 2016, Universitas Calgary membayar $20.000 dalam bentuk bitcoin kepada ransomware yang menyerang sistem komputernya. Secara khusus, sektor pendidikan telah mengalami lonjakan serangan ransomware karena peningkatan pembelajaran online.

Badan Pemerintahan

Badan pemerintahan, terutama departemen keamanan, menangani informasi publik yang sensitif seperti informasi militer dan kriminal.

Badan-badan semacam itu perlu mengambil tindakan segera jika terjadi pelanggaran data dan bersedia membayar tebusan untuk mengembalikan sistem yang diserang secepat mungkin.

Selain bisnis yang termasuk dalam kategori di atas, Ransomware juga menargetkan sektor-sektor berikut.

- Ritel dan Keuangan

- Perusahaan Utilitas

- Penyedia Multimedia

- Departemen SDM

- Perangkat Seluler

- Penyedia Komputasi Awan

- Firma Hukum

- Perusahaan Minyak dan Energi

Cara Menghindari Ransomware

Dari serangan ransomware hingga pemulihan, kerusakan yang ditimbulkan bisa sangat menghancurkan secara finansial dan emosional. Oleh karena itu, fokuskan perhatian Anda pada pencegahan ransomware di awal, karena pencegahan adalah pertahanan terbaik terhadap ransomware. Di bagian ini, kita akan membahas 10 cara untuk mencegah ransomware masuk ke sistem Anda.

Metode Pencegahan Ransomware

- Hindari mengklik tautan yang mencurigakan dan membuka lampiran yang tidak aman – Phishing Hindari mengklik tautan yang mencurigakan dan membuka lampiran yang tidak aman – Email phishing bisa datang dari pengirim yang menyamar sebagai lembaga penegak hukum, firma akuntansi, atau kenalan Anda. Selalu periksa alamat email dan informasi pengirim. Jika Anda menerima pesan pribadi dari orang yang tidak dikenal atau kenalan yang berisi tautan, selalu konfirmasi ke pengirim untuk memastikan keasliannya.

- Hindari mengungkapkan informasi pribadi – Untuk masuk ke sistem Anda, ransomware dapat mengumpulkan informasi Anda. Mereka bisa mencari informasi penting melalui profil media sosial Anda. Oleh karena itu, jangan terlalu banyak mengungkapkan informasi pribadi kecuali jika diperlukan.

- Selalu perbarui sistem operasi dan perangkat lunak – Pastikan sistem operasi (OS) dan perangkat lunak dalam versi terbaru yang memungkinkan pembaruan otomatis. Pembaruan OS tidak hanya mengandung fitur terbaru tetapi juga mengandung perbaikan keamanan untuk cacat keamanan dalam sistem.

- Lakukan backup secara teratur – Simpan salinan cadangan dari file, terutama file-file yang paling penting, dan simpan di luar jaringan Anda di beberapa lokasi. Karena seperti yang disebutkan sebelumnya, ransomware menargetkan backup dalam sistem. Platform cloud ideal untuk menyimpan cadangan karena dilengkapi dengan teknologi pencadangan dan pemulihan terbaru.

- Unduh dari situs tepercaya – Hindari mengunduh perangkat lunak dari situs yang tidak tepercaya. Selalu periksa URL dan kunjungi situs yang hanya memiliki HTTPS dalam URL atau memiliki segel gembok di bilah alamat. Berhati-hatilah saat mengunduh perangkat lunak dan game gratis.

- Lakukan pelatihan keamanan yang diperlukan – Buat pengguna sistem Anda sadar akan penyebab dan tindakan ransomware. Edukasi pengguna Anda tentang praktik terbaik dan aturan yang harus mereka ikuti untuk menghindari serangan malware seperti itu dengan melakukan pelatihan kesadaran keamanan rutin. Pelatihan ini harus mencakup simulasi phishing ransomware untuk mengidentifikasi pengguna yang memerlukan pelatihan lebih lanjut tentang keamanan siber.

- Konfigurasi perlindungan Email – penyaringan spam untuk mengidentifikasi jenis file ransomware paling umum seperti .exe, .vbs, dan .scr. Pindai dan pantau email yang beredar di sistem Anda menggunakan gateway email yang aman, yang dapat memblokir serangan phishing. Anda juga harus menggunakan layanan email terenkripsi seperti ProtonMail.

- Gunakan perangkat lunak anti-ransomware – Perangkat lunak ini dirancang untuk mengidentifikasi malware, termasuk ransomware. Mereka memiliki alat anti-ransomware yang ringan yang secara teratur memindai PC Anda dan menghapusnya jika ransomware terdeteksi. Untuk PC pribadi, tersedia perangkat lunak anti-ransomware gratis.

- Gunakan perlindungan ujung – Beberapa lalu lintas bisa rentan terhadap ransomware. Solusi keamanan ujung memberikan keamanan untuk seluruh jaringan perusahaan dengan semua titik ujung yang terhubung. Ini dapat melindungi perangkat Anda dari lalu lintas yang rentan terhadap ransomware yang masuk ke PC Anda.

- Tentukan Kontrol Akses – Gunakan prinsip hak akses sesedikit mungkin di mana pengguna sistem Anda diberi izin paling rendah. Hanya pengguna dengan izin yang lebih tinggi yang dapat mengakses dan memanipulasi data sensitif dalam sistem.

Berbagai Jenis Ransomware

Selama ini, semua ransomware yang telah diidentifikasi dapat dikelompokkan menjadi dua kategori: Crypto-Ransomware dan Locker Ransomware.

Crypto Ransomware dan Locker Ransomware

Crypto Ransomware

Crypto ransomware biasanya menyusup ke sistem komputer korban dan mengenkripsi file dengan metode enkripsi yang kuat. Biasanya, ini tidak mengunci sistem sepenuhnya. Korban masih dapat mengakses bagian yang tidak dienkripsi.

Locker Ransomware

Locker ransomware mengunci dan mematikan komputer korban. Ransomware ini biasanya tidak menembus seluruh sistem komputer atau mengenkripsi file. Terkadang pengguna bahkan mungkin menemukan bahwa mouse atau keyboard mereka membeku dan hanya memungkinkan berinteraksi dengan jendela tebusan.

Jenis Ransomware Populer

| Jenis Ransomware | Metode Pengiriman | Fitur-fitur |

| CryptoLocker | Lampiran email phishing dan melalui botnet peer-to-peer Gameover Zeus | Dibuat pada tahun 2013 dengan menggunakan enkripsi asimetris untuk mengenkripsi file. Pesan tebusannya memperingatkan korban bahwa kunci akan dihapus kecuali mereka membayar tebusan. Korban harus mendapatkan kunci pribadi untuk mendekripsi file melalui layanan online. Ini sepenuhnya dihentikan pada tahun 2014. |

| CryptoWall | Lampiran pdf berbahaya dan kit eksploitasi di situs web yang terinfeksi | Ini mengenkripsi file dan mengacak nama file, sehingga lebih sulit bagi korban untuk mengidentifikasinya. Ada beberapa varian Cryptowall, termasuk CryptoWall 3.0, CryptoWall 3.0, dan CryptoBit. |

| Jigsaw | Lampiran berbahaya dalam email spam | Salah satu jenis ransomware yang paling merusak yang secara progresif menghapus file yang dienkripsi untuk membujuk korban agar segera membayar tebusan. Dalam waktu 72 jam, itu akan menghapus file per jam. Setelah 72 jam berlalu, jika tebusan tidak dibayar, maka akan menghapus sisa file yang dienkripsi. |

| GoldenEye | Kerentanan Microsoft SMBv1 | Muncul pada tahun 2017 dan menyerang sejumlah besar perusahaan di Ukraina. Ini tidak hanya mengenkripsi file tetapi juga mengenkripsi Master Boot Record (MBR), yang sepenuhnya memblokir akses ke komputer. |

| Locky | Email phishing khusus dengan lampiran dokumen Word | Dokumen Word berisi makro berbahaya. Ketika korban mengaktifkan makro, maka akan mengunduh ransomware dan mulai mengenkripsi file. |

| WannaCry | Melalui EternalBlue yang dikembangkan oleh National Security Agency (NSA) untuk versi Windows yang lebih lama | Dirilis pada tahun 2017, ransomware ini menargetkan Sistem Operasi Windows. Mengandung beberapa komponen – dropper awal, enkriptor, dan dekriptor. Ini mengeksploitasi kerentanan dalam protokol Microsoft Server Message Block (SMB). |

| BadRabbit | Unduh berdasarkan lalu lintas – menyamar sebagai Pemasang Adobe Flash di situs web yang terinfeksi | BadRabbit pertama kali muncul pada tahun 2017, menginfeksi perusahaan di Rusia dan Eropa Timur. Para penyerang meminta pembayaran 0.05 bitcoin, yang setara dengan $285 dalam waktu 40 jam setelah serangan. |

| Cerber | Email phishing, situs web yang terinfeksi, dan iklan | Cerber adalah ransomware-as-a-service yang memberikan lisensi ransomware dan menyediakannya kepada penyerang siber lainnya sebagai bagian dari persentase tebusan. Muncul pada tahun 2016 dan menargetkan jutaan pengguna Office 365. |

| Crysis | Email phishing dengan ekstensi file ganda, perangkat lunak yang sah, dan melalui Protokol Windows RDP | Menggunakan enkripsi AES-256 dan RSA-1024 yang diterapkan pada drive tetap, removable, dan jaringan. |

| CTB-Locker juga dikenal sebagai Curve-Tor-Bitcoin Locker | Email dengan file .zip yang terinfeksi dilampirkan | Menggunakan kriptografi kurva eliptis (ECC) untuk mengenkripsi file dalam hard drive korban. Pertama kali terinfeksi pada tahun 204, para penyerang telah menuntut pembayaran tebusan yang lebih tinggi untuk CTB-Locker dibandingkan dengan ransomware lainnya. |

| KeRanger | Pemasang yang Terinfeksi yang disebut Transmission | Muncul pada tahun 2016, berhasil menginfeksi Komputer Mac secara remote yang dijalankan di komputer korban. |

Serangan Ransomware Besar

Ransomware telah berdampak besar pada berbagai organisasi di berbagai negara. Menurut statistik keamanan cyber, perkiraan biaya serangan ini mencapai $6 triliun per tahun pada tahun 2021.

Mari kita bahas serangan ransomware yang paling terkemuka dan berdampak besar yang pernah terjadi dan bagaimana dampaknya secara finansial pada organisasi.

Lihat daftar utama kami tentang serangan ransomware terbesar tahun 2021.

WannaCry Ransomware

Serangan ransomware ini dikenal sebagai serangan ransomware yang paling menghancurkan dalam sejarah. Serangan ini diluncurkan pada tahun 2017 dan menargetkan komputer-komputer berbasis Microsoft Windows di seluruh dunia, terutama sistem Windows yang tidak menginstal pembaruan keamanan Microsoft setelah April 2017.

Menurut laporan yang diterbitkan, serangan ini telah menyerang lebih dari 200.000 komputer di 150 negara, menyebabkan mereka kehilangan miliaran dolar.

Negara-negara yang paling terkena dampak termasuk Rusia, Ukraina, dan India. Organisasi yang terkena dampak termasuk National Health Services (NHS) di Inggris, Honda, Hitachi, universitas-universitas di China, dan pemerintah negara bagian India.

AS dan Inggris mencurigai bahwa Korea Utara berada di balik serangan ini. Penghentian penyebaran WannaCry dilakukan dengan mematikan saklar yang dikembangkan oleh peneliti Marcus Hutchins dan rilis pembaruan perangkat lunak darurat oleh Microsoft.

Serangan Ransomware Universitas California

Netwalker adalah kelompok ransomware yang menyerang Universitas California di San Francisco, salah satu lembaga penelitian terkemuka yang bekerja pada penelitian pandemi covid-19, pada bulan Juni 2020.

Laporan-laporan mengungkapkan bahwa universitas tersebut harus membayar $1,14 juta dalam bentuk bitcoin kepada para penyerang untuk memulihkan data, yang merupakan jumlah yang didiskusikan dari tebusan awal sebesar 3 juta dolar AS.

Ransomware mengenkripsi file pada beberapa server di lingkungan IT sekolah kedokteran. Ini dapat dilihat sebagai salah satu serangan yang berkesempatan karena data yang dienkripsi terkait dengan penelitian vaksin covid-19, yang sangat penting pada saat itu.

Universitas tersebut melaporkan bahwa mereka setuju untuk membayar tebusan karena data tersebut penting bagi mereka untuk melanjutkan pekerjaan akademik yang mereka lakukan.

Serangan Ransomware Ryuk

Ryuk telah berhasil menyerang organisasi-organisasi bergengsi seperti Los Angeles Times dan surat kabar Tribune, rumah sakit Universal Health Services (UHS), dan sebuah perusahaan konsultasi TI di Paris.

Setelah menyerang, Ryuk menonaktifkan fitur pemulihan Windows dan mematikan layanan dan proses. Ini ada di balik beberapa tuntutan tebusan tertinggi, seperti 5 hingga 12,5 juta dolar AS.

Ryuk muncul pada tahun 2018; awalnya diyakini bahwa penyerang siber Rusia yang dikenal sebagai Wizard Spider berada di balik ransomware Ryuk. Namun, penyelidik terbaru telah mengidentifikasi dua penjahat Rusia di balik serangan ini.

Serangan Petya dan NotPetya

Varian-varian ransomware Petya dan NotPetya memulai penyebaran mereka pada tahun 2016 dan 2017, terutama melalui email phishing dengan lampiran berbahaya.

Laporan perkiraan menunjukkan bahwa variasi Petya telah menyebabkan kerugian sekitar 10 miliar dolar AS sejak pertama kali muncul. Petya secara khusus menargetkan sistem dengan sistem operasi Windows dan menginfeksi MBR. Ini berarti bahwa sistem operasi sepenuhnya terblokir.

Sementara NotPetya menargetkan perusahaan-perusahaan Ukraina seperti Pembangkit Listrik Nuklir Chornobyl, Petya telah memengaruhi berbagai organisasi di seluruh dunia.

Misalnya, Heritage Valley Health System di AS, perusahaan minyak seperti Rosneft di Rusia, dan perusahaan makanan seperti Pabrik Cokelat Cadbury di Hobart.

Selain serangan ransomware yang paling terkenal ini, Conti, Maze, DopplePaymer, dan Revil adalah ransomware teratas yang harus diwaspadai pada tahun 2021 yang dapat menjadi wabah.

Ringkasan

Dalam panduan ini, Anda akan mempelajari segala yang perlu Anda ketahui tentang ransomware, termasuk jenis-jenis yang paling umum dan serangan-serangan yang telah terjadi di seluruh dunia. Ransomware adalah senjata yang sangat kuat yang terus mengganggu dunia.

Jika terjadi serangan ransomware pada sistem yang menyimpan data sensitif yang sangat penting bagi kelangsungan operasi bisnis, hal itu dapat benar-benar melumpuhkannya.

Akibatnya, menyebabkan kerugian finansial yang parah dan merusak reputasi perusahaan. Oleh karena itu, gunakan teknik-teknik pencegahan yang dijelaskan dalam panduan ini untuk mengamankan sistem Anda dari serangan ransomware.