Seni Penipuan Siber: Rekayasa Sosial dalam Keamanan Siber

Rekayasa sosial berada di balik beberapa serangan siber paling merusak dalam sejarah. Ini adalah momok dalam keamanan siber karena sangat sulit untuk dijaga.

Fenomena ini telah mencapai puncak baru pada tahun 2023, dengan serangan seperti pelanggaran data Equifax dan penipuan Bitcoin Twitter yang menjadi berita utama di seluruh dunia.

Menurut survei Statista 2023, 87% organisasi responden di Swedia menyatakan bahwa mereka telah kehilangan informasi sensitif dalam 12 bulan terakhir. Jerman berada di angka 85%, dan AS di 76%.

Secara global, 63% organisasi telah kehilangan beberapa jenis data sensitif pada tahun 2023, yang merupakan hal yang belum pernah terdengar sebelumnya.

Menambahkan ke hal ini, sebagian besar CISO (Chief Information Security Officers) di Inggris (78%) setuju bahwa kesalahan manusia adalah kerentanan siber terbesar dalam organisasi mereka.

Dalam artikel ini, saya akan menjelaskan segala hal tentang rekayasa sosial, mulai dari peran yang dimainkannya dalam serangan siber hingga mengapa ini efektif, taktik umum, dan bagaimana mencegahnya. Saya juga akan mencoba meramalkan masa depan rekayasa sosial.

Mari kita mulai!

Memahami Rekayasa Sosial

Pertama, kita perlu memahami apa itu rekayasa sosial dan mengapa itu berhasil. Penting untuk memiliki dasar ini sebelum kita melanjutkan ke analisis yang lebih mendalam!

1. Apa Itu Rekayasa Sosial?

Menurut Kaspersky, “Rekayasa sosial adalah teknik manipulasi yang mengeksploitasi kesalahan manusia untuk mendapatkan informasi pribadi, akses, atau barang berharga”.

Jadi, kesalahan manusia adalah inti dari rekayasa sosial. Itu adalah elemen yang menyatukan semuanya.

Untuk berhasil dalam serangan rekayasa sosial, peretas perlu membuat korban melakukan kesalahan seperti:

- Mengklik tautan yang terinfeksi dalam email

- Mengunduh dan membuka lampiran email

- Membuka tautan SMS yang terinfeksi

- Membalas email jahat dengan informasi sensitif

Dan bagaimana peretas meyakinkan Anda untuk membuat kesalahan ini? Dengan merangkai cerita yang kemungkinan besar Anda akan percaya.

Ini adalah saat elemen inti kedua rekayasa sosial muncul – manipulasi melalui penipuan.

Peretas yang baik akan selalu mencoba mengumpulkan beberapa informasi tentang Anda sebelum mencoba menipu Anda. Mereka mungkin tahu Anda adalah klien bank X atau baru-baru ini membeli produk Y, misalnya.

Mereka mendapatkan informasi ini melalui kebocoran data, pelanggaran data perusahaan, atau bahkan serangan phishing terhadap Anda.

Dan semakin banyak informasi yang mereka miliki tentang Anda, semakin “kuat” taktik rekayasa sosial mereka.

Melalui taktik ini, peretas dapat membuat Anda:

- Menginstal malware di perangkat Anda, membuka diri Anda terhadap lebih banyak serangan

- Secara sukarela menyerahkan nama pengguna dan kata sandi Anda

- Mengirimkan uang kepada mereka

- Menjadi kurir uang tanpa sadar bagi mereka

Tapi mengapa rekayasa sosial berhasil dan meng

apa itu sangat efektif terhadap kita? Mari kita jelajahi hal tersebut di bawah ini!

2. Peran Persuasi, Ilusi Legitimasi, dan Manipulasi

Rekayasa sosial bekerja melalui persuasi, ilusi legitimasi, dan manipulasi. Berikut caranya:

- Persuasi

Tugas pertama peretas dalam serangan rekayasa sosial adalah meyakinkan Anda tentang identitas yang mereka asumsikan. Mereka membutuhkan Anda untuk percaya dan mempercayai mereka sehingga Anda merasa aman berbicara dengan mereka.

Mereka akan menggunakan taktik membangun kepercayaan, pemicu emosional, dan mengeksploitasi berbagai bias kognitif yang sangat umum pada manusia.

Peretas mencapai ini dengan berpura-pura menjadi orang lain dan menggunakan identitas palsu untuk menipu Anda.

Itu adalah ilusi legitimasi.

- Ilusi Legitimasi

Rekayasa sosial bekerja karena peretas menggunakan ilusi legitimasi untuk menipu Anda agar mempercayai mereka. Mereka akan mengklaim berasal dari entitas yang sah dan diakui luas yang Anda kenal dan percayai.

Misalnya, mereka mungkin mengaku sebagai perwakilan dari bank tempat Anda memiliki akun. Anda sudah mempercayai bank dengan uang Anda, jadi Anda akan mudah percaya pada perwakilan bank yang menghubungi Anda melalui email.

Dengan tampak sah, peretas mendapatkan kepercayaan Anda, yang membuka jalan baru untuk serangan. Itulah saat mereka mulai memanipulasi Anda untuk melakukan kesalahan.

- Manipulasi

Setelah seorang peretas meyakinkan Anda bahwa mereka adalah pihak yang sah, mereka memulai fase terakhir dari serangan rekayasa sosial – manipulasi.

Sekarang saatnya bagi peretas untuk mendapatkan apa yang mereka cari – uang Anda, data pribadi, atau akses ke perangkat Anda.

Mereka mencapai ini dengan memanipulasi Anda untuk mengklik tautan phishing, mengunduh lampiran email, atau membalas email mereka dengan informasi sensitif.

Atau mereka bisa meyakinkan Anda untuk mengirimkan uang kepada mereka melalui percakapan email berulang di mana mereka terus memanipulasi Anda.

Anda mungkin menyadari bahwa ketiga tahap ini memiliki sesuatu yang umum. Benar, targetnya – Anda.

Dan Anda adalah manusia. Itu membuat Anda secara bawaan rentan terhadap rekayasa sosial.

Mengapa? Mari kita lihat di bawah ini!

3. Mengapa Manusia adalah Titik Lemah dalam Keamanan Siber

Faktor manusia, sejauh ini, adalah elemen paling rentan dalam setiap organisasi, terutama dalam hal keamanan siber.

Berikut adalah alasannya:

- Kami Tidak Terduga

Sebagai manusia, kita sering bertindak berdasarkan emosi dan dorongan yang bertentangan dengan fakta yang keras, dingin, dan penilaian yang lebih baik.

Selain itu, setiap orang bertindak berbeda ketika disajikan dengan informasi atau situasi yang sama. Anda mungkin berpikir bahwa email itu kemungkinan besar penipuan sementara saya mungkin percaya itu sah.

Anda mungkin kurang yakin ketika peretas tampaknya mengetahui detail pribadi tentang Anda, sementara saya mungkin sepenuhnya yakin untuk mempercayai mereka.

Ketidakpastian dalam bertindak dan bereaksi inilah yang diandalkan peretas untuk memanipulasi kita melalui rekayasa sosial.

- Kami Ingin Mempercayai Satu Sama Lain

Menurut neurosains, manusia secara bawaan cenderung mempercayai satu sama lain. Meskipun ini mungkin terdengar puitis, ini cukup merugikan ketika berbicara tentang keamanan siber.

Ketika orang lain berusaha menipu kita, kita secara alami cenderung mempercayai mereka. Memerlukan upaya sadar untuk tidak mempercayai seseorang, jadi lebihbanyak pekerjaan bagi otak kita.

Lebih mudah mempercayai seseorang daripada tidak mempercayainya, itulah yang saya katakan. Jika peretas memberi kita alasan sadar untuk mempercayai mereka, itu membuat pekerjaan otak kita menjadi lebih mudah.

- Kita Diliputi Informasi

Pada tahun 2023, informasi ada di mana-mana, di ponsel kita, di situs web yang kita kunjungi, di email kita, dan seterusnya.

Kita diliputi dengan ton informasi setiap hari, dan menjadi lebih sulit untuk membedakan antara kebenaran dan kebohongan. Bagi kita, email scam mungkin tampak seperti sekadar satu potongan informasi seperti yang lainnya.

Jika Anda bekerja di sebuah perusahaan, aspek ini menjadi lebih relevan karena ada juga komunikasi internal yang harus diperhitungkan.

Email, pesan teks, Slack, Microsoft Teams, ada informasi yang datang dari setiap arah yang membanjiri kita dan mengarahkan ke perilaku rutin.

Lebih mudah bagi seorang peretas untuk menipu Anda dengan bersembunyi di antara aliran informasi ini dan mengeksploitasi kurangnya perhatian Anda.

4. Enam Prinsip Rekayasa Sosial

Untuk menjelaskan lebih baik bagaimana rekayasa sosial bekerja, kita akan menggunakan Enam Prinsip Pengaruh Dr. Robert Cialdini, yang sangat cocok untuk keamanan siber:

I. Otoritas – Kita cenderung lebih mempercayai orang yang tampaknya lebih tahu dari kita atau memiliki posisi sosial/profesional yang lebih tinggi

II. Timbal Balik – Kita merasa memiliki kewajiban internal untuk merespons dengan cara yang sama ketika kita menerima hadiah atau tanda niat baik dari orang lain

III. Konsistensi – Kita suka konsisten dan mengikuti apa yang sudah kitaputuskan. Jika peretas meyakinkan kita untuk setuju pada sesuatu yang kecil, kita akan lebih mudah diyakinkan untuk melakukan sesuatu yang lebih besar selanjutnya

IV. Menyukai – Ketika kita menyukai seseorang, kita cenderung lebih mudah setuju dengan apa pun yang mereka minta dari kita. Penyamaran adalah strategi yang menggunakan prinsip ini dalam rekayasa sosial

V. Konsensus – Kita lebih cenderung setuju dengan sesuatu jika kita tahu bahwa orang lain juga melakukannya. Kita suka berada dalam konsensus dengan orang lain

VI. Kelangkaan – Semakin jarang sesuatu itu, semakin banyak nilai yang kita berikan padanya. Dalam pikiran kita, itu lebih berharga karena tidak semua orang bisa memilikinya

Anda dapat melacak prinsip-prinsip ini di seluruh penipuan siber rekayasa sosial, baik itu penipuan email, upaya phishing, dan sebagainya.

Psikologi adalah elemen inti dari rekayasa sosial, dan itulah tepatnya mengapa itu begitu berhasil. Mereka mengeksploitasi kerentanan kunci dalam cara kita berpikir, bertindak, dan bereaksi terhadap berbagai informasi dan konteks.

Prinsip yang paling sering digunakan adalah Otoritas dan Menyukai, ketika peretas menyamar sebagai orang-orang yang memiliki otoritas atau orang-orang yang umumnya disukai di masyarakat. Mereka akan membuat tuntutan atas nama mereka, dengan harapan korban setuju.

Dalam banyak kasus, korban jatuh menjadi mangsa penipuan ini hanya karena mereka tertipu oleh prinsip-prinsip ini yang bekerja dalam alam bawah sadar mereka.

Tapi cukup tentang itu. Mari kita bicarakan tentang sesuatu yang lebih substansial dan lihat bagaimana peretas menggunakan rekayasa sosial untuk jenis serangan tertentu!

Teknik dan Taktik Umum

Saatnya kita melihat teknik dan taktik khusus yang digunakan para penjahat dalam melancarkan serangan siber rekayasa sosial.

Kamu mungkin sudah sering melihat atau mendengar tentang taktik-taktik ini. Tapi kamu tidak tahu namanya.

Tenang saja! Mari kita bahas sekarang.

1. Serangan Phishing

Serangan phishing telah menjadi semakin umum, dan hampir sepenuhnya mengandalkan rekayasa sosial. Saya sudah membahas mengapa serangan phishing begitu umum dalam artikel lain. Kamu bisa membacanya di sini.

Begini cara kerja serangan phishing, secara singkat:

- Kepalsuan Legitimasi – Peretas berpura-pura menjadi seseorang yang kamu percayai dan hormati, seperti sebuah institusi atau perusahaan

- Umpan – Peretas menciptakan alasan mengapa kamu harus mengklik tautan, mengunduh lampiran, atau memberikan data pribadi (memperbarui langganan, mengubah pengaturan keamanan, dll.)

- Solusi – Peretas memberikan tautan, lampiran, atau elemen terinfeksi lain yang bisa menyelesaikan masalah yang telah disebutkan sebelumnya

- Pengelabuan – Setelah kamu mengklik tautan terinfeksi, kamu akan diarahkan ke situs web palsu yang dirancang sedemikian rupa agar terlihat serupa dengan aslinya

Dengan keempat elemen ini, seorang peretas mengubah serangan phishing dari serangan siber sederhana menjadi epidemi global yang mempengaruhi jutaan pengguna.

Ada berbagai jenis serangan phishing, termasuk voice phishing, email phishing, SMS phishing, spear phishing, whale phishing, dan lainnya.

Ini merupakan salah satu serangan siber yang paling beragam, efektif, dan berbahaya, dan hal ini sebagian besar disebabkan oleh faktor rekayasa sosial.

2. Pretexting

Serangan pretexting berarti penyerang mengasumsikan identitas palsu yang sesuai dengan ekspektasi komunikasimu.

Misalnya, mereka mungkin menyamar sebagai karyawan perusahaan dari departemen lain, meminta dokumen dari kamu karena mereka membutuhkannya untuk “sesuatu” (masukkan alasan yang dibenarkan di sini).

“Sesuatu” itu sebenarnya bisa menjadi kejadian yang valid di perusahaan jika peretas berhasil mengakses komunikasi internal atau memiliki pengetahuan sebelumnya.

Preteks ini sering kali cukup untuk membuat banyak orang menjadi korban serangan ini. Mereka tidak akan mempertanyakan identitas palsu peretas dan tidak berpikir untuk melakukan verifikasi ulang.

Komunikasi dengan peretas adalah sesuatu yang diharapkan mengingat preteks yang diinvoke oleh peretas.

3. Baiting

Serangan baiting ini sangat licik tapi untungnya, mudah untuk dihindari. Peretas menggunakan rasa penasaranmu untuk membuatmu menginstal software yang terinfeksi, mengunduh lampiran, atau memasukkan flash drive yang terinfeksi ke perangkatmu.

Mereka mungkin meninggalkan flash drive ini di tempat yang mudah ditemukan oleh korban. Flash drive ini mungkin memiliki label resmi untuk menarik perhatianmu lebih lagi.

Ini juga berlaku secara digital. Pikirkan tentang email yang berbicara tentang program menghasilkan uang yang menjamin penghasilan tetap setiap bulan. Sudah tertarik belum?

Ya, itulah yang diandalkan peretas. Mereka akan memberimu umpan, dan jika kamu mengambilnya, mereka akan mulai menyerang.

4. Tailgating

Tailgating adalah serangan fisik yang menggunakan rekayasa sosial untuk meyakinkan karyawan yang berwenang agar mengizinkan peretas masuk ke area terbatas.

Biasanya, peretas akan menyamar sebagai orang lain atau memberikan alasan yang dibenarkan mengapa mereka membutuhkan akses ke area terbatas tersebut.

Pretexting sering digunakan sebagai bagian dari serangan tailgating untuk memperkuat keyakinan bahwa peretas memiliki alasan yang sah untuk mengakses area terbatas.

5. Impersonation

Serangan impersonation bergantung pada penyerang yang mengasumsikan identitas palsu dan menipumu dengannya. Identitas palsu adalah elemen inti dari serangan ini.

Peretas bisa berpura-pura menjadi kontak tepercaya, figur otoritas, ahli teknis, perwakilan bank, atau apapun yang mungkin menipu kamu.

Tujuannya adalah untuk mendapatkan kepercayaanmu dengan menarik kecenderunganmu untuk secara tidak sadar mempercayai figur atau individu tertentu.

6. Quid Pro Quo

Quid pro quo berarti “sesuatu demi sesuatu” dalam bahasa Latin, dan itulah persis bagaimana peretas melaksanakan serangan ini.

Mereka akan mengasumsikan identitas palsu dan berpura-pura menawarkan sesuatu kepadamu sebagai imbalan atas berbagai hal seperti:

- Data pribadimu

- Mengisi survei

- Mengunduh lampiran dan membacanya untuk mendapatkan umpan balik

Paling sering, mereka akan menawarkan uang sebagai imbalan atas “layanan”mu kepada mereka. Mereka tampak dapat dipercaya karena ini adalah transaksi. Kamu tidak memberikan sesuatu secara gratis.

Lebih dari itu, kamu merasa agak terikat untuk memberikan sesuatu kepada mereka sebagai balasan setelah mereka berjanji untuk membayar kamu.

Contoh Nyata Serangan Rekayasa Sosial

Studi Kasus 1: Serangan BEC pada Google dan Facebook

Antara tahun 2013 – 2015, Evaldas Rimasauskas (pelaku) menyamar sebagai Quanta Computer, sebuah produsen elektronik Taiwan yang bekerja sama dengan Google dan Facebook.

Mereka mengirim email phishing kepada karyawan kedua perusahaan tersebut, meminta pembayaran untuk barang dan jasa.

Kedua perusahaan itu mentransfer uang, dan Rimasauskas memindahkannya ke berbagai rekening bank di seluruh dunia.

Saat ia tertangkap, ia telah menggelapkan sekitar $100 juta dari Google dan Facebook. Ia berhasil melakukan ini dengan memalsukan tanda tangan eksekutif perusahaan pada surat, faktur, dan kontrak yang ia kirimkan ke bank.

Ini adalah kasus klasik penyamaran dan kompromi email bisnis (BEC) yang menjadi berita utama saat itu.

Studi Kasus 2: Serangan Penipuan CEO pada Pembuat Suku Cadang Pesawat Austria FACC

FACC, pembuat suku cadang pesawat Austria mengalami serangan penipuan CEO pada tahun 2016, kehilangan sekitar $47 juta. Penipuan CEO sama saja dengan kompromi email bisnis, tetapi dalam kasus ini, perusahaan ditargetkan dengan serangan spear-phishing.

Peretas menyamar sebagai CEO, Walter Stephan, dan mengirim email palsu ke departemen keuangan, meminta mereka untuk mentransfer 50 juta euro ke sebuah rekening.

Mereka membenarkan transfer tersebut sebagai bagian dari proyek akuisisi perusahaan yang baru, sehingga departemen keuangan tidak melihat ada yang salah.

Setelah perusahaan menyadari tipuan tersebut, mereka berhasil menghentikan transfer sebesar 10,9 juta euro, tetapi mereka tetap kehilangan 39,1 juta euro.

Ini adalah serangan rekayasa sosial klasik di mana peretas memiliki info sebelumnya dan menggunakan taktik penyamaran untuk memanipulasi korban agar mengirimkan uang kepada mereka.

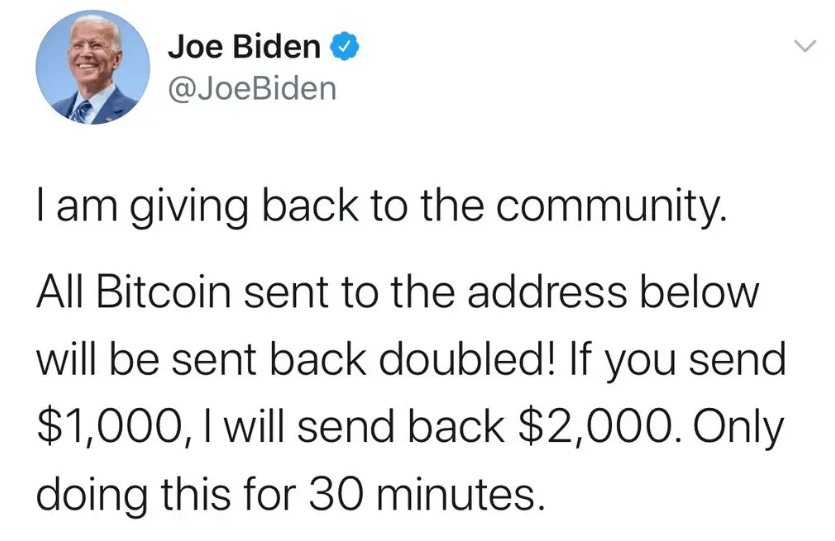

Studi Kasus 3: Seni Pengaruh dalam Penipuan Bitcoin Twitter

Penipuan Bitcoin Twitter kini menjadi salah satu serangan siber paling terkenal dalam sejarah karena sifatnya yang aneh.

Pada suatu siang yang cerah di tahun 2020, Twitter dibanjiri oleh tweet dari nama-nama besar seperti Elon Musk, Kanye West, Bill Gates, Joe Biden, dan Barrack Obama, yang menjanjikan untuk mengirimkan dua kali lipat jumlah Bitcoin yang kamu kirimkan ke akun mereka.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Tentu saja, ini semua adalah operasi penipuan berskala besar yang disusun oleh beberapa penyerang. Twitter akhirnya terpaksa menonaktifkan beberapa layanannya, termasuk fungsi tweeting untuk pengguna terverifikasi, selama beberapa waktu.

Penyebab serangan berani ini adalah serangan rekayasa sosial yang menargetkan beberapa karyawan Twitter. Para penyerang berhasil mendapatkan akses ke sistem internal perusahaan dan berhasil membajak akun-akun profil tinggi.

Saat penipuan tersebut terungkap, para penipu telah menerima lebih dari $100.000 dalam Bitcoin, yang semuanya hilang selamanya di blockchain.

Tanda Bahaya dan Pencegahan

Tapi, nggak semua hal itu buruk, kok. Ada cara untuk mengenali serangan rekayasa sosial sebelum kamu menjadi korbannya.

Di bawah ini, saya akan membawamu melalui tanda bahaya paling umum dan praktik terbaik yang harus kamu ikuti untuk menghindari serangan rekayasa sosial.

1. Cara Mengenali Upaya Rekayasa Sosial

Tidak ada cara yang pasti untuk mengenali serangan rekayasa sosial, tapi jika kamu menemukan beberapa poin di bawah ini, kemungkinan kamu sedang berhadapan dengan penipuan.

Mari kita lihat beberapa tanda bahaya paling penting dari serangan rekayasa sosial:

I. Pesan Tak Terduga

Ketika kamu pertama kali membuka email tersebut, tanyakan pada dirimu sendiri – “Apakah saya mengharapkan email tentang topik ini?”. Meskipun beberapa serangan phishing mengambil alih komunikasi yang diharapkan, kebanyakan tidak mengikuti pola ini.

Itu karena kebanyakan peretas tidak tahu apa-apa tentang korbannya dan tidak mengumpulkan informasi tentangmu.

Jadi, mereka akan mencoba keberuntungan dengan email scam umum. Ini bisa berupa:

- Email perbankan tentang pelanggaran keamanan

- Menang warisan dari nenek tua yang memutuskan untuk menyumbangkan hartanya padamu

- Menjadi pemenang kursus keamanan siber yang sangat mahal (ini terjadi pada saya)

Bahkan jika topik email tersebut cukup menarik bagimu, apakah kamu benar-benar mengharapkannya? Dalam kebanyakan kasus, jawabannya adalah “tidak”.

Lalu, ada situasi ketika kamu diberitahu bahwa kamu memenangkan lotere yang bahkan tidak pernah kamu ikuti. Itu jelas penipuan.

Jika kamu tidak mengharapkan email tersebut, itu seharusnya meningkatkan kewaspadaanmu. Ini tidak selalu berarti itu adalah penipuan, karena banyak komunikasi sah datang tanpa diduga, tapi kamu harus berhati-hati mulai dari saat itu.

II. Permintaan atau Tuntutan Tak Terduga

Apakah pengirim meminta sesuatu darimu yang tidak diharapkan atau wajar? Mungkin itu sesuatu yang belum pernah kamu lakukan sebelumnya, seperti:

- Mengirimkan informasi yang belum pernah mereka minta sebelumnya (jika mereka menyamar sebagai seseorang yang kamu kenal)

- Mengirimkan uang untuk alasan yang sangat aneh

- Menjalankan executable di perangkatmu, meskipun permintaan ini datang dari mana saja dan alasannya sangat meragukan

- Membuka dokumen acak yang tidak kamu ketahui

Jika pihak lain memintamu melakukan sesuatu yang belum pernah kamu lakukan sebelumnya atau yang biasanya kamu pertimbangkan dengan kuat sebelum melakukannya, kamu harus berpikir dua kali sebelum menyetujuinya.

Ketika menyamar sebagai orang yang kita kenal, peretas menggunakan keakraban dan kepercayaan tidak sadar yang kita miliki terhadap orang lain untuk memanipulasi kita agar menyetujui permintaan yang tidak masuk akal.

III. Lampiran atau URL yang Mencurigakan

Sebagian besar serangan rekayasa sosial akan menyertakan lampiran terinfeksi dalam email dan mereka akan mencoba menipumu untuk membukanya.

Atau mereka bisa menyertakan URL yang dihyperlink di dalam isi email, dan memintamu untuk mengkliknya.

Berikut adalah beberapa contoh:

- “Kami mendeteksi aktivitas mencurigakan. Klik DI SINI untuk mengunjungi akunmu dan konfirmasi bahwa itu adalah kamu”

- “Kamu pemenang beruntung kartu grafis RTX 2080. Kunjungi toko kami melalui tautan berikut untuk mengklaim hadiahmu”

- “Kami telah melampirkan salinan dokumen yang kamu minta, jadi silakan buka sesuai keinginanmu”

Salah satu dari link atau lampiran ini bisa saja terinfeksi, jadi kamu harus sangat hati-hati dengan apa yang kamu klik atau buka dalam isi email.

IV. Tautan dan Situs Web Palsu

Cara yang sangat efektif untuk mengenali tautan penipuan dalam email adalah dengan mengarahkan mousemu ke atasnya dan membaca alamatnya.

Apakah alamat tersebut cocok dengan teks tautan dan teks sebelum kamu mengkliknya? Jika terlihat berbeda, maka kamu sedang berhadapan dengan tautan palsu.

Mereka membuat teks terlihat sah tapi tidak repot mengubah alamat situs web sebenarnya, berharap kamu tidak akan memeriksanya.

Kemudian, ada situasi ketika alamatnya terlihat 99% identik dengan yang asli. Ini adalah serangan rekayasa sosial yang lebih kompleks dan sulit dikenali.

Ingat satu hal – para peretas tidak dapat 100% menyalin URL atau nama domain situs sah. Mereka harus mengubah sesuatu. Misalnya:

- “https://www.paypalhome/us/home” daripada “https://www.paypal.com/us/home”. Penambahan elemen seperti “home” dalam alamat URL adalah cara peretas meniru situs web yang sah

- “https://www.gov.florida” daripada “https://www.usa.gov/states/florida”. Tautannya jelas terlihat berbeda tapi kamu mungkin tidak tahu bagaimana tampilan tautan sahnya

Terkadang, nama domain sengaja dieja salah dengan harapan kamu tidak akan menyadarinya. Terutama jika itu situs web yang sudah kamu kunjungi berkali-kali di masa lalu.

Sampai saat ini, kamu mungkin tidak memeriksa URL atau mudah mengabaikan kesalahan tanpa menyadarinya.

V. Tawaran yang Terlalu Bagus untuk Jadi Kenyataan

Apakah email tersebut menawarkan sesuatu yang terdengar terlalu bagus untuk menjadi kenyataan? Percayalah, saya sudah cukup meneliti serangan siber untuk tahu bahwa tidak ada tawaran sah yang terlalu bagus untuk menjadi kenyataan.

Semuanya adalah penipuan yang terselubung. Tidak ada orang yang akan mendonasikan beberapa juta dolar kepada kamu, seseorang yang acak yang tidak melakukan apa-apa untuk mendapatkannya.

Bahkan jika kamu dijanjikan uang sebagai imbalan atas informasi atau sesuatu yang serupa, jangan tertipu. Tidak ada hal seperti itu (dalam kebanyakan kasus).

Penipuan rekayasa sosial lainnya menjanjikan untuk mengirimkan kamu sejumlah uang tetapi kamu harus membayar biaya transaksi, yang tidak signifikan dibandingkan dengan jumlah yang akan kamu terima.

Tapi kamu tidak akan menerima apa-apa karena ini adalah penipuan. Kamu hanya akan membayar biaya transaksi dan itu saja. Para peretas akan telah mengeksploitasi kamu untuk mendapatkan uang sebagai imbalan atas janji palsu.

VI. Urgensi Email

Jika subjek email terlihat sangat mendesak dan menekan kamu untuk bertindak cepat, pikirkan dua kali sebelum mengklik tautan atau membuka lampiran apa pun.

Peretas mengandalkan tekanan psikologis untuk memanipulasi kamu agar bertindak cepat tanpa memeriksa dua kali. Entah karena ketakutan, keserakahan, atau FOMO (fear of missing out), rekayasa sosial bekerja dengan banyak cara yang menakjubkan.

Beginilah tampilan email-email tersebut:

- “Jangan lewatkan kesempatan ini untuk memenangkan $30,000 dalam lotere tahunan Florida. Kamu telah secara otomatis diseleksi untuk berpartisipasi! Penawaran ini akan berakhir dalam SATU JAM!!”

- “PERINGATAN! Kami telah mendeteksi aktivitas mencurigakan di akunmu. Silakan klik di sini untuk mengubah kata sandi dan mengamankan akunmu segera!”

- “Kami menyesal memberitahukan bahwa akunmu baru-baru ini menjadi bagian dari pelanggaran data. Jika kamu tidak ingin dana kamu berisiko, silakan klik tautan ini untuk mengamankan akunmu”

Cobalah untuk tidak membiarkan emosi menguasaimu. Tetap tenang dan luangkan waktu sejenak untuk menganalisis email tersebut. Kebanyakan kali, akan ada beberapa kesalahan ejaan atau tanda bahaya lainnya yang ada.

VII. Ejaan yang Buruk

Ejaan yang buruk seringkali menjadi hal pertama yang kamu lihat ketika berurusan dengan serangan rekayasa sosial. Sebenarnya, bahasa Inggris seringkali bukan bahasa pertama para peretas, sehingga mereka kesulitan berbicara dengan benar.

Jadi, mereka akan membuat kesalahan tata bahasa, kesalahan ejaan, atau berbicara dengan cara yang tidak profesional yang tidak normal untuk perusahaan profesional.

Kamu akan dengan mudah melihat kesalahan seperti:

- “Klik” menjadi “Clic”

- “Akun” menjadi “Acount”

- Format kalimat dan frasa yang inkonsisten

- Struktur kalimat yang buruk

Perusahaan terpercaya selalu memiliki pengecek ejaan yang memeriksa email mereka sebelum dikirim. Pikirkan tentang kapan terakhir kali kamu melihat kesalahan semacam itu dalam email sah.

Mereka sangat jarang bahkan bisa dikatakan tidak ada. Perusahaan tahu bahwa jenis kesalahan seperti ini membuat mereka terlihat tidak profesional dan ceroboh, dan itulah hal terakhir yang ingin mereka sampaikan kepada pelanggan mereka.

VIII. Salam Umum dan Bagian Tanda Tangan Kosong

Periksa pengantar dalam email. Apakah itu umum atau spesifik? Perusahaan sah yang memiliki alasan baik untuk menghubungi kamu seharusnya tahu nama kamu, setidaknya. Dan mereka seharusnya menggunakan nama itu dalam bagian salam.

Jika yang kamu lihat hanya “Kepada Tuan/Tuan” atau “Salam, Pelanggan Terhormat”, maka sangat mungkin kamu berurusan dengan penipuan phishing. Peretas pada umumnya tidak tahu nama atau informasi pribadi dari korban mereka. Itu adalah apa yang mereka coba dapatkan dari kamu.

Sebaliknya, mereka membuat email yang terlihat umum dan mengirimkannya secara massal ke semua alamat email yang mereka curi, dengan harapan sesuatu akan melekat.

Kamu juga harus memeriksa bagian tanda tangan di akhir email. Apakah mereka memberikan informasi kontak seperti nomor telepon atau alamat email dukungan pelanggan?

Jika tidak ada yang ada, semakin banyak alasan untuk mencurigai yang terburuk.

Sebagian besar penipuan rekayasa sosial mudah dikenali jika kamu memeriksa semua poin dalam daftar ini. Namun, ada beberapa yang sangat baik dalam mengeksekusi penipuan sehingga lebih sulit untuk menghindarinya.

Namun, bukan berarti tidak mungkin. Tingkatkan pendidikan keamanan siber dan praktik keamanan terbaik untuk meningkatkan keamanan kamu secara keseluruhan!

2. Mendidik Karyawan tentang Upaya Rekayasa Sosial

Serangan rekayasa sosial bisa menjadi bencana bagi sebuah perusahaan yang harus menjaga reputasi. Jatuh ke dalam perangkap pelanggaran data dapat membuat kamu kehilangan kepercayaan klien dan mengancam situasi keuangan kamu.

Untungnya, ada satu elemen utama dalam pertahanan terhadap serangan rekayasa sosial yang bisa kamu kendalikan – karyawan kamu.

Seringkali, karyawan adalah barisan pertahanan terakhir kamu terhadap serangan-serangan yang licik ini. Mereka juga adalah titik lemah dalam sistem keamanan kamu.

Jika seorang karyawan menginstal perangkat lunak berbahaya di perangkat perusahaan, yang kemudian menyebar ke seluruh jaringan perusahaan, kamu akan mengalami masalah besar.

Itulah mengapa mendidik karyawan kamu dalam bidang keamanan siber dan terutama rekayasa sosial sangat penting.

Berikut adalah beberapa tips pelatihan rekayasa sosial untuk karyawan kamu:

I. Pemahaman Dasar tentang Rekayasa Sosial

Pertama, kamu sebaiknya mengajarkan kepada karyawan kamu tentang prinsip-prinsip rekayasa sosial. Apa itu, bagaimana tampilannya dalam dunia nyata, dan sebagainya.

Gunakan contoh-contoh nyata dari serangan rekayasa sosial sebenarnya untuk menjelaskan bagaimana pelanggaran data menggunakan rekayasa sosial untuk berhasil meretas sistem perusahaan.

Tekankan bahwa rekayasa sosial bergantung pada manipulasi, penipuan, dan ilusi legitimasi untuk mengecoh korban tanpa sadar.

II. Taktik Rekayasa Sosial Umum

Ajarkan kepada karyawan kamu tentang jenis serangan siber paling umum yang menggunakan rekayasa sosial.

Kami sudah membahas ini sebelumnya, tetapi berikut daftarnya, dalam hal ini:

- Email phishing

- Preteks

- Baiting

- Tailgating

- Pemalsuan identitas

- Quid pro Quo

Sadar adalah kuncinya di sini. Karyawan kamu harus menyadari apa yang perlu mereka waspadai. Dengan mengetahui bagaimana serangan rekayasa sosial terlihat, mereka akan tahu bagaimana cara menghindarinya.

III. Tetap Tenang dan Mengidentifikasi Tanda Bahaya

Penting untuk menekankan bahwa tidak peduli seberapa mendesaknya komunikasi tersebut terdengar, karyawan harus tetap tenang dan tidak membuat keputusan gegabah.

Bahkan jika sebuah email berasal dari CEO, meminta transfer uang mendesak, departemen keuangan sebaiknya pertama-tama memverifikasi keaslian email tersebut.

Jika itu adalah penipuan phishing, kemungkinan besar akan ada tanda bahaya. Kesalahan ejaan, kesalahan tata bahasa, permintaan yang tidak biasa, apa pun yang terlihat aneh dan tidak sesuai tempatnya – karyawan sebaiknya tidak mengabaikannya.

Dan bahkan jika tidak ada tanda bahaya, mereka sebaiknya tetap menghubungi pihak lain menggunakan rincian kontak biasa (bukan yang disediakan dalam email) untuk konfirmasi.

IV. Melaporkan Aktivitas yang Mencurigakan

Buatlah jelas kepada karyawan Anda bahwa mereka harus melaporkan segala hal yang terlihat aneh atau mencurigakan.

Tidak masalah apakah itu iklan pemasaran untuk pengobatan kebotakan atau pesan SMS yang tidak terduga di telepon kerja, semuanya harus segera dilaporkan.

Kejadian-kejadian ini bisa menjadi upaya penipuan oleh peretas yang berhasil mendapatkan rincian kontak perusahaan.

Atau mereka bisa mengungkapkan bahwa telepon kerja seorang karyawan telah diretas dan data perusahaan berada dalam risiko.

Meskipun karyawan Anda mungkin tidak melihat manfaat melaporkan setiap aktivitas mencurigakan ke atasan, tekankan pentingnya hal ini.

Petugas keamanan Anda mungkin dapat mengumpulkan lebih banyak informasi dari sebuah kejadian yang tampaknya sepele yang dilaporkan daripada karyawan yang melaporkannya.

V. Menegakkan Kebijakan Keamanan Siber yang Ketat

Terlepas dari kebijakan keamanan siber apa pun yang Anda terapkan, pastikan semua karyawan Anda mengenalinya dan mematuhinya setiap saat.

Anda mungkin perlu melakukan evaluasi secara berkala untuk memastikan bahwa semua karyawan mematuhi kebijakan tersebut, tetapi itu adalah harga yang sebaiknya Anda bayar dengan senang hati.

Jika tidak, konsekuensi dari serangan siber yang disebabkan oleh karyawan yang kurang sadar bisa mengakibatkan kerugian yang jauh lebih besar.

Kesadaran karyawan dan ketaatan terhadap kebijakan keamanan siber merupakan dasar dari keamanan siber organisasi.

VI. Sampaikan Konsekuensi Serangan Siber dengan Jelas

Terakhir, Anda harus sangat jelas tentang konsekuensi dari serangan rekayasa sosial yang disebabkan oleh kurangnya kesadaran karyawan.

Baik organisasi maupun karyawan yang bersangkutan akan kehilangan banyak hal akibat serangan siber.

Ini seharusnya memotivasi karyawan Anda untuk tetap waspada setiap saat. Bagaimanapun, ketika konsekuensinya melibatkan mereka, itu adalah alasan lebih untuk berhati-hati.

Mereka akan sama termotivasi dengan Anda untuk mencegah serangan rekayasa sosial jika mereka tidak ingin degradasi atau yang lebih buruk.

Tetapi apa lagi yang bisa Anda lakukan untuk menghentikan serangan rekayasa sosial sepenuhnya?

Mari kita lihat di bawah!

3. Praktik Terbaik Keamanan Siber

Untungnya, ada tips yang dapat Anda terapkan untuk menghindari atau mencegah serangan rekayasa sosial.

Sebelum itu, saya harus menekankan kembali bahwa kesadaran adalah perlindungan terbaik terhadap serangan rekayasa sosial.

Ini berarti mengetahui:

- Apa itu rekayasa sosial dan prinsip-prinsipnya

- Bagaimana berbagai jenis serangan rekayasa sosial bekerja

- Cara mengenali serangan rekayasa sosial berdasarkan tanda-tanda merah yang Anda temukan

Cukup dengan informasi umum tersebut. Biarkan saya memberikan praktik terbaik yang dapat Anda terapkan untuk menjaga diri Anda atau perusahaan Anda dari serangan rekayasa sosial:

I. Atur Filter Spam ke Tinggi

Semua penyedia email memiliki filter spam, dan mereka ada di sana dengan alasan. Jadi, gunakanlah. Atur mereka ke “Tinggi” untuk menyaring sebagian besar email phishing.

Namun, ada peringatan – ini mungkin akan memindahkan beberapa email sah ke folder Spam Anda juga, jadi Anda mungkin ingin memeriksanya.

Selain itu, filter spam tidak akan menghentikan semua serangan rekayasa sosial. Beberapa akan menghindari filter sama sekali dan masuk ke kotak masuk Anda.

Dan dengan mengetahui bahwa filter spam Anda diatur maksimal, Anda mungkin mulai berpikir bahwa apa pun yang mencapai kotak masuk Anda aman.

Tidak benar.

Jangan biarkan filter spam membuat Anda merasa aman karena mereka tidak sempurna. Jika mereka memang sempurna, keamanan siber akan jauh lebih sederhana dan kejahatan siber jauh lebih tidak berbahaya.

II. Jangan Pernah Memberikan Informasi Pribadi Melalui Email Kecuali Anda 100% Yakin

Saya dengan yakin mengatakan bahwa tidak ada perusahaan sah yang akan pernah meminta Anda untuk memberikan informasi pribadi atau sensitif melalui email kecuali itu benar-benar informasi umum untuk tujuan konfirmasi.

Aturan dasarnya adalah ini – setiap kali sebuah email meminta Anda untuk informasi pribadi, jangan berikan sampai Anda sepenuhnya yakin bahwa pihak lain memiliki alasan sah untuk memintanya dan bahwa mereka adalah perusahaan yang sah.

Banyak kali, peretas datang dengan alasan yang cukup baik mengapa mereka membutuhkan informasi Anda. Tetapi jangan biarkan ini memperdaya Anda.

Mereka mungkin terdengar meyakinkan tetapi itu seharusnya tidak cukup untuk menghilangkan kecurigaan Anda. Anda memerlukan bukti yang tak terbantahkan bahwa mereka adalah apa yang mereka katakan.

Berikut cara Anda dapat mendapatkan bukti tersebut:

- Cari perusahaan tersebut secara online dan cari rincian kontak mereka. Kemudian, hubungi mereka menggunakan informasi resmi dan tanyakan tentang email yang Anda terima

- Bandingkan rincian kontak resmi mereka dengan yang diberikan dalam email, atau dengan alamat email pengirim

Tidak mungkin untuk melakukannya untuk setiap email yang Anda terima tetapi Anda tidak perlu melakukannya. Lakukan hanya untuk email yang meminta Anda informasi pribadi atau sensitif.

Saya jamin tidak akan terlalu banyak dari mereka yang sah.

III. Terapkan Otentikasi Multi-Faktor

Otentikasi multi-faktor adalah hal yang sangat penting dalam keamanan siber yang kokoh. Ini memastikan bahwa karyawan dengan akses istimewa bukanlah kerentanan pasti bahkan jika mereka jatuh ke dalam serangan phishing.

Biometrik dan OTP adalah tingkat pemula dari MFA tetapi mereka tidak sepenuhnya aman atau bahkan kokoh. Mereka agak baik sebagai mekanisme keamanan tambahan untuk mencegah akses yang tidak sah.

Bahkan jika seorang peretas berhasil mendapatkan kredensial akses karyawan melalui rekayasa sosial, mereka tidak akan dapat mengakses aset perusahaan tanpa akses ke perangkat karyawan tersebut.

Namun, baik biometrik maupun kode OTP rentan terhadap serangan phishing rekayasa sosial. Para pelaku jahat dapat dengan mudah mengintersepnya.

Jika Anda memerlukan sistem MFA yang sangat kuat, saya sarankan penggunaan kunci keamanan fisik seperti YubiKey atau salah satu alternatifnya. Mereka adalah standar emas dalam Autentikasi 2-Faktor.

Saya akan menyediakan panduan tentang kunci keamanan fisik cukup segera, jadi tetap terhubung dengan PrivacyAffairs untuk informasi lebih lanjut tentang hal tersebut!

IV. Terapkan Prinsip Least Privilege

Prinsip Least Privilege adalah bagian dari model keamanan Zero Trust, dan ini mencegah Privilege Creep sambil memastikan karyawan tidak dapat mengakses sumber daya yang seharusnya tidak mereka akses.

Pada dasarnya, ini meminimalkan dampak pelanggaran data potensial yang disebabkan oleh kurangnya kesadaran karyawan.

Bahkan jika serangan rekayasa sosial berhasil, karyawan tidak akan membahayakan seluruh perusahaan karena hak istimewa mereka dibatasi oleh Prinsip Least Privilege.

Saya telah menjelaskan cara mengimplementasikan Prinsip Least Privilege dalam panduan lain, jadi pastikan untuk memeriksanya untuk informasi tambahan!

Ideanya adalah memberikan setiap karyawan hanya hak istimewa yang paling sedikit dibutuhkan untuk menyelesaikan tugas mereka.

Anda harus menerapkannya di seluruh perusahaan dan melakukan penilaian secara teratur untuk memastikan tidak ada penyimpangan dari prinsip ini.

Penilaian ini akan sangat penting untuk mencegah Privilege Creep, di mana karyawan memiliki hak istimewa sementara yang lebih tinggi dari yang seharusnya tidak dicabut.

V. Validasi Semua Perangkat Ujung

Meskipun Otentikasi Multi-Faktor dan Prinsip Least Privilege adalah awal yang baik untuk mempertahankan diri dari serangan rekayasa sosial, itu tidak cukup.

Untuk menghindari akses yang tidak sah dari perangkat asing, Anda harus menerapkan validasi yang diperlukan untuk semua perangkat ujung yang terhubung ke jaringan perusahaan.

Tidak ada perangkat yang telah divalidasi sebelumnya yang boleh mengakses jaringan, bahkan jika mereka memiliki kredensial yang tepat.

Jika perangkat asing mencoba menghubungkan ke jaringan, akses mereka harus ditangguhkan sampai divalidasi.

Dengan ini, Anda akan memiliki tindakan pencegahan keamanan lain jika semua yang lain gagal. Hal ini terutama penting ketika kebijakan BYOD berlaku.

Anda harus menganggap bahwa setiap karyawan bisa dan akan jatuh ke dalam serangan rekayasa sosial suatu saat. Mengharapkan yang terburuk akan membantu Anda lebih baik mempersiapkan diri untuk serangan siber.

Validasi semua perangkat ujung juga akan membantu Anda mengidentifikasi perangkat mana yang digunakan untuk menyebabkan pelanggaran data, jika seorang penyerang mengambil alih perangkat karyawan untuk serangan.

Dengan mengikuti 5 praktik terbaik keamanan siber ini, Anda akan lebih unggul daripada kebanyakan serangan rekayasa sosial!

VI. Dapatkan Asuransi Siber

Saya telah menulis panduan komprehensif tentang asuransi siber sebelumnya, jadi Anda dapat membacanya untuk informasi lebih lanjut.

Secara ringkas, berikut manfaat utama asuransi siber:

- Perlindungan terhadap risiko siber dengan memberikan bantuan tepat waktu dalam mitigasi serangan siber

- Cakupan keamanan di seluruh jaringan terhadap segala ancaman siber, termasuk terorisme siber

- Cakupan untuk kerusakan keuangan yang terjadi akibat serangan siber, termasuk biaya untuk investigasi, tanggung jawab hukum, layanan pemantauan kredit, dan lainnya

- Kompensasi untuk gangguan bisnis atau kehilangan pendapatan dalam kasus serangan siber

- Bantuan hukum setelah serangan siber, membayar biaya konsultasi hukum dan segala tuntutan hukum yang muncul akibat pelanggaran privasi atau pelanggaran data

- Jaminan stabilitas keuangan bisnis bahkan dalam kejadian serangan siber yang parah

- Meningkatkan reputasi bisnis dengan menyoroti dedikasi mereka dalam melindungi data klien

Sebagian besar asuransi siber mencakup serangan rekayasa sosial tetapi ada beberapa hal yang tidak mereka tanggung. Salah satunya adalah kesalahan manusia. Jika serangan terjadi karena karyawan Anda, maka asuransi menjadi tidak berlaku.

Tetapi masih ada banyak kasus penggunaan asuransi siber. Dan Anda harus memeriksa kembali detail-detail tertentu dengan perusahaan asuransi Anda untuk mengetahui apa yang mereka tanggung dan tidak tanggung.

Masa Depan Teknik Sosial

Kita sudah mendekati akhir panduan ini, tetapi tidak sebelum saya memberikan analisis prospektif tentang teknik sosial untuk tahun-tahun mendatang.

Sudah sekarang, kita melihat beberapa tren dan taktik yang muncul digunakan oleh peretas yang mungkin mengubah cara kita melihat keamanan siber.

Di bawah ini, saya akan menjelaskan beberapa dari mereka dan membahas potensi masa depan mereka!

1. Tren dan Taktik yang Muncul

Beberapa tahun terakhir membawa banyak perubahan dalam teknik sosial. Berikut adalah tren-tren penting yang berhasil saya identifikasi:

I. Serangan Pemalsuan Email Bisnis Semakin Mahal

Serangan Pemalsuan Email Bisnis (BEC) adalah salah satu serangan teknik sosial yang paling umum.

Mereka juga termasuk yang paling merusak, menurut FBI. Mudah untuk melihat mengapa, juga. Mereka hanya berurusan dengan pencurian keuangan.

Digital Guardian mengatakan bahwa serangan BEC menghabiskan rata-rata $80.000 bagi bisnis pada K2 2020, naik dari $54.000 pada K1.

Pada Mei 2023, jenis penipuan BEC kedua yang paling umum menargetkan informasi gaji, dengan yang paling umum melibatkan penarikan.

Juga, berikut adalah tabel Statista yang menunjukkan distribusi serangan BEC di seluruh dunia dari Januari hingga April 2023:

| Jenis Serangan BEC | Persentase Serangan |

| Rayuan | 62,35% |

| Penggajian | 14,87% |

| Tagihan | 8,29% |

| Kartu Hadiah | 4,87% |

| Informasi Bisnis | 4,4% |

| Lainnya | 5,22% |

Rayuan melibatkan memancing target ke halaman login palsu atau menggiring mereka untuk melakukan transfer kawat melalui pertemuan Zoom.

Mereka menyamar sebagai CEO perusahaan atau eksekutif berprofil tinggi lainnya di perusahaan, menggunakan foto profil mereka, dan memulai panggilan Zoom. Mereka akan menyalahkan masalah teknis pada kurangnya video dan meminta korban untuk melakukan transfer kawat yang mendesak.

Jelas, serangan BEC semakin merusak perusahaan di seluruh dunia. Ini memerlukan lebih banyak kesadaran dari semua pemain pasar dan organisasi.

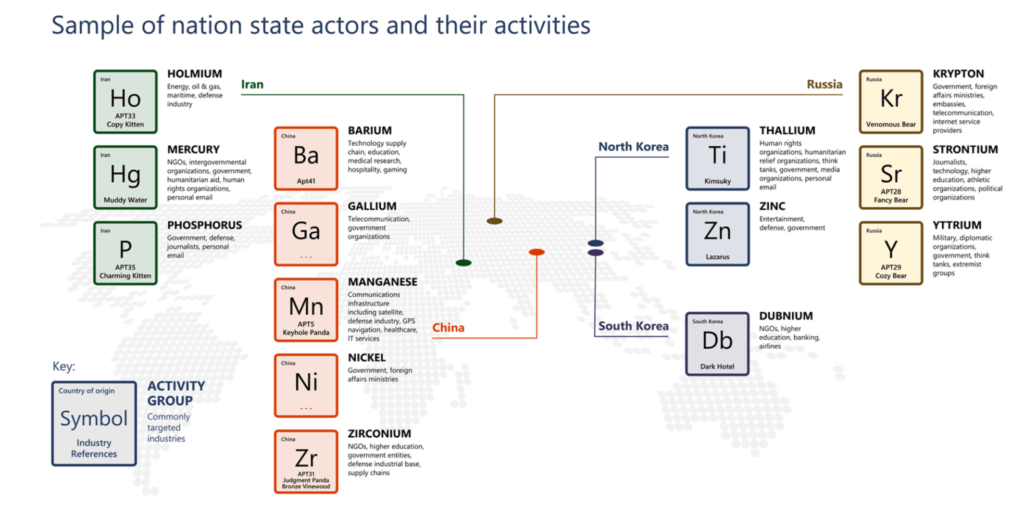

II. Serangan Teknik Sosial yang Didukung Negara Semakin Banyak

Serangan yang didukung negara (SSA) adalah serangan siber yang secara resmi terkait dengan negara-negara. Mereka terjadi karena tiga alasan:

- Mendapatkan intelijen tentang korban

- Menggunakan kelemahan dalam infrastruktur

- Menggunakan orang dan sistem untuk keuntungan finansial

Kembali pada tahun 2020, selama pandemi COVID-19, telah diidentifikasi beberapa kampanye negara-negara untuk mencuri data penelitian COVID.

Pada tahun yang sama, Microsoft merilis “Laporan Pertahanan Digital Tahunan” yang menggunakan data dari lebih dari 1,2 miliar PC, server, dan perangkat. Secara keseluruhan, sekitar 1,8 petabyte (1,8 juta GB) data.

Mereka menemukan bahwa penyerang negara beralih perhatiannya dari serangan berbasis malware ke serangan berbasis teknik sosial seperti BEC, phishing, dan credential stuffing.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Inilah yang dikatakan Tom Burt, Wakil Presiden Keamanan dan Kepercayaan Pelanggan Microsoft, dalam kata-katanya:

“Pada tahun-tahun sebelumnya, para penjahat siber fokus pada serangan malware. Belakangan ini, mereka telah beralih fokus ke serangan phishing (~70%) sebagai cara yang lebih langsung untuk mencapai tujuan mereka dalam mengumpulkan kredensial orang. Untuk menipu orang agar memberikan kredensial mereka, penyerang sering mengirimkan email yang meniru merek-merek terkemuka.”

Ini adalah kekhawatiran lain bagi organisasi di seluruh dunia, tetapi bagus bahwa kita memiliki data ini untuk meningkatkan kesadaran tentang hal ini!

III. Perluasan Pasar Phishing-as-a-Service

Fenomena Kejahatan Siber sebagai Layanan (yang mencakup Phishing-as-a-Service) telah berkembang di luar harapan kita dalam beberapa tahun terakhir.

Penjahat siber dapat mendapatkan kit phishing dengan harga serendah $50, menurut perusahaan keamanan Cyren.

Lab penelitian mereka telah menemukan 5.334 kit phishing unik yang diterapkan secara online (pada tahun 2019), dan jumlah itu mungkin telah tumbuh tidak proporsional sejak itu.

Daya tarik dari phishing-as-a-service jelas – persyaratan keterampilan teknis yang lebih rendah bagi penyerang. Kemampuan untuk membayar kit serangan siber siap pakai telah selamanya mengubah lanskap keamanan siber.

Pada tahun 2021, ZDNet melaporkan tentang alat phishing baru bernama LogoKit yang dapat menyesuaikan serangan phishing “dalam waktu nyata untuk beradaptasi dengan korban yang ditargetkan”. Ini akan mengubah logo dan teks pada halaman dengan lancar tergantung pada situs web yang ingin diakses oleh korban.

Menurut ZDNet, LogoKit diinstal pada lebih dari 300 domain dan lebih dari 700 situs web pada saat artikel ini ditulis.

Inilah cara LogoKit bekerja, secara singkat:

- Itu mengirimkan tautan phishing kepada pengguna yang mengarah ke halaman otentikasi palsu yang meniru halaman otentikasi situs web yang dimaksud

- Saat pengguna mengakses tautan yang terinfeksi, LogoKit secara otomatis mengambil logo perusahaan yang dimaksud dari layanan pihak ketiga seperti basis data favicon Google

- Itu menempatkan logo dengan lancar di bagian atas halaman login

- Itu otomatis mengisi alamat email pengguna di bidang alamat email, menciptakan kesan bahwa pengguna sebelumnya sudah masuk ke situs

- Setelah korban memasukkan kata sandi mereka, LogoKit membuat permintaan AJAX, mengirimkan alamat email dan kata sandi korban ke sumber eksternal, dan mengalihkannya ke situs web perusahaan yang sah

Seluruh proses ini berjalan dengan lancar, tanpa masukan berkelanjutan dari peretas. Selain itu, kit ini sangat modular dan dapat disesuaikan, sehingga berfungsi pada berbagai situs web.

Selain itu, itu tidak bergantung pada template yang sempurna untuk meniru halaman otentikasi situs web, tetapi menggunakan fungsi JavaScript yang tertanam yang lebih mudah digunakan.

Apakah Anda sudah paranoid? Ya, saya juga.

Dan ingatlah, ini terjadi pada tahun 2021. Pikirkan apa yang bisa dicapai oleh peretas dengan kecerdasan buatan dan pembelajaran mesin…

IV. SIM Swapping

SIM swapping, yang juga dikenal sebagai peretasan SIM atau penipuan SIM swap, adalah serangan siber yang semakin berkembang yang sepenuhnya bergantung pada teknik sosial.

Penyerang akan meyakinkan penyedia layanan seluler korban untuk mengalihkan nomor ponsel korban ke kartu SIM lain (yang ada dalam kepemilikan peretas).

Kemudian, ketika korban menggunakan 2FA untuk mengakses akun yang terkait dengan nomor ponsel tersebut, peretas menerima kode-kode tersebut dan dapat mengakses akun korban.

Hal ini memungkinkan peretas mengakses:

- Rekening bank

- Pesan teks

- Profil media sosial

FBI melaporkan pada tahun 2021 bahwa peretas berhasil menghasilkan $68 juta dari penipuan SIM swapping hanya dalam satu tahun tersebut.

Secara perbandingan, dari tahun 2018 hingga 2020, korban mengalami kerugian keuangan sekitar $12 juta. Ini adalah peningkatan kerugian keuangan hampir 7 kali lipat dari periode 2018 – 2020 hingga tahun 2021.

Namun, jika dihitung rata-rata kerugian SIM swapping sebesar $12 juta per tahun, kita mendapatkan kerugian SIM swapping sebesar $4 juta per tahun pada tahun 2018, 2019, dan 2020.

Pada tahun 2021, total kerugian akibat SIM swapping adalah $68 juta, yang merupakan peningkatan sebesar 9,5 per tahun. Dan ini adalah pada tahun 2021. Kita hampir memasuki tahun 2024, dan angka-angka tersebut seharusnya telah meningkat secara signifikan lebih jauh dengan revolusi kecerdasan buatan.

Jelas, kasus SIM swapping menjadi lebih merusak, lebih umum, dan lebih berdampak keuangan dari tahun ke tahun.

Saya mungkin akan mendedikasikan panduan tentang pola serangan SIM swapping dan metode pencegahan di masa depan, jadi tetap terhubung!

2. Kecerdasan Buatan dan Otomatisasi dalam Teknik Sosial & Serangan Siber Lainnya

Ledakan teknologi terbaru dalam Kecerdasan Buatan dan Pembelajaran Mesin membuka jalan serangan baru yang sepenuhnya baru bagi para teroris siber.

Salah satu metode serangan seperti itu yang terus berkembang dalam beberapa tahun terakhir adalah deepfake. Meskipun sering digunakan untuk tujuan hiburan, kita tidak bisa mengabaikan potensi manipulasinya yang jelas.

Studi dari University College London yang diterbitkan pada tahun 2020 menyebut deepfake sebagai “ancaman kejahatan AI yang paling serius”. Studi ini diterbitkan oleh Dawes Centre for Future Crime di UCL.

Para penulis menekankan bahwa deepfake, di antara konten manipulatif lainnya, akan menyebabkan ketidakpercayaan yang luas terhadap materi video dan audio online.

Profesor Lewis Griffin dari UCL mengatakan bahwa “Dengan berkembangnya kemampuan teknologi berbasis AI, begitu juga potensi eksploitasi kriminalnya. Untuk mempersiapkan diri dengan baik terhadap ancaman AI yang mungkin, kita perlu mengidentifikasi ancaman-ancaman tersebut dan bagaimana mereka dapat memengaruhi kehidupan kita.”

Mereka juga menekankan ide bahwa kejahatan AI sangat dapat diulang dan dapat diperdagangkan. Teknik kriminal dapat disalin dan dijual untuk uang, sebagai layanan.

Apakah ini mengingatkan Anda pada sesuatu? Memang benar, fenomena kejahatan siber sebagai layanan yang telah meningkat dalam beberapa waktu belakangan.

Berikut adalah beberapa risiko keamanan siber terkait AI lainnya:

I. Optimisasi Serangan Siber

Kecerdasan Buatan generatif seperti ChatGPT benar-benar kekuatan yang harus diperhitungkan, bahkan dalam bentuk premiumnya. Kemampuan risetnya hampir tak tertandingi.

Tapi tahukah kamu bahwa ini bisa dijebol? Ini berarti melewati pembatasan yang diberlakukan oleh pengembang untuk mengendalikan jawaban AI terhadap pertanyaan.

Misalnya, ChatGPT reguler tidak akan memberikan jawaban yang bias atau rasis dan juga tidak akan memberikan informasi jika mendeteksi niat jahat.

Ini tidak akan memberikan saran kepada Anda tentang cara melakukan kejahatan atau membuat bom. Tapi versi ChatGPT yang dijebol? Langit adalah batasnya. Atau… jurang.

LLM yang dijebol seperti ChatGPT bisa memberikan instruksi faktual tentang cara meningkatkan malware atau mengoptimalkan teknik serangan Anda.

Ini bisa mengajarkan Anda teknik manipulasi teknik sosial baru yang dapat Anda terapkan pada korban Anda.

Kecerdasan Buatan generatif bagus dalam satu hal – melakukan riset untuk Anda dan menyajikan informasi dalam bentuk yang mudah dicerna dalam waktu sebagian kecil dari waktu yang Anda butuhkan untuk melakukannya.

II. Malware Otomatis

Kecerdasan Buatan generatif seperti ChatGPT juga bagus dalam pemrograman, sesuai dengan keadaannya. Ini tidak hanya bisa menulis kode komputer tetapi juga memeriksa kesalahan dan menerapkan ide Anda ke dalam kode.

Nah, apa yang paling serangan siber terbuat dari? Benar, kode komputer. Biasanya, ChatGPT memiliki perlindungan terhadap permintaan untuk membuat kode berbahaya untuk serangan siber.

Tetapi melalui jebolan yang cerdik, perlindungan tersebut menjadi tidak relevan dan potensi sebenarnya dari ChatGPT menjadi jelas.

Pada tahun ini saja, seorang peneliti keamanan Facepoint menciptakan malware pencurian data yang tidak terdeteksi dan sangat canggih dengan ChatGPT.

Dia memberi tahu ChatGPT apa yang dia butuhkan, dan kemudian dia menggunakan AI untuk membuat malware satu baris kode demi satu baris kode. Hanya dia, sebuah komputer, dan ChatGPT.

Inilah bagaimana malware tersebut bekerja:

- Malware ini berbentuk aplikasi screensaver yang diluncurkan secara otomatis di perangkat Windows

- Saat mencapai perangkat, malware ini akan mulai mencari data yang akan dicuri

- Kemudian, ia memecah data menjadi bagian yang lebih kecil dan menyembunyikannya dalam gambar pada perangkat

- Ia mengunggah gambar-gambar ini ke folder Google Drive untuk menghindari deteksi

Itu saja. Peneliti berhasil membuat malware ini sangat kuat terhadap deteksi dengan bantuan permintaan sederhana.

Dia juga mengklaim bahwa dia tidak memiliki pengetahuan pemrograman yang canggih dan masih, dia berhasil membuat program malware pada tingkat malware negara.

Bayangkan apa yang dapat dilakukan oleh peretas berpengalaman sepenuhnya…

III. Serangan Siber Fisik

Kecerdasan Buatan telah merasuki lebih banyak aspek kehidupan kita – kendaraan otonom, sistem medis yang dikendalikan oleh AI, alat konstruksi dan manufaktur yang dikendalikan oleh AI, dan sebagainya.

Meskipun ini jelas merupakan kemajuan teknologi yang bertujuan untuk memudahkan hidup kita, mereka juga membawa risiko keamanan siber yang signifikan.

Bayangkan bahwa mobil otonom Anda telah diinfiltrasi oleh seorang aktor ancaman yang berhasil menjebol sistem operasi mobil tersebut.

Pada saat itu, peretas dapat secara efektif mengendalikan semua sistem mobil dengan Anda di dalamnya. Mereka dapat mengemudikan mobil, melihat melalui kamera-kamera di dalamnya, menggunakan sistem GPS-nya, menyusupi perangkat lain yang terhubung dengannya (seperti ponsel Anda), dan banyak lagi.

Ini sama sekali tidak bersifat teoritis, ini telah dilakukan pada tahun 2015. Para peneliti berhasil membobol sebuah Jeep Cherokee, mengakses dan mengendalikan radio, pengendalian iklim, bahkan transmisi, memutuskan akses pengemudi ke akselerasi.

Lihatlah, seiring teknologi berkembang, ia membawa baik kebaikan maupun keburukan. Ini tidak berarti kita harus berhenti berkembang sebagai masyarakat, tetapi kita harus lebih menyadari skenario penggunaan jahat teknologi yang kita gunakan.

Kesadaran melalui pendidikan menjadi titik sentral dari diskusi ini. Kita sebagai masyarakat harus meningkatkan kesadaran keamanan siber kita untuk menghindari menjadi korban siber.

Untuk Menyimpulkan...

Saya tidak akan mencoba untuk menyelubungi kenyataan – kondisi tidak terlihat bagus untuk kita. Kasus-kasus rekayasa sosial telah berkembang pesat dalam beberapa tahun terakhir.

Selain itu, beberapa faktor membuat situasi semakin buruk bagi keamanan siber:

- Kelemahan alami manusia terhadap taktik dan manipulasi rekayasa sosial

- Munculnya fenomena Kejahatan Siber sebagai Layanan yang meremehkan serangan siber, terutama pasar Phishing-as-a-Service yang telah berkembang dengan cepat

- Populeritas budaya bekerja dari rumah, yang membuat perusahaan lebih rentan terhadap serangan siber karena kurangnya kendali keamanan siber yang terpadu atas perangkat karyawan

- Lonjakan terbaru dalam kemampuan Kecerdasan Buatan dan Pembelajaran Mesin, yang membuka beragam metode dan taktik serangan siber baru

- Peningkatan serangan rekayasa sosial yang didukung oleh negara, yang mengakibatkan lebih banyak korban berprofil tinggi kehilangan jutaan dolar

Tapi saya akan mengakhiri ini dengan catatan positif.

Harapan pasti belum hilang. Kecerdasan Buatan dan Pembelajaran Mesin juga sedang merevolusi industri keamanan siber saat ini.

Dengan menggunakan kemampuan pengenalan pola AI dan potensi prediksinya, alat keamanan siber akan dapat menilai dan mengidentifikasi ancaman dengan lebih cepat, lebih akurat, dan lebih konsisten.

Biometrik Perilaku adalah industri yang benar-benar baru yang menjanjikan metode 2FA revolusioner untuk perlindungan pengguna.

Arsitektur Zero Trust juga berkembang dengan cepat, semakin populer di kalangan bisnis dan menggabungkan model keamanan yang semakin canggih.

Komputasi Kuantum, meskipun masih dalam tahap perkembangan awal, menjanjikan revolusi radikal dalam bidang keamanan siber dengan kemampuan pemrosesan data yang jauh lebih superior.

Tapi sampai teknologi-teknologi ini menjadi nyata, satu hal yang dapat kita mulai lakukan sekarang untuk lebih melindungi diri adalah menyadari risikonya.

Pendidikan adalah alat terbaik yang kita miliki untuk tetap selangkah di depan dalam hal keamanan online kita!

Sumber

Statista – Persentase Organisasi di Seluruh Dunia yang Telah Mengalami Kehilangan Informasi Sensitif hingga Februari 2023, menurut Negara

Statista – Persentase CISO yang Setuju bahwa Kesalahan Manusia adalah Kerentanan Siber Terbesar Organisasi Mereka di Seluruh Dunia pada Tahun 2023, menurut Negara

Kaspersky – Apa Itu Rekayasa Sosial?

Malwarebytes – Uang Mudah, Jika Terlalu Bagus Untuk Menjadi Nyata…

Trava Security – Anda Adalah Titik Lemah! (Dalam Keamanan Siber)

Harvard Business Review – Neurosiensi Kepercayaan

Intuition – Dampak 6 Prinsip Pengaruh pada Keamanan Siber

Tripwire – Di Luar Firewall: Bagaimana Rekayasa Sosial Menggunakan Psikologi untuk Mengkompromikan Keamanan Organisasi

Privacy Affairs – Mengapa Phishing Begitu Umum & Cara Melindungi Diri?

CNBC – Facebook dan Google Jadi Korban Penipuan Phishing Senilai $100 Juta: Fortune

Trend Micro – Perusahaan Aeronautika Austria Kehilangan Lebih dari €42 Juta akibat Penipuan BEC

NY Times – Serangan Online Berani Menargetkan Pengguna VIP di Twitter dalam Skema Bitcoin

Phish Grid – Pentingnya Pelatihan Rekayasa Sosial bagi Karyawan – 2023

Fortinet – Pengamanan Spam

Threat Intelligence – Apakah MFA Masih Seaman Dulu?

Checkpoint – Apa Itu Proteksi Endpoint?

Privacy Affairs – Pandangan Mendalam tentang Keamanan Siber: Apa Itu Prinsip Hak Paling Sedikit?

Privacy Affairs – Pandangan Mendalam tentang Keamanan Siber: Apa Itu BYOD & 9 Risiko Keamanan

Privacy Affairs – Apa Itu Asuransi Siber dan Bagaimana Dampaknya pada Kejahatan Siber?

FBI – Penipuan Email Bisnis

Digital Guardian – 6 Teknik Phishing yang Mendorong Operasi Phishing sebagai Layanan

ZDNet – Alat Kejahatan Siber Baru yang Dapat Membangun Halaman Phishing secara Real-Time

ABC News – Penipuan “SIM Swap” Menghasilkan $68 Juta pada Tahun 2021: FBI

Science Daily – “Deepfakes” Dinilai sebagai Ancaman Kejahatan AI yang Paling Serius

Malwarebytes – AI dalam Keamanan Siber: Risiko AI

Malwarebytes – Membobol ChatGPT dan Model Bahasa Lain Selagi Bisa

CBS News – Pekerjaan Ini Paling Kemungkinan Digantikan oleh Chatbot Seperti ChatGPT

Fox News – Malware Buatan AI Menggegerkan Dunia Keamanan Siber

Wired – Hacker Mengendalikan Jeep Secara Jarak Jauh di Jalan Raya—Saat Saya di Dalamnya

EC-Council University – Selangkah Lebih Maju: Yang Terbaru dalam Teknologi Keamanan Siber