IPSec VPN:それは何であり、どのように機能するか

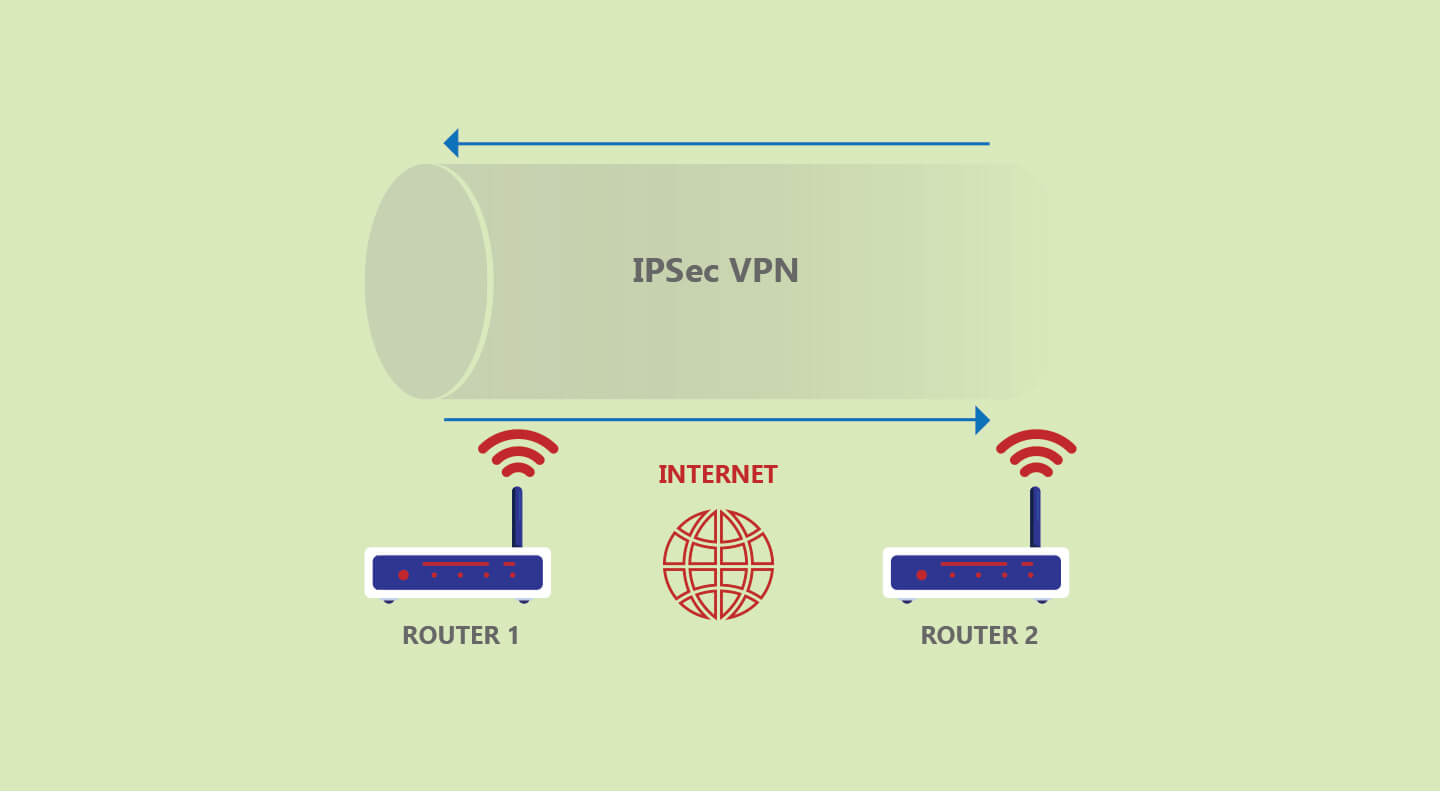

インターネットプロトコルセキュリティ(IPSec)は、インターネット上で安全な接続を作成するためにVPNが通常使用するプロトコルスイートです。

IPSecスイートは、トンネリングや暗号化などのセキュリティ目的の機能を提供します。これが、VPNが安全なトンネルを作成するために主にIPSecを使用する理由です。

IPSec VPNは、「IPSec上のVPN」としても広く知られています。

簡単な概要

IPSecは通常、ネットワークのIPレイヤーに実装されます。IPSecは2つの動作モード、トンネルモードとトランスポートモードを使用します。

ほとんどのVPNプロバイダーは、トンネルモードを使用して、IPパケット全体を安全にカプセル化します。トランスポートモードはペイロードのみを安全にし、IPパケット全体は保護しません。

IPSec VPNプロトコルスイートは、一般的に、VPN接続に高度な認証、圧縮、暗号化サービスを提供します。

IPSecは、通信ホスト間のアルゴリズム、セキュリティプロトコル、およびセキュリティキーの交換モードを選択する自由を提供します。

IPSecは主に2つのモードで動作します。トンネルモードはIPパケット全体をカプセル化し、トランスポートモードはIPパケットのペイロードのみを暗号化します。

このスイートは、認証、データ圧縮、暗号化などの一連の高度なサービスを提供します。この柔軟性は、アルゴリズム、セキュリティプロトコル、キー交換方法の選択にまで及び、カスタマイズされたセキュリティセットアップを可能にします。

IPSecのコンポーネントには、パケットの完全性と送信元認証のための認証ヘッダ(AH)、暗号化およびオプションの認証のためのカプセル化セキュリティペイロード(ESP)、セキュリティアソシエーションと暗号化キーの確立のためのインターネットセキュリティアソシエーションおよびキーマネジメントプロトコル(ISAKMP)、データ圧縮のためのIPペイロード圧縮プロトコル(IPComp)が含まれます。

IPSecの運用プロセスには、安全な通信チャネルの確立、キーの交渉と交換、安全な方法でのデータ送信、そして通信が完了した後のセッションの終了が含まれます。

IPSecとは何ですか?

IPSecのVPNプロトコルスイートには、認証ヘッダー(AH)、カプセル化セキュリティペイロード(ESP)、インターネットセキュリティアソシエーションおよびキーマネジメントプロトコル(ISAKMP)、IPペイロード圧縮(IPComp)が含まれます。

- 認証ヘッダー(AH): AHは、IPパケット(データグラム)のデータ起源認証を提供し、接続レスの完全性を保証し、スライディングウィンドウ技術によるリプレイ攻撃からの保護を提供します。AHは、IPヘッダーと上位層プロトコルの両方に重要な認証を提供します。

- カプセル化セキュリティペイロード(ESP): ESPは、データの認証、完全性、および機密性の提供を担当します。ESPはまた、IPSecプロトコルスイート内でペイロードの機密性とメッセージ認証を提供します。

トンネルモードでは、IPパケット全体をカプセル化し、トランスポートモードではペイロードのみが保護されます。

- インターネットセキュリティアソシエーションおよびキーマネジメントプロトコル(ISAKMP): ISAKMPはセキュリティアソシエーション(SAs)を担当し、VPNトンネルの確立時に当事者間で使用される事前に合意されたキーとアルゴリズムのセットです。これには、Kerberized Internet Negotiation of Keys(KINK)とInternet Key Exchange(IKEおよびIKEv2)が含まれます。

- IPペイロード圧縮(IPComp): IPCompは、低レベルの圧縮プロトコルで、IPパケットのサイズを減少させ、2つの当事者間の通信レベルを向上させます。これは、たとえば、リンクが混雑している場合など、通信が非常に遅い場合に役立ちます。

IPCompはセキュリティを提供せず、VPNトンネル上でAHまたはESPと共に使用される必要があります。

IPSec VPNの動作モード

2つのIPSec VPNモードを比較してみましょう:

IPSecトンネルモード

トンネルモードでのVPN暗号化は、ESPを使用して、送信されるすべてのパケットを新しいIPSecパケットでカプセル化します。トンネルモードはまた、サーバー側を認証するためにAHを使用します。

したがって、IPSecは、2つの通信当事者を接続するファイアウォールのような安全なゲートウェイでトンネルモードを使用します。

トランスポートモード

トランスポートモードは、2つの通信当事者間で送信されるIPパケットを暗号化および認証します。

このため、トランスポートモードは、送信されるパケットのIPヘッダーを変更しないことを考慮して、通常、当事者間のエンドツーエンド通信に予約されています。

IPsecのための暗号化アルゴリズム

IPSecは、機密性、完全性、および真正性に準拠する安全なアルゴリズムに依存しています。

それらには以下のものが含まれます:

- RSA、PSK、楕円曲線暗号などの認証アルゴリズム。

- AES-CBCとGCM、HMAC-SHA、TripleDES、ChaCha20-Poly1305などの対称暗号化アルゴリズム。

- 楕円曲線ディフィー・ヘルマンやディフィー・ヘルマンキー交換などのキー交換アルゴリズム。

IPSecはどのように機能するのか?

以下は、IPSecがどのように機能するかの一般的なステップバイステップの概要です。

通常、プロセスは、受信または送信パケットがIPSecを使用する必要があることを確立するホスト(通信当事者)から始まります。

パケットがIPSecポリシーをトリガーする場合、プロセスは以下のように続きます:

- 交渉とキー交換:このステップには、ホスト認証と使用されるポリシーが含まれます。最初のフェーズでは、ホストは安全なチャネルを作成します。交渉は、より高いセキュリティのためのメインモードか、より速いIP回路確立のためのアグレッシブモードを使用して行われます。

メインモードでは、すべてのホストがIP回路を設定するためのIKEに合意します。アグレッシブモードでは、開始ホストがIP回路の設定のためのIKEを提示し、他のホストが同意します。

2番目のフェーズでは、ホストはセッション中に使用される暗号化アルゴリズムのタイプについて交渉し、合意します。 - 送信:これには、ホスト間でのデータの交換が含まれます。通常、IPSecはネットワーク上で送信される前にデータをパケットに分割します。パケットにはペイロードやヘッダーなどのいくつかのセグメントが含まれます。IPSecは認証と暗号化の詳細を含むトレーラーなどの他のセグメントも追加します。

- 送信の終了:これは最後のステップで、IPSecセキュアチャネルの終了を伴います。終了は、データ交換が完了した場合、またはセッションがタイムアウトした場合に発生します。暗号化キーも破棄されます。

IPsec VPN vs. SSL VPN

IPSec VPNの他に、多くの優れたVPNプロバイダーは、インターネット上での接続を保護するためにSSL VPNを使用することもできます。必要なセキュリティレベルに応じて、VPNプロバイダーは両方を実装するか、一方を選択することができます。

SSL VPNはトランスポートレイヤーセキュリティ(TLS)プロトコルに依存しています。IPSecがIPレイヤーで動作するのに対し、TLSはトランスポートレイヤーで動作します。したがって、IPSec VPNとSSL VPNのセキュリティとアプリケーションは異なります。

IPSec VPNでは、トラフィックはプライベートネットワークおよびホストとの間で安全に移動します。つまり、あなたの全体のネットワークを保護することができます。したがって、IPSec VPNはIPベースの使用とアプリケーションに信頼性があります。

SSL VPNは、リモートユーザー間のトラフィックを保護します。ほとんどの場合、SSL VPNはブラウザーベースのアプリケーションをサポートするホストと連携して動作します。

よくある質問

これらの質問への回答が役立ったと感じる人もいます

IPSecは通常どのネットワークポートを使用しますか?

IPSecは通常、ISAKMPのためのUDPポート500と、NATが許可された場合のファイアウォールを通過するためのUDPポート4500を使用します。

SSL VPNとIPSec VPNのどちらが優れていますか?

各プロトコルのアプリケーションがそれらを区別します。例えば、IPSec VPNはユーザーがネットワーク全体とそのアプリへのリモートアクセスを可能にします。しかし、SSL VPNはユーザーがネットワーク上の特定のアプリへのリモートトンネルアクセスを許可します。

IPSecはハッキングされますか?

インターネットプロトコルセキュリティ(IPSec)は広く安全と見なされています。しかし、スノーデンのリークによれば、NSAは様々な脆弱性を挿入することでIPSecの暗号化を標的にしました。他の報告によると、ハッカーはIPSecのいくつかの暗号化を破ることができます。これはすべて使用される実装に依存します。

IPSecの用途は何ですか?

インターネットプロトコルセキュリティ(IPSec)は、ネットワーク上のパケットレベルのトラフィックを保護するプロトコルスイートです。IPSecは、2つの当事者間の情報を保護するために使用できます。さらに、IPSecはデータの完全性、起源、認証、機密性を担当します。

IPSecはVPNと同じですか?

簡単に言えば、インターネットプロトコルセキュリティ(IPSec)は従来のVPN技術のようなものです。このプロトコルスイートは1990年に初めて発表され、それ以来重要なアップグレードを受け、VPN業界で広く使用されるプロトコルになりました。