De Kunst van Cyberbedrog: Sociale Manipulatie in Cyberbeveiliging

Sociale manipulatie ligt ten grondslag aan enkele van de meest verlammende cyberaanvallen in de geschiedenis. Het is de boeman van cyberbeveiliging omdat het extreem moeilijk is om ertegen te waken.

Dit fenomeen heeft in 2023 nieuwe hoogtes bereikt, met aanvallen zoals het Equifax datalek en de Twitter Bitcoin scam die wereldwijd de krantenkoppen haalden.

Volgens een onderzoek van Statista in 2023 zegt 87% van de ondervraagde organisaties in Zweden dat ze in de afgelopen 12 maanden gevoelige informatie hebben verloren. Duitsland staat op 85% en de VS op 76%.

Wereldwijd hebben 63% van de organisaties in 2023 een of ander type gevoelige gegevens verloren, wat nog nooit eerder gehoord is.

Daarbij zijn de meeste CISO’s (Chief Information Security Officers) in het VK (78%) het erover eens dat < a href="https://www.statista.com/statistics/1259552/ciso-human-error-organization-cyber-vulnerability-by-country/">menselijke fouten de grootste cyberkwetsbaarheid in hun organisatie vormen.

In dit artikel zal ik alles uitleggen over sociale manipulatie, van de rol die het speelt in cyberaanvallen tot waarom het werkt, veelvoorkomende tactieken, en hoe het te voorkomen. Ik zal ook proberen te voorspellen wat de toekomst van sociale manipulatie brengt.

Laten we beginnen!

Sociale Manipulatie Begrijpen

Eerst moeten we begrijpen wat sociale manipulatie is en waarom het werkt. Het is belangrijk om deze basis te hebben voordat we overgaan naar een diepgaandere analyse!

1. Wat Is Sociale Manipulatie?

Volgens Kaspersky is “Sociale manipulatie een techniek die menselijke fouten uitbuit om privé-informatie, toegang of waardevolle zaken te verkrijgen”.

Dus, menselijke fouten vormen de kern van sociale manipulatie. Het is het element dat alles samenbrengt.

Om te slagen in een aanval met sociale manipulatie, moeten hackers ervoor zorgen dat het slachtoffer een fout maakt zoals:

- Klikken op een geïnfecteerde link in een e-mail

- Downloaden en openen van een e-mailbijlage

- Openen van een geïnfecteerde SMS-link

- Antwoorden op een kwaadaardige e-mail met gevoelige informatie

En hoe overtuigen hackers je om deze fouten te maken? Door een verhaal te spinnen waarvan je waarschijnlijk gelooft dat het waar is.

Dit is wanneer het tweede kernaspect van sociale manipulatie naar voren komt – manipulatie door bedrog.

Een goede hacker zal altijd proberen wat informatie over je te verzamelen voordat hij probeert je te misleiden. Ze weten misschien dat je klant bent bij bank X of dat je onlangs product Y hebt gekocht, bijvoorbeeld.

Ze verkrijgen deze informatie door datalekken, bedrijfsdata-inbreuken, of zelfs een phishing-aanval tegen jou.

En hoe meer informatie ze over je hebben, hoe “sterker” hun sociale manipulatietechnieken worden.

Door deze tactieken kunnen hackers je laten:

- Malware installeren op je apparaat, waardoor je openstaat voor meer aanvallen

- Vrijwillig je gebruikersnamen en wachtwoorden overgeven

- Hun geld sturen

- Zonder het te weten een geldkoerier voor hen worden

Maar waarom werkt sociale manipulatie en waarom is het zo effectief tegen ons? Laten we dat hieronder verkennen!

2. De Rol van Overtuiging, de Illusie van Legitimiteit en Manipulatie

Sociale manipulatie werkt via overtuiging, de illusie van legitimiteit en manipulatie. Zo gaat dat in zijn werk:

- Overtuiging

De eerste taak van een hacker in een aanval via sociale manipulatie is om je te overtuigen van hun veronderstelde identiteit. Ze hebben nodig dat je hen gelooft en vertrouwt, zodat je je veilig voelt om met hen te praten.

Ze gebruiken daarvoor tactieken om vertrouwen op te bouwen, emotionele triggers en maken misbruik van verschillende cognitieve vooringenomenheden die zo gewoon zijn bij mensen.

Hackers bereiken dit door zich voor te doen als iemand anders en een valse identiteit te gebruiken om je te misleiden.

Dat is de illusie van legitimiteit.

- De Illusie van Legitimiteit

Sociale manipulatie werkt omdat hackers de illusie van legitimiteit gebruiken om je te verleiden hen te vertrouwen. Ze beweren dat ze van een legitieme en algemeen erkende entiteit zijn die je kent en vertrouwt.

Zo kunnen ze bijvoorbeeld beweren dat ze een vertegenwoordiger zijn van de bank waarbij je een rekening hebt. Je vertrouwt de bank al met je geld, dus vertrouw je gemakkelijk een bankvertegenwoordiger die via e-mail contact met je opneemt.

Door legitiem over te komen, wint de hacker jouw vertrouwen, wat nieuwe aanvalsmogelijkheden opent. Dat is wanneer ze je beginnen te manipuleren om een fout te maken.

- Manipulatie

Zodra een hacker je ervan overtuigd heeft dat ze een legitieme partij zijn, beginnen ze met de laatste fase van een sociale manipulatieaanval – manipulatie.

Het is tijd voor de hacker om te krijgen wat ze willen – jouw geld, privégegevens of toegang tot je apparaat.

Ze bereiken dit door je te manipuleren om op een phishinglink te klikken, een e-mailbijlage te downloaden, of te antwoorden op hun e-mail met gevoelige informatie.

Of ze kunnen je overtuigen om geld over te maken via meerdere e-mailgesprekken waarin ze je blijven manipuleren.

Je zult misschien opmerken dat alle drie de stadia iets gemeen hebben. Dat klopt, het doelwit – jij.

En jij bent een mens. Dat maakt je van nature kwetsbaar voor sociale manipulatie.

Waarom? Laten we hieronder kijken!

3. Waarom Mensen de Zwakste Schakel Zijn in Cyberbeveiliging

De menselijke factor is verreweg het meest kwetsbare element in elke organisatie als het gaat om cyberbeveiliging.

Hier is waarom dat zo is:

- We Zijn Onvoorspelbaar

Als mensen handelen we vaak op basis van emoties en impulsen die ingaan tegen harde, koude feiten en ons beter oordeel.

Bovendien reageert iedereen anders als dezelfde informatie of situatie wordt voorgelegd. Jij denkt misschien dat een e-mail waarschijnlijk een scam is, terwijl ik geloof dat het legitiem is.

Jij bent misschien minder overtuigd als de hacker persoonlijke details over jou lijkt te weten, terwijl ik misschien volledig overgehaald ben om hen te vertrouwen.

Deze onvoorspelbaarheid in handelen en reageren is waarop hackers vertrouwen om ons te manipuleren door sociale manipulatie.

- We Willen Elkaar Vertrouwen

Volgens neurowetenschappen zijn mensen van nature geneigd elkaar te vertrouwen. Hoewel dit poëtisch lijkt, is het nogal een nadeel als we het over cyberbeveiliging hebben.

Als anderen ons proberen te misleiden, zijn we van nature geneigd hen te vertrouwen. Het kost een bewuste inspanning om iemand niet te vertrouwen, dus meer werk voor onze hersenen.

Het is makkelijker om iemand te vertrouwen dan om wantrouwen te hebben, dat is wat ik bedoel. Als de hacker ons bewuste redenen geeft om hen te vertrouwen, dan maakt dat het werk voor onze hersenen nog makkelijker.

- We Worden Overspoeld met Informatie

In 2023 is informatie overal, op onze telefoon, op de websites die we bezoeken, in onze e-mail, enzovoort.

We worden dagelijks overspoeld met tonnen informatie, en het wordt moeilijker om waarheid van leugens te onderscheiden. Voor ons lijkt een scam e-mail gewoon een ander stukje informatie zoals alle andere.

Als je in een bedrijf werkt, wordt dit aspect nog relevanter omdat er ook interne communicatie is om rekening mee te houden.

E-mails, sms-berichten, Slack, Microsoft Teams; er komt informatie vanuit alle richtingen die ons overweldigt en leidt tot routinegedrag.

Het is makkelijker voor een hacker om je te misleiden door zich te verbergen tussen deze stroom van informatie en je gebrek aan aandacht uit te buiten.

4. Zes Principes van Sociale Manipulatie

Het is makkelijker om iemand te vertrouwen dan om ze niet te vertrouwen, dat wil ik maar zeggen. Als de hacker ons bewuste redenen geeft om hen te vertrouwen, maakt dat het werk voor onze hersenen nog makkelijker.

- We Worden Overspoeld met Informatie

In 2023 is er overal informatie, op onze telefoon, op de websites die we bezoeken, in onze e-mail, enzovoort.

We worden dagelijks overspoeld met tonnen informatie en het wordt moeilijker om waarheid van leugens te onderscheiden. Voor ons lijkt een scam e-mail gewoon een ander stukje informatie zoals alle andere.

Als je in een bedrijf werkt, wordt dit aspect relevanter omdat er ook interne communicatie is om rekening mee te houden.

E-mails, sms-berichten, Slack, Microsoft Teams; er komt informatie vanuit alle richtingen die ons overweldigt en leidt tot routinematig gedrag.

Het is makkelijker voor een hacker om je te bedriegen door zich te verbergen tussen deze stroom van informatie en jouw gebrek aan aandacht te exploiteren.

4. Zes Principes van Sociale Manipulatie

Om beter uit te leggen hoe sociale manipulatie werkt, gebruiken we Dr. Robert Cialdini’s Zes Principes van Invloed, die perfect van toepassing zijn op cyberbeveiliging:

I. Autoriteit – We hebben de neiging meer vertrouwen te hebben in mensen die meer lijken te weten dan wij of een hogere sociale/professionele positie bekleden

II. Wederkerigheid – We voelen een interne verplichting om op dezelfde manier te reageren wanneer we een geschenk of een teken van goodwill van anderen ontvangen

III. Consistentie – We willen graag consistent blijven en doorgaan met wat we al besloten hebben. Als een hacker ons overtuigt om in te stemmen met iets kleins, zijn we makkelijker te overtuigen om de volgende keer iets groters te doen

IV. Sympathie – Wanneer we iemand aardig vinden, zijn we eerder geneigd in te stemmen met wat ze van ons vragen. Impersonatie is de strategie die dit principe gebruikt in sociale manipulatie

V. Consensus – We zijn eerder geneigd in te stemmen met iets als we weten dat andere mensen het ook doen. We willen graag in overeenstemming zijn met de rest

VI. Schaarste – Hoe zeldzamer iets is, hoe meer waarde we eraan hechten. In onze gedachten is het waardevoller omdat niet iedereen het kan hebben

Je kunt deze principes terugzien in alle sociale manipulatie cyber-scams, of het nu gaat om een e-mail scam, een phishing-poging, enzovoort.

Psychologie is het kernaspect van sociale manipulatie, en dat is precies waarom het zo succesvol is. Ze exploiteren kernkwetsbaarheden in de manier waarop we denken, handelen en reageren op verschillende informatie en contexten.

De meest gebruikte principes zijn Autoriteit en Sympathie, waarbij hackers zich voordoen als mensen met gezag of mensen die over het algemeen geliefd zijn in de samenleving. Ze doen eisen in hun naam, in de hoop dat het slachtoffer ermee instemt.

In veel gevallen valt het slachtoffer ten prooi aan deze scams simpelweg omdat ze worden misleid door deze principes die in hun onderbewustzijn werken.

Maar genoeg daarover. Laten we het hebben over iets substantiëlers en zien hoe hackers sociale manipulatie gebruiken voor specifieke aanvalstypes!

Gangbare Technieken en Tactieken

Het is tijd dat we eens kijken naar specifieke technieken en tactieken die criminelen gebruiken bij het lanceren van sociale manipulatie cyberaanvallen.

Je hebt waarschijnlijk de meeste van deze tactieken in actie gezien of erover gehoord. Maar je kent hun naam niet.

Geen zorgen! Laten we ze nu doornemen.

1. Phishingaanvallen

Phishingaanvallen zijn steeds gebruikelijker geworden, en ze vertrouwen bijna volledig op sociale manipulatie. Ik heb gesproken over waarom phishingaanvallen zo gewoon zijn in een ander artikel. Je kunt het hier lezen.

Hier is hoe phishingaanvallen werken, in het kort:

- Veronderstelde Legitimiteit – De hacker doet alsof hij iemand is die je vertrouwt en respecteert, zoals een instelling of bedrijf

- De Haak – De hacker bedenkt een reden waarom je op een link moet klikken, een bijlage moet downloaden, of hen persoonlijke gegevens moet geven (je abonnement vernieuwen, je beveiligingsinstellingen wijzigen, etc.)

- De Oplossing – De hacker geeft je een link, bijlage of ander geïnfecteerd element dat je eerder genoemde probleem kan oplossen

- Het Bedrog – Zodra je op de geïnfecteerde link klikt, word je omgeleid naar een nepwebsite die zo veel mogelijk lijkt op het origineel

Met deze vier elementen transformeert een hacker een phishingaanval van een simpele cyberaanval in een wereldwijde epidemie die miljoenen gebruikers treft.

Er zijn meerdere soorten phishingaanvallen, waaronder voice phishing, e-mail phishing, SMS phishing, spear phishing, whale phishing, en meer.

Het is een van de meest gevarieerde, effectieve en gevaarlijke cyberaanvallen, en dat komt grotendeels door de factor sociale manipulatie.

2. Pretexting

Een pretexting-aanval impliceert dat de aanvaller een valse identiteit aanneemt die binnen jouw verwach

ting valt om mee te communiceren.

Bijvoorbeeld, ze kunnen zich voordoen als een bedrijfsmedewerker van een andere afdeling, die je vraagt om bepaalde documenten omdat ze die nodig hebben voor “iets” (voeg hier een gerechtvaardigde reden in).

Dat “iets” kan eigenlijk een geldige gebeurtenis in het bedrijf zijn als de hacker toegang heeft weten te krijgen tot interne communicatie of voorkennis had.

Deze voorwendsel is vaak genoeg voor velen om slachtoffer te worden van deze aanval. Ze zullen de aangenomen identiteit van de hacker niet in twijfel trekken en zullen niet denken om te controleren.

De communicatie met de hacker was iets wat verwacht werd gezien het voorwendsel dat door de hacker werd gebruikt.

3. Baiting (Lokken)

Baiting (lokken) aanvallen zijn erg verraderlijk, maar gelukkig makkelijk te vermijden. De hacker gebruikt jouw nieuwsgierigheid om jou geïnfecteerde software te laten installeren, een bijlage te downloaden, of een geïnfecteerde USB-stick in jouw apparaat te plaatsen.

Ze kunnen deze USB-sticks achterlaten op opvallende plaatsen waar slachtoffers ze zullen vinden. Deze USB-sticks kunnen zelfs officiële labels hebben om jouw interesse nog meer te wekken.

Dit werkt digitaal ook. Denk aan een e-mail die praat over een geldprogramma dat constante inkomsten garandeert elke maand. Is jouw interesse al gewekt?

Ja, daar vertrouwen hackers op. Ze geven je eerst het aas, en als je het aanneemt, zullen ze met de aanvallen beginnen.

4. Tailgating (Mee-eten)

Tailgating (mee-eten) is strikt genomen een fysieke aanval die sociale manipulatie gebruikt om een geautoriseerde medewerker te overtuigen de hacker toegang te verlenen tot een beperkt gebied.

Gewoonlijk zal de hacker zich voordoen als iemand anders of een gerechtvaardigde reden geven waarom ze toegang nodig hebben tot het beperkte gebied.

Pretexting wordt vaak gebruikt als onderdeel van een tailgating-aanval om het geloof te versterken dat de hacker legitieme redenen heeft om toegang te krijgen tot het beperkte gebied.

5. Impersonatie (Imitatie)

Impersonatie (imitatie) aanvallen vertrouwen erop dat de aanvaller een valse identiteit aanneemt en jou daarmee voor de gek houdt. De valse identiteit is het kernelement van deze aanval.

De hacker kan zich voordoen als een vertrouwd contact, een autoriteitsfiguur, een technisch expert, een bankvertegenwoordiger, of iets anders dat jou zou kunnen misleiden.

Het doel is om jouw vertrouwen te winnen door in te spelen op jouw neiging om bepaalde figuren of individuen onbewust te vertrouwen.

6. Quid Pro Quo (Iets voor Iets)

Quid pro quo betekent “iets voor iets” in het Latijn, en zo voert een hacker deze aanval ook uit.

Ze zullen een valse identiteit aannemen en doen alsof ze jou iets aanbieden in ruil voor verschillende dingen zoals:

- Jouw persoonlijke gegevens

- Het invullen van een enquête

- Het downloaden van een bijlage en het lezen ervan voor feedback

Meestal bieden ze jou geld aan in ruil voor jouw “dienst” aan hen. Ze komen betrouwbaar over omdat het een transactie is. Je geeft niet zomaar iets weg.

Bovendien voel je je enigszins verplicht om iets aan hen te geven nadat ze hebben beloofd je te betalen.

Echte Voorbeelden van Social Engineering Aanvallen

Case Study 1: BEC Aanval op Google en Facebook

Tussen 2013 – 2015 deed Evaldas Rimasauskas (de dader) zich voor als Quanta Computer, een Taiwanese elektronicaproducent die samenwerkte met Google en Facebook.

Ze stuurden phishing-e-mails naar werknemers van beide bedrijven en vroegen om betalingen voor goederen en diensten.

Beide bedrijven hebben het geld overgemaakt, en Rimasauskas heeft het naar verschillende bankrekeningen over de hele wereld verplaatst.

Tegen de tijd dat hij werd betrapt, had hij ongeveer $100 miljoen van Google en Facebook opgelicht. Dit deed hij door de handtekeningen van de executives van de bedrijven te vervalsen op de brieven, facturen en contracten die hij naar de banken had gestuurd.

Dit was een klassiek geval van impersonatie en business email compromise (BEC) dat destijds het nieuws haalde.

Case Study 2: CEO Fraude Aanval op Oostenrijkse Vliegtuigonderdelen Fabrikant FACC

FACC, een Oostenrijkse fabrikant van vliegtuigonderdelen, werd in 2016 het slachtoffer van een CEO fraude aanval en verloor ongeveer $47 miljoen. CEO fraude is hetzelfde als business email compromise, maar in dit geval werd het bedrijf getroffen door een spear-phishing aanval.

De hacker deed zich voor als CEO Walter Stephan en stuurde een nepmail naar de financiële afdeling, waarin hij hen vroeg om 50 miljoen euro over te maken naar een rekening.

Ze rechtvaardigden de overdracht als onderdeel van de recente acquisitieprojecten van het bedrijf, dus de financiële afdeling zag geen kwaad.

Nadat het bedrijf de list doorhad, slaagden ze erin een overdracht van 10,9 miljoen euro te stoppen, maar ze verloren nog steeds 39,1 miljoen euro.

Dit was een klassieke social engineering aanval waarbij de hacker vooraf informatie had en impersonatie tactieken gebruikte om de slachtoffers te manipuleren om het geld naar hen over te maken.

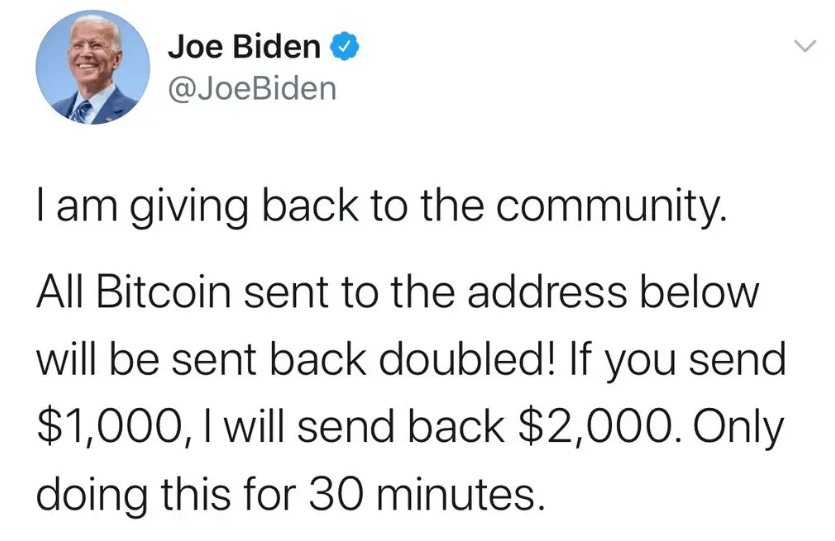

Case Study 3: De Kunst van Beïnvloeding in de Twitter Bitcoin Scam

De Twitter Bitcoin-scam is nu een van de beruchtste cyberaanvallen in de geschiedenis vanwege zijn vreemde aard.

Op een zonnige middag in 2020 werd Twitter overspoeld door tweets van grote namen zoals Elon Musk, Kanye West, Bill Gates, Joe Biden en Barrack Obama, die beloofden je het dubbele bedrag aan Bitcoin terug te sturen dat je naar hun accounts had gestuurd.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Natuurlijk was dit allemaal een grootschalige zwendeloperatie opgezet door een paar aanvallers. Twitter werd uiteindelijk gedwongen om verschillende van zijn diensten uit te schakelen, waaronder de tweetfunctie van geverifieerde gebruikers, gedurende enige tijd.

De oorzaak van deze brutale aanval was een social engineering aanval gericht op verschillende medewerkers van Twitter. De aanvallers kregen toegang tot de interne systemen van het bedrijf en slaagden erin de accounts van bekende gebruikers over te nemen.

Tegen de tijd dat de zwendel aan het licht kwam, hadden de oplichters meer dan $100.000 aan Bitcoin ontvangen, dat allemaal voorgoed verloren was in de blockchain.

Waarschuwingssignalen en Preventie

Het is niet allemaal slecht. Er zijn manieren om een social engineering aanval op te merken voordat je slachtoffer wordt.

Hieronder zal ik je door de meest voorkomende waarschuwingssignalen en beste praktijken leiden die je moet volgen om social engineering aanvallen te vermijden.

1. Hoe Social Engineering Pogingen te Herkennen

Er is geen waterdichte manier om een social engineering aanval te herkennen, maar als je meerdere van onderstaande punten kunt afvinken, dan heb je waarschijnlijk met een oplichter te maken.

Laten we enkele van de belangrijkste waarschuwingssignalen van social engineering aanvallen doornemen:

I. Onverwachte Berichten

Wanneer je die e-mail voor het eerst opent, stel jezelf dan de vraag – “Verwacht ik een e-mail over dit onderwerp?“. Hoewel sommige phishingaanvallen verwachte communicatie kapen, volgt de meerderheid dit patroon niet.

Dat komt omdat de meeste hackers niets weten over hun slachtoffers en geen informatie over jou hebben verzameld.

Dus, ze zullen hun geluk proberen met algemene scam e-mails. Dit kunnen bijvoorbeeld zijn:

- E-mails van banken over beveiligingsinbreuken

- Win een erfenis van een oude dame die heeft besloten haar fortuin aan jou te schenken

- De winnaar zijn van een zeer dure cybersecurity-cursus (dit overkwam mij)

Zelfs als het onderwerp van de e-mail enigszins interessant voor je is, verwachtte je het dan echt? In de meeste gevallen is het antwoord “nee“.

Er zijn ook situaties waarin je wordt verteld dat je een loterij hebt gewonnen waar je niet eens aan hebt deelgenomen. Dat is overduidelijk een zwendel.

Als je de e-mail niet verwachtte, moet dat je alertheid verhogen. Het betekent niet noodzakelijk dat het een zwendel is, aangezien veel legitieme communicaties onaangekondigd kunnen komen, maar je moet vanaf dat moment voorzichtig zijn.

II. Onverwacht Verzoek of Eis

Vraagt de afzender iets van je dat niet verwacht of natuurlijk is? Misschien is het iets wat je nog nooit eerder hebt gedaan, zoals:

- Het verstrekken van informatie die ze nooit eerder hebben gevraagd (als ze iemand imiteren die je kent)

- Geld naar hen sturen voor een volstrekt vreemde reden

- Een uitvoerbaar bestand op je apparaat uitvoeren, ook al komt dit verzoek uit het niets en is de reden dubieus op zijn best

- Een willekeurig document openen waar je niets vanaf weet

Als de andere partij je vraagt iets te doen wat je nog nooit eerder hebt gedaan of waarover je normaal gesproken goed zou nadenken voordat je het doet, moet je twee keer nadenken voordat je akkoord gaat.

Bij het imiteren van mensen die we kennen, gebruiken hackers de onbewuste bekendheid en het vertrouwen dat we hebben in de andere persoon om ons te manipuleren om in te stemmen met onredelijke verzoeken.

III. Verdachte Bijlagen of URL’s

De meeste social engineering aanvallen zullen een geïnfecteerde bijlage in de e-mail bevatten en ze zullen proberen je te misleiden om deze te openen.

Of ze kunnen hyperlinks in de tekst van de e-mail opnemen en je vragen erop te klikken.

Hier zijn een paar voorbeelden:

- “We hebben verdachte activiteit gedetecteerd. Klik HIER om naar je account te gaan en te bevestigen dat jij het was“

- “Jij bent de gelukkige winnaar van een RTX 2080 grafische kaart. Bezoek onze winkel via de volgende link om je prijs op te eisen“

- “We hebben een kopie van het document bijgevoegd dat je hebt aangevraagd, dus voel je vrij om het op je gemak te openen“

Een van deze links en/of bijlagen kan geïnfecteerd zijn, dus je moet extreem voorzichtig zijn met wat je klikt of opent in de tekst van de e-mail.

IV. Nagemaakte Hyperlinks en Websites

Een zeer effectieve manier om een nep hyperlink in een e-mail te herkennen, is door er met je muis overheen te zweven en het adres te lezen.

Komt het adres overeen met de tekst van de hyperlink en de tekst voordat je erop klikt? Als het er anders uitziet, heb je te maken met een nagemaakte hyperlink.

Ze hebben de tekst er legitiem laten uitzien, maar hebben de daadwerkelijke website-adres niet gewijzigd, in de hoop dat je het niet zult controleren.

Dan zijn er situaties waarin het adres er 99% identiek uitziet aan het echte adres. Dit zijn complexe social engineering aanvallen die moeilijker te herkennen zijn.

Onthoud één ding – de hackers kunnen het URL-adres of domeinnaam van een legitieme site niet 100% kopiëren. Ze moeten iets veranderen. Bijvoorbeeld:

- “https://www.paypalhome/us/home” in plaats van “https://www.paypal.com/us/home”. Het toevoegen van elementen zoals “home” in het URL-adres is hoe hackers legitieme websites nagemaakt

- “https://www.gov.florida” in plaats van “https://www.usa.gov/states/florida”. De link ziet er duidelijk anders uit, maar je weet mogelijk niet hoe de legitieme link eruitziet

Soms wordt de domeinnaam opzettelijk verkeerd gespeld in de hoop dat je het niet zult opmerken. Vooral als het een website is die je in het verleden vaak hebt bezocht.

Tegenwoordig controleer je waarschijnlijk de URL niet meer of negeer je gemakkelijk fouten zonder erop te letten.

V. Een Aanbod Dat Te Mooi Lijkt om Waar te Zijn

Biedt de e-mail je iets aan dat te mooi lijkt om waar te zijn? Geloof me, ik heb genoeg onderzoek gedaan naar cyberaanvallen om te weten dat er niet zoiets bestaat als een legitiem aanbod dat te mooi is om waar te zijn.

Het zijn allemaal vermomde zwendels. Er is niemand die zomaar een paar miljoen dollar aan jou zal schenken, een willekeurig persoon die niets heeft gedaan om het te verdienen.

Zelfs als je geld wordt beloofd in ruil voor jouw informatie of iets dergelijks, trap er dan niet in. In de meeste gevallen bestaat zoiets niet.

Andere social engineering zwendels beloven je een bepaald bedrag, maar je moet de transactiekosten betalen, die verwaarloosbaar zijn in vergelijking met het bedrag dat je zou ontvangen.

Maar je zult niets ontvangen omdat het een zwendel is. Je zult eenvoudigweg de transactiekosten betalen en dat is het. De hackers zullen je wat geld hebben afgetroggeld in ruil voor een valse belofte.

VI. De Dringendheid van de E-mail

Als het onderwerp van de e-mail er zeer dringend uitziet en je onder druk zet om snel te handelen, denk dan twee keer na voordat je op een link klikt of een bijlage opent.

Hackers vertrouwen op psychologische druk om je te manipuleren om snel te handelen zonder te dubbelchecken. Of het nu uit angst, hebzucht of FOMO is, social engineering werkt op vele wonderbaarlijke manieren.

Hier is hoe deze e-mails eruit kunnen zien:

- “Mis deze kans niet om $30.000 te winnen in de jaarlijkse Florida loterij. Je bent automatisch gescreend voor deelname! Dit aanbod verloopt over EEN UUR!!”

- “WAARSCHUWING! We hebben verdachte activiteit in je account gedetecteerd. Klik hier om je wachtwoord te wijzigen en je account onmiddellijk te beveiligen!”

- “Het spijt ons je te moeten informeren dat je account onlangs betrokken was bij een gegevensinbreuk. Als je niet wilt dat je fondsen in gevaar zijn, klik dan op deze link om je account te beveiligen”

Probeer je emoties niet de overhand te laten krijgen. Blijf kalm en neem even de tijd om de e-mail te analyseren. Meestal zullen er enkele spelfouten of andere rode vlaggen aanwezig zijn.

VII. Slechte Spelling

Slechte spelling is vaak het eerste wat je ziet bij het omgaan met een social engineering aanval. Kijk, Engels is vaak niet de eerste taal van de hackers, dus ze hebben moeite om het correct te spreken.

Daarom maken ze grammaticale fouten, spelfouten of spreken ze op een niet-professionele manier die niet normaal is voor een professioneel bedrijf.

Je zult gemakkelijk fouten zoals deze opmerken:

- “Clic” in plaats van “Click“

- “Acount” in plaats van “Account“

- Inconsistentie in de opmaak van zinnen en zinsdelen

- Slechte zinsstructuur

Reputabele bedrijven hebben altijd correctoren die hun e-mails controleren voordat ze worden verzonden. Denk eens aan de laatste keer dat je zo’n fout hebt gezien in een legitieme e-mail.

Ze komen zeer zelden voor, tot het punt van niet-bestaand zijn. Bedrijven weten dat dit soort fouten hen er onprofessioneel en slordig uit laten zien, en dat is het laatste wat ze aan hun klanten willen overbrengen.

VIII. Algemene Begroeting en Lege Handtekeningsectie

Controleer de introductie van de e-mail. Is deze algemeen of specifiek? Een legitiem bedrijf dat een goede reden heeft om contact met je op te nemen, zou op zijn minst je naam moeten kennen. En ze zouden het in de begroetingssectie moeten gebruiken.

Als alles wat je ziet een generiek “Geachte heer/mevrouw” of “Met vriendelijke groet, gewaardeerde klant” is, dan is de kans groot dat je te maken hebt met een phishing-zwendel. Hackers kennen over het algemeen niet de namen of andere persoonlijke informatie van hun slachtoffers. Dat proberen ze van jou te krijgen.

In plaats daarvan bouwen ze generiek ogende e-mails en sturen ze deze massaal naar alle e-mailadressen die ze hebben gestolen, hopend dat er iets blijft plakken.

Je moet ook de handtekeningsectie aan het einde van de e-mail controleren. Bieden ze enige contactinformatie zoals een telefoonnummer of een e-mailadres voor klantensupport?

Als er niets is, is er des te meer reden om het ergste te vermoeden.

De meeste social engineering zwendels zijn gemakkelijk te herkennen als je alle vakjes op deze lijst controleert. Sommige zijn echter uitzonderlijk goed gedaan en zijn veel moeilijker te vermijden.

Het is echter niet onmogelijk. Leg de nadruk op cybersecurity-onderwijs en de beste beveiligingspraktijken om je algehele beveiliging te verbeteren!

2. Werknemers Bewustmaken van Social Engineering Pogingen

Social engineering aanvallen kunnen rampzalig zijn voor een bedrijf met een reputatie om te verdedigen. Het slachtoffer worden van een gegevensinbreuk kan het vertrouwen van je klanten kosten en je financiële situatie in gevaar brengen.

Gelukkig is er één belangrijk verdedigingselement tegen social engineering aanvallen dat je kunt beheersen – je werknemers.

Vaak zijn werknemers je laatste verdedigingslinie tegen deze lastige aanvallen. Ze zijn ook de zwakste schakel in je beveiligingssysteem.

Als een werknemer geïnfecteerde software op het bedrijfsapparaat installeert, die zich vervolgens door het hele bedrijfsnetwerk verspreidt, heb je een groot probleem.

Daarom is het essentieel om je werknemers op te leiden in cybersecurity en met name social engineering.

Hier zijn een paar tips voor social engineering training voor je werknemers:

I. Basisbegrip van Social Engineering

Allereerst moet je je werknemers iets bijbrengen over de principes van social engineering. Wat het is, hoe het eruitziet in de echte wereld, enzovoort.

Gebruik echte voorbeelden van daadwerkelijke social engineering aanvallen om te laten zien hoe datalekken social engineering hebben gebruikt voor een succesvolle infiltratie van de bedrijfssystemen.

Benadruk het idee dat social engineering vertrouwt op manipulatie, bedrog en de illusie van legitimiteit om slachtoffers onbewust te vangen.

II. Veelvoorkomende Social Engineering Tactieken

Leer je werknemers over de meest voorkomende soorten cyberaanvallen die social engineering gebruiken.

We hebben hier al over gesproken, maar hier is de lijst, voor het geval dat:

- Phishing-e-mails

- Pretexting

- Baiting

- Tailgating

- Impersonation

- Quid pro Quo

Bewustwording is hier het sleutelwoord. Je werknemers moeten zich bewust worden van waar ze op moeten letten. Door te weten hoe social engineering aanvallen eruitzien, zullen ze weten hoe ze deze kunnen vermijden.

III. Kalm Blijven en Rode Vlaggen Herkennen

Het is belangrijk om het idee te benadrukken dat hoe dringend een communicatie ook mag klinken, werknemers kalm moeten blijven en geen overhaaste beslissingen moeten nemen.

Zelfs als een e-mail van de CEO komt en om een dringende geldoverdracht vraagt, moet de financiële afdeling eerst de authenticiteit van de e-mail verifiëren.

Als het een phishing-zwendel is, zullen er waarschijnlijk rode vlaggen zijn. Spelfouten, grammaticafouten, een ongebruikelijk verzoek, alles wat vreemd en misplaatst lijkt, mag niet worden genegeerd door werknemers.

En zelfs als er geen rode vlaggen zijn, moeten ze nog steeds contact opnemen met de andere partij via de gebruikelijke contactgegevens (niet degene die in de e-mail worden verstrekt) voor bevestiging.

IV. Meld Verdachte Activiteiten

Maak het duidelijk aan je werknemers dat ze alles wat ongewoon of verdacht lijkt, moeten melden.

Het maakt niet uit of het een marketingadvertentie is voor kaalheidsbehandeling of een onverwacht sms-bericht op de zakelijke telefoon, alles moet onmiddellijk worden gemeld.

Deze gebeurtenissen kunnen pogingen tot oplichting zijn door hackers die erin geslaagd zijn om de contactgegevens van het bedrijf in handen te krijgen.

Of ze kunnen onthullen dat de zakelijke telefoon van een werknemer is geschonden en bedrijfsgegevens in gevaar zijn gebracht.

Zelfs als je werknemers het nut niet inzien van het melden van elke kleine verdachte activiteit aan hogergeplaatsten, benadruk dan het belang ervan.

Je security officer kan mogelijk meer informatie halen uit een ogenschijnlijk kleine gemelde gebeurtenis dan de werknemer die het heeft gemeld.

V. Handhaaf Strikte Cyberbeveiligingsrichtlijnen

Ongeacht welke cyberbeveiligingsrichtlijnen je handhaaft, zorg ervoor dat al je werknemers ermee vertrouwd zijn en zich er te allen tijde aan houden.

Je moet mogelijk regelmatige evaluaties uitvoeren om ervoor te zorgen dat alle werknemers zich aan de richtlijnen houden, maar dat is een prijs waar je blij mee moet zijn.

Anders kunnen de gevolgen van een cyberaanval veroorzaakt door een onbewuste werknemer je veel meer kosten.

Bewustwording en naleving van cyberbeveiligingsrichtlijnen door werknemers vormen de basis van de cyberbeveiliging van een organisatie.

VI. Communiceer de Gevolgen van een Cyberaanval Duidelijk

Ten slotte moet je uiterst duidelijk zijn over de gevolgen van een social engineering-aanval veroorzaakt door het gebrek aan bewustzijn bij werknemers.

Zowel de organisatie als de betrokken werknemer hebben veel te verliezen bij een cyberaanval.

Dit zou je werknemers moeten motiveren om te allen tijde waakzaam te blijven. Immers, wanneer de gevolgen zich tot hen uitstrekken, is dat des te meer reden om voorzichtig te zijn.

Ze zullen net zo gemotiveerd zijn als jij om een social engineering-aanval te voorkomen als ze niet gedegradeerd of erger willen worden.

Maar wat kun je nog meer doen om social engineering-aanvallen volledig te stoppen?

Laten we hieronder eens kijken!

3. Beste Praktijken voor Cyberbeveiliging

Gelukkig zijn er praktische tips die je kunt toepassen om sociale techniek aanvallen te vermijden of te voorkomen.

Voordat ik daarop inga, wil ik benadrukken dat bewustzijn de beste bescherming is tegen sociale techniekaanvallen.

Dit betekent weten:

- Wat sociale techniek is en de principes ervan

- Hoe verschillende sociale techniekaanvallen werken

- Hoe je een sociale techniekaanval kunt herkennen op basis van de rode vlaggen die je vindt

Genoeg met de algemene informatie. Laat me je praktische beste praktijken geven om jezelf of je bedrijf te beschermen tegen sociale techniekaanvallen:

I. Stel de Spamfilters op Hoog In

Alle e-mailproviders hebben spamfilters, en ze zijn er om een reden. Gebruik ze. Stel ze in op “Hoog” om het overgrote deel van phishing-e-mails te filteren.

Een woord van waarschuwing – dit kan echter sommige legitieme e-mails in je spammap plaatsen, dus je wilt dit controleren.

Bovendien zullen spamfilters niet alle sociale techniekaanvallen stoppen. Sommige zullen eenvoudig de filters vermijden en in je inbox belanden.

En wetende dat je spamfilters op maximaal staan, zou je kunnen gaan denken dat alles wat je inbox bereikt veilig is.

Dat is het niet.

Laat de spamfilters je niet in slaap sussen met een vals gevoel van veiligheid, want ze zijn niet onfeilbaar. Als dat zo was, zou cybersecurity veel eenvoudiger zijn en cybercriminaliteit veel minder gevaarlijk.

II. Geef Nooit Persoonlijke Informatie via E-mail Tenzij Je 100% Zeker Bent

Ik kan met zekerheid zeggen dat geen enkel legitiem bedrijf je ooit zal vragen om persoonlijke of gevoelige informatie via e-mail te verstrekken, tenzij het echt algemene informatie is ter bevestiging.

De vuistregel is als volgt – wanneer een e-mail je om persoonlijke informatie vraagt, geef het dan niet totdat je volledig hebt vastgesteld dat de andere partij een legitieme reden heeft om ernaar te vragen en dat ze een legitiem bedrijf zijn.

Veel hackers bedenken vaak goede rechtvaardigingen waarom ze je informatie nodig hebben. Maar laat je hier niet door misleiden.

Ze kunnen overtuigend klinken, maar dat mag geen reden zijn om je argwaan te laten varen. Je hebt sluitend bewijs nodig dat ze zijn wie ze zeggen dat ze zijn.

Hier is hoe je dat bewijs kunt krijgen:

- Zoek dat bedrijf online en zoek naar hun contactgegevens. Neem vervolgens contact met hen op via de officiële informatie en vraag hen naar de e-mail die je hebt ontvangen

- Vergelijk hun officiële contactgegevens met die in de e-mail of met het e-mailadres van de afzender

Het is niet haalbaar om dit te doen voor elke e-mail die je ontvangt, maar dat hoef je ook niet te doen. Doe dit alleen voor e-mails die je om persoonlijke of gevoelige informatie vragen.

Ik garandeer je dat er niet al te veel legitiem zullen zijn.

III. Voer Multi-Factor Authenticatie In

Multi-Factor Authenticatie is de hoeksteen van robuuste cyberbeveiliging. Het zorgt ervoor dat werknemers met bevoorrechte toegang niet automatisch kwetsbaar zijn, zelfs als ze ten prooi vallen aan een phishing-aanval.

Biometrie en OTP zijn basisniveaus van MFA, maar ze zijn niet helemaal onfeilbaar of zelfs robuust. Ze zijn redelijk goed als aanvullende beveiligingsmechanismen om ongeautoriseerde toegang te voorkomen.

Zelfs als een hacker toegangscertificaten van een werknemer krijgt via sociale technieken, kunnen ze geen toegang krijgen tot bedrijfsmiddelen zonder toegang tot het apparaat van die werknemer.

Echter, zowel biometrie als OTP-codes zijn kwetsbaar voor phishing-aanvallen met sociale technieken. Kwaadwillende actoren kunnen deze vrij eenvoudig onderscheppen.

Als je een waterdicht MFA-systeem wilt hebben, raad ik een fysieke beveiligingssleutel aan zoals YubiKey of een van zijn alternatieven. Ze zijn de gouden standaard als het gaat om Twee-Factor Authenticatie.

Ik zal binnenkort een handleiding over fysieke beveiligingssleutels hebben, dus blijf op de hoogte van PrivacyAffairs voor meer informatie daarover!

IV. Implementeer het Principe van Minste Rechten

Het Principe van Minste Rechten maakt deel uit van het Zero Trust-beveiligingsmodel en voorkomt Privilege Creep, terwijl het ervoor zorgt dat werknemers geen toegang hebben tot bronnen waar ze geen toegang toe zouden moeten hebben.

Het minimaliseert in feite de impact van een mogelijke gegevensinbreuk veroorzaakt door een gebrek aan bewustzijn bij werknemers.

Zelfs als een sociale techniekaanval slaagt, zal de werknemer het hele bedrijf niet in gevaar brengen omdat hun privileges worden beperkt door het Principe van Minste Rechten.

Ik heb uitgelegd hoe je het Principe van Minste Rechten kunt implementeren in een andere handleiding, dus zorg ervoor dat je dat bekijkt voor extra details!

Het idee is om elke werknemer alleen de minste rechten te geven die ze nodig hebben om hun taken uit te voeren.

Dit moet op bedrijfsbrede schaal worden afgedwongen en er moeten regelmatig beoordelingen worden uitgevoerd om ervoor te zorgen dat er geen afwijkingen zijn van dit principe.

Deze beoordelingen zijn essentieel om Privilege Creep te voorkomen, waarbij werknemers tijdelijke privileges hebben die hoger zijn dan nodig en niet worden ingetrokken.

V. Valideer Alle Eindpuntapparaten

Hoewel Multi-Factor Authenticatie en het Principe van Minste Rechten een goede start zijn om je te verdedigen tegen sociale techniekaanvallen, zijn ze niet voldoende.

Om ongeautoriseerde toegang vanaf externe apparaten te voorkomen, moet je verplichte validatie voor alle eindpuntapparaten die zijn verbonden met het bedrijfsnetwerk implementeren.

Er mogen geen vooraf gevalideerde apparaten toegang krijgen tot het netwerk, zelfs als ze de juiste referenties hebben.

Als een extern apparaat probeert verbinding te maken met het netwerk, moet hun toegang worden opgeschort totdat ze zijn gevalideerd.

Hiermee heb je nog een beveiligingsmaatregel in geval van een storing van alle andere beveiligingslagen. Dit is vooral belangrijk wanneer BYOD-beleid van kracht is.

Je moet ervan uitgaan dat elke werknemer op een gegeven moment ten prooi zal vallen aan een sociale techniekaanval. Door het ergste te verwachten, kun je je beter voorbereiden op een cyberaanval.

Het valideren van alle eindpuntapparaten zal je ook helpen identificeren welk apparaat is gebruikt om een gegevensinbreuk te veroorzaken als een aanvaller een werknemersapparaat heeft gekaapt voor de aanval.

Het volgen van deze 5 beste praktijken voor cyberbeveiliging zou je voorop moeten zetten bij de meeste sociale techniekaanvallen!

VI. Sluit een Cyberverzekering Af

Ik heb al een uitgebreide handleiding over cyberverzekering geschreven, dus je kunt deze lezen voor meer details.

Samengevat, hier zijn de belangrijkste voordelen van cyberverzekering:

- Bescherming tegen cyberrisico’s door tijdige hulp te bieden bij het beperken van cyberaanvallen

- Netwerkbrede beveiligingsdekking tegen alle cyberdreigingen, inclusief cyberterrorisme

- Dekking voor financiële schade als gevolg van cyberaanvallen, inclusief kosten voor onderzoeken, juridische verantwoordelijkheden, kredietbewakingsservices en meer

- Vergoeding voor bedrijfsonderbreking of verlies van inkomsten in geval van een cyberaanval

- Juridische bijstand in de nasleep van een cyberaanval, betaling van juridisch advies en eventuele rechtszaken die ontstaan als gevolg van schendingen van de privacy of gegevensinbreuken

- Garantie van de financiële stabiliteit van een bedrijf, zelfs in het geval van ernstige cyberaanvallen

- Verbetering van de reputatie van een bedrijf door hun toewijding aan de bescherming van klantgegevens te benadrukken

De meeste cyberverzekeringen dekken sociale techniekaanvallen, maar er zijn enkele dingen die ze niet dekken. Een daarvan is menselijke fouten. Als de aanval plaatsvindt vanwege je werknemers, is de verzekering nietig.

Maar er zijn nog steeds veel toepassingen voor cyberverzekeringen. En je zult specifieke details met je verzekeraar moeten bespreken om te achterhalen wat ze wel en niet dekken.

De Toekomst van Sociale Technieken

We naderen het einde van deze gids, maar niet voordat ik je een vooruitziende analyse geef van sociale technieken voor de komende jaren.

Nu al zien we verschillende opkomende trends en tactieken die door hackers worden gebruikt en die de manier waarop we naar cyberbeveiliging kijken, kunnen veranderen.

Hieronder zal ik enkele van deze trends doornemen en hun toekomstige potentieel bespreken!

1. Opkomende Trends en Tactieken

De afgelopen jaren hebben veel veranderingen teweeggebracht in sociale technieken. Hier zijn de essentiële trends die ik heb kunnen identificeren:

I. Bedrijfse-mailvervalsingsaanvallen worden duurder

Bedrijfse-mailvervalsingsaanvallen (BEC) behoren tot de meest voorkomende sociale techniekaanvallen.

Ze behoren ook tot de meest schadelijke, volgens de FBI. Het is ook gemakkelijk te begrijpen waarom. Ze gaan uitsluitend over financiële diefstal.

Digital Guardian zei dat BEC-aanvallen bedrijven in het tweede kwartaal van 2020 gemiddeld ongeveer $ 80.000 kostten, een stijging van $ 54.000 in het eerste kwartaal.

Vanaf mei 2023 was het op een na meest voorkomende type BEC-oplichting gericht op loongegevens, waarbij de meest voorkomende lokken betrof.

Hier is ook een Statista-tabel die de verdeling van BEC-aanvallen wereldwijd laat zien van januari tot april 2023:

| Soort BEC-aanval | Percentage van Aanvallen |

| Lokken | 62.35% |

| Loon | 14.87% |

| Factuur | 8.29% |

| Cadeaubon | 4.87% |

| Bedrijfsinformatie | 4.4% |

| Anders | 5.22% |

Lokken houdt in dat het doelwit naar een valse aanmeldpagina wordt gelokt of dat ze worden verleid om geld over te maken via Zoom-meetings.

Ze doen zich voor als de CEO van het bedrijf of een andere hooggeplaatste functionaris in het bedrijf, gebruiken hun profielfoto en starten een Zoom-gesprek. Ze schrijven technische problemen toe aan het ontbreken van video en vragen het slachtoffer om dringende geldoverdrachten.

Het is duidelijk dat BEC-oplichting steeds schadelijker wordt voor bedrijven over de hele wereld. Dit rechtvaardigt meer bewustzijn van alle marktspelers en organisaties.

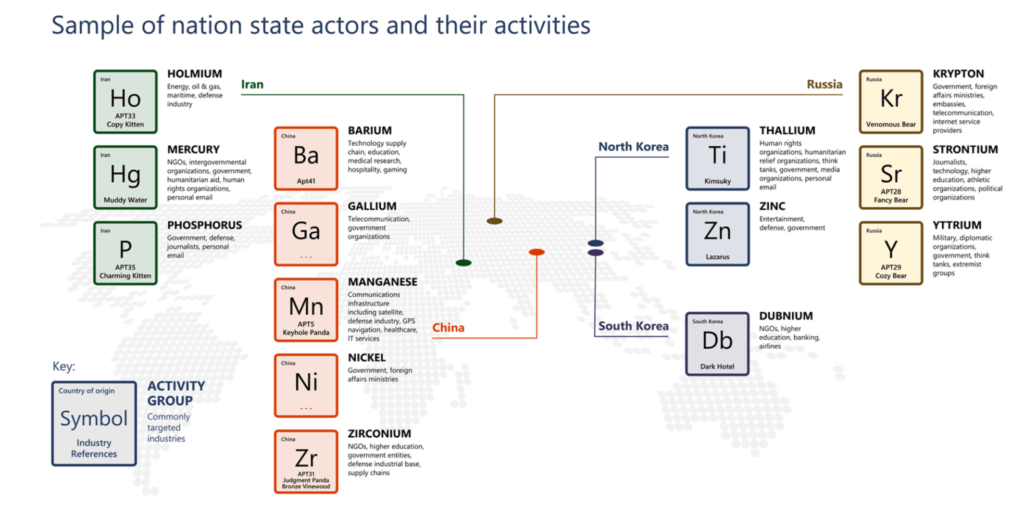

II. Aantal door de staat gesponsorde sociale techniekaanvallen groeit

Door de staat gesponsorde aanvallen (SSA) zijn cyberaanvallen die officieel aan een nationale staat worden gekoppeld. Ze vinden om drie redenen plaats:

- Verkrijgen van inlichtingen over het slachtoffer

- Exploiteren van kwetsbaarheden in de infrastructuur

- Exploiteren van mensen en systemen voor financieel gewin

In 2020, tijdens de COVID-19-pandemie, zijn er verschillende door de staat gesponsorde campagnes geïdentificeerd om COVID-onderzoeksgegevens te stelen.

In hetzelfde jaar bracht Microsoft zijn jaarlijkse “Digital Defense Report” uit, dat gegevens gebruikt van meer dan 1,2 miljard pc’s, servers en apparaten. In totaal gaat het om ongeveer 1,8 petabytes (1,8 miljoen GB) aan gegevens.

Ze ontdekten dat aanvallers van de staat zich verplaatsten van op malware gebaseerde aanvallen naar op sociale techniek gebaseerde aanvallen zoals BEC, phishing en credential stuffing.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Dit is wat Tom Burt, de VP van Customer Security and Trust bij Microsoft, te zeggen had:

“In voorgaande jaren richtten cybercriminelen zich op malware-aanvallen. Meer recentelijk hebben ze hun focus verlegd naar phishingaanvallen (~70%) als een directere manier om hun doelen van het oogsten van inloggegevens te bereiken. Om mensen te misleiden om hun inloggegevens op te geven, sturen aanvallers vaak e-mails waarin ze topmerken imiteren.”

Dit is opnieuw een zorg voor organisaties over de hele wereld, maar het is geweldig dat we deze gegevens hebben om het bewustzijn erover te vergroten!

III. Uitbreiding van de Phishing-as-a-Service-markt

Het fenomeen Cybercrime-as-a-Service (waar Phishing-as-a-Service onderdeel van uitmaakt) heeft zich in de afgelopen jaren verder ontwikkeld dan onze wildste verwachtingen.

Cybercriminelen kunnen phishingtoolkits al voor slechts $50 in handen krijgen, volgens het beveiligingsbedrijf Cyren.

Hun onderzoekslaboratorium heeft 5.334 unieke phishingkits ontdekt die online zijn ingezet (vanaf 2019), en dat aantal is sindsdien waarschijnlijk onevenredig gegroeid.

De aantrekkingskracht van phishing-as-a-service is duidelijk – lagere technische vaardigheidseisen voor aanvallers. Het kunnen betalen voor een kant-en-klare cyberaanvalkit heeft voorgoed het beveiligingslandschap veranderd.

In 2021 meldde ZDNet een geheel nieuwe phishingtool genaamd LogoKit die een phishingaanval “in real-time kan aanpassen aan doelgerichte slachtoffers“. Het zou de logo’s en tekst op de pagina naadloos aanpassen, afhankelijk van de website die het slachtoffer wilde bezoeken.

Volgens ZDNet was LogoKit geïnstalleerd op meer dan 300 domeinen en meer dan 700 websites op het moment van het schrijven van hun artikel.

Dit is in een notendop hoe LogoKit werkt:

- Het stuurt gebruikers een phishinglink naar een valse aanmeldingspagina die lijkt op de authentieke aanmeldingspagina van de beoogde website

- Zodra gebruikers de geïnfecteerde link openen, verkrijgt LogoKit automatisch het logo van het beoogde bedrijf uit een externe bron zoals de favicon-database van Google

- Het plaatst het logo naadloos bovenaan de aanmeldingspagina

- Het vult automatisch het e-mailadres van de gebruiker in het e-mailveld in, waardoor de indruk wordt gewekt dat de gebruiker eerder op de site heeft ingelogd

- Zodra het slachtoffer zijn wachtwoord invoert, doet LogoKit een AJAX-verzoek, stuurt het de e-mail en het wachtwoord van het slachtoffer naar een externe bron en stuurt het slachtoffer door naar de legitieme bedrijfswebsite

Dit hele proces verloopt naadloos, zonder voortdurende input van de hacker. Bovendien is de kit zeer modulair en aanpasbaar, zodat deze werkt op een breed scala van websites.

En onthoud, dit was in 2021. Bedenk wat hackers kunnen bereiken met kunstmatige intelligentie en machine learning… Ben je al paranoïde? Ja, ik ook.

IV. SIM Swapping

SIM-swapping, ook wel bekend als SIM-kaping of SIM-swapfraude, is een groeiende cyberaanval die volledig vertrouwt op sociale techniek.

De aanvaller zal de mobiele serviceprovider van het slachtoffer overtuigen om het telefoonnummer van het slachtoffer over te zetten naar een andere SIM-kaart (die in het bezit is van de hacker).

Vervolgens, wanneer het slachtoffer 2FA gebruikt om toegang te krijgen tot accounts die zijn gekoppeld aan dat telefoonnummer, ontvangt de hacker de codes en kan hij toegang krijgen tot de accounts van het slachtoffer.

Dit stelt de hacker in staat om toegang te krijgen tot:

- Bankrekeningen

- E-mails

- Tekstberichten

- Socialemediaprofielen

De FBI meldde in 2021 dat hackers in dat jaar alleen al $68 miljoen hebben verdiend met SIM-swapzwendel.

In vergelijking daarmee leden slachtoffers van 2018 tot 2020 ongeveer $12 miljoen aan financiële verliezen. Dit was bijna een 7x toename van financiële schade ten opzichte van de periode 2018 – 2020 tot 2021.

Maar als we het gemiddelde van $12 miljoen per jaar nemen, komen we uit op $4 miljoen aan SIM-swapschade per jaar in 2018, 2019 en 2020.

In 2021 bedroeg de totale schade door SIM-swapping $68 miljoen, wat een toename van 9,5 keer per jaar is. En dit was in 2021. We zijn bijna in 2024, en die cijfers zouden aanzienlijk meer moeten zijn gestegen met de AI-revolutie.

Het is duidelijk dat SIM-swapping-gevallen steeds schadelijker, gebruikelijker en financieel rampzaliger worden in de loop der jaren.

Waarschijnlijk zal ik in de toekomst een gids wijden aan SIM-swapping-aanvalpatronen en preventiemethoden, dus blijf op de hoogte!

2. AI en Automatisering in Sociale Technieken & Andere Cyberaanvallen

De recente technologische boom in Kunstmatige Intelligentie en Machine Learning opent geheel nieuwe mogelijkheden voor cyberterroristen.

Een dergelijke aanvalsmethode die in de afgelopen jaren consequent is geëvolueerd, is deepfaking. Hoewel het vaak voor entertainmentdoeleinden wordt gebruikt, kan men zijn duidelijke manipulatiepotentieel niet negeren.

Een studie van University College London die in 2020 werd gepubliceerd, noemt deepfakes als de “ernstigste dreiging van AI-criminaliteit“. Deze studie werd uitgevoerd door het Dawes Centre for Future Crime aan de UCL.

De auteurs benadrukten het feit dat deepfakes, samen met andere dergelijke manipulatieve inhoud, zouden leiden tot wijdverbreid wantrouwen in video- en audiomaterialen online.

Professor Lewis Griffin van UCL zei: “Naarmate de mogelijkheden van op AI gebaseerde technologieën zich uitbreiden, neemt ook hun potentieel voor crimineel misbruik toe. Om ons adequaat voor te bereiden op mogelijke AI-bedreigingen, moeten we identificeren wat deze bedreigingen zouden kunnen zijn en hoe ze ons leven kunnen beïnvloeden.”

Ze benadrukten ook het idee dat AI-misdaden zeer herhaalbaar en verhandelbaar zijn. Criminele technieken kunnen worden gekopieerd en verkocht voor geld, als een dienst.

Doet dit je ergens aan denken? Inderdaad, het fenomeen van cybercriminaliteit als dienst dat al enige tijd in opkomst is.

Hier zijn nog een paar AI-gerelateerde risico’s voor cyberbeveiliging:

I. Cyberaanvallen Optimalisatie

Generatieve AI zoals ChatGPT is echt een kracht waarmee rekening moet worden gehouden, zelfs in zijn premium vorm. Zijn onderzoeksmogelijkheden zijn bijna ongeëvenaard.

Maar wist je dat het jailbroken kan worden? Dit betekent dat de beperkingen die door de ontwikkelaars zijn opgelegd om de antwoorden van de AI op vragen te controleren, worden omzeild.

Bijvoorbeeld, de reguliere ChatGPT zal niet betrokken raken bij bevooroordeelde of racistische antwoorden en zal ook geen informatie verstrekken als het kwaadwillige bedoelingen detecteert.

Het zal je geen advies geven over hoe je een misdrijf moet plegen of een bom moet bouwen. Maar de jailbroken versie van ChatGPT? De mogelijkheden zijn eindeloos. Of… de afgrond.

Een jailbroken LLM zoals ChatGPT kan je feitelijke instructies geven over hoe je je malware kunt verbeteren of je aanvalstechnieken kunt optimaliseren.

Het kan je nieuwe technieken voor sociale manipulatie leren die je kunt toepassen op je slachtoffers.

Generatieve AI is goed in één ding – het onderzoek voor je doen en je de informatie serveren in een begrijpelijke vorm in een fractie van de tijd die je nodig zou hebben om het zelf te doen.

II. Geautomatiseerde Malware

Generatieve AI zoals ChatGPT is ook goed in codering, zoals het nu staat. Het kan niet alleen computercode schrijven, maar ook controleren op fouten en je ideeën in code implementeren.

Nu, waar bestaan de meeste cyberaanvallen uit? Inderdaad, computercode. Normaal gesproken heeft ChatGPT beveiligingen tegen het vragen om kwaadaardige code te maken voor een cyberaanval.

Maar door slim jailbreaken worden die beveiligingen irrelevant en wordt het ware potentieel van ChatGPT duidelijk.

Enkel dit jaar heeft een beveiligingsonderzoeker van Facepoint onopspoorbare en uiterst geavanceerde malware voor het stelen van gegevens gemaakt met ChatGPT.

Hij vertelde ChatGPT wat hij nodig had en gebruikte vervolgens de AI om de malware regel voor regel te construeren. Het was alleen hij, een computer en ChatGPT.

Dit is hoe de malware werkt:

- De malware neemt de vorm aan van een screensaver-app die zichzelf automatisch start op Windows-apparaten

- Zodra het het apparaat bereikt, begint het te zoeken naar gegevens om te stelen

- Het breekt vervolgens de gegevens in kleinere stukjes en verbergt ze in afbeeldingen op het apparaat

- Het uploadt deze afbeeldingen naar een Google Drive-map om detectie te voorkomen

Dat is alles. De onderzoeker was in staat om de malware bijzonder sterk te maken tegen detectie met eenvoudige opdrachten.

Hij beweerde ook dat hij geen geavanceerde programmeerkennis heeft en toch slaagde hij erin een malwareprogramma te maken op het niveau van malware van nationale staten.

Stel je voor wat een volwaardige hacker zou kunnen doen…

III. Fysieke Cyberaanvallen

Kunstmatige intelligentie heeft zich steeds meer in ons leven genesteld – autonome voertuigen, door AI bestuurde medische systemen, door AI bestuurde bouw- en productiegereedschappen, enz.

Hoewel dit duidelijk technologische vooruitgangen zijn bedoeld om ons leven gemakkelijker te maken, vormen ze ook een aanzienlijk cybersecurityrisico.

Stel je voor dat je autonome auto werd geïnfiltreerd door een bedreigingsacteur die erin slaagt het besturingssysteem van de auto over te nemen.

Op dat moment kan de hacker effectief alle systemen van de auto controleren terwijl jij binnenin zit. Ze kunnen de auto besturen, door de camera’s kijken, het GPS-systeem gebruiken, andere apparaten die ermee zijn verbonden infiltreren (zoals je telefoon) en meer.

Dit is helemaal niet theoretisch, overigens. Dit is al in 2015 gebeurd. Onderzoekers slaagden erin om in te breken in een Jeep Cherokee, toegang te krijgen tot en controle te hebben over de radio, klimaatregeling, zelfs de transmissie, waardoor de bestuurder de toegang tot de versnelling werd ontzegd.

Zie je, naarmate de technologie zich ontwikkelt, brengt ze zowel goede als slechte toepassingen met zich mee. Dat betekent niet dat we als samenleving moeten stoppen met vooruitgaan, maar we moeten ons veel meer bewust worden van de kwaadaardige gebruiksscenario’s van de technologie die we gebruiken.

Bewustwording door middel van educatie wordt het centrale punt van deze discussie. Wij als samenleving moeten onze bewustwording van cyberbeveiliging vergroten om te voorkomen dat we slachtoffers worden van cyberaanvallen.

Afsluitend...

Ik zal er geen doekjes om winden – de zaken zien er niet goed uit voor ons. Gevallen van sociale manipulatie zijn de afgelopen jaren snel vermenigvuldigd.

Bovendien maken verschillende factoren de zaken erger voor cyberbeveiliging:

- De natuurlijke zwakte van mensen tegenover tactieken voor sociale manipulatie

- De opkomst van het fenomeen Cybercrime-as-a-Service dat cyberaanvallen banaliseert, vooral de Phishing-as-a-Service-markt die zich zorgwekkend snel heeft uitgebreid

- De popularisering van de cultuur van werken vanuit huis, waardoor bedrijven kwetsbaarder worden voor cyberaanvallen vanwege een gebrek aan gestroomlijnde cyberbeveiligingscontrole over de apparaten van werknemers

- De recente toename van de mogelijkheden van Kunstmatige Intelligentie en Machine Learning, die een hele reeks nieuwe cyberaanvalmethoden en -tactieken mogelijk maken

- De toename van door de staat gesponsorde sociale manipulatieaanvallen, wat leidt tot meer prominente slachtoffers die miljoenen dollars verliezen

Maar ik zal eindigen met goed nieuws.

De hoop is zeker nog niet verloren. Kunstmatige Intelligentie en Machine Learning zijn ook de cybersecurity-industrie aan het revolutioneren terwijl we spreken.

Door gebruik te maken van AI’s patroonherkenningsmogelijkheden en voorspellend vermogen zullen cyberbeveiligingstools in staat zijn om bedreigingen sneller, nauwkeuriger en consistenter te beoordelen en te identificeren.

Gedragsbiometrie is een geheel nieuwe industrie die een revolutionaire methode voor tweeledige verificatie belooft voor gebruikersbescherming.

Zero Trust Architecture evolueert ook snel, wint aan populariteit bij bedrijven en integreert steeds geavanceerdere beveiligingsmodellen.

Kwantumcomputing, hoewel nog in de beginfase van ontwikkeling, belooft het veld van cyberbeveiliging radicaal te revolutioneren met zijn enorm superieure gegevensverwerkingsmogelijkheden.

Maar tot deze technologieën werkelijkheid worden, is het enige wat we nu kunnen doen om onszelf beter te beschermen, ons bewust worden van de risico’s.

Educatie is het beste instrument dat we hebben om voorop te blijven lopen wat betreft onze online beveiliging!

Bronnen

Statista – Percentage of Organizations Worldwide that Have Experienced a Loss of Sensitive Information as of February 2023, by Country

Statista – Percentage of CISOs in Agreement that Human Error Is Their Organizations’ Biggest Cyber Vulnerability Worldwide in 2023, by Country

Kaspersky – Wat Is Sociale Manipulatie?

Malwarebytes – Geldmuilezels, Als Het Te Mooi Lijkt Om Waar Te Zijn…

Trava Security – Jij Bent de Zwakste Schakel! (In Cybersecurity)

Harvard Business Review – De Neurowetenschap van Vertrouwen

Intuition – De Impact van de 6 Principes van Beïnvloeding op Cybersecurity

Tripwire – Voorbij de Firewall: Hoe Sociale Manipulatoren Psychologie Gebruiken om Organisatorische Cybersecurity te Compromitteren

Privacy Affairs – Waarom Is Phishing Zo Gangbaar & Hoe Je Je Er Tegen Kunt Beschermen?

CNBC – Facebook en Google Waren Slachtoffers van een $100 Miljoen Dollar Phishingzwendel: Fortune

Trend Micro – Oostenrijks Luchtvaartbedrijf Verliest Meer Dan €42 Miljoen aan BEC Zwendel

NY Times – Een Brutale Online Aanval Richt Zich op VIP Twitter-Gebruikers in een Bitcoinzwendel

Phish Grid – Het Belang van Training in Sociale Manipulatie voor Medewerkers – 2023

Fortinet – Spamfilters

Threat Intelligence – Is MFA Nog Zo Veilig Als Het Ooit Was?

Checkpoint – Wat Is Eindpuntbeveiliging?

Privacy Affairs – Diepgravende Cyberbeveiliging: Wat Is Het Beginsel van de Minste Rechten?

Privacy Affairs – Diepgravende Cyberbeveiliging: Wat Is BYOD & 9 Beveiligingsrisico’s

Privacy Affairs – Wat Is Cyberverzekering en Hoe Beïnvloedt Het Cybercriminaliteit?

FBI – Zwendel met Bedrijfse-mails

Digital Guardian – 6 Phishingtechnieken Die Phishing als Dienstverlening Aandrijven

ZDNet – Nieuw Cybercrime Hulpmiddel Kan Phishingpagina’s in Real-Time Bouwen

ABC News – “SIM Swappen” Zwendels Brachten in 2021 $68 Miljoen Op: FBI

Science Daily – “Deepfakes” Gerangschikt Als de Ernstigste Bedreiging van Kunstmatige Intelligentie voor Misdaad

Malwarebytes – AI in Cyberbeveiliging: Risico’s van AI

Malwarebytes – Het Jailbreaken van ChatGPT en Andere Taalmodellen Zolang Het Nog Kan

CBS News – Deze Banen Lopen het Meeste Gevaar om Vervangen te Worden door Chatbots Zoals ChatGPT

Fox News – Door AI Gemaakte Malware Verstuurt Schokgolven Door de Wereld van Cyberbeveiliging

Wired – Hackers Doden een Jeep op de Snelweg – Met Mij Er In

EC-Council University – Voorblijven in de Snel Veranderende Wereld van Cybersecurity: De Laatste Trends en Technologieën