Protecția împotriva Ransomware 101: Tot ce trebuie să știi

Acest ghid îți va explica ce este ransomware-ul și cum te poți proteja pentru a nu deveni o victimă a acestuia.

Ransomware-ul este un malware creat pentru a cripta fișierele de pe un computer sau sistem mobil, făcându-le inaccesibile utilizatorilor legitimi.

Dacă ești atacat, acesta va cere o răscumpărare pentru a decripta fișierele și a restaura sistemul la starea inițială. Victimei i se oferă instrucțiuni pentru a plăti răscumpărarea, adesea o sumă mare de bani, care trebuie să fie plătită printr-o tranzacție cu bitcoin care nu poate fi urmărită.

Dacă victima nu respectă regulile, aceasta poate fi chiar amenințată cu divulgarea datelor sensibile către terțe părți în scopuri ilegale.

Ransomware-ul este răspândit în întreaga lume și evoluează constant cu noi variante. Orice sistem de calculator care nu are măsuri preventive adecvate este vulnerabil la atacurile ransomware.

Atacatorul cere o răscumpărare de la victimă pentru a decripta fișierele și a readuce sistemul la starea inițială. Atacatorii planifică execuția identificând potențiale victime, colectându-le informațiile și analizând vulnerabilitățile de securitate ale computerelor și rețelelor acestora.

Există mai multe căi de intrare pe care atacatorii le folosesc în acest scop, incluzând phishing, spear phishing, descărcări drive-by, media amovibilă și porturile RDP expuse. Odată ce ransomware-ul pătrunde în sistem, începe instalarea și execuția.

În această fază, va identifica fișierele de backup în sistem pentru a preveni restaurarea datelor folosind backup-uri. Apoi, va face adevăratul rău sistemului, criptând fișierele sistemului.

După ce a terminat procesul de criptare, acesta va afișa un mesaj victimei prin care o informează că a fost compromisă și că ar trebui să plătească o sumă de bani pentru a decripta fișierele.

Când se plătește răscumpărarea, atacatorul va furniza cheia de decriptare pentru a debloca fișierele criptate. Cu toate acestea, există cazuri în care companiile nu au reușit să recupereze datele cu cheia de criptare, pierzând definitiv atât banii cât și datele.

Cel mai adesea, datele furate vor fi vândute pe internetul ascuns.

Cum funcționează Ransomware?

Atacatorii de ransomware își planifică execuția identificând potențialele victime, colectând informațiile acestora și analizând vulnerabilitățile de securitate ale computerelor și rețelelor lor.

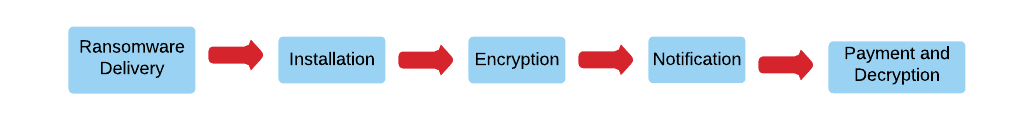

În mod tipic, ransomware-ul parcurge 5 faze, de la infecție până la decriptare, pe care le vom detalia mai jos.

1. Livrarea Ransomware

Pentru ca ransomware-ul să pătrundă într-un sistem, atacatorii trebuie să manipuleze victima să execute o anumită acțiune. Există mai multe căi de acces pe care atacatorii le folosesc în acest scop.

În primul rând, atacatorii stabilesc modul în care ransomware-ul va fi livrat în sistemul țintă. Apoi, ei planifică modul în care ransomware-ul va fi livrat în sistemul țintă.

Cum ajunge Ransomware-ul într-un sistem?

| Metodă de Livrare Ransomware | Cum este livrat ransomware-ul prin această metodă? |

| Phishing | Victimele primesc e-mailuri sau mesaje în chat-urile de pe rețelele sociale cu un link malițios sau un atașament, cum ar fi un document pdf, care pare inofensiv. Odată ce utilizatorul dă click pe link sau deschide atașamentul, ransomware-ul este livrat în sistem. |

| Spear Phishing | Atacatorii care se maschează ca surse de încredere trimit e-mailuri malițioase unor persoane sau companii specifice. Ei folosesc mesaje personalizate pentru a convinge în mod abil victima să execute acțiunea și să introducă ransomware-ul. De exemplu, expeditorul se poate prezenta ca fiind serviciul tehnic cerându-vă să schimbați parola, altfel veți pierde accesul. Chiar și cei mai informați pot cădea victime acestor e-mailuri. |

| Descărcări Drive-by | Atacatorii compromit o pagină web folosind ‘exploit kits’ care încorporează coduri malițioase. Când victima vizitează acea pagină, codul malițios se execută și scanează în liniște dispozitivul vizitatorului pentru a identifica orice breșă de securitate. Dacă se găsește, exploit kits lansează exploatarea și descarcă ransomware-ul. |

| Medii detașabile | Stick-urile USB pot veni sub formă de cadouri promoționale care pot conține ransomware în ele. Odată conectate la un dispozitiv, ransomware-ul se va instala pe computer. |

| Porturi RDP expuse | Odată ce porturile RDP sunt deschise internetului, acestea devin vulnerabile la atacuri cibernetice. Atacatorii scanează în căutarea porturilor RDP expuse și folosesc credențiale furate pentru a se conecta. Odată obținut accesul, aceștia dezactivează sistemele de securitate și livrează payload-ul ransomware. |

2. Instalare și execuție

După ce ransomware-ul este livrat într-un sistem, începe instalarea și execuția. În această fază, va identifica fișierele de backup din sistem pentru a preveni restaurarea datelor folosind backup-urile. Unele ransomware-uri dezinstalează software-ul de securitate din sistem înainte de instalarea sa.

3. Criptare

Cheia privată, cheia de decriptare, este cunoscută numai de atacator.

Apoi, va produce adevăratul rău sistemului, criptând fișierele sistemului. Folosește o metodă de criptare de nivel militar, cum ar fi Criptarea Asimetrică, care este imposibil de spart. Unele ransomware-uri în această fază pot infecta Master Boot Record (MBR), blocând complet accesul la sistem. (Totuși, rețineți că există tipuri de ransomware care nu criptează fișierele, pe care le vom discuta în secțiunea tipurilor de ransomware).

4. Notificare răscumpărare

După ce a terminat rutina de criptare, va afișa un mesaj pentru victimă că a fost compromisă și ar trebui să plătească bani pentru a decripta fișierele.

Uneori, va solicita victimei să citească un fișier pentru a afla cum să-i plătească. De obicei, atacatorii cer să fie plătiți în criptomonede deoarece este greu de urmărit.

Decriptarea după plata răscumpărării

Când se plătește răscumpărarea, atacatorul va furniza cheia de decriptare pentru a debloca fișierele criptate. Cu toate acestea, există cazuri în care companiile nu au reușit să recupereze datele cu cheia de criptare, pierzând definitiv atât banii, cât și datele.

Cel mai adesea, datele furate vor fi vândute pe web-ul obscur.

Ar trebui să plătești răscumpărarea?

Decizia de a plăti sau nu răscumpărarea depinde de cât de esențiale și urgente sunt datele tale. Uneori, alegerea de a plăti răscumpărarea poate fi cea mai proastă idee. Un articol publicat de Kaspersky a dezvăluit că mai mult de jumătate dintre victime plătesc răscumpărarea, dar doar un sfert dintre ele își recuperează integral datele.

Așadar, plata răscumpărării nu îți garantează că îți vei recupera datele. Mai mult, plătind răscumpărarea, îi încurajezi pe infractorii cibernetici să continue aceste atacuri.

Prin urmare, ar trebui să eviți cu orice preț să plătești răscumpărarea și să raportezi incidentul autorităților competente, urmând apoi instrucțiunile lor.

Cine se află în spatele atacurilor cu ransomware?

Cine orchestrează atacurile de tip ransomware și este banul singurul lor motiv? Conform cercetărilor specialiștilor în securitate cibernetică, există două tipuri de făptași în spatele acestor atacuri.

Au diferite motivații și, în general, sunt experți în a-și ascunde identitatea reală.

Ganguri cibernetice organizate

Criminalii cibernetici organizati dispun de toate instrumentele și tehnologiile necesare pentru a planifica atacuri și a găsi ținte potențiale.

Reprezintă o rețea de infractori care au transformat ransomware-ul într-o profesie. Aceștia au strategii automate pentru a efectua atacuri, pentru a gestiona plățile răscumpărării și procesul de decriptare.

Reușesc să atace mai mulți utilizatori într-un singur raid, solicitând de obicei sume mai mici de la fiecare victimă. Unele grupări teroriste chiar îi sprijină pentru a spăla bani folosiți în activități teroriste.

Criminali cibernetici sprijiniți de state

Au fost rapoarte potrivit cărora țări precum Coreea de Nord, Rusia și Iran, care au sancțiuni impuse de guverne străine, stau în spatele atacurilor de tip ransomware. Intenția lor nu este doar de a fura bani, ci de a crea haos în țări ca răzbunare împotriva adversarilor lor. De exemplu:

- Atacul cu ransomware-ul SamSam din 2018 a fost, se pare, orchestrat de doi hackeri iranieni.

- NotPetya a fost condus de serviciul de informații militar rusesc.

- Atacul Wannacry a fost pus la cale de un grup de criminali cibernetici nord-coreeni denumit ‘Lazarus’. Există mai multe indicii, precum lipsa unei decriptări clare, utilizarea a doar trei adrese de plată și lipsa comunicării cu victimele, care ne fac să ne întrebăm dacă adevăratul lor scop nu este altul decât câștigul financiar.

Ținte pentru Ransomware

Atacatorii de tip ransomware vizează sistemele cu date esențiale și sensibile. Atât afacerile mari, cât și cele mici sunt vizate în aceeași măsură. Dacă datele necesită acces imediat, există o posibilitate ca victima să accepte să plătească răscumpărarea rapid.

De asemenea, ei vizează organizațiile cu sisteme de securitate învechite, vulnerabile și cu practici de securitate slabe. În această secțiune, vom identifica primele 3 ținte ale Ransomware-ului care cad frecvent victime acestora.

Asistența Medicală

Unitățile de sănătate stochează dosare medicale esențiale pentru pacienți și necesită acces imediat la ele. În caz contrar, acest lucru poate pune viața pacienților în pericol. De exemplu, ransomware-ul Wannacry a afectat Serviciul Național de Sănătate din Marea Britanie (NHS) în 2017, forțându-i să anuleze intervenții chirurgicale și programări și să mute pacienți din urgențe.

Conform rapoartelor de știri, din cauza atacului, NHS a fost nevoit să anuleze 19.000 de programări, să actualizeze sistemele IT și să facă curățenie, costându-i 92 de milioane de lire.

Educație

Instituțiile educaționale, precum universitățile, școlile și colegiile, dețin date de cercetare sensibile, proprietate intelectuală și înregistrări personale și financiare ale personalului.

Adesea, ele nu au principii solide de securitate cibernetică din cauza constrângerilor bugetare. Majoritatea studenților nu au cunoștințe adecvate despre atacurile cibernetice și interacționează cu rețeaua în mod riscant.

Astfel, ele sunt deosebit de vulnerabile la atacurile cibernetice. De exemplu, în 2016, Universitatea din Calgary a plătit 20.000 de dolari în bitcoin ca răscumpărare pentru un atac asupra sistemului său informatic. În special, sectorul educațional a înregistrat o creștere a atacurilor de tip ransomware datorită creșterii învățării online.

Agenții guvernamentale

Agențiile guvernamentale, în special departamentele de securitate, gestionează informații publice sensibile, precum informații militare și penale.

Astfel de agenții trebuie să ia măsuri imediate dacă apare o încălcare a datelor și sunt dispuse să plătească răscumpărarea pentru a restaura sistemul atacat cât mai repede posibil.

Mai mult, acestea externalizează unele servicii către companii private. Ransomware poate viza astfel de terțe părți pentru a infiltra infrastructura critică a guvernelor.

În afară de afacerile din categoriile menționate mai sus, Ransomware a vizat și următoarele sectoare:

- Comerțul și Finanțele

- Companiile de utilități

- Furnizorii de multimedia

- Departamentele de Resurse Umane

- Dispozitivele mobile

- Furnizorii de servicii cloud

- Cabinetele de avocatură

- Companiile din sectorul petrolului și energiei

Cum să Evitați Ransomware-ul

De la un atac ransomware până la recuperarea ta, daunele pot fi insuportabile din punct de vedere financiar și emoțional. Așadar, concentrați-vă în primul rând pe prevenirea ransomware-ului, pentru că prevenirea este cea mai bună apărare împotriva acestuia. În această secțiune, vom discuta 10 metode prin care puteți preveni infiltrarea ransomware-ului în sistemul vostru.

Metode de prevenire a ransomware-ului

- Evitați să dați clic pe link-uri suspecte și să deschideți atașamente nesigure – Emailurile de tip phishing pot proveni de la expeditori care se prezintă ca fiind agenții de aplicare a legii, firme de contabilitate sau cunoștințe apropiate. Verificați mereu adresa de email și informațiile despre expeditor. Dacă primiți mesaje private de la persoane necunoscute sau de la cunoștințe care conțin link-uri, confirmați mereu cu expeditorul autenticitatea acestora.

- Evitați să expuneți informații personale – Pentru a pătrunde în sistemul vostru, ransomware-ul poate colecta informațiile voastre. Atacatorii pot căuta prin profilurile voastre de pe rețelele sociale pentru a identifica informații esențiale. Prin urmare, nu expuneți excesiv informațiile personale decât dacă este necesar.

- Mentineti sistemele de operare și software-ul actualizate – Asigurați-vă că sistemul de operare și software-ul sunt în ultima versiune, permițând actualizări automate. Actualizările de sistem de operare nu conțin doar cele mai noi funcții, ci și patch-uri de securitate pentru orice vulnerabilități din sistem.

- Faceți backup-uri regulat – Păstrați copii de rezervă ale fișierelor, în special ale celor mai importante și stocați-le în afara rețelei voastre, în mai multe locații. Deoarece, așa cum am menționat mai devreme, ransomware-ul vizează backup-urile din sistem. Platformele cloud sunt ideale pentru stocarea backup-urilor, deoarece sunt echipate cu tehnologii de backup și recuperare de ultimă generație.

- Descărcați doar de pe site-uri de încredere – Evitați să descărcați software de pe site-uri neîncredere. Verificați mereu URL-ul și vizitați doar site-uri care au HTTPS în URL sau care au sigilii de securitate în bara de adrese. Fiți foarte precauți când descărcați software și jocuri gratuite.

- Organizați instruiri de securitate – Faceți ca utilizatorii sistemului vostru să fie conștienți de cauzele și acțiunile ransomware-ului. Educați-vă utilizatorii despre cele mai bune practici și reguli pe care ar trebui să le respecte pentru a evita astfel de atacuri malware, organizând instruiri periodice de conștientizare a securității. Aceste instruiri ar trebui să includă simulări de atacuri ransomware phishing pentru a identifica utilizatorii care au nevoie de mai multe informații privind securitatea cibernetică.

- Configurați protecția email-ului – Folosiți filtrarea spamului pentru a identifica cele mai comune tipuri de fișiere ransomware, cum ar fi .exe, .vbs și .scr. Scanați și monitorizați emailurile din sistemul vostru folosind gateway-uri de email securizate, care pot bloca atacurile de phishing. Ar trebui, de asemenea, să utilizați servicii de email criptate, precum ProtonMail.

- Utilizați software anti-ransomware – Acest software este conceput pentru a identifica malware, inclusiv ransomware. Ele au instrumente anti-ransomware ușoare care scanează regulat PC-ul și îl curăță dacă detectează ransomware. Pentru PC-urile personale, există software anti-ransomware gratuit disponibil.

- Utilizați protecția endpoint – Anumite tipuri de trafic ar putea fi predispuse la ransomware. Soluțiile de securitate endpoint oferă securitate pentru întreaga rețea corporativă, împreună cu toate punctele de terminare care se conectează la ea. Acestea pot proteja dispozitivul dvs. împotriva traficului predispus la ransomware care intră în PC-ul dvs.

- Definiți Controlul Accesului – Utilizați principiul celui mai mic privilegiu, unde utilizatorii sistemului dvs. primesc nivelul minim de permisiuni. Doar utilizatorii cu privilegii mai înalte pot accesa și manipula datele sensibile din sistem.

Diferite tipuri de ransomware

Toate tipurile de ransomware identificate până acum se încadrează în două categorii: Ransomware Cripto și Ransomware Locker.

Crypto Ransomware și Locker Ransomware

Crypto Ransomware

Crypto ransomware se infiltrează în mod tipic în sistemul informatic al victimei și criptează fișierele folosind o metodă puternică de criptare. De obicei, nu blochează sistemul. Victimele pot accesa în continuare părțile necriptate.

Locker Ransomware

Locker ransomware blochează și închide computerele victimelor. Acest tip de ransomware nu penetrează în mod obișnuit întregul sistem informatic sau nu criptează fișierele. Uneori, utilizatorii pot constata că mouse-ul sau tastatura lor este blocat și permite doar interacțiunea cu fereastra de răscumpărare.

Tipuri populare de ransomware

| Tipul de ransomware | Metoda de distribuție | Caracteristici |

| CryptoLocker | Atașamente email de tip phishing și prin botnetul peer-to-peer Gameover Zeus | Creat în 2013, a utilizat criptarea asimetrică pentru a cripta fișiere. Nota sa de răscumpărare avertiza victimele că cheia ar fi ștearsă dacă nu plăteau răscumpărarea. Victimele trebuiau să obțină cheia privată pentru decriptarea fișierelor printr-un serviciu online. A fost închis complet în 2014. |

| CryptoWall | Atașamente pdf rău intenționate și kituri de exploit pe site-uri infectate | Criptează fișierele și amestecă numele fișierelor, făcând mai dificilă identificarea lor de către victime. Există mai multe variante ale CryptoWall, inclusiv CryptoWall 3.0 și CryptoBit. |

| Jigsaw | Atașamente rău intenționate în email-uri spam | Unul dintre cele mai distructive tipuri de ransomware care șterge progresiv fișierele criptate pentru a convinge victima să plătească rapid răscumpărarea. În 72 de ore, va șterge fișierele în fiecare oră. Dacă răscumpărarea nu este plătită în 72 de ore, va șterge restul fișierelor criptate. |

| GoldenEye | Vulnerabilitate Microsoft SMBv1 | A apărut în 2017 și a afectat grav multe companii din Ucraina. Nu doar că criptează fișiere, dar criptează și Master Boot Record (MBR), blocând complet accesul la computer. |

| Locky | Email-uri spear phishing cu un document Word atașat. | Documentul Word conține macro-uri rău intenționate. Când victima activează macro-ul, descarcă ransomware-ul și începe să cripteze fișierele. |

| WannaCry | Prin EternalBlue dezvoltat de Agenția Națională de Securitate (NSA) pentru versiunile mai vechi de Windows | Lansat în 2017, acest ransomware a vizat sistemele de operare Windows. Conține multiple componente – picurător inițial, criptor și decriptor. Exploatează o vulnerabilitate în protocolul Server Message Block (SMB) al Microsoft. |

| BadRabbit | Descărcare drive-by – mascaradă ca un instalator Adobe Flash pe site-uri compromise | BadRabbit a apărut pentru prima dată în 2017, infectând companii din Rusia și Europa de Est. Atacatorii au cerut să se plătească 0,05 bitcoin, ceea ce reprezenta 285 de dolari în decursul a 40 de ore de la atac. |

| Cerber | Email-uri phishing, site-uri web infectate și reclame | Cerber este un ransomware-ca-serviciu care licențiază ransomware-ul și îl oferă altor atacatori cibernetici în schimbul unui procent din răscumpărare. A apărut în 2016 și a vizat milioane de utilizatori Office 365. |

| Crysis | Email-uri phishing cu extensii duble ale fișierelor, software legitim și prin protocolul Windows RDP | Folosește atât criptarea AES-256, cât și RSA-1024 aplicate pe unități fixe, amovibile și rețea. |

| CTB-Locker sau Curve-Tor-Bitcoin Locker | Email-uri cu un fișier .zip infectat atașat | Utilizează criptografia cu curbe eliptice (ECC) pentru a cripta fișierele de pe hard diskul victimelor. A infectat pentru prima dată în 2014, atacatorii au cerut plăți mai mari de răscumpărare pentru CTB-Locker comparativ cu alte ransomware-uri. |

| KeRanger | Instalator infectat numit Transmission | A apărut în 2016 și a infectat cu succes computere Mac, executându-se la distanță pe computerul victimei. |

Major Ransomware Attacks

Ransomware-ul a afectat numeroase organizații din diferite țări. Conform statisticilor privind securitatea cibernetică, se estimează că atacurile vor costa anual 6 trilioane de dolari până în 2021.

Haideti să discutăm despre cele mai marcante și influente atacuri de ransomware care au avut loc până acum și despre impactul lor financiar asupra organizațiilor.

Aruncă o privire la lista noastră principală cu cele mai mari atacuri de ransomware din 2021.

Explozia Ransomware-ului WannaCry

Este cunoscut ca fiind cel mai devastator atac de ransomware din istorie. A fost lansat în 2017 și a vizat computerele Microsoft Windows din întreaga lume, în special sistemele Windows care nu au instalat actualizările de securitate Microsoft după aprilie 2017.

Potrivit rapoartelor publicate, acesta a atacat peste 200.000 de computere în 150 de țări, provocând pierderi de miliarde de dolari.

Cele mai afectate țări includ Rusia, Ucraina și India. Printre organizațiile afectate se numără Serviciul Național de Sănătate (NHS) din Marea Britanie, Honda, Hitachi, universități din China și guvernele statale din India.

SUA și Marea Britanie suspectează că în spatele atacului se află Coreea de Nord. Atacul a fost oprit datorită descoperirii unui switch de către cercetătorul Marcus Hutchins și lansării unor patch-uri de urgență de către Microsoft.

Atacul Ransomware asupra Universității din California

Netwalker este o bandă de ransomware care a atacat Universitatea din California, San Francisco, una dintre principalele instituții de cercetare care lucrează la cercetarea pandemiei de covid-19, în iunie 2020.

Rapoartele arată că universitatea a trebuit să plătească 1,14 milioane de dolari în bitcoin atacatorilor pentru a recupera datele, aceasta fiind o sumă negociată comparativ cu răscumpărarea inițială de 3 milioane de dolari americani.

Ransomware-ul a criptat fișiere de pe mai multe servere din mediul IT al facultății de medicină. Se poate considera unul dintre atacurile oportuniste, deoarece datele criptate erau legate de cercetarea vaccinului pentru covid-19, esențială în acea perioadă.

Universitatea a declarat că au acceptat să plătească răscumpărarea deoarece datele sunt esențiale pentru continuarea activității academice.

Atacurile Ransomware Ryuk

Ryuk a atacat cu succes organizații de mare anvergură precum Los Angeles Times și ziarul Tribune, spitalele Universal Health Services (UHS) și o companie de consultanță IT din Paris.

Odată activat, dezactivează funcțiile de restaurare ale Windows și închide servicii și procese. A avut cereri de răscumpărare impresionante, între 5 și 12,5 milioane de dolari americani.

A apărut în 2018; inițial s-a crezut că atacatorii cibernetici ruși, cunoscuți sub numele de Wizard Spider, sunt în spatele ransomware-ului Ryuk. Dar investigațiile recente i-au identificat pe doi infractori ruși ca fiind autorii atacului.

Atacurile Petya și NotPetya

Variantele de ransomware Petya și Not Petya și-au început propagarea în 2016 și 2017, în principal prin e-mailuri de phishing cu atașamente rău intenționate.

Se estimează că diferitele variații ale Petya au provocat pierderi de aproximativ 10 miliarde de dolari americani de la apariția sa. Petya vizează în special sistemele cu sistem de operare Windows, infectând MBR. Asta înseamnă că blochează complet sistemul de operare.

În timp ce NotPetya a vizat companii ucrainene precum centrala nucleară de la Cernobîl, Petya a afectat diferite organizații din întreaga lume.

De exemplu, sistemul de sănătate Heritage Valley din SUA, companii petroliere precum Rosneft, Rusia, și companii alimentare precum fabrica de ciocolată Cadbury din Hobart.

În afara acestor atacuri de ransomware deosebit de notabile, Conti, Maze, DopplePaymer și Revil sunt principalele tipuri de ransomware de urmărit în 2021 care ar putea provoca epidemii.

Rezumat

În acest ghid, vei afla tot ce trebuie să știi despre ransomware, inclusiv tipurile cele mai comune și atacurile extinse care s-au produs până acum la nivel mondial. Ransomware-ul este o armă puternică care continuă să bântuie lumea.

Dacă un sistem care păstrează date sensibile esențiale pentru continuarea activității unei afaceri este atacat de ransomware, acesta poate fi complet paralizat.

În consecință, aceasta poate provoca pierderi financiare majore și prejudicii aduse reputației companiei. Prin urmare, utilizează tehnicile de prevenire descrise în acest ghid pentru a-ți proteja sistemul de atacurile de ransomware.