Siber Güvenlik Derinlemesine: DDoS Saldırıları Hakkında Her Şey

Dağıtık Hizmet Engelleme saldırısı, kısaca DDoS, bir şirketin altyapısını bozup faaliyetlerini kesintiye uğratmayı amaçlayan bir tür siber saldırıdır.

Bu saldırı, şirketin sunucularına, ağına veya hizmetlerine aşırı miktarda trafik göndererek gerçekleştirilir.

Eğer sunucular aynı anda bu kadar çok trafiği kaldıracak şekilde donatılmamışsa, çökerler ve şirketin sistemleri DDoS saldırısı devam ettiği sürece donar.

İlerleyen paragraflarda, DDoS saldırılarının nasıl çalıştığını, etkilerini ve onlara nasıl aktif ve proaktif olarak savunma yapılacağını açıklayacağım.

Hadi başlayalım!

DDoS Saldırısı Nasıl Çalışır?

DDoS saldırıları, hedef şirketin sunucularını aşırı yüklemek için “botnet” adı verilen yapıları kullanarak, birden fazla eş zamanlı istek gönderir.

Bir botnet, kötü amaçlı yazılım ile enfekte edildikten sonra “botmaster” (hacker) tarafından kontrol edilen “zombi” cihazlardan (bilgisayarlar, mobil cihazlar, dizüstü bilgisayarlar vb.) oluşan bir ağdır.

Bu bireysel enfekte cihazlara “bot” denir ve botmaster onları uzaktan kolayca kontrol edebilir.

Botmaster, bir DDoS saldırısı başlatmak için yeterli cihazı enfekte ettikten sonra, her cihaza belirli talimatlar gönderir ve saldırı başlayabilir.

İşte her şeyin nasıl gerçekleştiği:

- Hacker, farkında olmayan rastgele kişilere ait 2.000 cihaza sızar

- Hacker, her birine kontrol edici kötü amaçlı yazılım yükleyerek bu 2.000 cihazdan bir botnet oluşturur

- Hacker saldıracağı hedefi seçer

- Hacker, botnet’teki her cihaza şirketin IP adresine eş zamanlı olarak erişim talimatları gönderir

- Hedefin sunucuları, aynı anda bu kadar çok isteği kaldıramayıp 2.000 eş zamanlı istek alınca çöker

Ekim 2016’da Dyn’a karşı gerçekleştirilen ünlü bir DDoS saldırısı vardı. Dyn, internetin DNS altyapısının çoğunu kontrol ettiği için saldırı, Netflix, Twitter, Reddit, CNN ve Avrupa ile ABD’deki diğer siteleri çökertti.

Dyn saldırısında kullanılan botnetin boyutunun 100.000 cihaz civarında olduğu tahmin ediliyor ve IoT (Nesnelerin İnterneti) cihazlarından, yani dijital kameralar ve DVR oynatıcılarından oluşuyordu.

Botnetin toplam saldırı gücünün yaklaşık 1.2Tbps (terabayt/saniye) olduğu tahmin ediliyor ki bu, tarihteki herhangi bir DDoS saldırısından iki kat daha güçlü.

DDoS Saldırılarının Türleri

DDoS saldırılarının üç çeşidi vardır:

- Uygulama Katmanı Saldırıları

- Protokol Saldırıları

- Hacim Saldırıları

Bu üç tür DDoS saldırısı da hedefin sunucularını aksatıp bunaltır, ancak bunu başarma yöntemleri farklıdır.

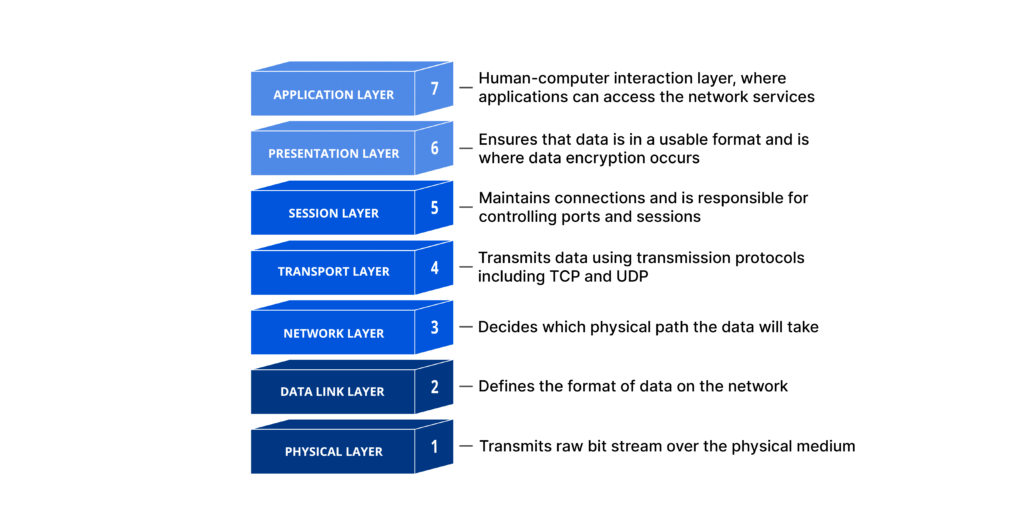

Ayrıca, tüm DDoS saldırıları bir şekilde ağ bağlantısını manipüle eder. Ağ bağlantılarının nasıl çalıştığını anlamanıza yardımcı olmak için işte faydalı bir OSI Modeli.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

Yani, bir ağ bağlantısının yedi katmanı vardır ve DDoS saldırıları, sunucuları bunaltmak için bu katmanlardan bazılarını manipüle eder.

Hadi üç DDoS saldırı türüne daha detaylı bir bakış atalım!

1. Uygulama Katmanı Saldırıları

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

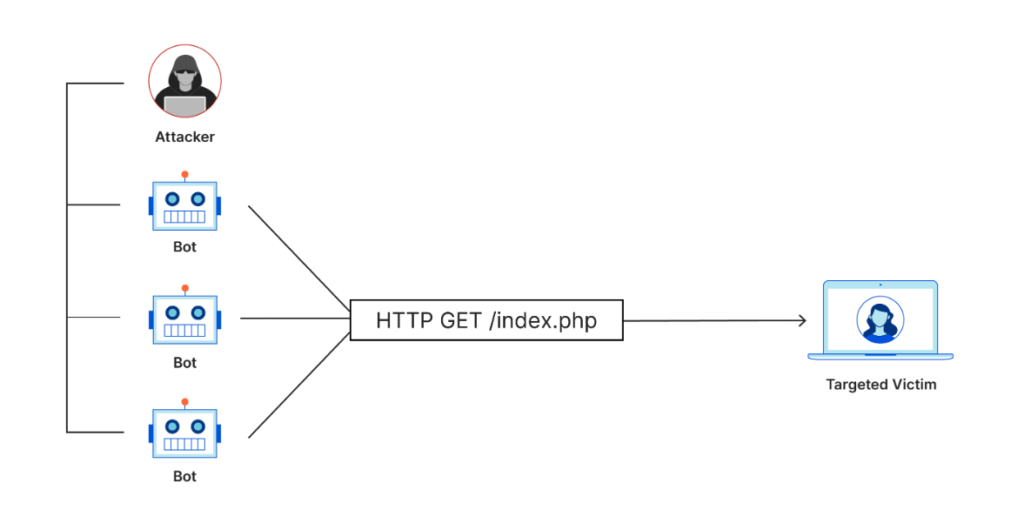

Uygulama Katmanı DDoS saldırıları aynı zamanda Katman 7 saldırıları olarak da bilinir çünkü OSI Modeli’nin yukarıdaki 7inci katmanı (Uygulama Katmanı) ile manipüle ederler.

Bir Uygulama Katmanı DDoS saldırısının amacı, bir sunucunun kaynaklarını tüketerek nihayetinde yetersiz kaynaklar nedeniyle çökmesini sağlamaktır.

İşte bu yüzden Uygulama Katmanı saldırısının gücü, saniyedeki istek sayısı veya RPS ile ölçülür.

Bu saldırının hedefi, sunucunun HTTP tarafıdır, daha spesifik olarak sunucunun müşteri tarafından gönderilen HTTP isteklerine yanıt olarak oluşturup teslim ettiği web sayfalarıdır.

Müşteri için bir web sayfasını yüklemek basit bir işlem gibi görünse de, sunucu için karmaşık bir süreçtir. Çünkü birden çok dosya yüklemesi, veritabanlarına erişimi, sorgular çalıştırması ve sonra web sayfasını oluşturması gerekir.

Uygulama Katmanı saldırılarının örnekleri:

- Botneti aynı web sayfasını eş zamanlı olarak açmaları için yönlendirmek, sunucuya birden fazla HTTP isteği göndermek

- Botneti aynı web sayfasını eş zamanlı olarak birden fazla kez yenilemeleri için yönlendirmek

Bu kadar çok HTTP isteğiyle bir web sayfasını yüklemek için, sunucunun hesaplama kapasitesi aşırı yüklenebilir. Bir anda tüm HTTP isteklerini karşılamak için gerekli kaynaklara sahip değildir, bu yüzden çöker.

İşte bir Uygulama Katmanı DDoS saldırısı ile hizmet reddi saldırısının nasıl çalıştığı!

2. Protokol Saldırıları

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

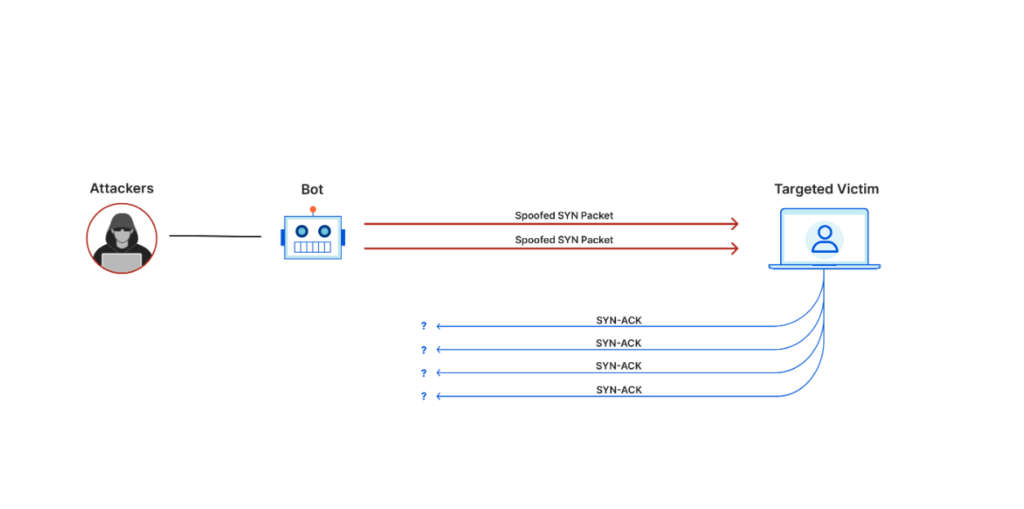

Protokol DDoS saldırıları, OSI ağ modelinin yukarıdaki 3üncü ve 4üncü katmanlarını (Ağ ve Taşıma Katmanları) manipüle eder.

Bu saldırılar, paket-saniyede ölçülür ve yük dengeleyiciler, güvenlik duvarları, yönlendiriciler ve diğer kaynaklar gibi belirli kaynakları hedef alır.

Ancak, Protokol Saldırılarının arkasındaki fikir, Uygulama Katmanı saldırılarına kıyasla biraz farklıdır.

Uygulama Katmanı saldırıları sunucuyu çökertmek için aşırı HTTP isteklerine dayanırken, Protokol Saldırıları protokol tipi bilgi alışverişinde yer alan TCP el sıkışmasını istismar eder.

TCP el sıkışması üç adımda gerçekleşir:

- Müşteri tarafından sunucuya veya kaynağa gönderilen SYN Paketi

- Sunucu/kaynak tarafından müşteriye gönderilen SYN-ACK paketi

- Müşteri tarafından sunucu/kaynağa geri gönderilen ACK paketi

Bir Protokol Saldırısında, üçüncü adım eksiktir. Kurban sunucu/kaynak, müşteri (hacker botnet) tarafından ACK paketini almaz, bu yüzden veri transferini tamamlayamaz.

Müşteri, sahte IP adresleri kullanarak sunucu/kaynağa birden fazla TCP SYN paketi gönderir. Sunucu bağlantı isteklerine yanıt verir ve el sıkışmayı tamamlamak için ACK paketini bekler, ancak bu paket hiç gelmez.

Bu nedenle, yanıtsız kalan daha fazla ve daha fazla bağlantı isteği birikir, bu da hedef sunucu/kaynağın kaynaklarını tüketir.

3. Hacim Saldırıları

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Hacim Saldırısı, DDoS saldırılarının en yaygın şeklidir ve aynı zamanda insanların (bilinçsizce) DDoS saldırılarından bahsederken genellikle kastettikleri şeydir.

Saldırının gücü saniyedeki bit veya gigabit cinsinden ölçülür ve amacı, sunucuyu trafik ve isteklerle bunaltmaktır.

Bu kaba kuvvet yaklaşımı, sunucunun tüm bant genişliğini tüketmek için yeterince büyük bir botnet gerektirir.

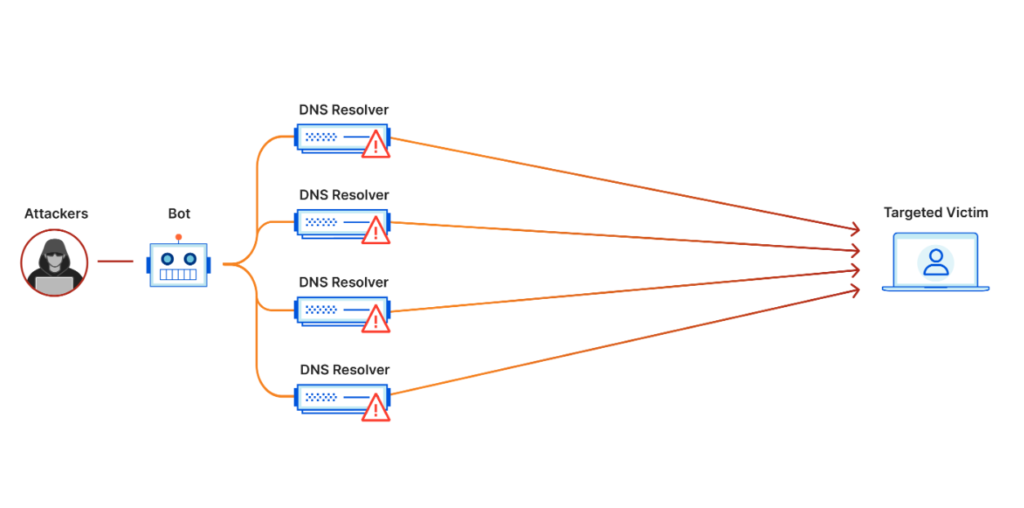

Alternatif olarak, hackerlar aynı sonucu daha kolay bir şekilde elde etmek için DNS amplifikasyonunu kullanabilirler. İşte nasıl:

- Hacker, kurbanın sahte kaynak IP adresini kullanarak bir DNS sunucusuna birkaç küçük DNS isteği gönderir

- DNS sunucusu, saldırganın gönderdiğinden çok daha büyük bir DNS yanıtıyla kurbanı yanıtlar

- Kurbanın sunucuları, aldıkları trafik miktarı nedeniyle sonunda bunalmış olur

Yani, botnet istekleri ya da DNS amplifikasyonu aracılığıyla, Hacim Saldırısı sunucuyu isteklerle bunaltmak için tasarlanmıştır.

Hacim Saldırısı ile Uygulama Katmanı Saldırısı arasındaki fark, ikincisinin daha karmaşık olması ve gerçekleştirmek için daha spesifik eylemler gerektirmesidir.

DDoS Saldırısını Tespit Etme Yolları

Bir DDoS saldırısının ne zaman başlatılacağını bilmek imkansız. Ancak, saldırı gerçekleşirken fark edebileceğiniz bazı kırmızı bayraklar var.

Bir DDoS saldırısını erken aşamada tespit etmek, saldırının şiddetinden ve hizmet reddinden kaçınmanıza yardımcı olabilir.

İşte bir DDoS saldırısını nasıl tespit edebileceğinizle ilgili birkaç yol:

- Tek bir konumdan veya IP adresinden gelen web trafiğinde ani bir artış

Çoğu DDoS saldırısı, genellikle aynı alanda bulunan enfekte cihazlardan oluşan botnetler üzerine kuruludur.

Botnet yöneticisi botnete DDoS saldırısı başlatması talimatını verdiğinde, tüm cihazlar sunucularınıza sürekli istekler göndermeye başlar.

Bu, aynı cihazlar ve bölgeden gelen trafiğinizde bir artış olarak görünecektir.

- Web sitenizin yavaş yüklenmesi

Web sitenizde açıklanamayan bir yavaşlama fark ederseniz, bu sunucularınızın isteklerle dolup taştığı anlamına gelebilir.

Sistem aşırı yüklendiğinde yavaşlar ve bu da daha yavaş yükleme sürelerine yol açar. Bu, genellikle bir DDoS saldırısı sırasında insanların fark ettiği ilk kırmızı bayraktır.

- Sunucunun 503 hatası vermesi

Bir DDoS saldırısı sunucu trafiğinizi artırdığında, sunucu genellikle bu kadar çok isteği kaldıramadığı için 503 hizmet verilemiyor hatası verecektir.

Genellikle, bu hata trafik hacmi düştüğünde kaybolur, ancak kaybolmazsa muhtemelen bir DDoS saldırısıyla uğraşıyorsunuzdur.

Bir DDoS saldırısı sırasında, trafik hacmi hacker saldırıyı durdurana kadar asla azalmaz.

- Aynı ağdaki site ve hizmet performansında azalma

DDoS saldırıları bir sunucunun internet ağını hedef alır, bu nedenle o ağı kullanan her cihaz/hizmet daha yavaş çalışacaktır.

Çünkü ağ bant genişliği sınırlıdır ve DDoS saldırısı mevcut tüm bant genişliğini tüketir.

Ağı kullanan her hizmet ya yavaşlar ya da çöker. Genellikle, bu yardımcı hizmetler sunucularınızdan daha savunmasız oldukları için ilk kırmızı bayrakları gösterir.

- Sunucunuzda artan bellek veya CPU kullanımı

DDoS saldırıları, bir sunucunun kaynaklarını, CPU ve bellek kullanımını çöküş noktasına kadar artırarak hedef alır.

CPU veya bellekte ani ve açıklanamayan artışlara dikkat edin. Eğer bunlar ani ve açıklanamazsa, bu bir DDoS saldırısının başlangıç aşamasında olabilir.

- Trafik kaynak adresleri, istek zaman aşımından sonra aynı veri setini tekrar isteyecektir

Bir müşteri, DNS sunucusu üzerinden bir veri seti istediğinde, sunucunun bu veriyi belirli bir süre içinde sağlaması gerekir.

Bir DDoS saldırısı sırasında, sunucu isteklerle o kadar bunalmıştır ki bu veri setlerini ayrılan zamanda teslim edemez. İşte bu noktada bir istek zaman aşımı meydana gelir.

Müşteri bir istek zaman aşımı aldığında, sunucunun çöktüğünü düşünerek bir süre aynı veriyi tekrar istemez.

Ancak, eğer aynı trafik kaynak adreslerinin istek zaman aşımına rağmen aynı veri setlerini talep ettiğini fark ederseniz, bu bir kırmızı bayraktır.

Gerçek trafik böyle davranmaz. Bir istek zaman aşımı aldıktan sonra bir süre daha istek göndermez.

- Tek bir sayfa veya hizmete trafikte ani bir artış

Bir DDoS saldırısı başlatırken, hackerlar genellikle birkaç sayfa veya hizmete odaklanır ve botneti bu sayfalara yönlendirir.

Bu nedenle, bir sayfa veya hizmete gelen trafikte ani ve alışılmadık bir artış fark ederseniz, bu bir kırmızı bayrak olmalıdır.

DDoS Saldırılarının Yaygın Hedefleri ve Motivasyonları

Her ne kadar her çevrimiçi işletme bir DDoS saldırısının potansiyel hedefi olsa da, hackerlar genellikle birkaç ana endüstri ve pazar segmentine odaklanırlar.

Öncelikle, size DDoS saldırılarının en yaygın motivasyonlarından bahsedeyim:

- İdeolojik Nedenler – hacktivizm yeni bir olgu değildir ve ideolojilerine katılmadıkları hedeflere saldıran hackerları ifade eder

- Şantaj – Bu, bir DDoS saldırısının en yaygın nedenidir; hedeften para çalmak veya Karanlık Ağ’da kar elde etmek için satılabilir değerli veriler çalmak

- İş Çatışması – Birçok işletme, rakiplerinin web sitelerini çökertmek ve avantaj elde etmek için stratejik DDoS saldırıları gerçekleştirir

- Siber Savaş – DDoS saldırıları, dünya hükümetleri tarafından düşman ülkelerin altyapılarını felce uğratmak ve zayıflatmak için de kullanılır

- Sıkıntıdan – Siber haydutlar, kendilerince büyük bir amacı olmaksızın rastgele hedeflere rastgele DDoS saldırıları gönderirler. Sadece sıkıldılar ve adrenalin arıyorlar

- Gösteriler – Siber suçlular, scriptlerinin etkinliğini kanıtlamak ve hizmetlerini satın almaları için alıcıları teşvik etmek amacıyla sıklıkla DDoS saldırıları başlatır

- İntikam – Bir siyasi rakibe, hükümete veya şirkete intikam almak çok yaygındır ve genellikle DDoS saldırıları yoluyla yapılır. İşverenleriyle anlaşmazlığa düşen ve kovulan memnuniyetsiz çalışanlar sıklıkla bu saldırı türüne başvururlar

- Daha Büyük Bir Saldırıya Hazırlık – Birçok hacker, diğer daha karmaşık veya kötü niyetli saldırılara öncülük etmek için DDoS saldırılarını kullanır. Amaç, hedefin ağını zayıflatmak ve ardından paralel bir saldırı ile sızmaktır

Son yıllarda, kısa ve yüksek yoğunluklu DDoS saldırılarında bir artış gözlenmiştir, bu da hackerların hedefleriyle daha verimli ve spesifik oldukları fikrini desteklemektedir.

Şimdi DDoS saldırılarının motivasyonlarını bildiğimize göre, 2023 itibariyle en yaygın hedeflere bir göz atalım:

1. Yazılım ve Teknoloji Sektörü

AtlasVPN tarafından Haziran 2021’de yapılan bir ankete göre, tüm DDoS saldırılarına hedef olan kuruluşların %65’i ABD ve İngiltere’de bulunuyor ve bunların %83’ü İnternet ve Bilgisayar sektörlerinde faaliyet gösteriyor.

SaaS, bulut tabanlı teknoloji şirketleri ve diğer teknoloji odaklı kuruluşlar dünya çapında DDoS saldırılarının en yaygın hedefleridir.

DNS ve NTP yansıtma ve amplifikasyon saldırıları en çok kullanılan saldırı vektörleriydi, %33 ve %26 kullanım oranıyla, SYN taşkınları ve UDP taşkınları ise saldırıların %22 ve %27’sini oluşturuyordu.

Teknoloji sektörünün DDoS saldırılarının tercih edilen hedefi olmasının nedeni, endüstrinin birbiriyle bağlantılı olmasıdır.

Teknoloji şirketleri, barındırma sağlayıcıları, internet hizmet sağlayıcıları, SaaS ve bulut tabanlı şirketleri içerir ve bunlar birçok diğer şirket ve hizmet tarafından kullanılır.

Servis sağlayıcılarına saldırmak otomatik olarak alt taraftaki müşterileri de etkileyecek ve artan oranlarda bir zincirleme tepkiye neden olacaktır.

2. Finans Sektörü

Finans sektörü, dünya çapında DDoS saldırılarının ikinci en çok hedef aldığı endüstridir. Bunun nedeni basit – para.

Bankalar, kredi ajansları, kredi şirketleri ve tüm para ile ilgili kuruluşlar, potansiyel kârlar nedeniyle hackerlar için birinci derecede hedeflerdir.

Genellikle, finans şirketlerine karşı yapılan DDoS saldırıları, fidye yazılımı, kötü amaçlı yazılım veya kimlik avı saldırıları gibi diğer saldırıları takip eder.

Kripto para platformları, %600’lük devasa bir DDoS saldırısı artışı yaşadı ve HTTP DDoS saldırılarında %15’lik bir artış gördü.

Ayrıca, kripto şirketlerine yönelik DDoS saldırılarının karmaşıklığında bir artış gözlenmiştir, muhtemelen bu şirketlerin artan siber güvenlik önlemleri nedeniyledir.

3. Bilgi Hizmetleri Sektörü

Bilgi sektörü, bir şekilde bilgi toplayan tüm şirket ve kuruluşları içerir.

Bu şirketler ya bilgi üretir ya da işler. Ve bilgi, çok iyi bildiğimiz gibi, Karanlık Ağ’da değerlidir.

Bu sektörün dünyada DDoS saldırılarına üçüncü en çok hedef olan sektör olması şaşırtıcı değildir. Hackerlar bir kez IP veya diğer kişisel verilere ulaştıklarında, yetkililer tarafından takip edilmeden kâr için satabilirler.

Üstelik, dünya genelinde daha fazla insan interneti kullanıyor, daha fazla teknoloji oluşturuluyor ve interneti kullanmanın daha fazla yolu olduğundan, dünyada bilgi miktarı sürekli olarak artmaktadır.

Doğal olarak, hackerlar gelecekte de bu endüstriye odaklarını iki katına çıkaracaklardır.

4. Oyun Sektörü

Dünyanın en saygın siber güvenlik ve bulut bilişim şirketi olan Akamai Technologies, 2022’de oyun endüstrisine yönelik DDoS saldırılarının geçen yıl iki katına çıktığını bildirdi.

Rapora göre, oyun endüstrisi tüm DDoS saldırılarının %37’sine hedef oluyor. Bu, bulut oyunlarına geçişle oluşan yeni saldırı vektörlerinden kaynaklanıyor olabilir.

Mikro işlemler de daha popüler hale geldi, bu da hackerlar için çok cazip bir saldırı hedefi oluşturuyor.

Akamai’nin Kıdemli Stratejisti Jonathan Singer, şu şekilde bildirdi: “Oyun aktivitesi artıp evrildikçe, siber saldırılar yoluyla bunu bozmak da daha değerli hale geldi. Ayrıca, endüstrinin bulut oyunlarına genişlemesiyle, yeni oyuncuları getirerek kötü niyetli aktörler için hedef haline gelen yeni tehdit yüzeyleri saldırganlar için açıldı.”

Oyun endüstrisi ayrıca, siber güvenlik risklerinden daha az haberdar ve kolayca manipüle edilebilen daha genç bir kitleye sahiptir.

DDoS Saldırganları Kendilerini Nasıl Saklarlar?

Saldırılarını olabildiğince etkili kılmak için, hackerlar DDoS saldırısı başlatırken tespit edilmekten kaçınmaya ve izlerini saklamaya çalışır.

İşte nasıl yaptıkları:

1. Sahtecilik

Forcepoint’e göre, “Sahtecilik, bilinmeyen bir kaynaktan gelen bir iletişimin bilinen, güvenilir bir kaynaktan geliyormuş gibi gösterilmesi eylemidir”.

DDoS hackerları, IPv4 ağları üzerinden kaynak ve hedef adresleri sahte olarak gösterecek, bu ağlar IPv6’dan daha savunmasızdır.

Kötü niyetli kişiler, sahte kaynak adresleriyle paketler oluşturarak, meşru cihazların bu paketlere iyi niyetle yanıt vermesini sağlar.

Hackerlar, milyonlarca yanıtı, cihazın aslında bu yanıtları hiç talep etmemiş olmasına rağmen, mağdur hosta gönderir.

Bunun nedeni, sahte kaynak ve hedef adresler aracılığıyla yanıtların meşru görünmesidir.

İşin özü bu.

2. Yansıtma

DDoS saldırganları, mağdurun kimliklerini belirlemesini engellemek için birden fazla sunuc

uyu (DNS, NTP veya SNMP) kullanır.

Alan Adı Sistemi ve Basit Ağ Yönetimi gibi internet hizmetleri, saldırının kaynağını veya saldırganların kimliklerini belirlemeyi mağdurlar için zorlaştırır.

Bunun nedeni, bu sunucuların insanların bu sunucularda kullandıkları hizmetler hakkında kayıt tutmamalarıdır.

Genellikle bu no-log (kayıt tutmama) politikası iyi bir şeydir, çünkü çevrimiçi aktivitelerinizin takip edilmesini istemezsiniz.

Ancak bu aynı zamanda, hackerların anonim kalmalarının ne kadar kolay olduğu göz önüne alındığında, yaptıkları saldırıların ölçeği konusunda daha fazla serbestlikleri olduğu anlamına gelir.

3. Yükseltme

Daha önce, Hacim Saldırılarının arkasındaki itici güç olarak yükseltmeden bahsetmiştim. Ancak söylemediğim şey, yükseltmenin aynı zamanda saldırganın izlerini saklamada da etkili olduğudur.

Hacker, doğrudan mağdur ağ/sunucuya bir paket göndermez, ancak meşru bir hizmeti “ikna eder” ve bu hizmetin mağdur ağ/sunucuya yüzlerce, binlerce yanıt göndermesini sağlar.

Bu, hackerın her zaman anonim kalmasını sağlayan dolaylı bir saldırı yöntemidir.

DDoS Saldırıları Ne Kadar Sürer?

2019’da SecureList’in bir raporuna göre, tüm DDoS saldırılarının %81.86’sı 4 saatten daha kısa sürmüştür.

Bir DDoS saldırısının birkaç saatten fazla sürmesi çok nadirdir ancak birkaç gün süren saldırı vakaları da olmuştur.

Kaydedilen en büyük DDoS saldırısı 509 saat (neredeyse 21 gün) sürmüş ve 2019’da Kaspersky tarafından bildirilmiştir.

İşte size 2019’un 3. ve 4. çeyreğinde DDoS saldırılarının sürelerine göre dağılımını gösteren bir SecureList çalışması:

| Süre | DDoS Saldırılarının Yüzdesi |

| 4 Saate Eşit veya Daha Az | 2019 3. Çeyrek %84.42 2019 4. Çeyrek %81.86 |

| 5-9 Saat Arası | 2019 3. Çeyrek %8.22 2019 4. Çeyrek %10.19 |

| 10-19 Saat Arası | 2019 3. Çeyrek %4.13 2019 4. Çeyrek %5.33 |

| 20-49 Saat Arası | 2019 3. Çeyrek %2.19 2019 4. Çeyrek %2.05 |

| 50-99 Saat Arası | 2019 3. Çeyrek %0.8 2019 4. Çeyrek %0.36 |

| 100-139 Saat Arası | 2019 3. Ç eyrek %0.12 2019 4. Çeyrek %0.14 |

| 140 Saat veya Daha Fazla | 2019 3. Çeyrek %0.12 2019 4. Çeyrek %0.08 |

2019’un 3. ve 4. çeyreklerinde DDoS saldırılarının sürelerinde bir artış görünüyor. 4 saate eşit veya daha az süren DDoS saldırılarının sayısı yaklaşık %3 oranında azalmış.

Daha Uzun Süren DDoS Saldırıları Arttı. Aynı raporda, 2019’un 4. çeyreğinde 20 günden daha uzun süren üç DDoS saldırısı olduğu, 2019’un 3. çeyreğinde ise hiçbir saldırının 12 saatten fazla sürmediği belirtiliyor.

İşte 2022’nin 2. ve 3. çeyrekleri için aynı rapor:

| Süre | DDoS Saldırılarının Yüzdesi |

| 4 Saate Eşit veya Daha Az | 2022 2. Çeyrek %95.42 2022 3. Çeyrek %94.29 |

| 5-9 Saat Arası | 2022 2. Çeyrek %3.36 2022 3. Çeyrek %3.16 |

| 10-19 Saat Arası | 2022 2. Çeyrek %0.92 2022 3. Çeyrek %1.60 |

| 20-49 Saat Arası | 2022 2. Çeyrek %0.24 2022 3. Çeyrek %0.75 |

| 50-99 Saat Arası | 2022 2. Çeyrek %0.05 2022 3. Çeyrek %0.14 |

| 100-139 Saat Arası | 2022 2. Çeyrek %0 2022 3. Çeyrek %0.14 |

| 140 Saat veya Daha Fazla | 2022 2. Çeyrek %0.01 2022 3. Çeyrek %0.01 |

2022’de, DDoS saldırı larının süresi azalmış gibi görünüyor, 2022’nin 3. çeyreğindeki saldırıların neredeyse %95’i dört saatten daha kısa.

2022’deki tüm DDoS saldırılarının %0.01’den daha azı 140 saate eşit veya daha fazla sürüyor ve 100-139 saat süren DDoS saldırıları için de durum neredeyse aynı.

Ancak bu mutlaka iyi bir haber değil. DDoS saldırılarının süresi azalsa da, sayıları artmış.

DDoS Saldırılarının Coğrafyası

DDoS saldırıları coğrafi olarak rastgele değildir. En büyük karların olduğu ülkeleri hedef alırlar.

2022’nin 2. ve 3. çeyreğinde DDoS saldırılarına en çok hedef olan ülkeleri inceleyelim:

| Ülke | DDoS Saldırılarının Yüzdesi |

| Amerika Birleşik Devletleri | 2022’nin 2. Çeyreğinde %45.95 2012’nin 3. Çeyreğinde %39.60 |

| Anakara Çin | 2022’nin 2. Çeyreğinde %7.67 2012’nin 3. Çeyreğinde %13.98 |

| Almanya | 2022’nin 2. Çeyreğinde %6.47 2012’nin 3. Çeyreğinde %5.07 |

| Fransa | 2022’nin 2. Çeyreğinde %4.60 2012’nin 3. Çeyreğinde %4.81 |

| Hong Kong | 2022’nin 2. Çeyreğinde %1.75 2012’nin 3. Çeyreğinde %4.62 |

| Brezilya | 2022’nin 2. Çeyreğinde %3.20 2012’nin 3. Çeyreğinde %4.19 |

| Kanada | 2022’nin 2. Çeyreğinde %3.57 2012’nin 3. Çeyreğinde %4.10 |

| Büyük Britanya | 2022’nin 2. Çeyreğinde %3.51 2012’nin 3. Çeyreğinde %3.02 |

| Singapur | 2022’nin 2. Çeyreğinde %2.90 2012’nin 3. Çeyreğinde %2.13 |

| Hollanda | 2022’nin 2. Çeyreğinde %2.91 2012’nin 3. Çeyreğinde %2.06 |

| Diğer | 2012’nin 2. Çeyreğinde %17.47 2022’nin 3. Çeyreğinde %16.42 |

DDoS saldırılarının çoğu ABD’yi hedef alıyor (2022’nin 3. Çeyreğinde %39.60), ancak ABD’ye yönelik saldırılarda 2. ve 3. çeyrekler arasında %6’lık bir azalma oldu.

Bunun yerine, Anakara Çin’e yönelik saldırılar neredeyse iki katına çıktı, bu da tehdit aktörlerinin ilgi alanlarında bir değişiklik olabileceğine işaret ediyor belki.

Şimdi, size 2022’nin 2. ve 3. çeyreklerinde ülkelere göre benzersiz DDoS hedeflerinin dağılımını göstereyim:

| Ülke | Benzersiz DDoS Saldırılarının Yüzdesi |

| Amerika Birleşik Devletleri | 2022’nin 2. Çeyreğinde %45.25 2012’nin 3. Çeyreğinde %39.61 |

| Anakara Çin | 2022’nin 2. Çeyreğinde %7.91 2012’nin 3. Çeyreğinde %12.41 |

| Almanya | 2022’nin 2. Çeyreğinde %6.64 2012’nin 3. Çeyreğinde %5.28 |

| Fransa | 2022’nin 2. Çeyreğinde %4.42 2012’nin 3. Çeyreğinde %4.79 |

| Hong Kong | 2022’nin 2. Çeyreğinde %2.01 2012’nin 3. Çeyreğinde %4.36 |

| Kanada | 2022’nin 2. Çeyreğinde %2.97 2012’nin 3. Çeyreğinde %3.21 |

| Büyük Britanya</b | 2022’nin 2. Çeyreğinde %3.77 2012’nin 3. Çeyreğinde %2.96 |

| Singapur | 2022’nin 2. Çeyreğinde %3.22 2012’nin 3. Çeyreğinde %2.11 |

| Polonya | 2022’nin 2. Çeyreğinde %1.37 2012’nin 3. Çeyreğinde %2 |

| Diğer | 2022’nin 2. Çeyreğinde %21.26 2012’nin 3. Çeyreğinde %18.90 |

ABD, benzersiz DDoS hedefleri açısından hâlâ listenin başında, ama 2022’nin 2. ve 3. çeyrekleri arasında istatistikler olumlu bir görünüm sunuyor.

Çin, toplam saldırılarda olduğu gibi benzersiz hedeflerde de önemli bir artış gösteriyor, bu da önemli bir ayrım oluşturuyor.

Daha fazla Çin merkezli işletme DDoS saldırılarına maruz kalıyor, aynı hedeflere daha fazla DDoS saldırısı yapılmak yerine.

DDoS ve DoS Saldırıları - Önemli Farklar

DDoS ve DoS saldırıları aynı şey değildir. Her ikisinin de amacı – kurbanın sunucusuna trafik yükleyerek onu aşırı yüklemek – aynı olsa da kullanılan yöntemler farklıdır.

DDoS saldırıları, birden fazla bilgisayarın tek bir hedef kaynağa saldırı yapmasına dayanırken, DoS saldırıları tek bir sistem tarafından başka bir sisteme yapılan saldırılardır.

Esasında, DDoS saldırıları birçoktan birine karşı, DoS saldırıları ise bir birine karşı yapılır.

Bununla birlikte, iki saldırı türü arasında başka önemli farklar da var:

- Tespit ve Önleme Kolaylığı – DoS saldırıları tek bir kaynaktan geldiği için tespit edilmesi ve korunması daha kolaydır. DDoS saldırıları birden fazla kaynak arasında dağıtıldığı için tespit etmek veya engellemek daha zordur.

- Saldırı Hızı – DoS saldırıları, birden fazla kaynaktan saldırı başlatmanın daha hızlı olması nedeniyle DDoS saldırılarından daha yavaştır. Yüksek saldırı hızı, tespiti ve önlemeyi de zorlaştırır.

- Trafik Hacmi – DDoS saldırıları, aynı anda trafik göndermek için birden fazla cihaz kullandığı için kurban sunucuya çok daha fazla trafik gönderebilir. DoS saldırıları sınırlı trafik gönderebilen tek bir makine kullanır, bu da bu saldırıları daha az etkili hale getirir.</li

- Verilen Zararın Ölçeği – Aynı anda gönderilen trafik ne kadar fazlaysa, bir DDoS saldırısı o kadar etkili olur. DDoS saldırıları daha fazla trafik gönderdiği için, bu onları DoS saldırılarına göre daha yıkıcı ve önlemesi daha zor hale getirir.

- Yürütme Yöntemi – DoS saldırıları, saldırıyı tek bir cihazdan başlatmak için bir script veya araç kullanır. DDoS saldırıları, birçok botu (enfekte cihazları) koordine ederek, hacker’ın komuta ve kontrol merkezi üzerinden yönettiği bir botnet oluşturur. Bu nedenle DDoS saldırılarını gerçekleştirmek daha karmaşıktır.

- Saldırı Kaynağını Tespit Etme Kolaylığı – DDoS saldırıları, saldırıda kullanılan botnet (çok sayıda cihaz) nedeniyle takip etmesi çok daha zordur. DoS saldırıları tek bir cihaz kullanır, bu da onları çok daha kolay takip edilebilir hale getirir.

Görüldüğü üzere, DDoS saldırıları DoS saldırılarının daha güçlü, daha tehlikeli bir formudur. Daha fazla kaynak ve daha fazla teknik bilgi gerektirirler, ancak üstün saldırı yeteneklerine sahiptirler.

DDoS Saldırılarının Etkisi

DDoS saldırılarının bir şirketin üretkenliği ve performansı üzerinde önemli etkileri olabilir, bunlar arasında şunlar bulunmaktadır:

- Gelir Kaybı

Bir şirket DDoS saldırısına uğradığında, bir süreliğine işler duracak, çalışanlar belirli hizmetlere erişemeyecek ve üretim duracak.

Toplam bir kesinti süresi, örneğin Finans sektöründeki şirketler için on binler

ce dolar kayıp anlamına gelebilir, ama çevrimiçi hizmet sunan herhangi bir şirket de gelir kaybedecektir, esasen.

2019’da yayımlanan bir Statista raporuna göre, küresel işletmelerin %25’i 2020’de her saatlik kesinti başına 301.000 – 400.000 dolar kaybediyordu.

Ve tüm işletmelerin %17’si saatlik kesinti başına 5 milyon dolardan fazla kaybediyordu, bu inanılmaz bir rakam.

- Üretkenlik Kaybı

Bir DDoS saldırısı sırasında üretim tamamen durmasa bile, üretkenlik yine de olumsuz etkilenecektir.

Bazı uygulamalar veya hizmetler erişilemez hale geldiğinde, çalışanlar etkili bir şekilde çalışamayacak, dolayısıyla hala bir dereceye kadar kesinti olacaktır.

İşletme sahipleri, bir DDoS saldırısı olması durumunda, çalışan kesintisinin saat başına maliyetini göz önünde bulundurmak isteyebilirler.

- Zarar Giderme Maliyetleri

Bir DDoS saldırısı gerçekleştiğinde, hemen hemen her zaman sistemlere, hizmetlere zarar verir ve performansı etkiler. Sistem iyileştirmesi, işçilik maliyetleri, fazla mesai maliyetleri, DDoS zararını değerlendirmek için dışarıdan danışmanlar tutmak, bunların hepsi zarar giderme maliyetleridir.

Bir DDoS saldırısının sonrası, sadece IT departmanını ve sistemleri değil, halkla ilişkileri, müşteri şikayetlerine yanıt vermek için müşteri destek ekiplerini ve diğer ilgili sistemleri de etkileyebilir.

- İtibar Zararı

Birçok şirket ve endüstri (Sağlık, Hosting, Finans, vb.) bir DDoS saldırısına uğradığında itibar zararı görür. Halk, şirketin kişisel verilerini koruma ve tutarlı kaliteli hizmetler sunma yeteneğine güvenini kaybeder.

Böyle hizmetler sürekli olarak mevcut olmalıdır, aksi takdirde müşteriler kötü yorumlar bırakacak ve sosyal medyada bu durumu yayacak, böylece şirketin itibarına zarar verecektir.

DDoS saldırıları, saldırının şiddetine ba

ğlı olarak birkaç saat ila birkaç güne kadar süren bir kesinti dönemi yaratır. Bu, yeterince sık gerçekleşirse, şirketin itibarını paramparça edebilir.

- Pazar Payı Zararı

Halka açık şirketlerin de yatırımcıları çekici kılmak ve hissedarları memnun etmek için pazar paylarını korumaları gerekiyor. Sürekli kesintiler, DDoS saldırıları nedeniyle, bu pazar payına şüphesiz zarar verecektir.

- Olası Fidye Maliyetleri

Fidye yazılımı DDoS’tan farklı olsa da, hackerlar son yıllarda her iki saldırı türünü birleştirmeye başladılar.

Önce bir DDoS saldırısı başlatıp, DDoS saldırısını durdurmak ve şirketin işlevselliğini geri yüklemek karşılığında fidye talep ediyorlar.

Ya da önce bir fidye talebi gönderiyorlar ve ödeme yapılmazsa bir DDoS saldırısı başlatacaklarını tehdit ediyorlar.

DDoS saldırıları, hedef kurbanın güvenlik sistemine, endüstrisine, saldırının karmaşıklığına ve diğer faktörlere bağlı olarak çok yıkıcı olabilir.

Üretkenlikteki kayıplardan pazar payındaki düşüşlere ve büyük itibar zararlarına kadar, DDoS saldırılarına uğrayan şirketlerin toparlanmak için yapacakları çok şey var.

Siber-sigorta, bu maliyetlerin çoğunu karşılayarak bu sorunların çoğunu hafifletebilir. Yüksek riskli endüstrilerde faaliyet gösteren şirketler için kesinlikle araştırılması gereken bir konudur.

6 Adımda DDoS Saldırısını Önlemek

DDoS saldırıları beklenmedik bir şekilde gelirken, vurulmadan önce kendinizi korumak için yollar var.

Bu 6 önleme yöntemini özetleyeyim:

1. Saldırı Alanını Azalt

DDoS saldırıları, saldırı alanı ne kadar büyükse o kadar yıkıcı olur. Dolayısıyla, saldırı alanını sınırlamak, sunucularınıza yönelik bir DDoS saldırısının çoğu etkisini hafifletecektir. Ayrıca ağ segmentasyonu nedeniyle güvenlik önlemlerini daha etkili bir şekilde uygulamanıza olanak tanır.

Bilinmeyen veya eski uygulamalar, protokoller veya portlara kaynaklarınızı maruz bırakmamak suretiyle potansiyel saldırı noktalarını en aza indirmelisiniz.

Ayrıca, sunucunuza ve uygulamalarınıza ulaşan trafiği kontrol etmek için Yük Dengeleyiciler, İçerik Dağıtım Ağları ve Erişim Kontrol Listeleri (veya güvenlik duvarları) kullanmalısınız.

2. Ağ Yedekliliği Edinin

DDoS saldırıları, büyük miktarda trafikle ağ kapasitenizi aşırı yükleyerek çalışır. Dolayısıyla, kullanılmayan ve yedekli internet bağlantınız çoksa, DDoS saldırıları işe yaramayacaktır.

Bant genişliği (transit) kapasitesini ve sunucu kapasitesini artırmak, bir DDoS saldırısından kaçınma şansınızı önemli ölçüde artıracaktır.

Bant genişliği kapasitenizi barındırma sağlayıcınız yönetir, bu yüzden onlarla konuşun ve daha fazla yedekli internet bağlantısı talep edin.

Sunucu kapasitesi söz konusu olduğunda, aynı anda daha büyük kaynak hacimlerinin kullanılmasına izin veren gelişmiş ağ ve geniş ağ arabirimlerini kullanmalısınız.

Yukarıda bahsedilen yük dengeleyiciler (load balancers), herhangi bir sistem aşırı yüklenmeden kaynak yüklerini sorunsuz bir şekilde izlemek ve kaydırmak için başka harika bir çözümdür.

3. Aktif Tehdit İzleme

DDoS saldırılarını önlemek söz konusu olduğunda proaktif bir tutumdan kaçış yoktur. Erken aşamada garip ağ trafik desenlerini tespit etmek için sürekli günlük izlemesi yapmalısınız.

Tuhaf trafik artışları, olağandışı ağ etkinlikleri, anomali gösteren istekler veya IP blokları önceden tespit edilebilir.

Bir DDoS saldırısı başlamadan önce daha fazla hazırlık zamanına sahip olmak, tam bir kesinti ile kontrollü bir zarar hafifleme arasındaki farkı yaratabilir.

4. İçerik Dağıtım Ağı Kullanın

Bir İçerik Dağıtım Ağı ile kaynakları önbelleğe almak, köken sunucudaki istek sayısını azaltacaktır. Bu, bir DDoS saldırısı sırasında aşırı yük olasılığını azaltacaktır.

Bu strateji, web yöneticileri ve işletme sahipleri tarafından genellikle göz ardı edilir, ancak DDoS saldırılarını önlemede sizi ileriye taşıyacak kolay bir çözümdür.

5. Oran Sınırlama

Oran Sınırlama ile belirli bir süre için ağınızdan geçen ağ trafiği miktarını sınırlayabilirsiniz.

Web sunucuları, DDoS saldırılarına ve belirli IP adreslerinden gelen kitlesel isteklere karşı daha dayanıklı olacaktır. Oran Sınırlama, özellikle bir noktaya eş zamanlı olarak birçok istek gönderen botnetlere karşı oldukça faydalıdır.

6. Buluta Geçin

İşinizi buluta taşımak, DDoS saldırılarının çoğunu hafifletecektir çünkü bulut, çalışmak için daha fazla bant genişliğine sahiptir. Artık sınırlı yerel kaynaklara değil, çok daha büyük olabilecek bulut tabanlı kaynaklara bağlısınızdır.

CloudFlare gibi bir bulut tabanlı barındırma sağlayıcısı, sistemleri aracılığıyla DDoS saldırıları riskini önemli ölçüde azaltabilir. Bu şirketlerin çoğu, genellikle anti-DDoS korumasına da sahiptir.

Bu altı önleme yöntemi, işletmenizi etkileme şansı bulmadan önce çoğu DDoS saldırısından kaçınmanıza yardımcı olmalıdır.

Her zaman olduğu gibi, online endüstride hayatta kalmak için dikkat ve önlem anahtardır!

DDoS Saldırısına Nasıl Yanıt Verilir

DDoS saldırılarının ne kadar yıkıcı olduğunu gördük ve önleme yöntemlerinden bahsettim.

Peki ya, tüm çabalarınıza rağmen sunucularınız karmaşık bir siber saldırı ile DDoS’a uğrarsa? En etkili şekilde nasıl yanıt verirsiniz?

İşte bunu açıklamak için buradayım. İşte DDoS saldırısına uğradığınızda en etkili 4 yanıt yöntemi:

1. Kurulan Prosedürleri Takip Edin

DDoS saldırısı sunuculara vurduğunda, ilgili her takım üyesi önceden belirlenmiş prosedürleri takip etmelidir:

- DDoS bildirimini kim alır?

Yanıt planını formüle etmek ve diğer herkesi DDoS saldırısını hafifletmede koordine etmekle görevli bir güvenlik yöneticisi olmalıdır.

DDoS saldırısını fark eden kişi, güvenlik yöneticisine veya DDoS hafifletmesinden sorumlu kişiye bildirmelidir.

- DDoS saldırısını doğrulayın

Bir sonraki adım, mevcut krizin gerçekten bir DDoS saldırısı olup olmadığını veya yoğun bir iş döneminde doğal olmayan bir trafik akışı olup olmadığını belirlemektir.

Bu belirleme yeterli siber güvenlik bilgisine sahip biri tarafından yapılana kadar herhangi bir tırmanma prosedürü beklemeye alınacaktır.

- Tırmanma Prosedürlerini Uygulayın

Bir DDoS saldırısıyla uğraştığınızı belirlediğinizde, tırmanma prosedür

lerini uygulamalısınız.

Örneğin, trafiği temizleme merkezlerine yönlendirebilir, oran sınırlama ve trafik filtrelemesi yaparak etkileri hafifletebilirsiniz.

Bir sonraki adım, saldıran IP adreslerini belirlemek ve DDoS saldırısını durdurmak için onları engellemektir.

Son olarak, DDoS saldırısını tamamen kontrol altına aldıktan sonra ağ operasyonlarınızı eski haline getirin ve dersinizi alın.

2. Oran Sınırlama Uygulayın

Imperva’ya göre, “Oran sınırlama, kullanıcıların sistem kaynaklarını tüketmesini önlemek için ağ trafiğini sınırlayan bir tekniktir”.

DoS ve DDoS saldırılarına karşı en iyi hafifletme yöntemlerinden biridir ve birçok API varsayılan olarak bu özelliği uygular.

API, bir istemcinin çok fazla çağrı yaparak ve çok sayıda istek gönderdiğini tespit ettiğinde, onu yavaşlatır veya geçici olarak engeller.

Üç tür oran sınırlaması vardır:

- Kullanıcı Oran Sınırlamaları – bir kullanıcının IP adresini takip eder ve belirli bir zaman diliminde çok fazla istek yapmasını engeller. Bu, endüstride en çok kullanılan oran sınırlama yöntemidir.

- Coğrafi Oran Sınırlamaları – kullanıcıların coğrafi konumunu takip eder ve onlara bir oran sınırlaması uygular. Bu, belirli bir bölgedeki kullanıcılar için davranışsal verilere sahip olduğunuzda ve en aktif veya en az aktif oldukları zamanı bildiğinizde özellikle faydalıdır.

- Sunucu Oran Sınırlamaları – bazı sunucuların daha sık kullanılacağını biliyorsanız, herhangi bir sunucuya özel oran sınırlamaları belirleyebilirsiniz.

Oran Sınırlama, hem DDoS saldırılarını önleme hem de hafifletme işlemleri için kullanılır çünkü DDoS saldırısı başladığında, mevcut saldırı koşullarına göre oran sınırlama protokollerini değiştirebilirsiniz.

3. Aşırı Yüklenmeyi Hafifletmek İçin Yeni Sunucular Ekleyin

Bir DDoS saldırısına uğradığınızda harekete geçmek için fazla zamanınız yoktur. Yapmanız gereken ilk şeylerden biri, trafik yükünü dağıtmak için yeni sunucular eklemektir.

Bu, herhangi bir sunucunun aşırı yüklenmesi ve sistemlerin kapanma olasılığını azaltacaktır. İşte bu yüzden zaten ağ yedekliliğine ve kullanmadığınız yedek sunuculara sahip olmalısınız.

Bu, DDoS saldırısını durdurmaz, ancak sisteminizi korur ve istilacı IP adreslerini engelleyene kadar operasyonel kalmanızı sağlar.

4. Yeni Bir IP Adresine Geçin

DDoS saldırısına başka bir (geçici) çözüm, işlevselliği korumak ve tam bir kapanmayı önlemek için meşru trafiği başka bir IP adresine taşımaktır.

Bu, diğer, daha uzun süreli hafifletme yöntemleri için size zaman kazandıracak ucuz bir işlemdir.

Saldırganlar sonunda yeni IP adresini bulacak ve isteklerle dolduracaktır, bu yüzden bu kısa mola uzun sürmeyecektir.

Yeni bir IP adresine geçmek, organizasyonel açıdan da zor olabilir. Taşınan kaynakları yeni IP adresine uyum sağlamak için bazı iç değişiklikler yapmanız gerekebilir.

Sonuç

DDoS saldırıları, 2023 yılında en yaygın siber saldırı türlerinden biri olarak kabul edilmekte ve bizim itiraf etmek istemediğimizden daha büyük bir tehdit haline gelmiştir.

Daha fazla şirket, daha önce hiç olmadığı kadar DDoS saldırılarına maruz kalmaktadır ve saldırganlar daha sofistike hale gelmektedir.

Cybersecurity, mücadele etme şansına sahiptir, ancak doğru şekilde uygulanması gerekmektedir. Artık hatalara yer yok, köşeleri kesme yok ve en iyisini umma yok!

Güvenlik farkındalığı, hangi endüstride olursa olsun her çevrimiçi şirket için öncelikli olmalıdır.

Çalışanlar, DDoS saldırılarının uyarı işaretlerini doğru bir şekilde tanıyabilme yetisine sahip olmalı ve etkili bir şekilde önlem almalıdır.

Her durumda, şirketler mevcut ekosistemde ayakta kalmak istiyorlarsa vites değiştirmelidir. Siber suçlar tarihi rekor seviyede ve siber güvenlik artık bir seçenek değil, bir gerekliliktir!

Sonuç

The Guardian – İnterneti Kesintiye Uğratan DDoS Saldırısı, Uzmanlara Göre Tarihin En Büyüğüydü

CloudFlare – OSI Model Nedir?

GeeksForGeeks – TCP 3-Yol El Sıkışma Modeli

eSecurityPlanet – DDoS Saldırısına Uğradığınızı Nasıl Anlarsınız: DDoS Saldırısının 5 İşareti

Imperva – DDoS Saldırıları

PropertyCasualty360 – DDoS Saldırılarına En Çok Hedef Olan 5 Endüstri

AtlasVPN – Tüm DDoS Saldırılarının %65’i ABD ve İngiltere’yi Hedef Alıyor

Blog Cloudflare – 2023 Q2 DDoS Tehdit Raporu

Akamai – Akamai Araştırması, Oyun Şirketlerine Yönelik Saldırıların Geçen Yıla Göre İki Katından Fazla Arttığını Gösteriyor

Comptia – DDoS Saldırısı Nedir ve Nasıl İşler?

ForcePoint – Sahtecilik Nedir?

SecureList – Q4 2019’da DDoS Saldırıları

Kasperski – DDoS Saldırıları, Geçen Yıla Göre İkinci Çeyrekte %18 Arttı

SecureList – Q3 2022’de DDoS Saldırıları

Fortinet – DoS Saldırısı vs. DDoS Saldırısı

Corero – DDoS Saldırılarının Zararlı Etkileri

Statista – Dünya Genelinde İşletme Sunucusu Saatlik Kesinti Maliyetinin Ortalaması (2019)

Privacy Affairs – Cyber Insurance Nedir ve Siber Suçlar Üzerindeki Etkisi Nedir?

Cloudflare – DDoS Saldırılarını Nasıl Önlenir | Yöntemler ve Araçlar

SecurityScoreCard – Bulutta Sürekli Uygunluk İzleme Faydaları

Red Button – Bir DDoS Ağ Saldırısını Tanımlama ve Yanıtlama Nasıl Yapılır

Imperva – Oran Sınırlama