pfSense ile IP Filtreleme ve DNS Kara Deliği Oluşturma Nasıl Yapılır: pfBlockerNG Kullanımı

pfSense, oldukça güçlü bir açık kaynaklı güvenlik duvarı/yönlendirici çözümüdür. FreeBSD temelli olan pfSense, güvenliğe büyük bir odaklanma sahiptir. “Sade” bir yapılandırmada bile, pfSense’i marketten satın alabileceğiniz herhangi bir yönlendiriciden çok daha güvenli olacaktır.

Kutudan çıkar çıkmaz, pfSense size güvence altına alınmış ağ kurulumunuzu özelleştirmek için birçok araç sunar. Ancak varsayılan araçlarının üstünde, pfSense, kurulumunuzu daha da geliştirmek için kurabileceğiniz eklenti paketlerinin bir deposuna sahiptir.

İlgili rehber: pfSense, Squid & SquidGuard ile Tüm Cihazlarınızda Reklamları Nasıl Engellersiniz

Makalenin kısa özeti:

pfSense, FreeBSD temelli güçlü bir açık kaynaklı güvenlik duvarı/yönlendirici çözümüdür ve marketten satın alınabilecek yönlendiricilere göre daha yüksek bir güvenlik seviyesi sunar.

Varsayılan araçlarına ek olarak, pfSense, IP ve DNS engelleme listeleri kullanarak gelen ve giden bağlantıları ince bir şekilde ayarlama yeteneği sunan pfBlockerNG gibi eklenti paketleri sunar.pfBlockerNG’nin iki temel kullanımı, IP listelerine karşı gelen ve giden trafiği filtrelemeyi ve GeoIP kısıtlamalarını uygulamayı ve DNS filtreleme aracılığıyla reklamları ve zararlı siteleri engellemeyi içerir.

DNS isteklerini engelleme listeleriyle kontrol ederek, pfBlockerNG zararlı içeriğe erişimi engeller ve proxy sunucusuna ihtiyaç duymadan etkili bir reklam engelleme çözümü olarak hizmet verir.

pfBlockerNG Nedir?

pfBlockerNG’nin iki temel kullanımı vardır:

Gelen & Giden trafik filtreleme

pfBlockerNG, IP listelerine karşı gelen ve giden trafiği filtreleyebilir ve belirli ülkelere olan trafiği izin vererek ya da reddederek GeoIP kısıtlamalarını uygulayabilir. Eğer WAN portlarınızı açarsanız, bu sonuncu özellik oldukça kullanışlı olabilir.

Reklamları ve zararlı sitelere erişimi DNS kara deliği aracılığıyla engelleme

pfBlockerNG, DNS filtreleme yoluyla reklamları ve zararlı sitelere erişimi engelleyebilir. İnternet’te gezinirken, DNS istekleriniz bir engelleme listesiyle kontrol edilir. Eğer bir eşleşme varsa, istek engellenir. Bu, bir proxy sunucusu kullanmadan reklamları engelleme konusunda harika bir yol.

Her iki kullanım durumuna da bakacağız ve her biriyle ilgilenirken daha fazla detaya gireceğiz.

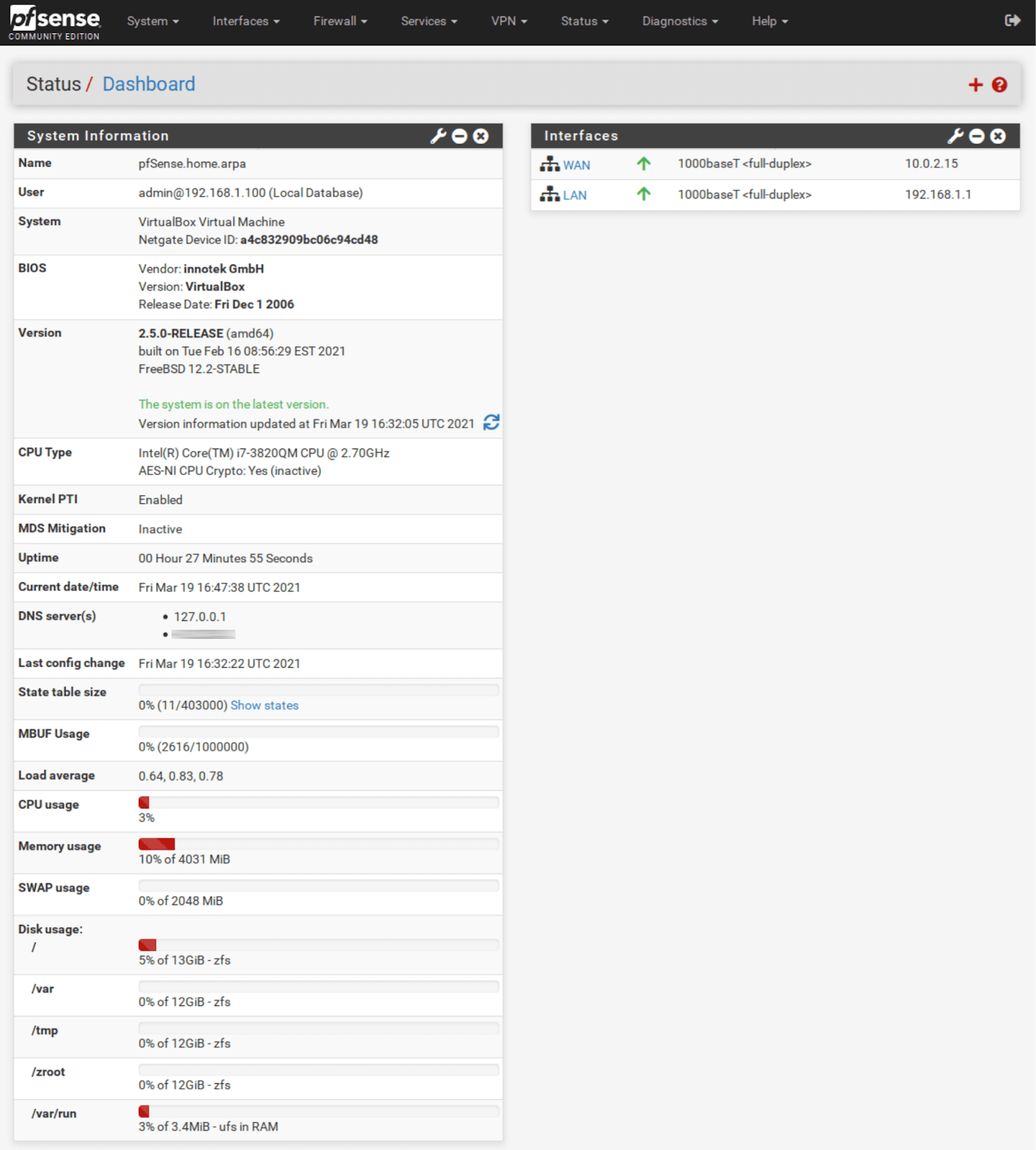

Bu rehber, zaten işlevsel WAN ve LAN arayüzleriyle pfSense’i kurduğunuzu varsaymaktadır.

Hadi başlayalım.

pfBlockerNG-devel Kurulumu

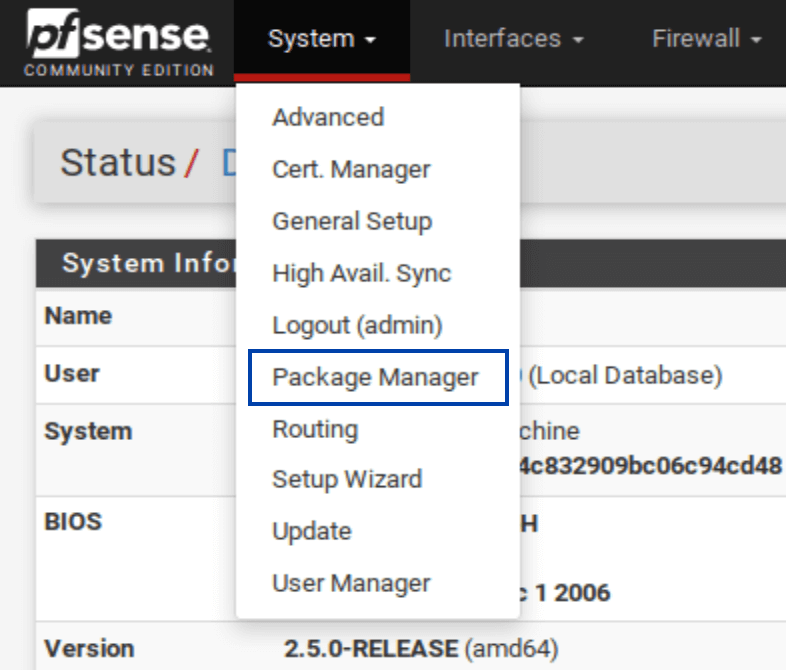

İlk yapmamız gereken şey pfBlockerNG’yi kurmak.

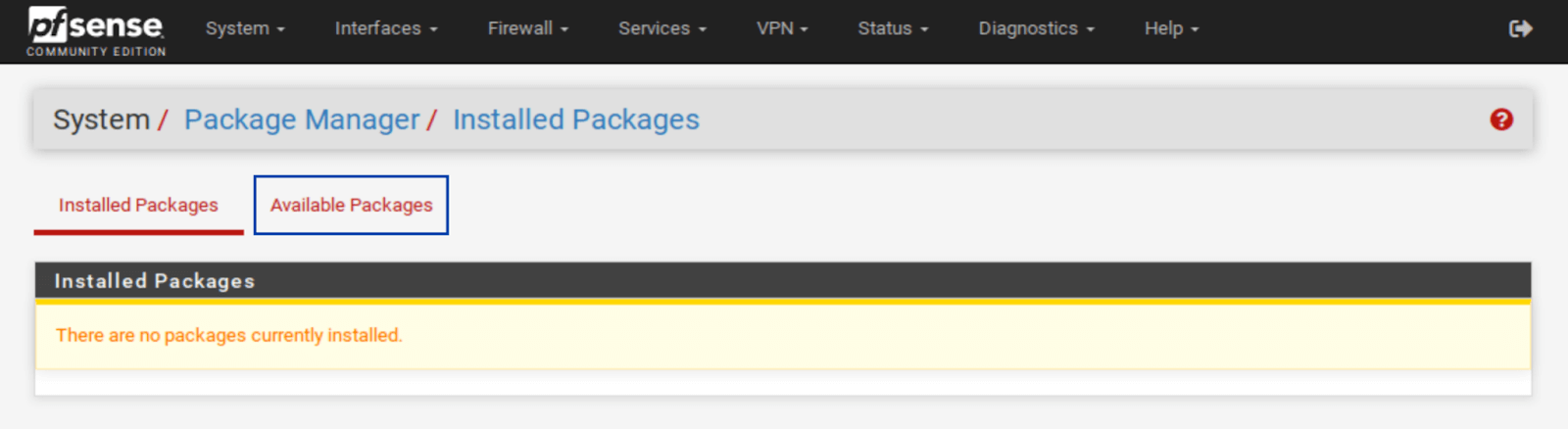

- Üst menüden, Sistem > Paket Yöneticisi‘ni seçin. Paket Yöneticisi‘nin Kurulu Paketler sekmesine yönlendirilirsiniz.

.

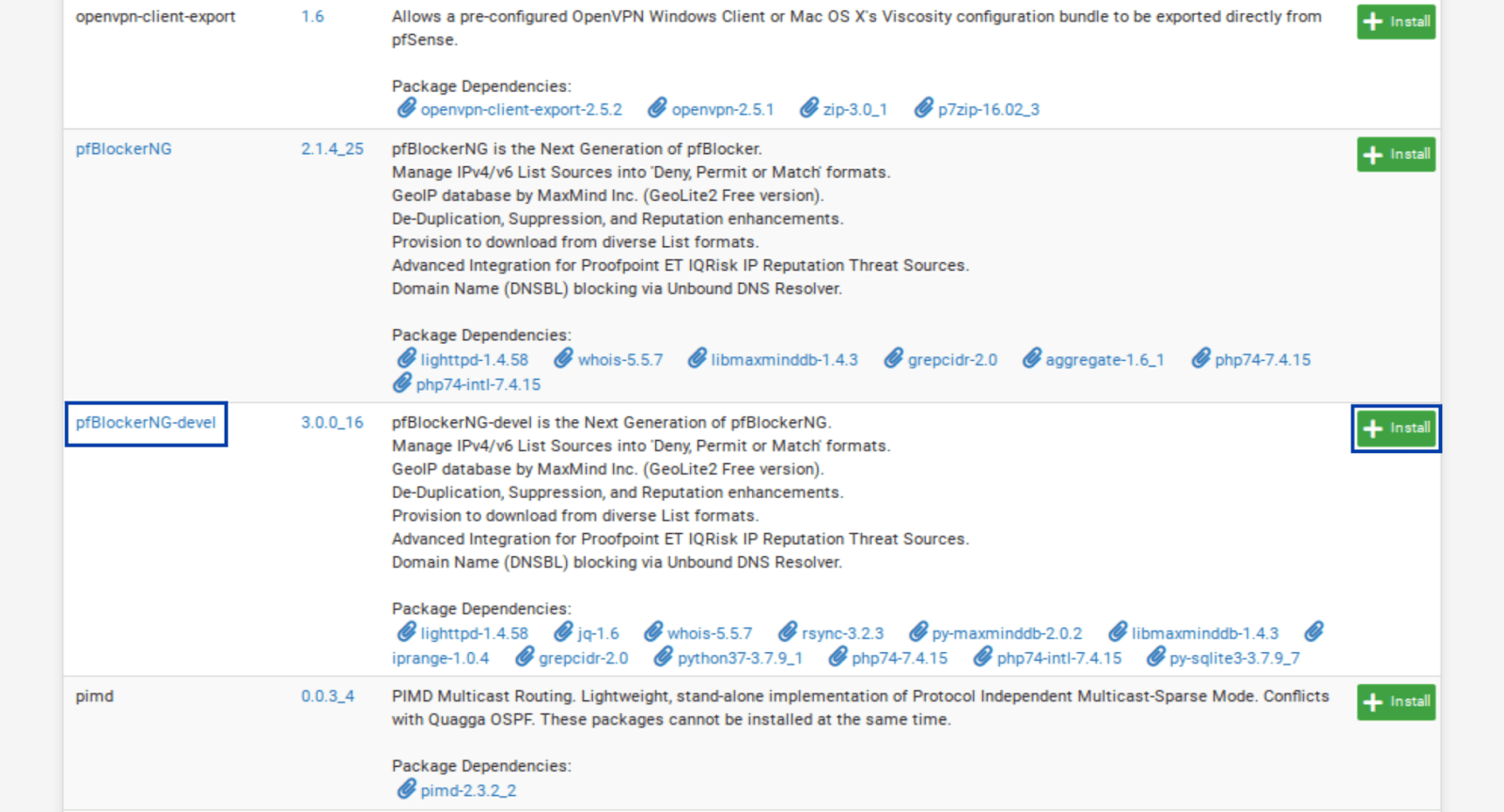

. - Mevcut Paketler‘i seçin. Kullanılabilir paketlerin listesi gösterilir.

- pfBlockerNG‘yi görene kadar aşağı kaydırın. pfBlockerNG için iki giriş bulunmaktadır: pfBlockerNG ve pfBlockerNG-devel. Biz pfBlockerNG-devel‘yi kuracağız. “devel” soneki geliştirme sürümü anlamına gelir (yani, beta yazılımı), ancak tamamen işlevseldir ve aktif olarak geliştirilmektedir. Paket geliştiricisi sürekli olarak pakete yeni işlevsellik eklediği için onu sürekli beta olarak düşünmek daha güvenli olduğunu düşünüyor.

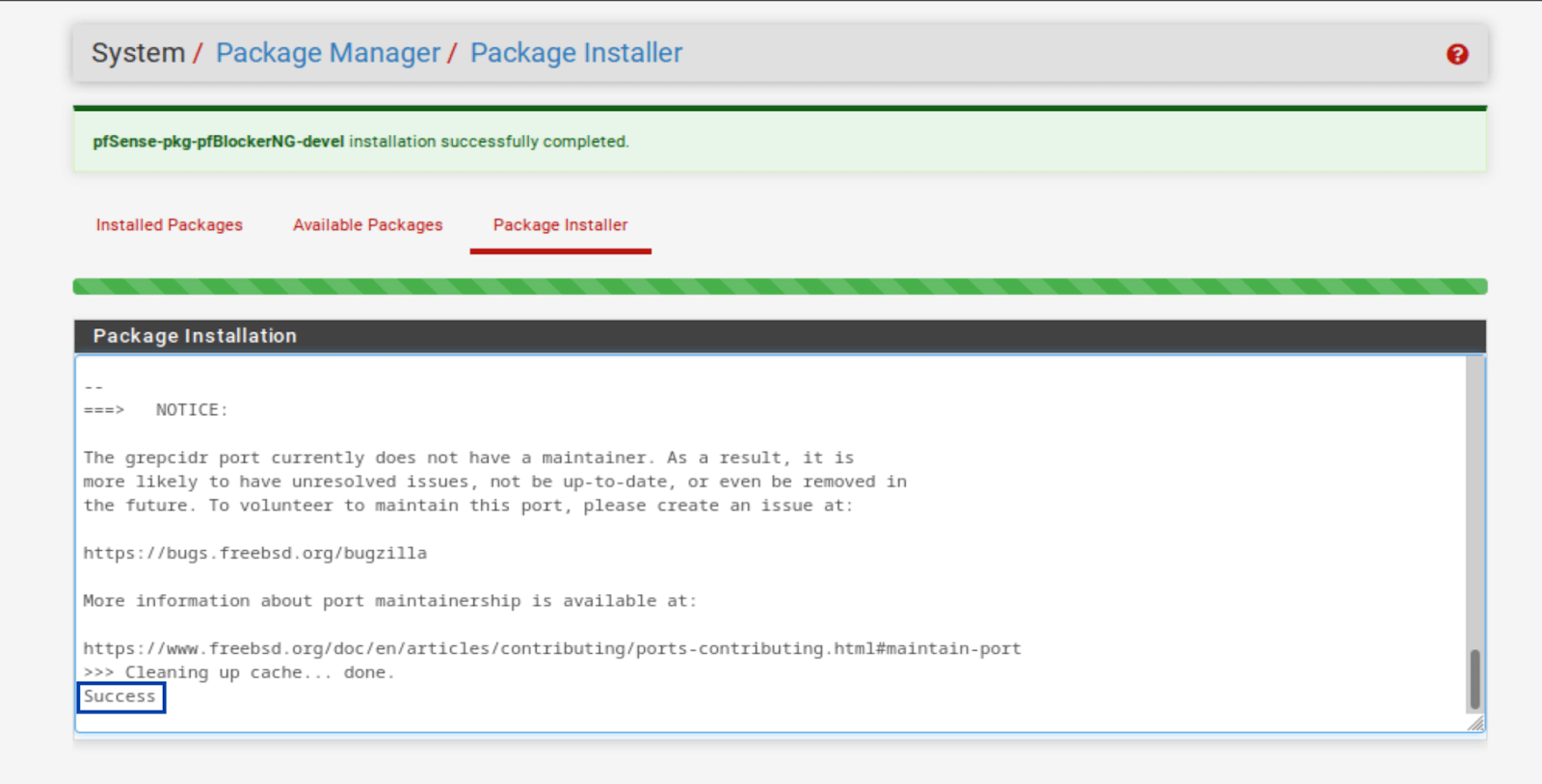

- pfBlockerNG-devel‘in yanındaki Kur‘a tıklayın. Paket Yükleyici penceresi gösterilir.

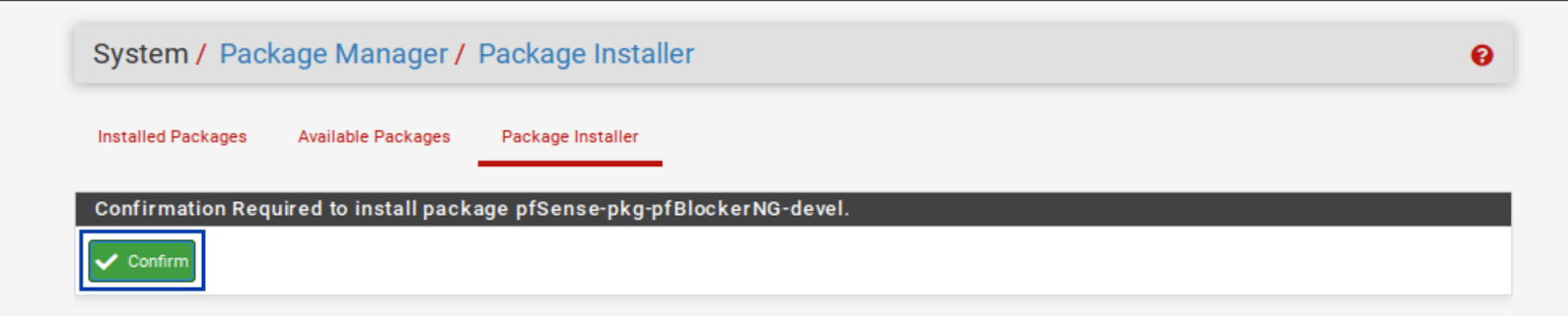

- Onayla‘ya tıklayın. Kurulum başlar.

- Kurulum tamamlandığında, Paket Yükleyici penceresinin altında Başarılı yazısını görmelisiniz. pfBlockerNG-devel şimdi kuruldu.

Temel Kurulum

pfBlockerNG-devel kurulduğuna göre, paketimizi yapılandırmamız gerekiyor. Ve IP ve GeoIP filtrelemesiyle başlayacağız.

pfBlockerNG‘yi bölüm bölüm yapılandıracağız. Bahsedilmeyen ayarlar varsayılan değerlerinde bırakılmalıdır.

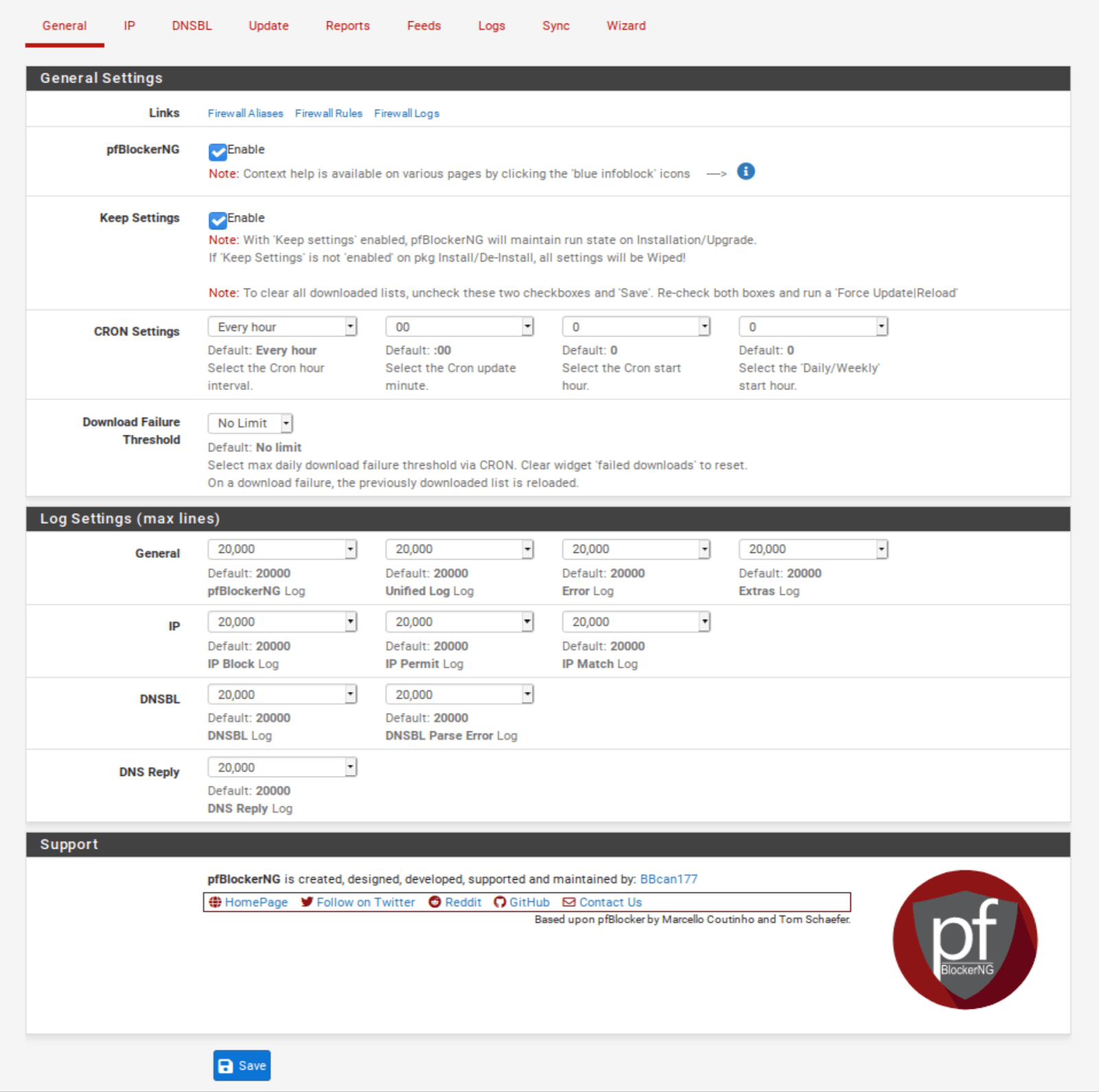

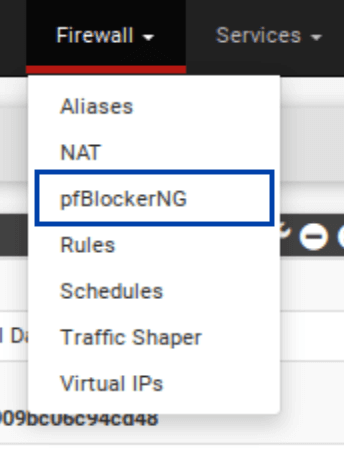

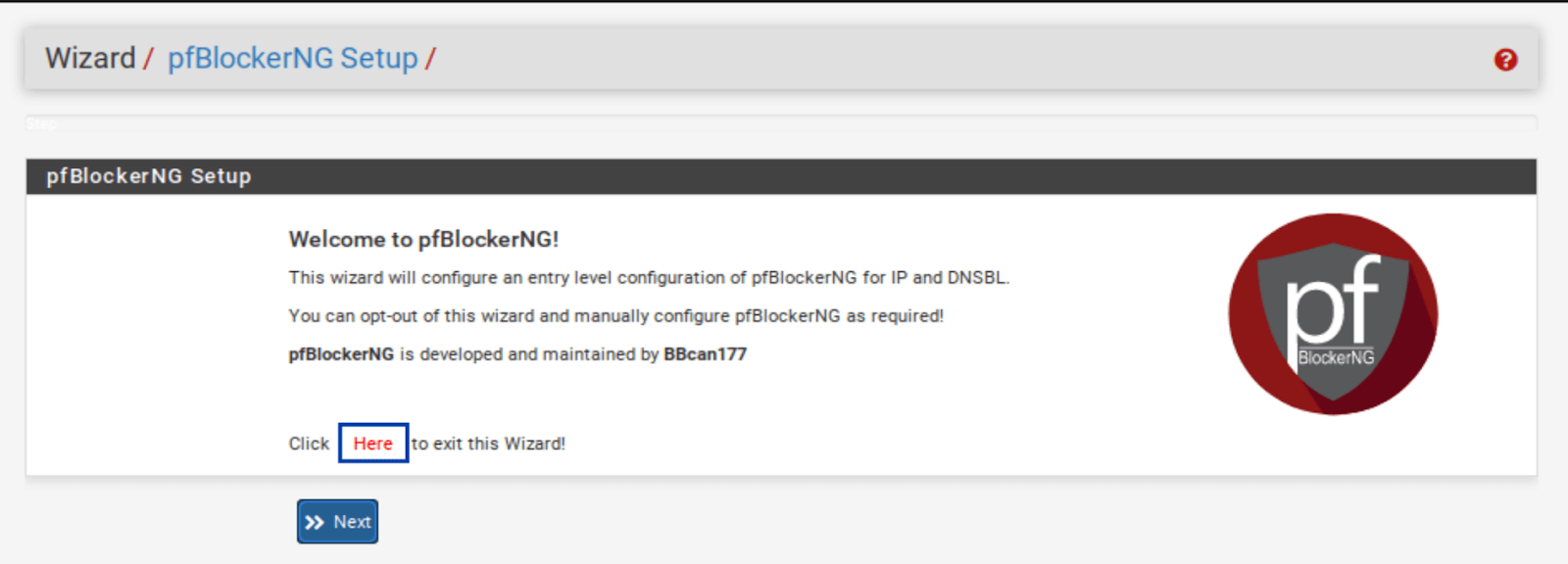

- Üst menülerden, Firewall > pfBlockerNG‘yi seçin. pfBlocker yapılandırma sihirbazı gösterilir.

- Yapılandırma sihirbazını çalıştırabilir veya pfBlockerNG’yi manuel olarak yapılandırabilirsiniz. Manuel olarak yapılandıracağız, bu yüzden sihirbazı kapatmak için kırmızı BURAYA tıklayabilirsiniz. Daha sonra pfBlocker ayarlarının Genel sayfasına yönlendirilirsiniz.

Genel / Genel Ayarlar

- pfBlockerNG’nin yanında gösterilen Etkinleştir kutusunu işaretleyin. Bu servisi etkinleştirir.

- Sayfanın altındaki Kaydet‘e tıklayın.

- Bu sayfadaki diğer ayarları varsayılan değerlerinde bırakacağız.

IPv4 Filtreleme

IP / IP Yapılandırması

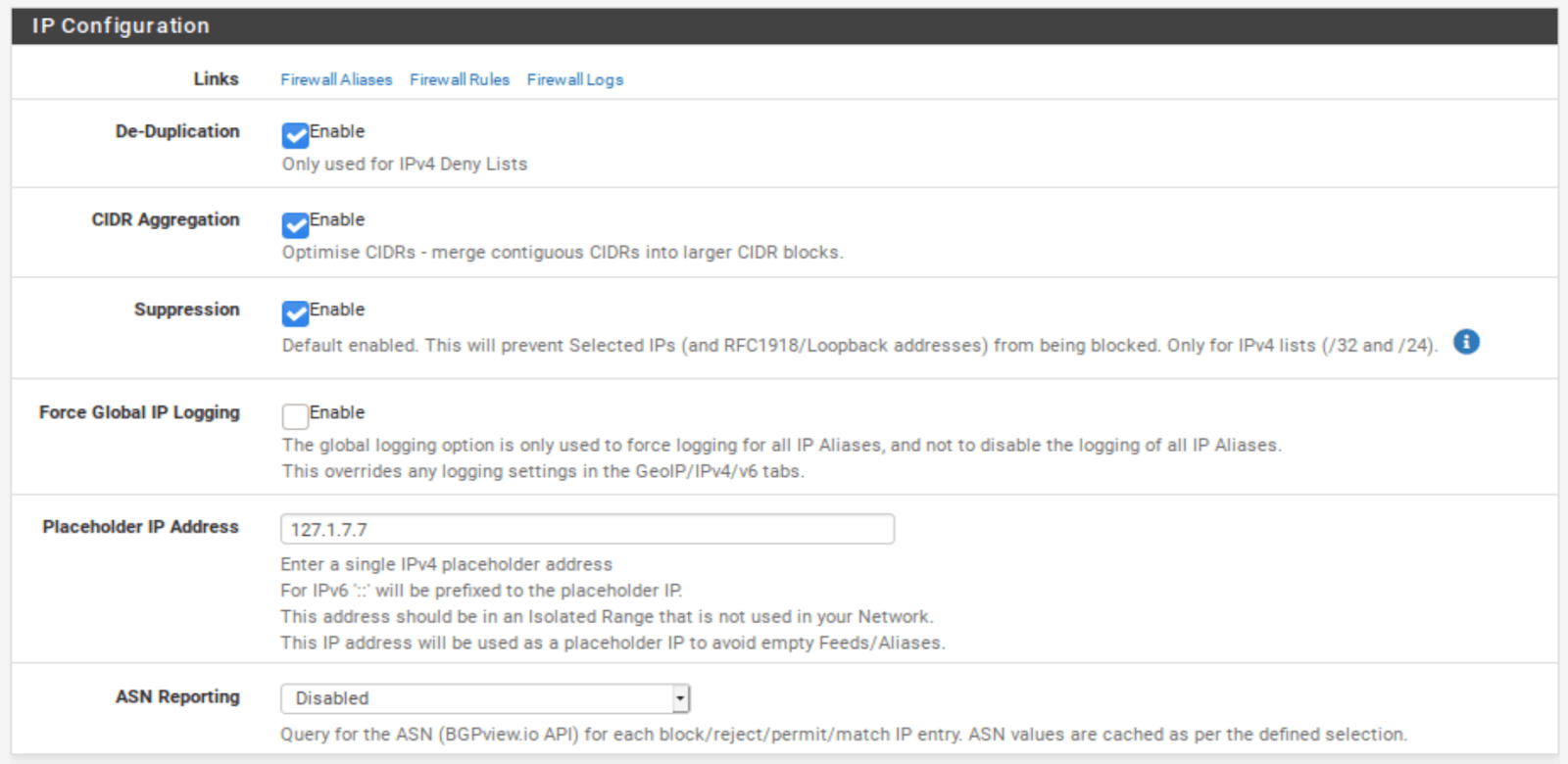

- IP sekmesini seçerek IP ayarları sayfasına erişin. Şimdilik aşağıda beliren alt menülere dokunmayın.

- Yineleme Çözme özelliğini aktif hale getirin. Eğer birden fazla IP beslemesi kullanıyorsanız, bu yinelenen girişleri ortadan kaldırır.

- CIDR Birleştirme’ni aktif hale getirin.

- Engelleme özelliğini aktif hale getirin. Engelleme, yerel alt ağlarınızın engellenmediğinden emin olur.

IP / MaxMind GeoIP Yapılandırması

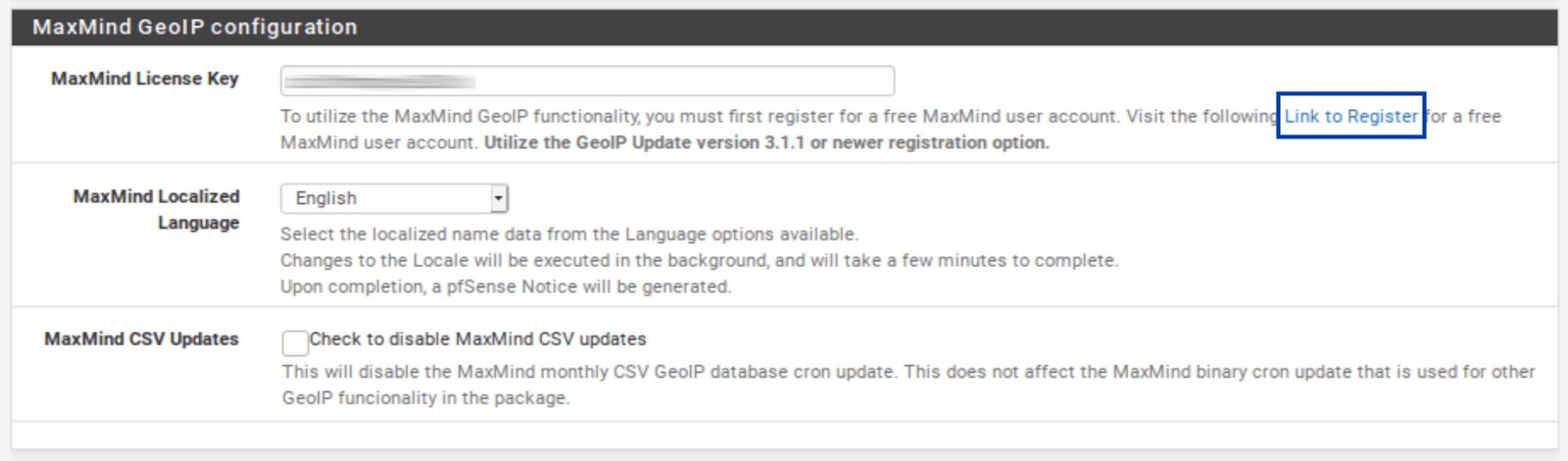

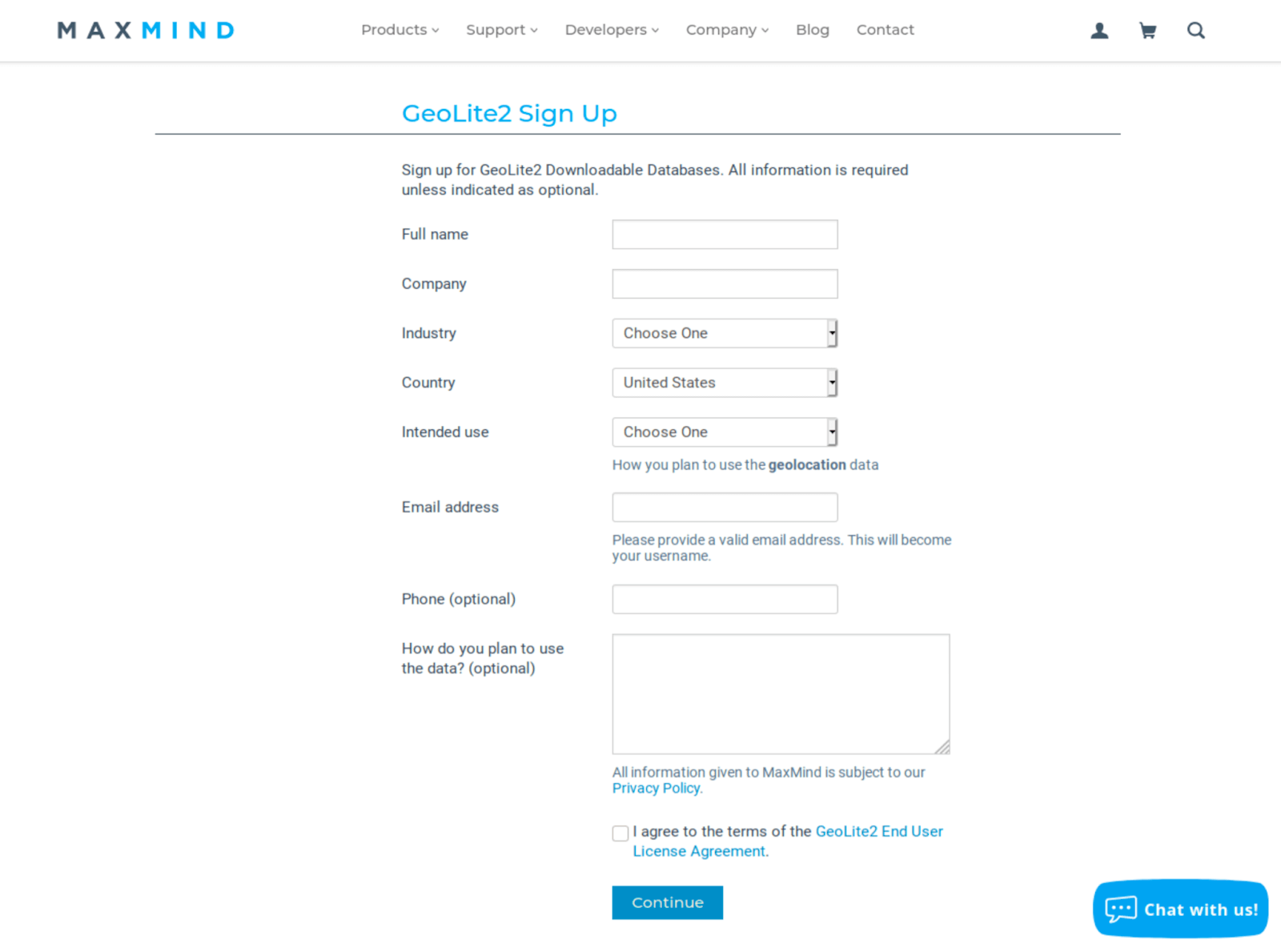

Yukarıda bahsettiğim gibi, pfBlockerNG’nin GeoIP özelliği, trafik akışını tüm ülkelerle veya kıtalarla filtrelemenizi sağlar. Bunu yapmak için pfBlocker, MaxMind GeoIP veritabanını kullanır ve bu bir lisans anahtarı gerektirir. MaxMind Lisans Anahtarı alanının açıklamasında yer alan bir bağlantı sizi MaxMind kayıt sayfasına yönlendirir. MaxMind lisans anahtarı ücretsizdir.

Lisans anahtarınızı almak için kayıt formunu doldurun. Lisans anahtarınızı aldığınızda, MaxMind Lisans Anahtarı alanına ekleyin.

Ve:

IP / IP Arayüz/Kurallar Yapılandırması

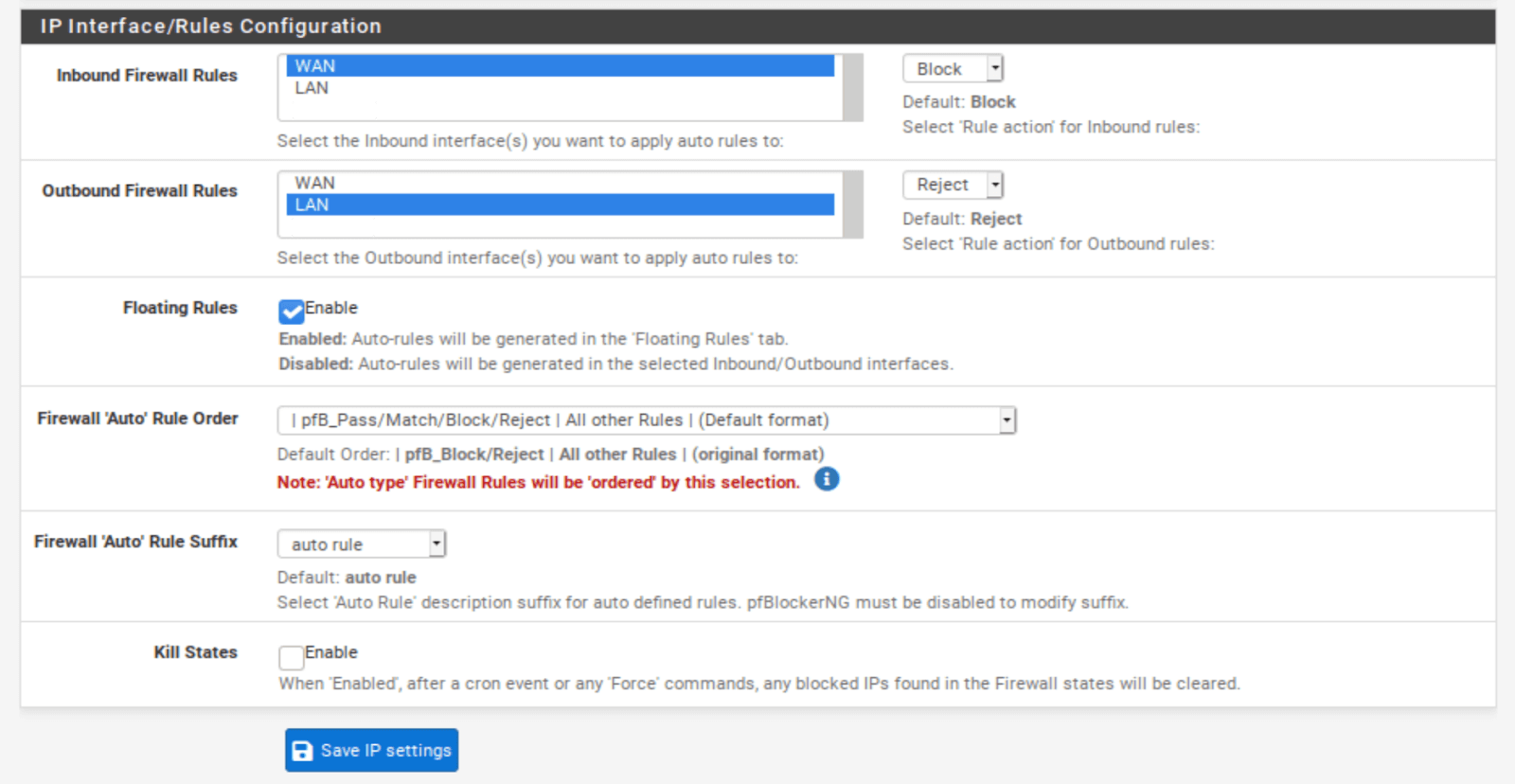

Bu bölüm, pfBlockerNG’nin IPv4, IPv6 ve GeoIP filtrelemenin hangi gelen ve giden arayüz(ler)e uygulandığını belirler.

- Gelen Güvenlik Duvarı Kuralları alanından WAN‘ı seçin (ve filtrelemek istediğiniz diğer WAN arayüzlerinizi seçin).

- Çıkan Güvenlik Duvarı Kuralları alanından LAN‘ı seçin (ve filtrelemek istediğiniz diğer LAN tipi arayüzlerinizi seçin).

- Yüzen Kurallar‘ı etkinleştirin. Yüzen kurallar, normal güvenlik duvarı kurallarından önce uygulanan özel kurallardır. Bu, trafik güvenlik duvarına ulaştığı anda pfBlockerNG’nin filtrelemesinin yapılmasını sağlar. Diğer avantaj, pfBlockerNG’nin sizin için yüzen kuralları otomatik olarak oluşturmasıdır.

- Sayfanın altında Kaydet‘e tıklayın.

IPv4 Beslemeleri Eklemek

Şimdi pfBlockerNG’ye bazı engelleme listeleri eklemenin zamanı geldi. Kendi özel beslemelerinizi eklemekte özgürsünüz, ancak pfBlockerNG’nin etkinleştirebileceğimiz bazı yerleşik beslemeleri var (bu bağlamda liste ve besleme terimleri birbirinin yerine kullanılabilir).

Bu, internet üzerinde engelleme listeleri aramanın zaman alıcı olduğu ve birçok listesinin çalışmadığı ya da artık sürdürülmediği için çok pratiktir. pfBlocker’deki beslemeler, düzenli olarak güncellenen canlı listelerdir, bu yüzden bu listeleri kullanacağız.

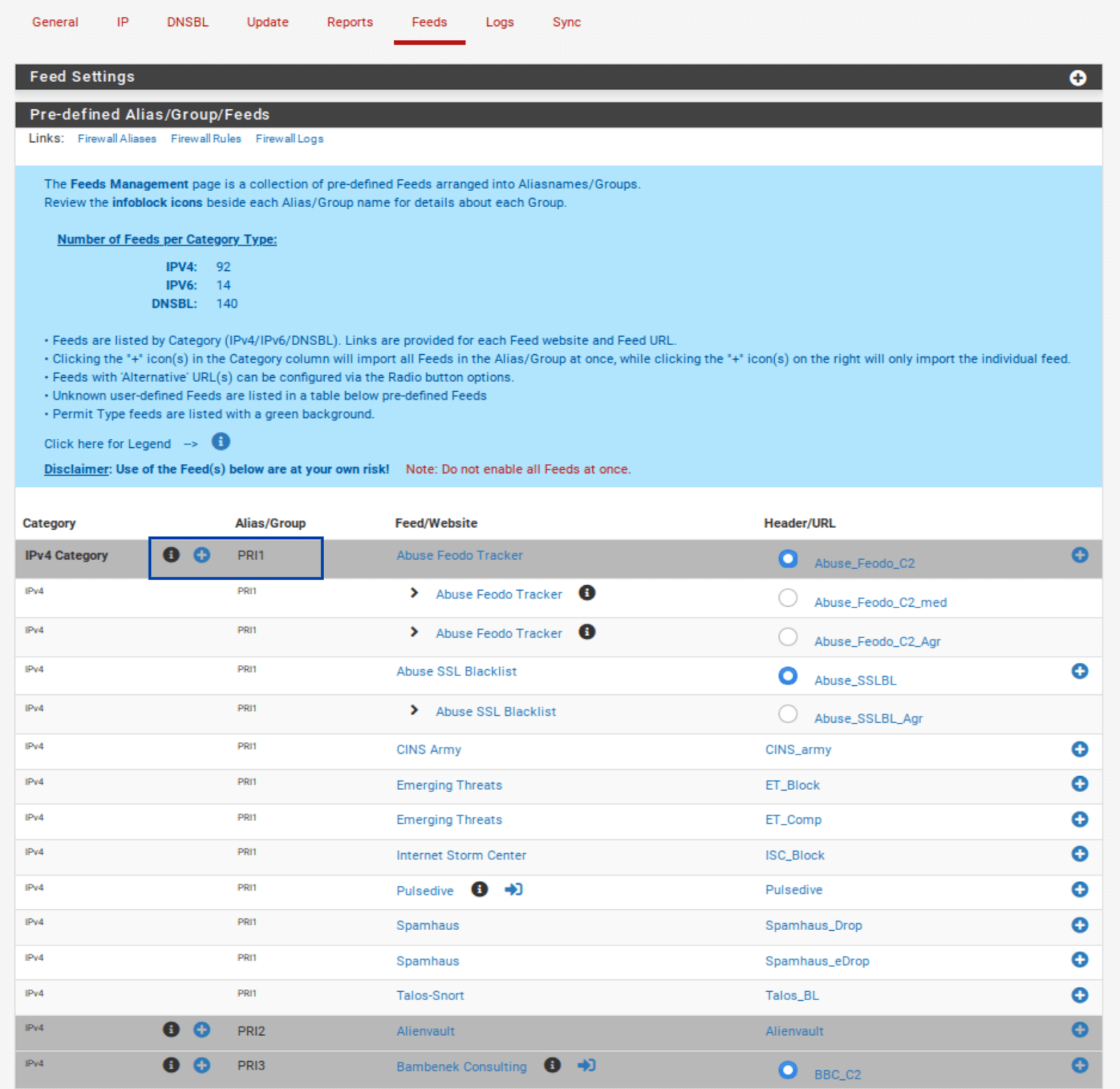

- Beslemeler sekmesini seçin.

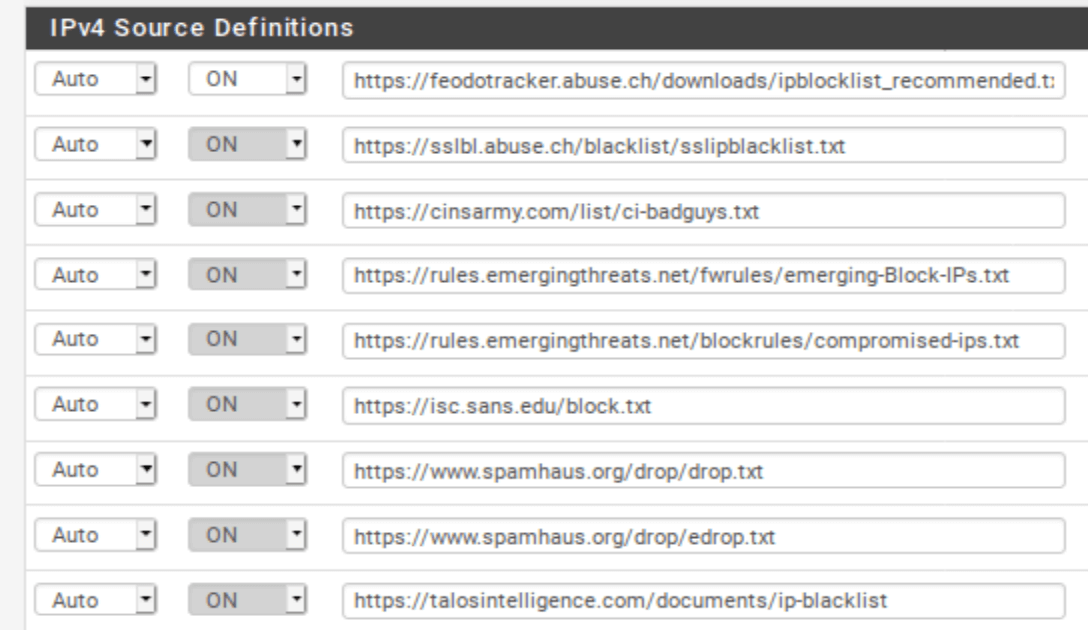

- PRI1 yanındaki mavi + butonuna tıklayın. Bu, ilk listelediğinizdir. PRI1 bir besleme koleksiyonudur, bu nedenle birkaç beslemeyi içerir, birazdan göreceğiz. Mavi + butonuna tıkladığınızda, seçilen beslemelerin listelendiği IP / IPv4 sayfasına yönlendirilirsiniz. Ve ilgili alanların neredeyse tümü otomatik olarak doldurulmuştur.

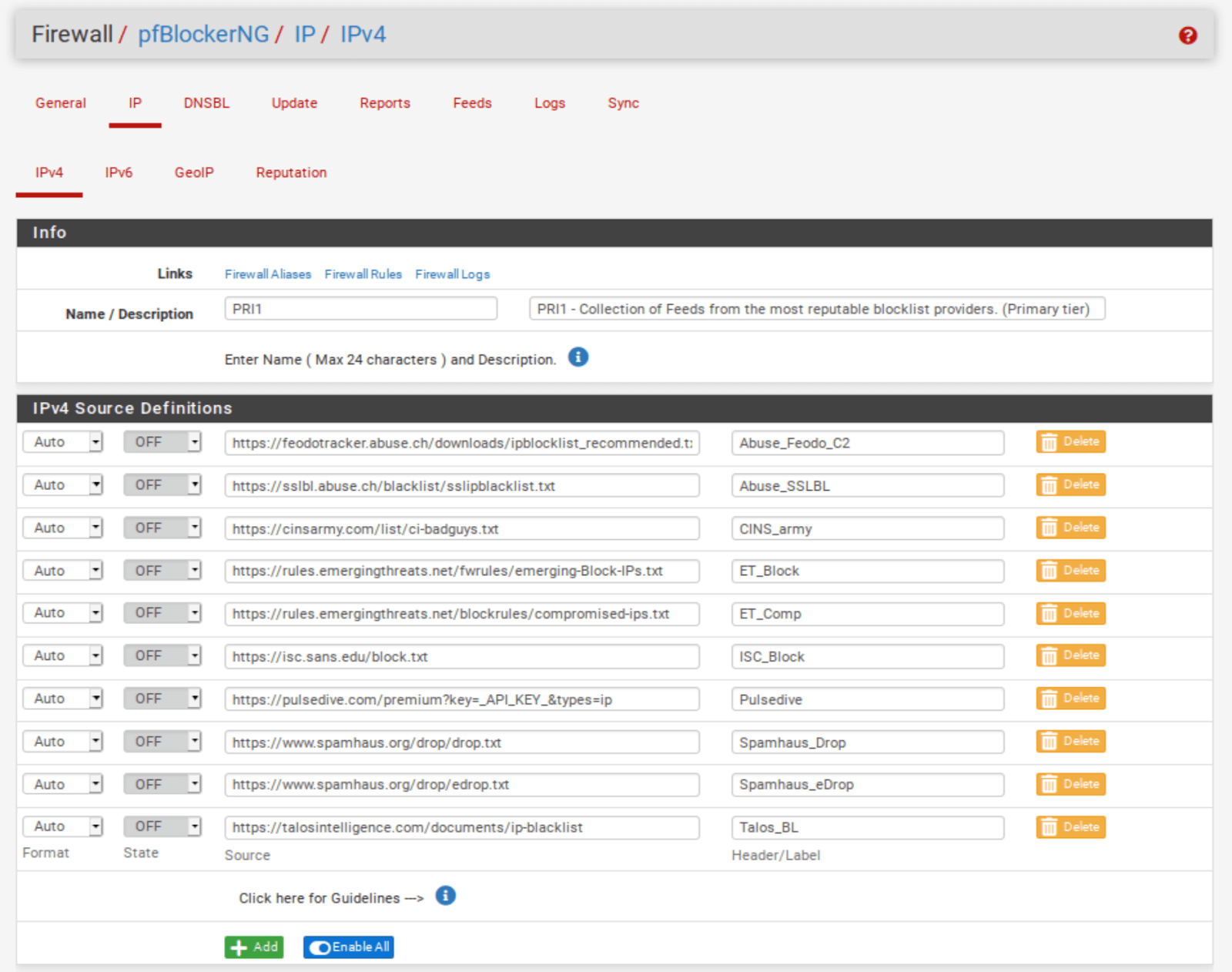

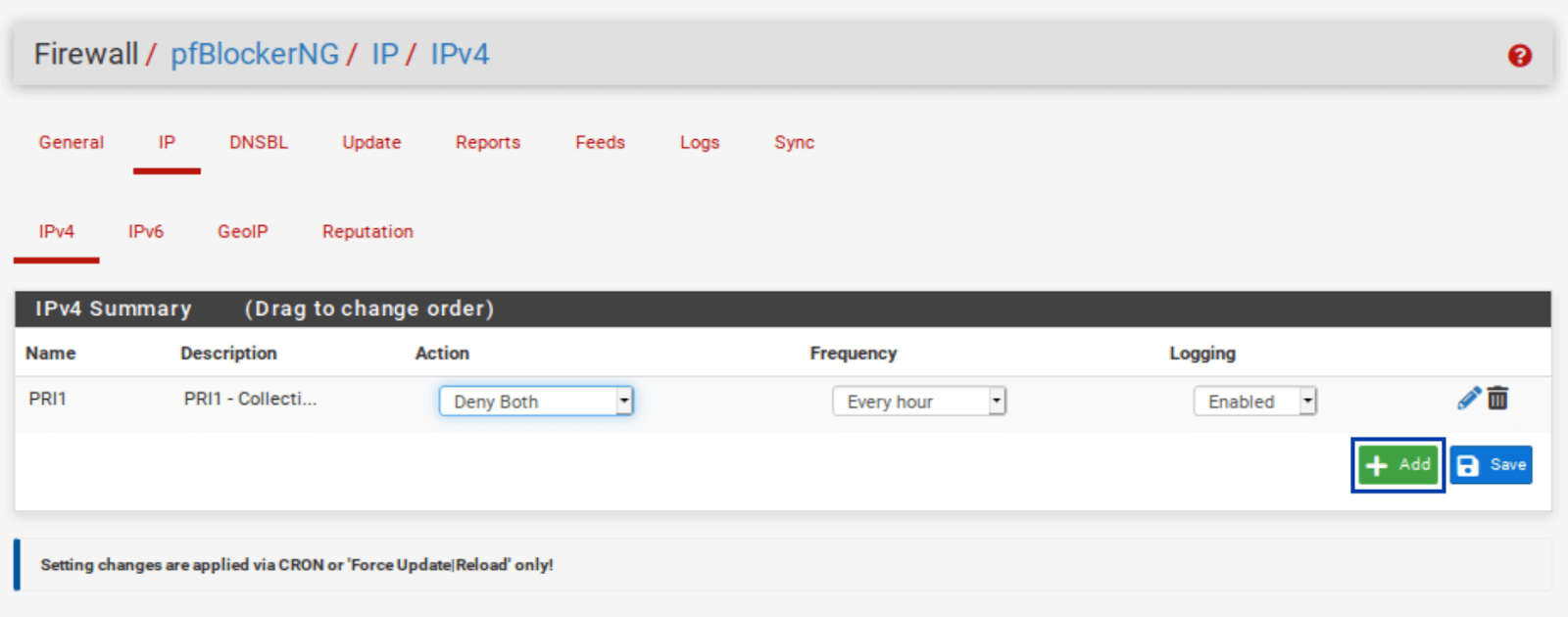

IP / IPv4

Besleme koleksiyonunun adı, açıklamasıyla birlikte doldurulmuştur. Koleksiyonda bulunan besleme URL’leri ve ilgili açıklamaları da doldurulmuştur. Ancak, beslemelerimiz varsayılan olarak KAPALI konumundadır. Bunları etkinleştirmemiz gerekiyor.

Ancak bunu yapmadan önce, PRI1 koleksiyonundan bir beslemeyi silmemiz gerekiyor. Üstten 7. besleme olan Pulsedive, ücretli bir API anahtarı gerektiren premium bir listedir. Bu eğitim için API anahtarını almayacağız. Sil butonuna tıklayın.

- Pulsedive’ı sildikten sonra, tüm beslemeleri AÇIK konumuna getirin.

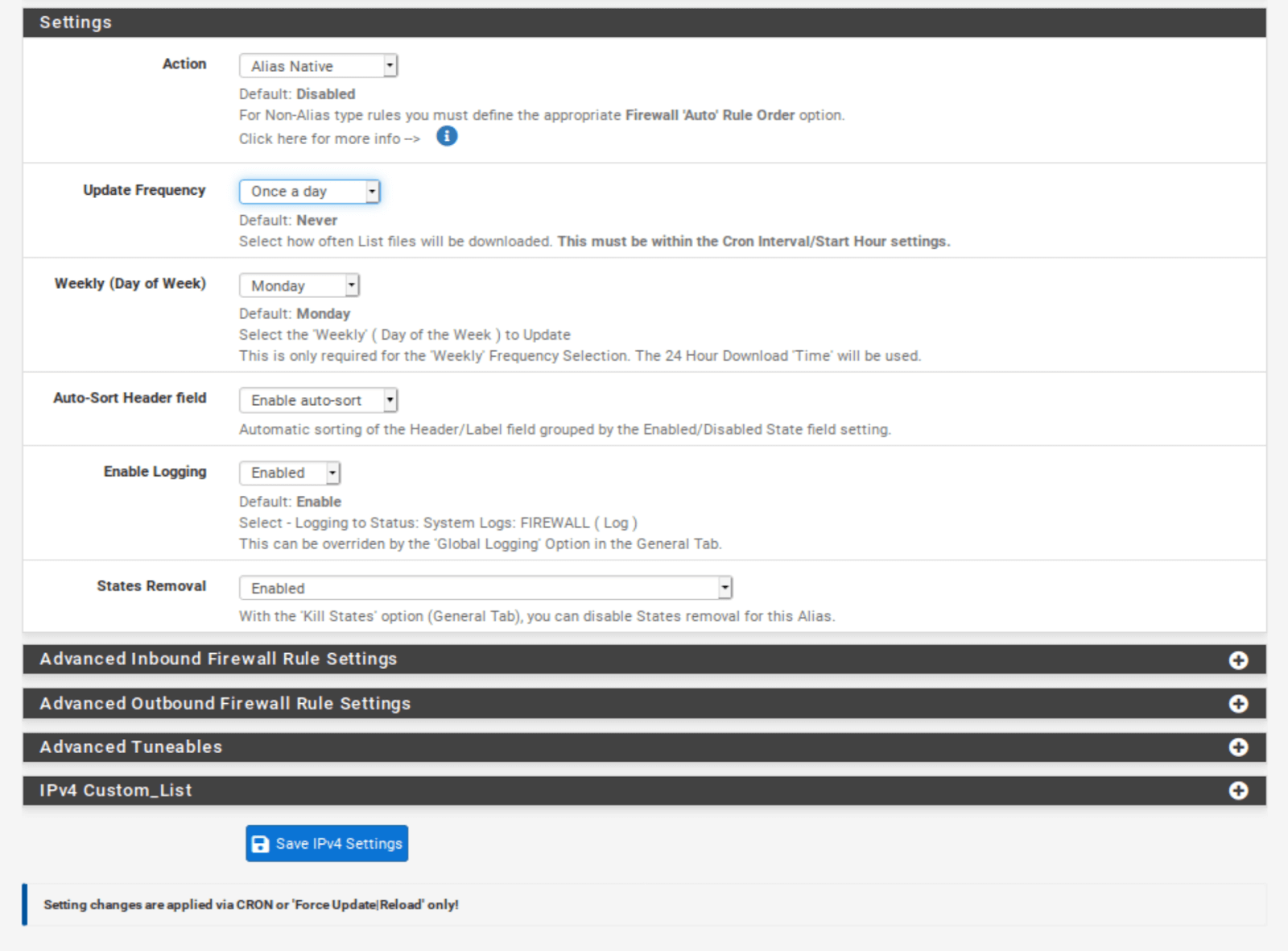

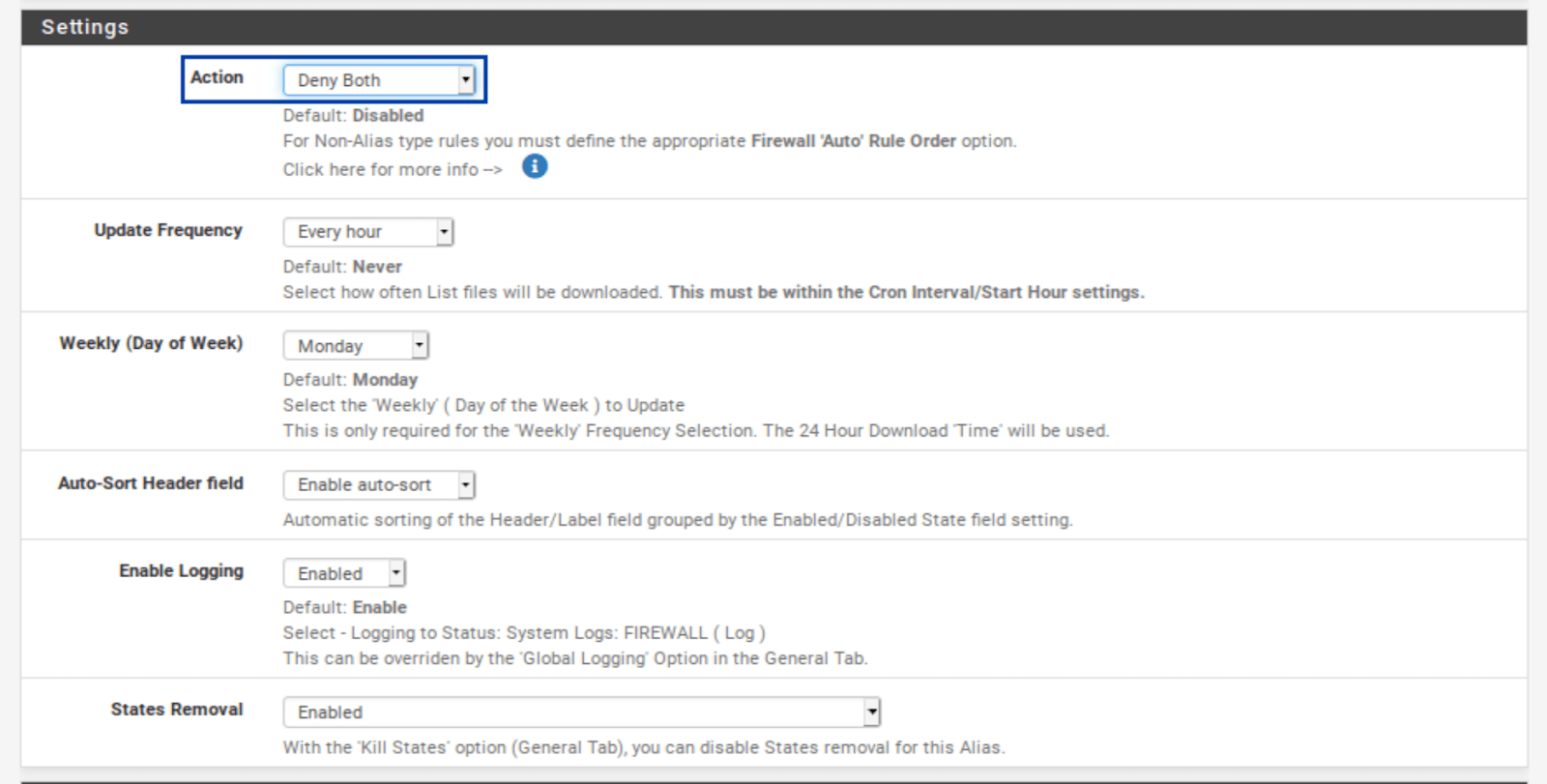

- Sayfanın Ayarlar bölümüne kadar kaydırın.

- Eylem açılır menüsünden, Her İki Yönü de Engelle‘yi seçin. Bu, listelerde/beslemelerdeki IP adreslerine ve bu IP adreslerinden gelen trafiği engelleyecektir. Sadece gelen ya da giden bağlantıları engellemeyi seçebilirsiniz. Sadece şuna dikkat edin: sadece gelen trafiği engellerseniz ve ağınızdaki bir makine bu IP’lerden birine giden bir bağlantı başlatırsa, bu IP’den gelen gelen yanıt izinli olacaktır. Bu, ortamınıza bağlı olarak iyi olabilir – sadece dikkatli olun. Bu örnekte ben, Her İki Yönü de Engelle‘yi seçeceğim.

- Sayfanın altında IPv4 Ayarlarını Kaydet‘e tıklayın.

Eğer İSS’niz WAN’ınıza bir IPv4 ve bir IPv6 IP adresi atıyorsa aynı adımları IPv6 için de tekrar edebilirsiniz. Çoğumuz hala sadece IPv4 ağlarında bulunmaktayız.

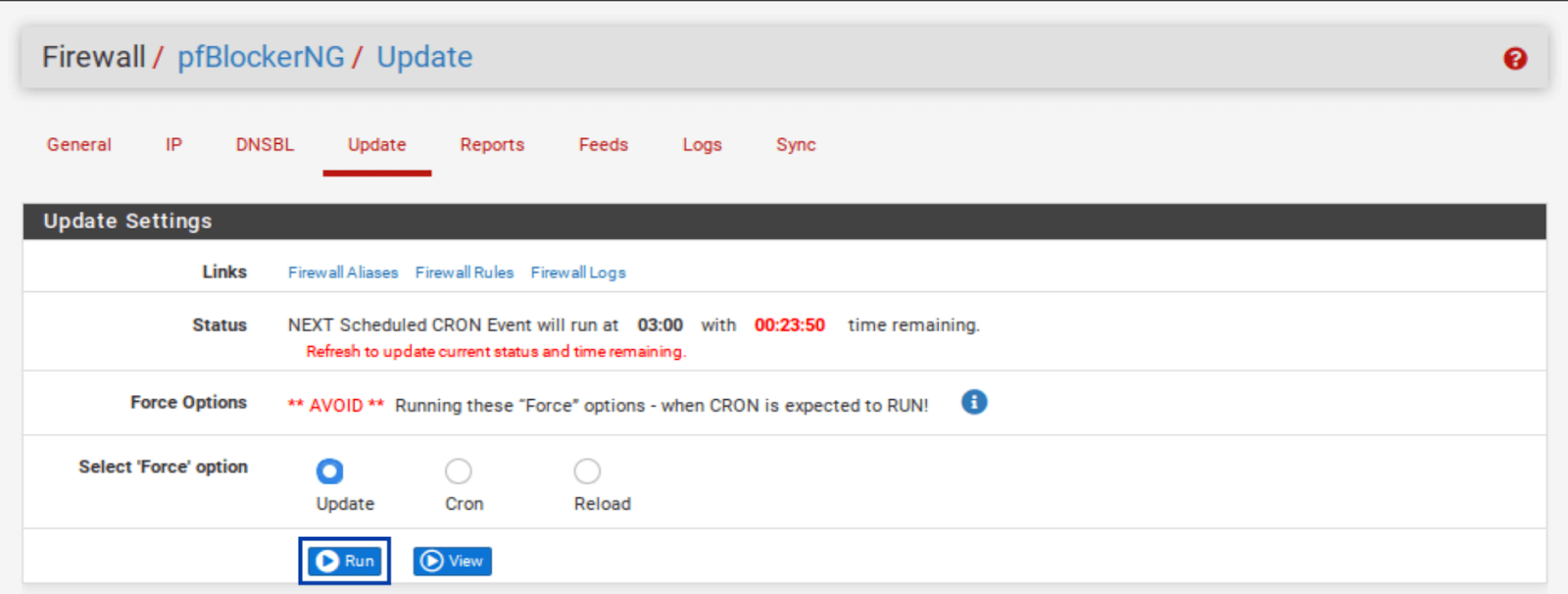

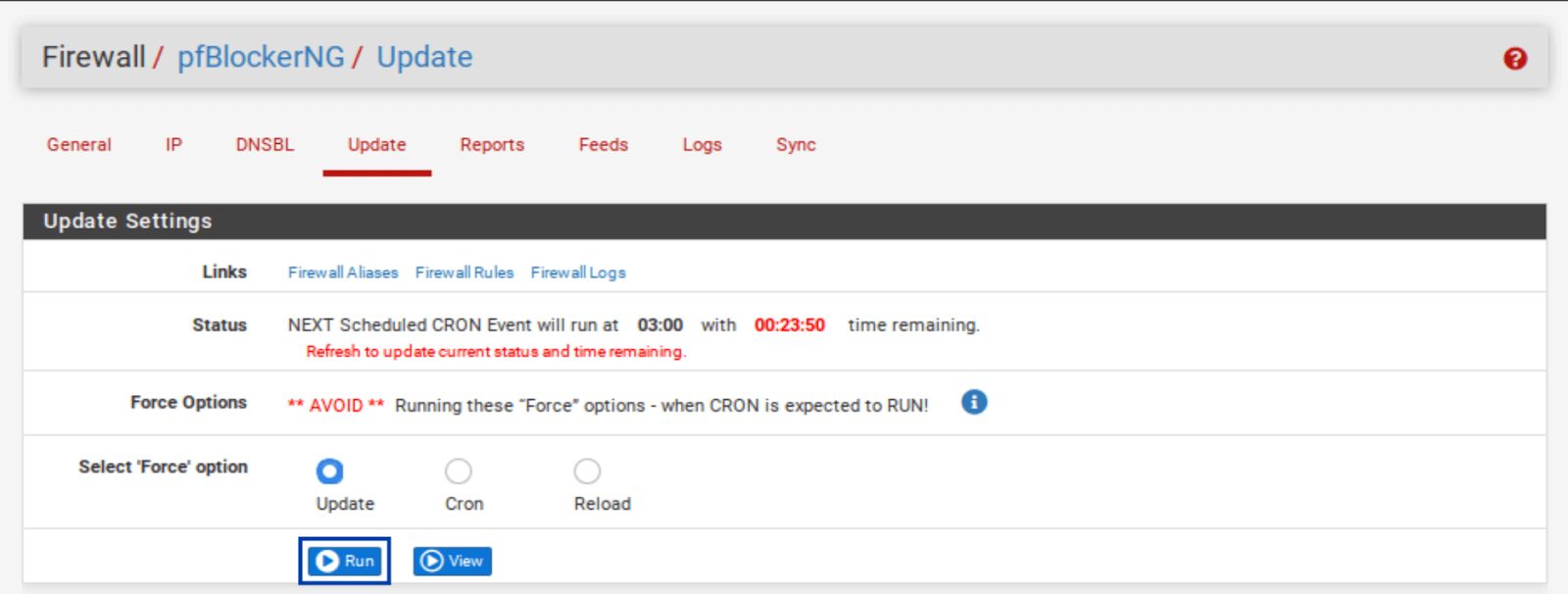

GeoIP Filtreleme

GeoIP filtrelemesini yapılandırmadan önce, öncelikle pfBlockerNG’nin güncellenmesini zorlamamız gerekiyor. pfBlocker, belirli aralıklarla otomatik olarak kendini günceller. Ancak GeoIP filtrelemesini yapılandırmak için pfBlocker’ın önce MaxMind veritabanını çekmesi gerekiyor ve zorla bir güncelleme tam da bunu yapacak.

- pfBlockerNG ayarlarından Güncelle sekmesini seçin.

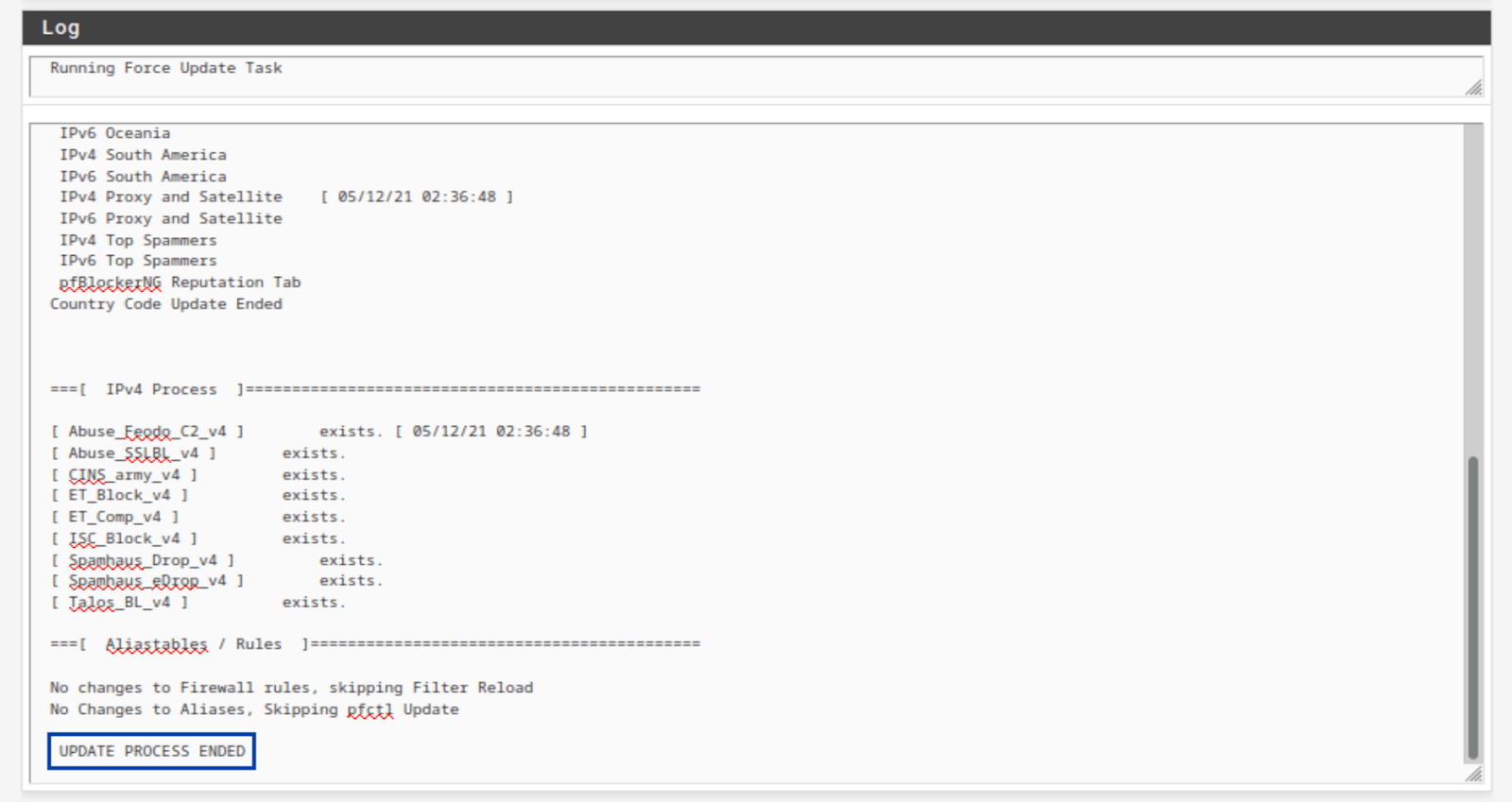

- Çalıştır‘a tıklayın. Güncelleme başlar.

- Güncelleme tamamlandığında, Güncelleme Ayarları‘nın altındaki Log penceresinin altında GÜNCELLEME İŞLEMİ SONA ERDİ yazısını görmelisiniz.

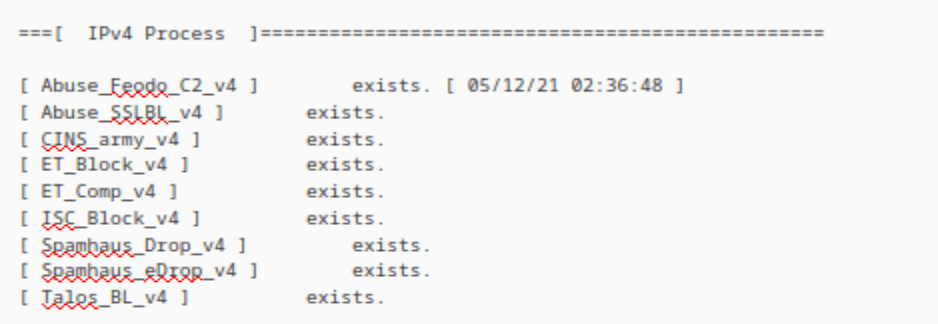

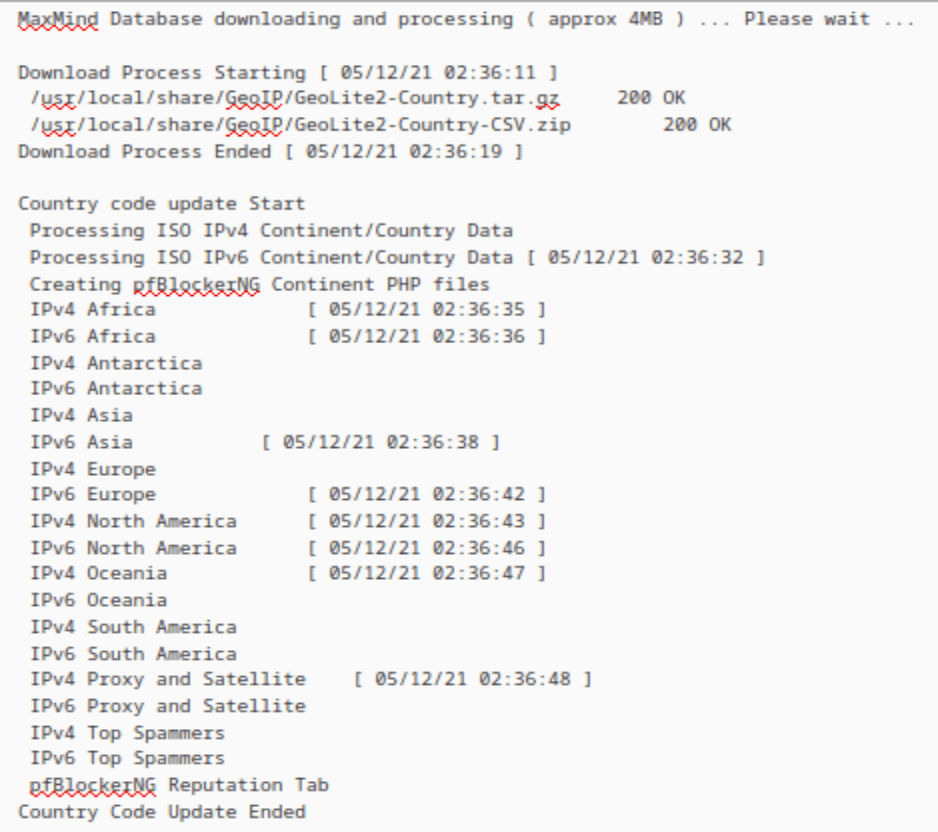

- Log penceresine baktığımızda, hem IPv4 beslemelerimin hem de GeoIP veritabanının güncellendiğini görebiliriz.

IPv4 logları

GeoIP Logları

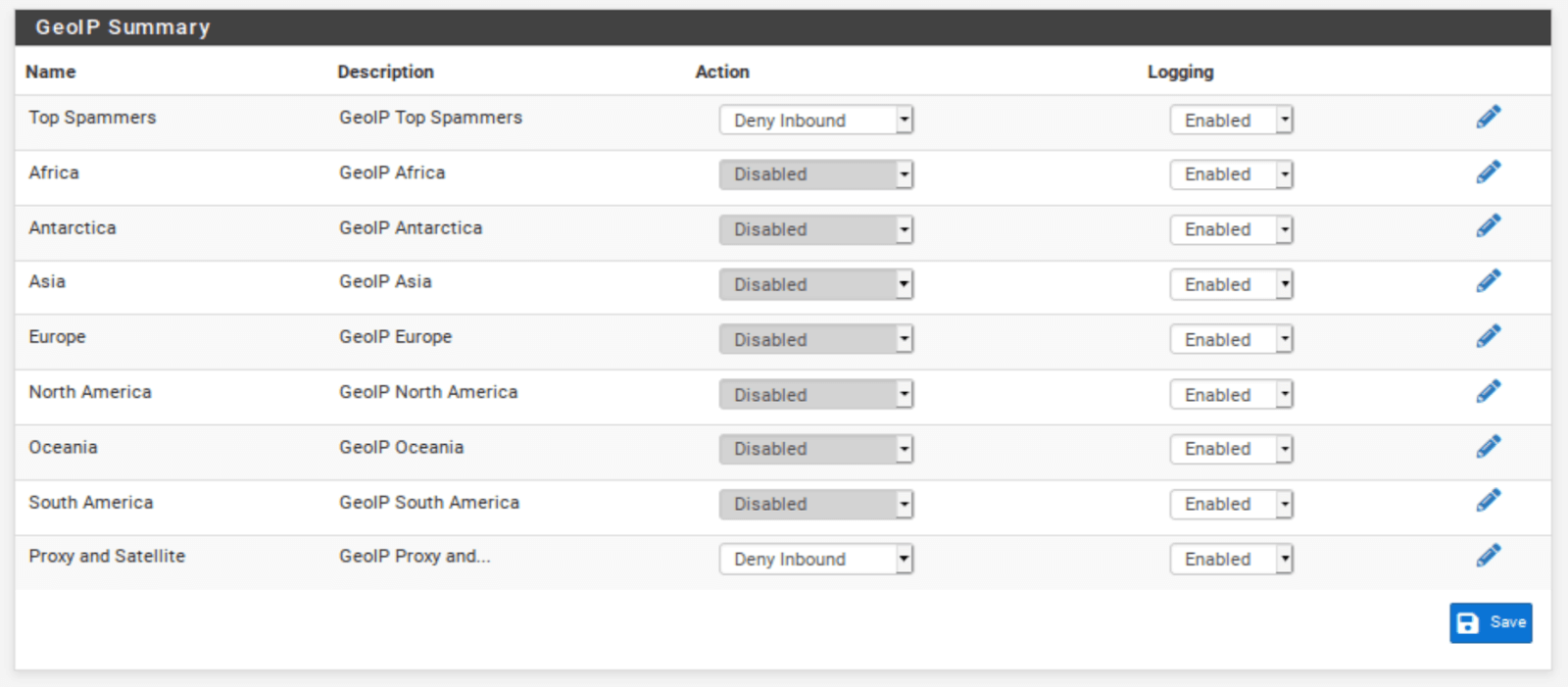

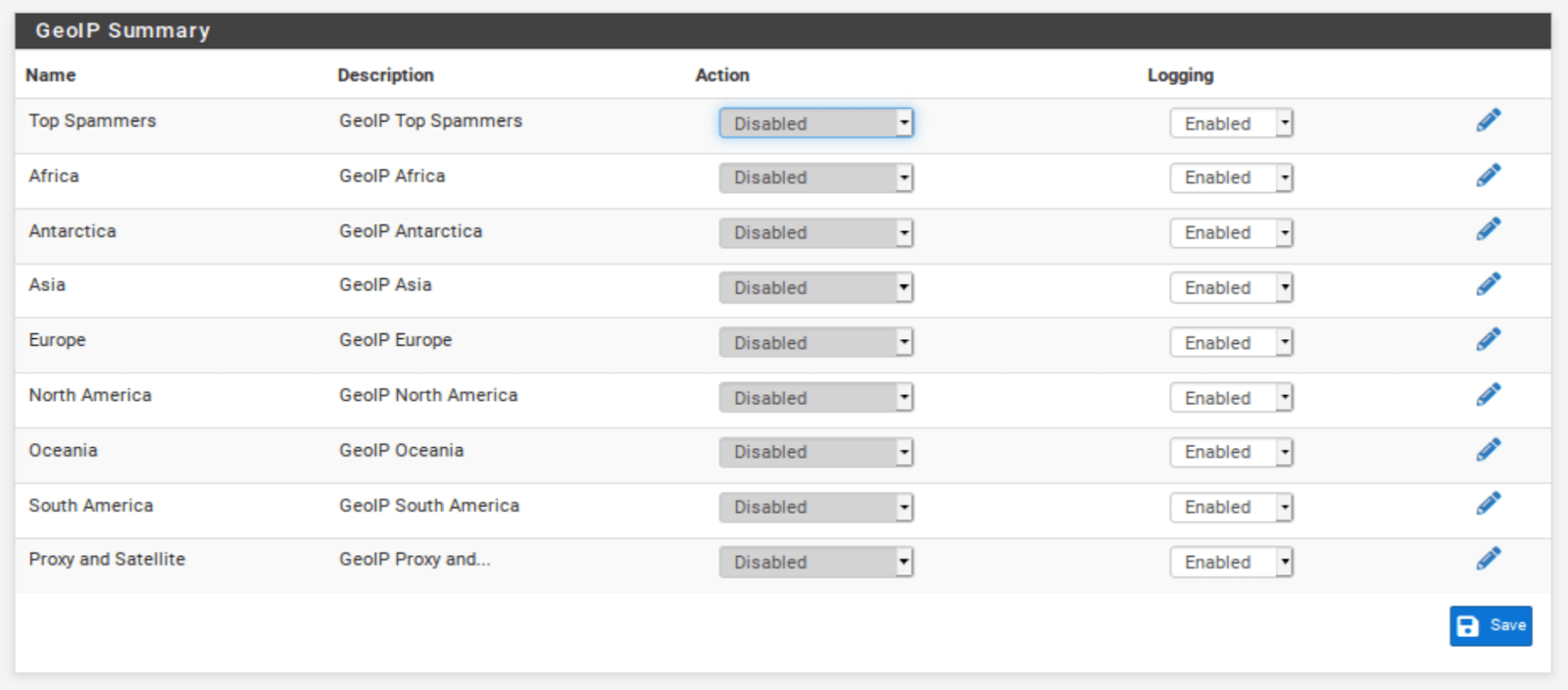

GeoIP Özeti, IP adresi beslemelerini kıtaya göre organize eder ve iki ek kategori içerir: En Çok Spam Gönderenler ve Proxy ve Uydu. En Çok Spam Gönderenler, sıkça çevrimiçi saldırı kaynağı olan ülkelerin listesidir. Ve Proxy ve Uydu, bilinen anonim proxy ve uydu sağlayıcılarıdır.

Tüm bir kıtadan gelen/giden trafiği filtreleyebilir veya sadece filtrelemek istediğiniz ülkeleri seçerek beslemeyi ince ayar yapabilirsiniz.

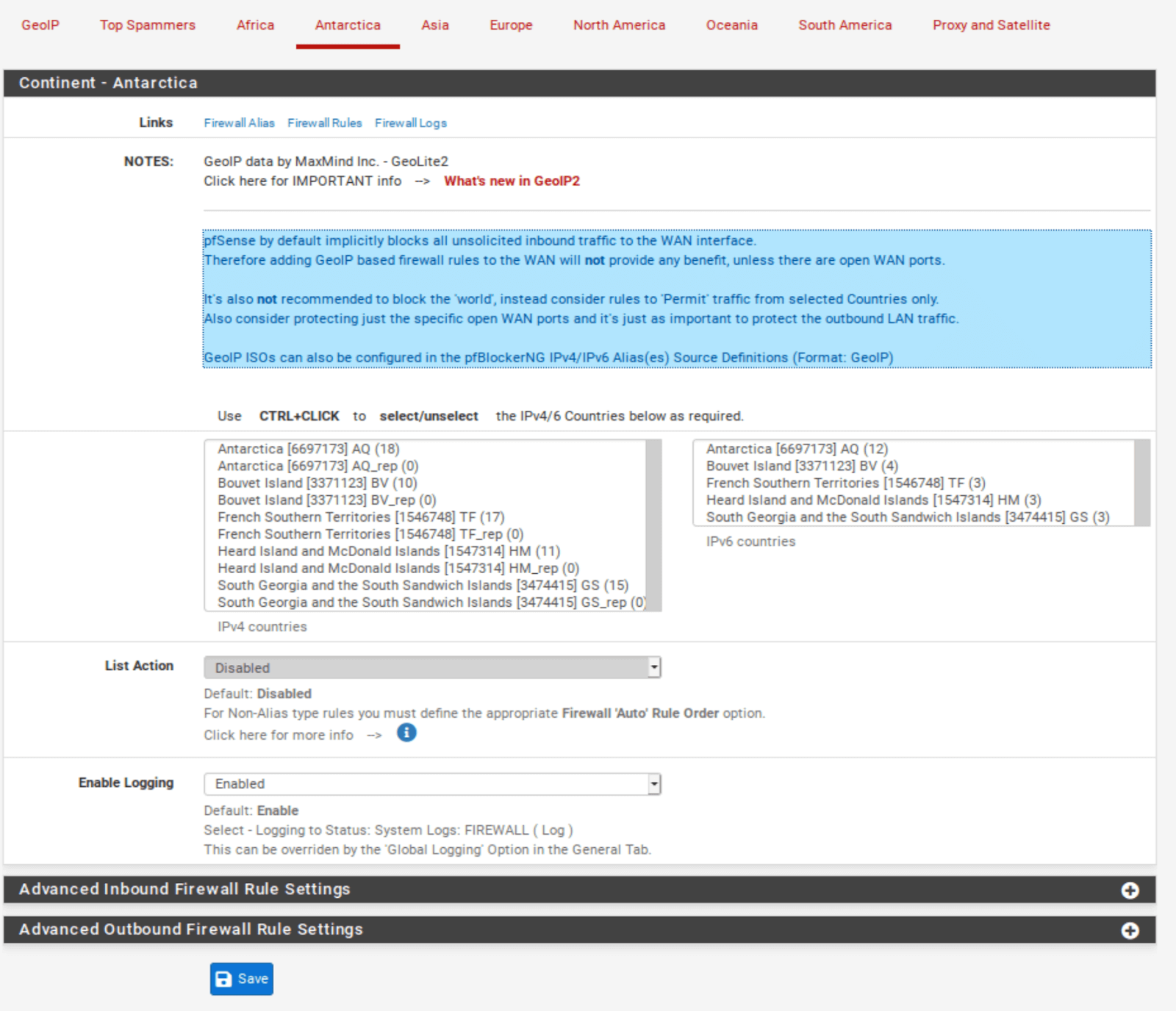

Ülke listelerini özelleştirme

- Düzenlemek istediğiniz beslemenin yanındaki kalem simgesine tıklayın.

- pfBlockerNG’nin filtrelemesini istediğiniz ülkeleri seçin.

- Sayfanın altında Kaydet‘e tıklayın.

Ülke engellemelerini yapılandırma

- pfBlocker ayarlarındaki GeoIP menüsüne geri dönün.

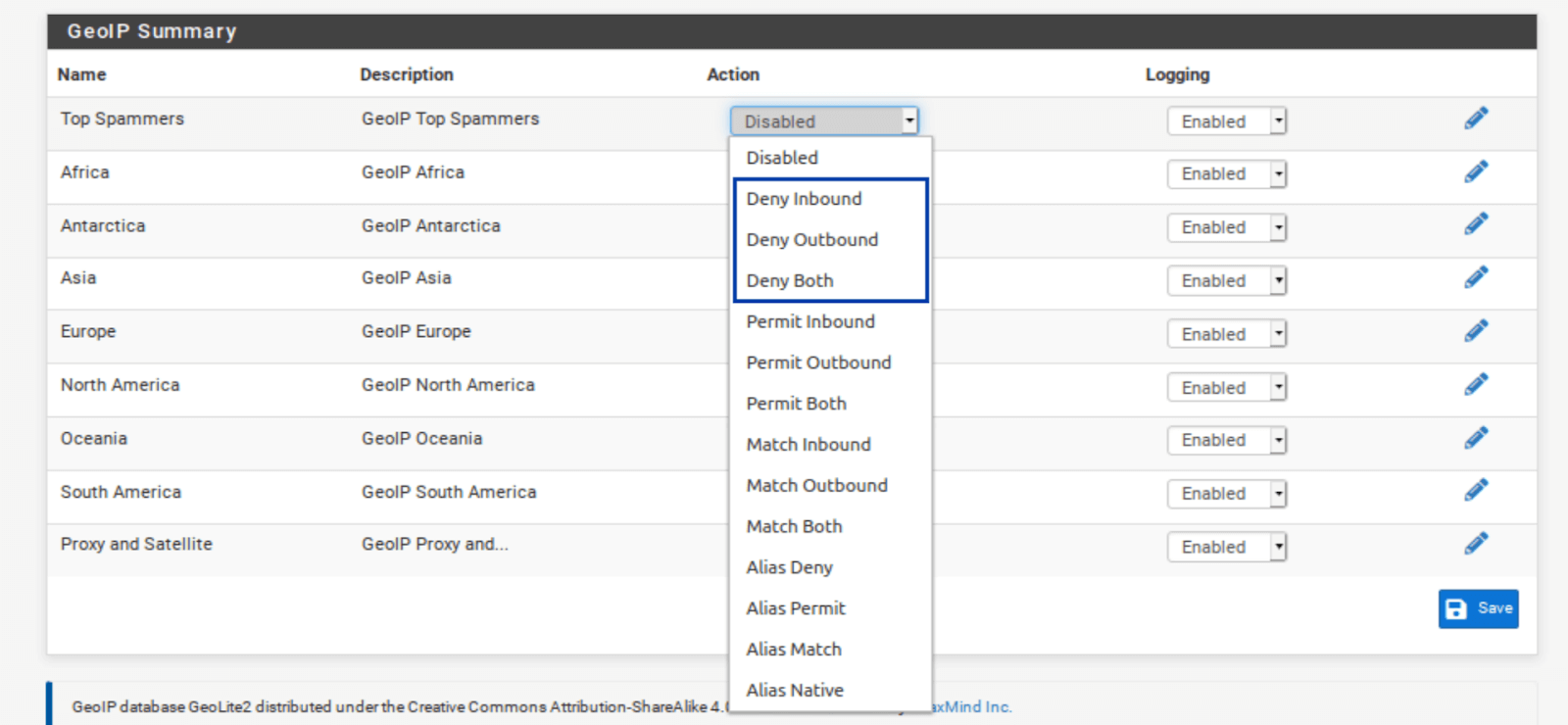

- IPv4 listelerinde yaptığımız gibi, her alanın sağındaki İşlem açılır menüsünden Geleni Engelle, Gideni Engelle veya Her İkisini de Engelle seçeneklerinden birini seçin.

Şimdi, burada dikkate almanız gereken bazı şeyler var. Bir ülkeye veya kıtaya giden bağlantıları engellemek isterseniz, buyurun yapın. Ancak, bir hükümetten veya kıtadan gelen bağlantıları engellemeyi düşünüyorsanız, pfSense’in varsayılan olarak WAN’da tüm istenmeyen gelen trafiği engellediğini unutmayın.

Bu, WAN üzerinde açık portlarınız olmadıkça, ülkeleri veya kıtaları engellemenin işe yaramayacağı ve sadece hafızayı gereksiz yere tüketeceği anlamına gelir. WAN üzerinde açık portlarınız varsa, açık port(lar)ınıza bağlanmasını istediğiniz ülkelerden bağlantıları engellemediğinizden emin olun.

Takma adlar, pfSense’e özgü olan IP adresi listeleridir. Takma adları kullanarak, sadece seçtiğiniz belirli ülkelerin açık portlarınıza erişmesine izin verebilirsiniz. Ancak, pfBlockerNG içinde MaxMind GeoIP veritabanından özel takma adlar oluşturabileceğiniz bir yol vardır ve bu doğrudan port yönlendirme güvenlik duvarı kurallarınızda kaynak olarak kullanılabilir.

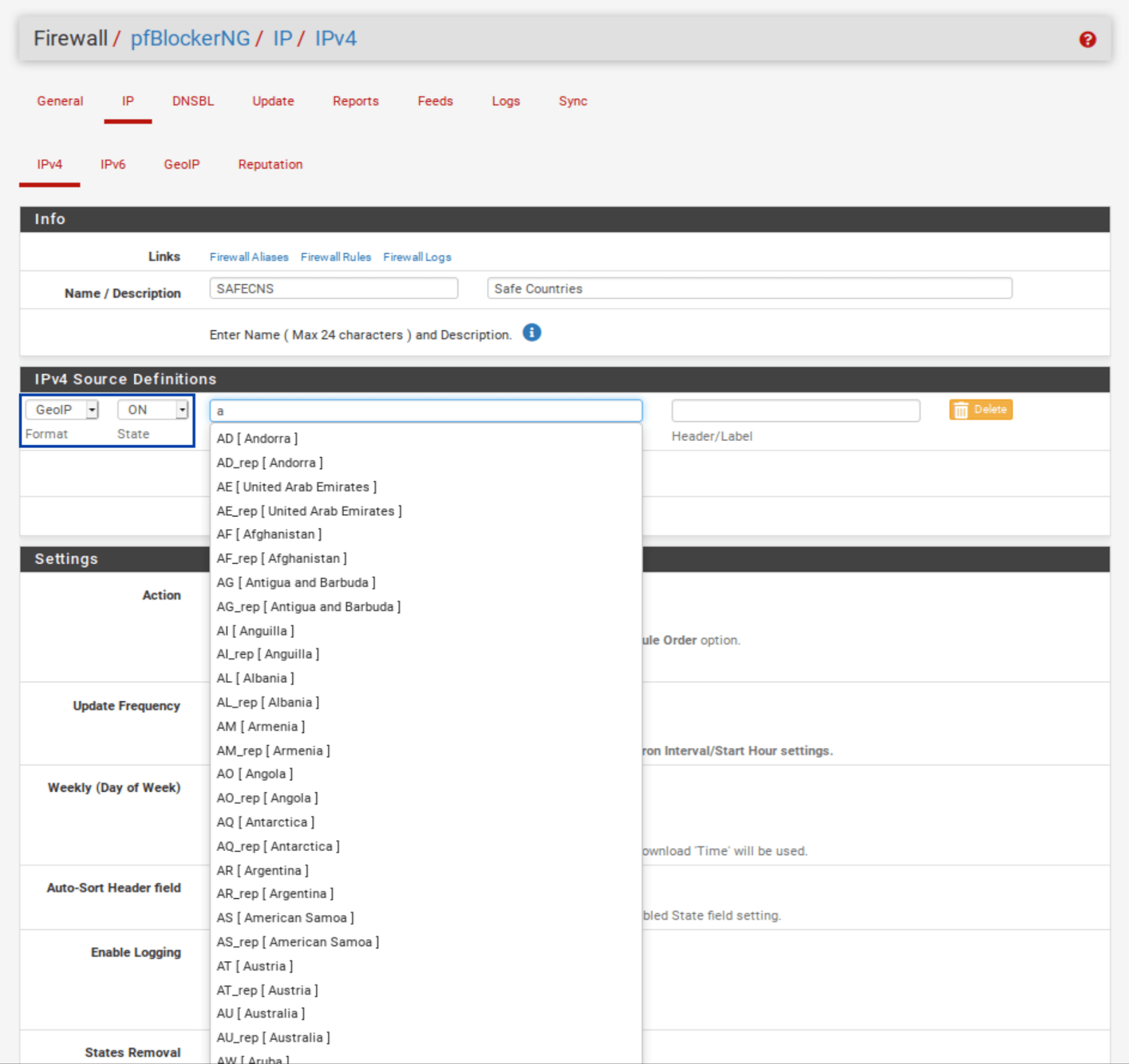

pfBlockerNG’de bir GeoIP takma adı oluşturma

pfSense, güvenlik duvarı kurallarında açıkça izin verilmeyen herhangi bir trafiği otomatik olarak engellediği için, güvenlik duvarından geçireceğimiz ülkelerin bir takma adını oluşturmak istiyoruz. pfSense geri kalanını varsayılan olarak engelleyecektir.

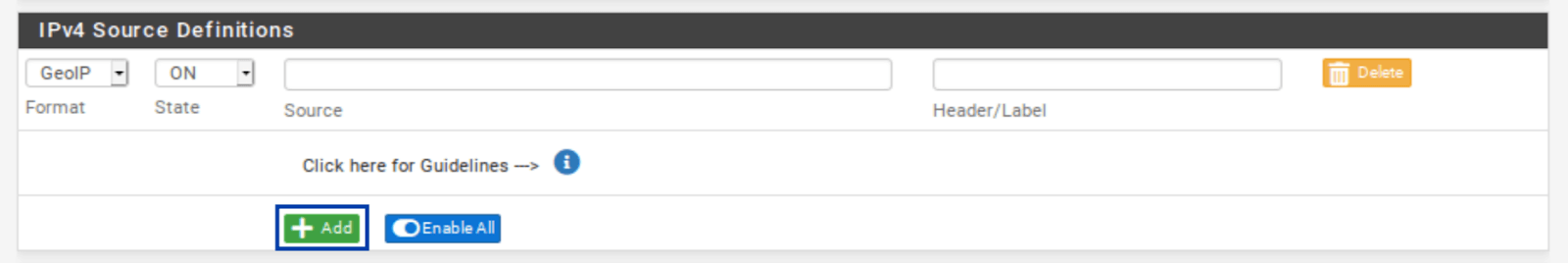

- IPv4 alt menüsüne gidin ve Ekle‘ye tıklayın.

- Takma adınıza bir isim ve açıklama verin.

- Format alanını GeoIP olarak ayarlayın.

- Durum alanını AÇIK olarak ayarlayın.

- İşlemi Takma Ad Yerli olarak ayarlayın.

- Takma ada eklemek istediğiniz ülkenin ilk harflerini yazın. Takma ada eklemek istediğiniz ülkeleri seçin. Ülkelerin listesi belirir.

- Yeşil Ekle düğmesini tıklayarak takma adınıza daha fazla ülke ekleyebilirsiniz.

- Güncelleme Sıklığı‘nı Günde Bir Kez olarak ayarlayın.

- Sayfanın altında IPv4 Ayarlarını Kaydet‘e tıklayın. pfBlockerNG’yi güncellemeye zorladığınızda, takma adınız güvenlik duvarı kurallarınıza dahil edilmek üzere kullanıma hazır olacaktır.

Eğer açık portlarınız varsa ama işleri basit tutmak istiyorsanız, özel bir takma ad oluşturmadan En Çok Spam Gönderenler ve Proxy ve Uydudan gelen bağlantıları engelleyebilirsiniz. Bunu sadece WAN’ınızda açık portlarınız varsa kullanışlı olduğunu unutmayın.

Eğer WAN’ınızda herhangi bir açık portunuz yoksa, sadece giden trafiği engelleyin ya da GeoIP filtrelemesini devre dışı bırakın.

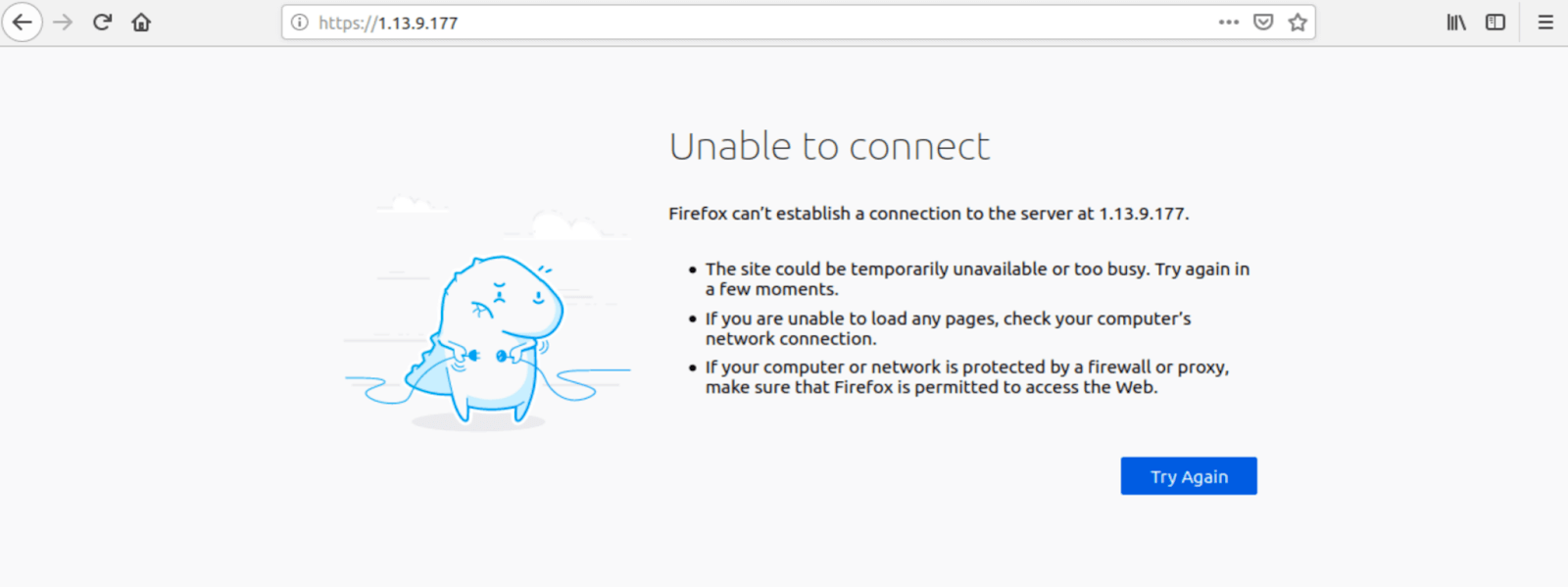

IPv4 filtrelemesini test etme

Trafiklerimizin filtrelendiğinden emin olmak için. Engellenecekler listesinde bilinen bir IP adresine bağlanmayı deneyebiliriz. Eğer tarayıcım da 1.13.9.177 IP adresine (pfBlockerNG IPv4 beslemelerimde bulunan bir IP) erişmeye çalışırsam, IP adresi bir domain adına çevrilemez ve bağlanamam. İşte tam da istediğimiz bu.

Şimdi pfBlocker’ın DNSBL konfigürasyonuna geçelim.

DNSBL

Tamam. IPv4 filtrelemesini, GeoIP filtrelemesini ve takma adları ayarladık. Şimdi pfBlockerNG’yi reklam engellemek için kullanma zamanı. pfBlockerNG’de reklam engelleme, DNS karalama listesiyle gerçekleştirilir. Bu, DNS isteklerinizi bilinen reklam ağları ve izleyiciler listesiyle karşılaştırır ve eşleşme olduğunda DNS seviyesinde bunları engeller, sonuç olarak reklamsız bir internet deneyimi yaşatır. Harika!

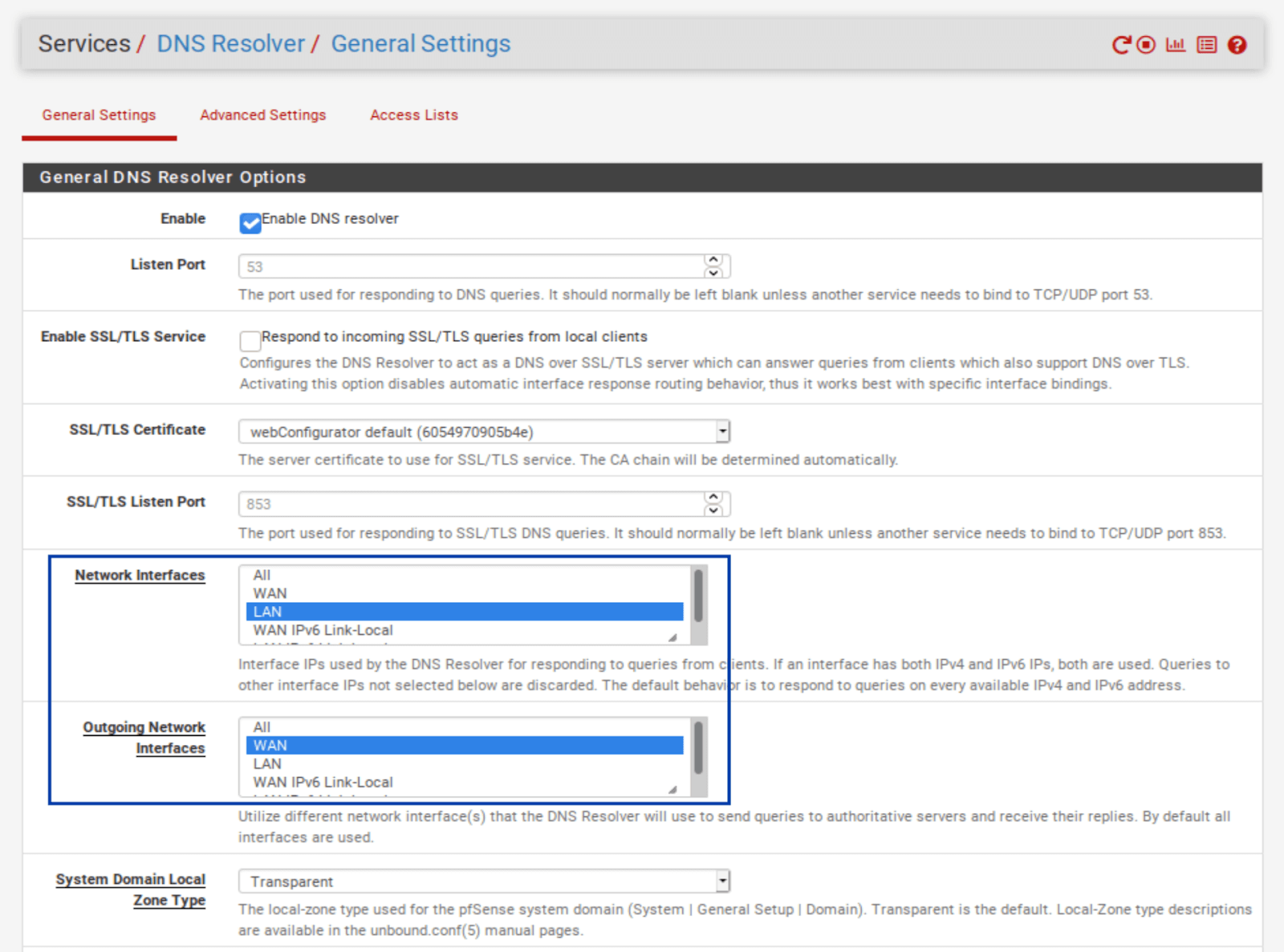

pfBlockerNG’deki DNSBL özelliğini kullanmak için, DNS çözümlemesi için pfSense’teki DNS Çözümleyici‘yi kullanıyor olmalısınız. Bu, DNSBL özelliğini kullanmak istiyorsanız, ana bilgisayarlarınızın DNS’ini DHCP ile atayamayacağınız veya DNS İletici (dnsmasq) kullanamayacağınız anlamına gelir.

Varsayılan olarak, pfSense tüm arayüzlerde DNS Çözümleyici’yi kullanır. Bu nedenle DNS Çözümleyici ayarlarında herhangi bir değişiklik yapmadıysanız sorun yok. Değişiklik yaptıysanız, Çözümleyici’yi LAN’ınıza (giden) ve WAN’ınıza (gelen) bağlamak üzere yapılandırın. Ve DNSBL’nin filtreleneceği diğer LAN tipi (OPT arayüzleri) ve WAN tipi (çoklu WAN kurulumu, VPN ağ geçitleri) arayüzleri seçin.

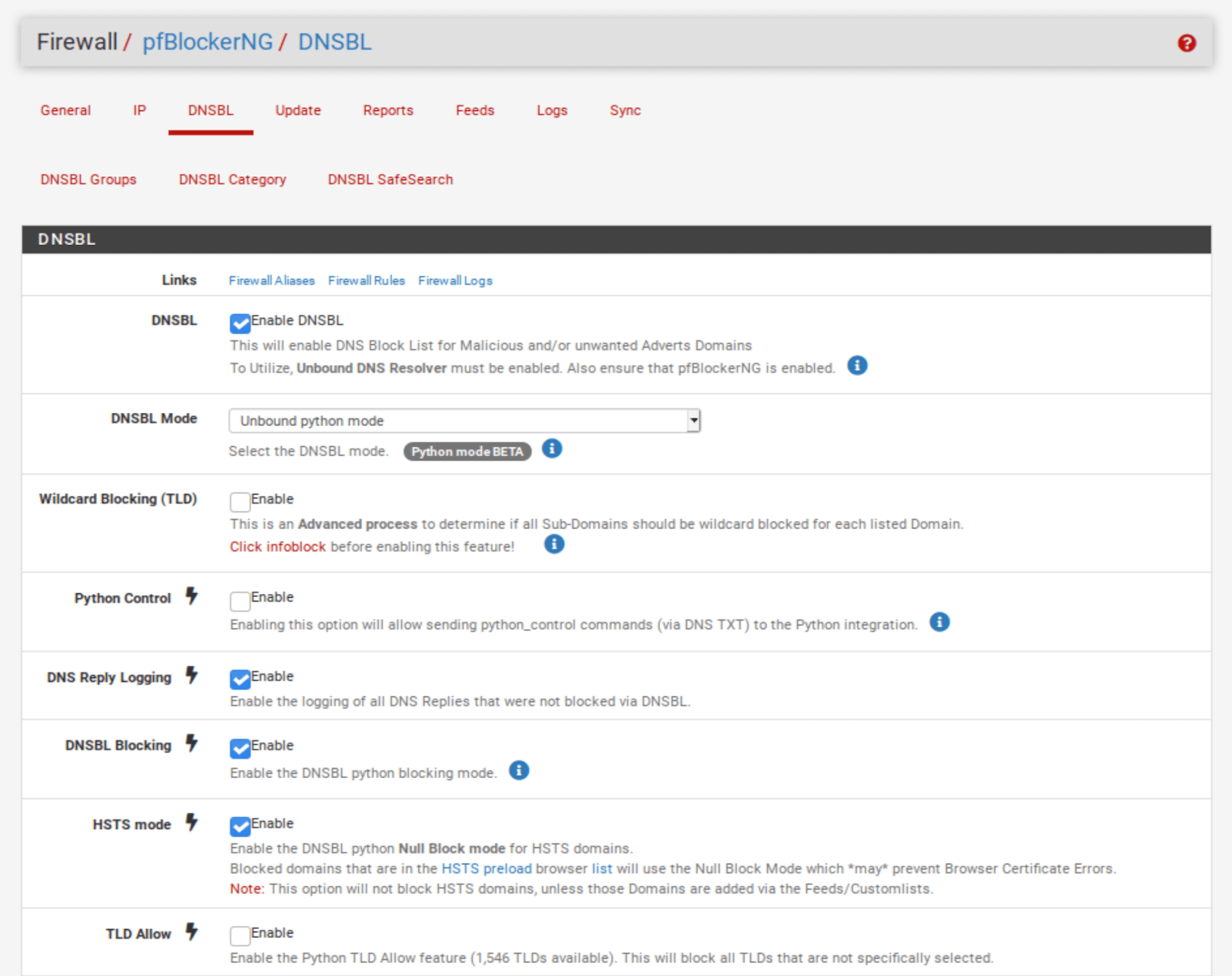

DNSBL Yapılandırması

- DNSBL sekmesini seçin.

- DNSBL’yi Etkinleştirin.

- DNSBL Modu yanında, Unbound Python modunu seçin.

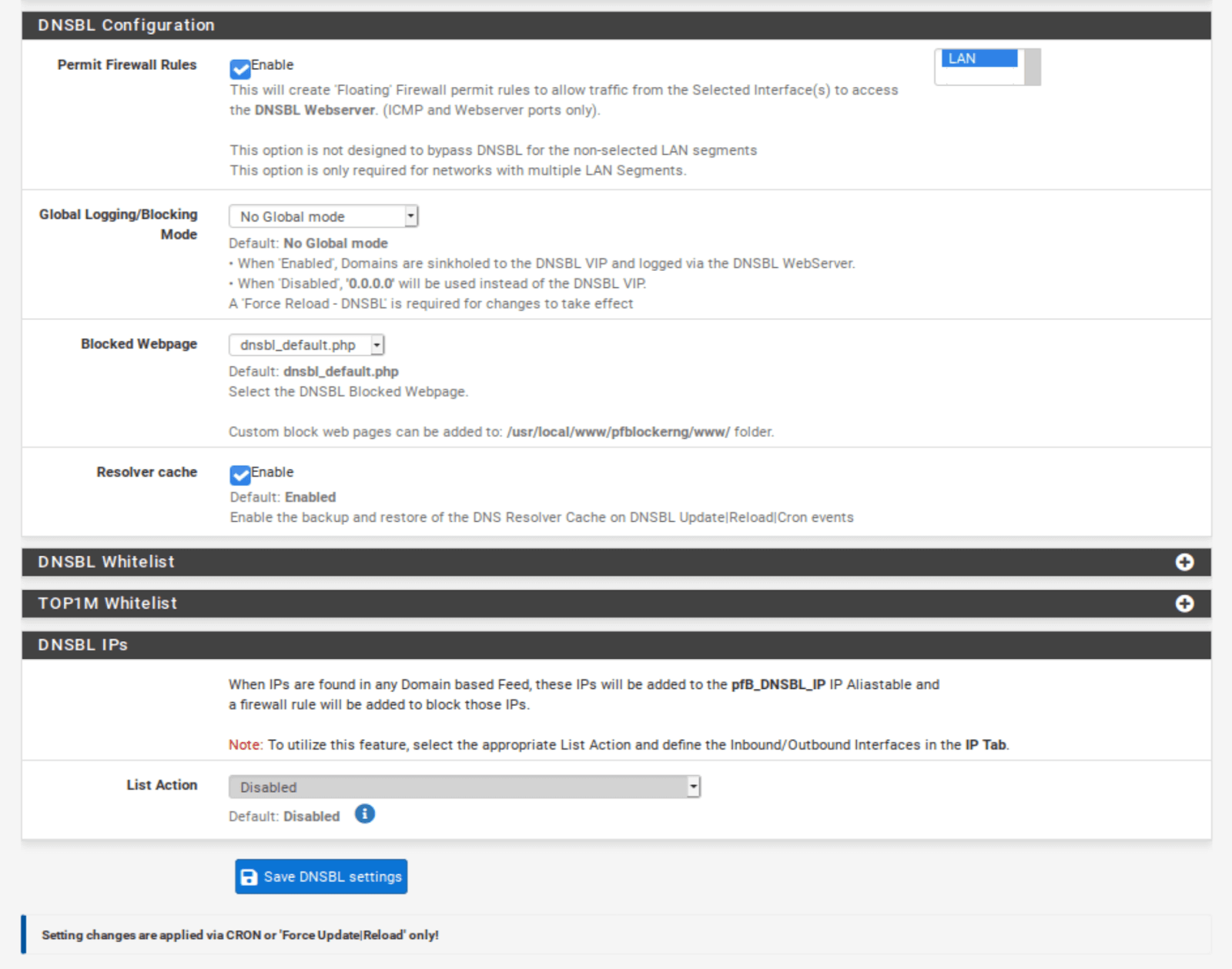

- DNSBL Yapılandırma bölümüne kadar aşağı kaydırın.

- İzin Verilen Güvenlik Duvarı Kuralları‘nı etkinleştirin ve DNSBL ile filtrelenecek LAN’ınızı ve diğer LAN tipi arayüzlerinizi seçin. Bu, trafik güvenlik duvarına vurur vurmaz DNSBL filtrelemesinin gerçekleşmesi için otomatik olarak yüzen güvenlik duvarı kuralları oluşturacak (IPv4 filtrelemeyle yaptığımız gibi).

- Sayfanın altındaki DNSBL ayarlarını kaydete tıklayın.

Şimdi bazı DNSBL beslemeleri eklememiz gerekiyor.

DNSBL beslemeleri ekleme

- Feeds sekmesini seçin.

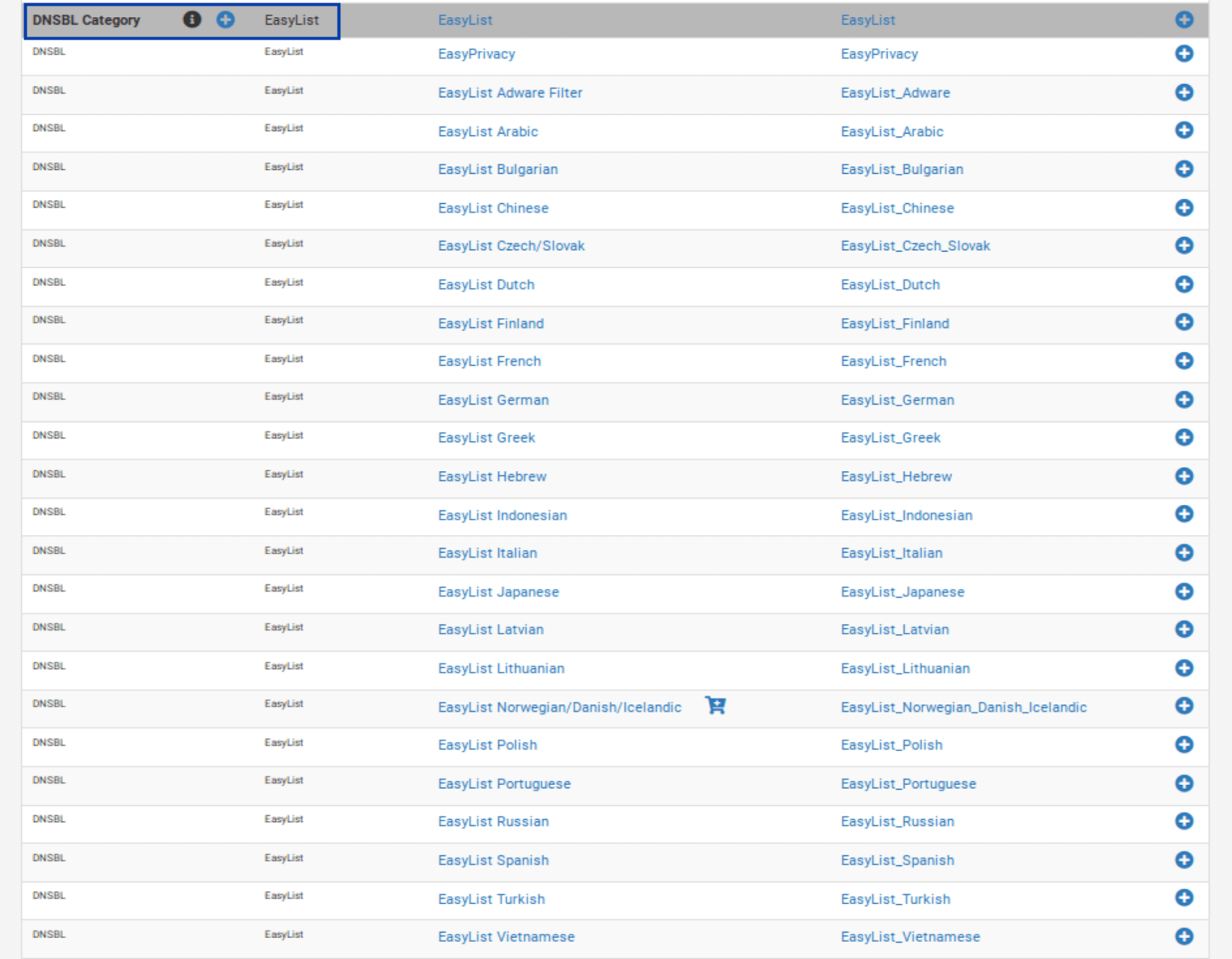

- Solda DNSBL Kategorisi‘ni görene kadar aşağı kaydırın. İlk gördüğünüz başlık EasyList olacak.

- EasyList‘in solundaki mavi + simgesine tıklayın. Seçtiğiniz beslemelerin listelendiği DNSBL Grupları sayfasına yönlendirilirsiniz, tıpkı IPv4 filtrelemede olduğu gibi. Ve ilgili alanların hemen hemen hepsi otomatik olarak doldurulmuştur.

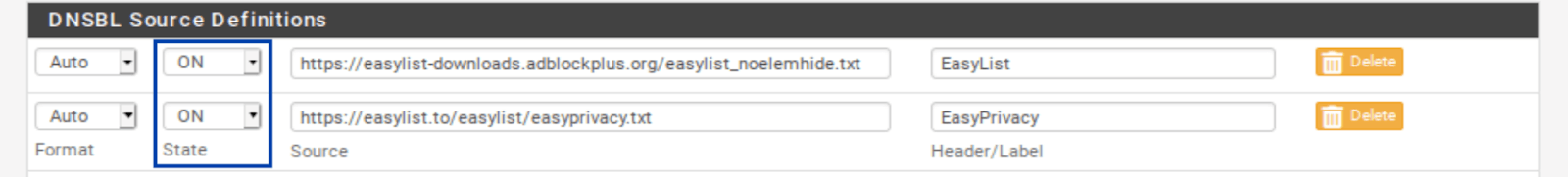

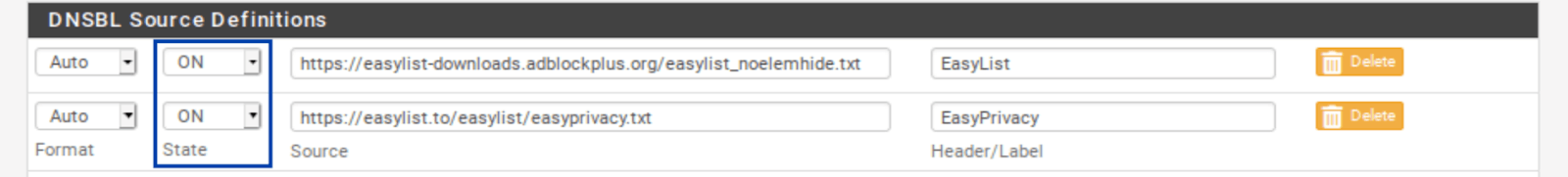

- İlk ve son besleme olan EasyList ve EasyList Privacy dışındaki tüm beslemeleri silin.

- Kalan beslemeleri ON (Açık) durumuna getirin.

- Ayarlar bölümüne kadar aşağı kaydırın.

- Eylem‘i Unbound olarak ayarlayın.

- DNSBL Özel_Listesi‘nin sağındaki + simgesine tıklayın. DNSBL Özel_Listesi penceresi görüntülenir.

- DNSBL Özel_Listesi penceresine vungle.com yazın. Bu alan adını, bilinen engellenmiş bir alan adına erişmeye çalışarak DNSBL filtrelemenin çalışıp çalışmadığını kontrol edebilmek için ekliyoruz.

- Sayfanın altındaki DNSBL Ayarlarını Kaydet‘e tıklayın.

pfBlockerNG’nin Güncellemesini Zorlama

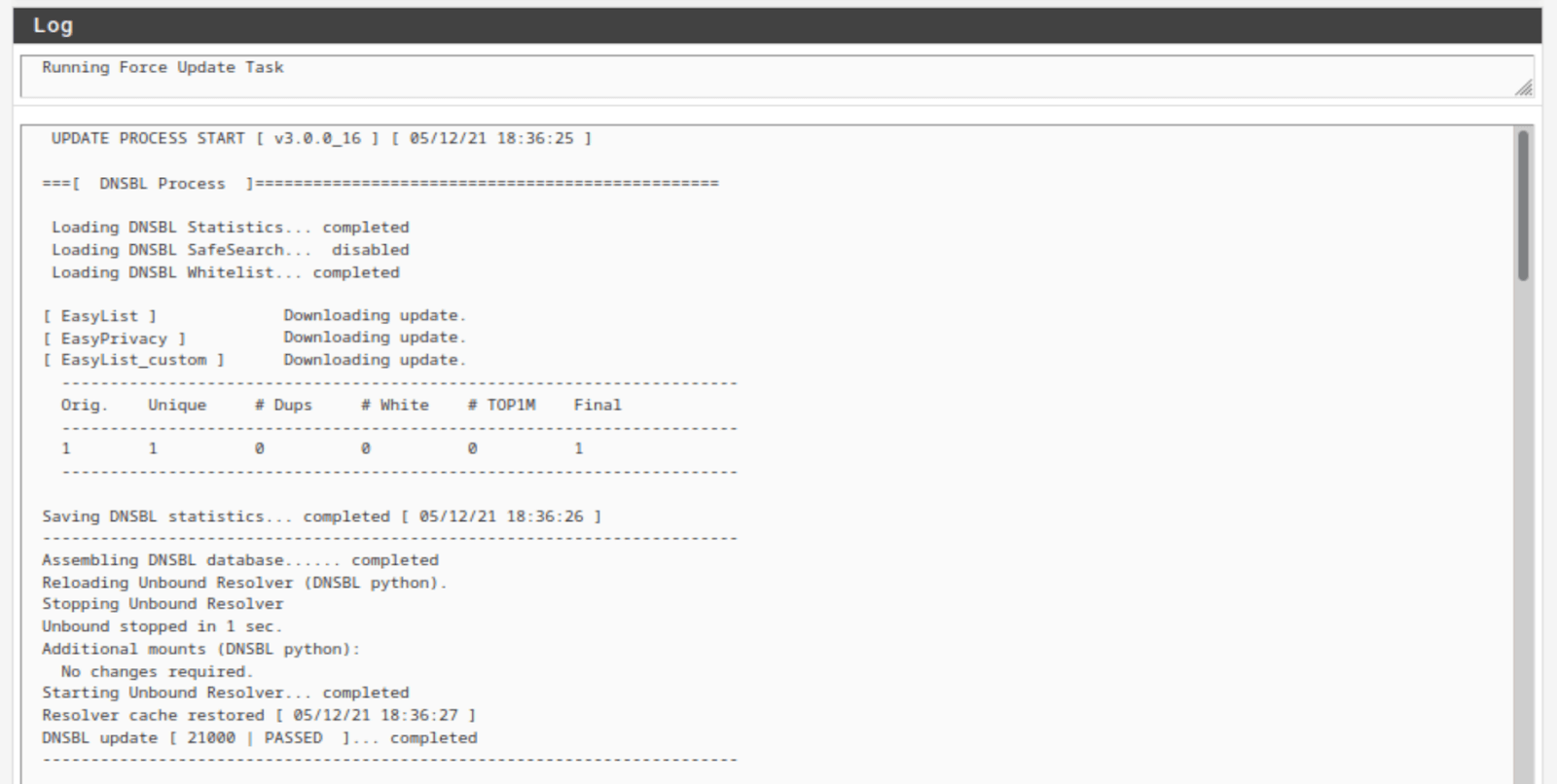

Tıpkı yukarıda yaptığımız gibi şimdi pfBlockerNG’nin güncellemesini zorlamamız gerekiyor.

- Güncelleme sekmesini seçin. pfBlockerNG güncelleme sayfasına yönlendirilirsiniz.

- Çalıştır‘a tıklayın. Güncelleme başlar.

Güncelleme tamamlandığında, DNSBL beslemelerimizin güncellendiğini görebiliriz.

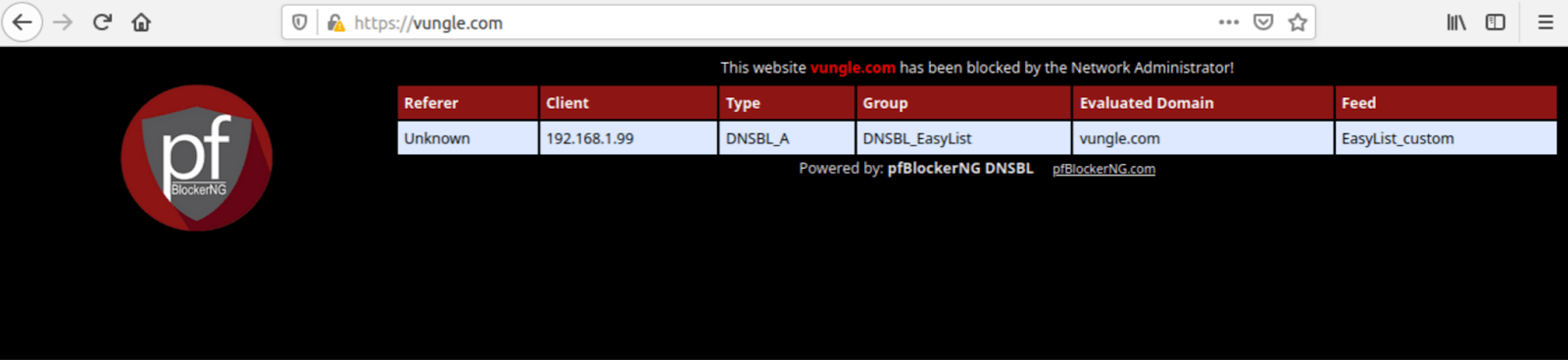

DNSBL’yi Test Etme

DNSBL filtrelemenin çalıştığından emin olmak için, DNSBL Özel_Listesi‘ne eklediğim domain olan vungle.com’a bağlanmayı deneyeceğiz. Tarayıcım üzerinden vungle.com’a erişmeye çalıştığımda, DNSBL engelleme sayfası bazı yardımcı bilgilerle birlikte görüntülenir.

Not: pfBlocker’ın DNSBL’si bu engelleme sayfasını sunabilen mini bir web sunucusunu içerir. IPv4, IPv6 ve GeoIP filtreleme, pfSense güvenlik duvarının mevcut işlevselliğini genişletir ve bir engelleme sayfasını görüntülemeden IP adreslerini engeller veya izin verir.

Sonuç

İşte buradasınız. pfSense’te pfBlockerNG-devel’i başarıyla kurduk ve yapılandırdık. IPv4 filtrelemesi, GeoIP filtrelemesi ve tabii ki DNSBL filtrelemesi yaptık. Bu üçü de ağınızı daha güvenli ve özel hale getirirken bağlantınızı yavaşlatmaz.

Ağınız büyüdükçe, bir VPN sunucusu çalıştırmak ya da internetten erişilebilir bir web sunucusu barındırmak istiyorsanız WAN üzerinde belirli portları açmanız gerekebilir. Bunu yaptığınızda, pfBlockerNG dışarıdan erişimi granüler olarak kontrol etmenize ve ağınızı güvence altına almanıza yardımcı olacak güzel bir güvenlik aracınız olacak.